本文主要是介绍汽车网络安全 -- 漏洞该如何管理,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

1.漏洞获取途径汇总

2.CAVD的漏洞管理规则简析

2.1 通用术语简介

2.2 漏洞评分指标

2.3.1 场景参数

2.3.2 威胁参数

2.3.3 影响参数

2.3 漏洞等级判定

3.小结

在汽车网络安全的时代背景下,作为一直从事车控类ECU基础软件开发的软件dog,一直在找切入点去了解车联网产品的各种网络安全知识。

特别是历史上各种汽车网络安全事件、攻破整车纵深防御架构的技术手段、一台汽车有哪些接口可以作为攻击向量等等,非常让人好奇。

最近在思考安全启动相关业务时,才发现对漏洞管理简直一窍不通,例如如何对漏洞进行评级、如何对漏洞相关事件进行响应。在没有思考清楚这些问题前,贸然开启相关业务,心里始终没有底。为此,各方咨询并且阅读相关报告,把思考过程记录下来,不一定准确。

1.漏洞获取途径汇总

俗话说站在巨人的肩膀上可以看得更远,在谈漏洞管理之前,了解历史上有哪些汽车网安事件,汽车威胁在哪里可以获取,对我们开展业务是非常有帮助的。

这里列举几个分享这些情报的平台:

- AUTO-ISAC:成立于2015年,是国外OEM共同维护的一个汽车网络安全全球信息共享pingtai 。国内对应的就是C-AUTO-ISAC,旨在团结整车企业、零部件企业和安全公司等行业力量,推进汽车行业信息安全能力建设,促进汽车行业安全舆情共享,建立汽车信息安全研究生态体系。它运营的汽车行业专用漏洞数据库(CAVD),漏洞数量达2000以上,网址如下:车联网产品安全漏洞专业库

- I Am The Cavalry:致力于提高汽车和医疗设备等物联网设备安全性的非营利组织,提供关于汽车网络安全的威胁情报和建议,下图为国际OEM\Tier 1的PRIST链接:

- IACR(International Association for Cryptologic Research):属于自己没事翻翻的网站,可以看到很多以前的漏洞报告、论文等,比如著名的Model X :My other car is your car

- CVE(Common Vulnerabilities and Exposures):公开的漏洞和安全问题数据库,其中包含了许多与汽车网络安全相关的漏洞信息。

漏洞是客观存在的,但是是否是符合核心价值观的漏洞,我们还得看看国家是怎么定义漏洞的。

2.CAVD的漏洞管理规则简析

2.1 通用术语简介

在CAVD漏洞报送页面,我们可以看到报送漏洞的危害等级、漏洞类型、详情、影响产品。

如何对其进行填写,我们就得首先了解CAVD漏洞分类分级管理规则。

首先,明确汽车漏洞的定义:

汽车漏洞(Vehicle vulnerability):是在智能网联汽车相关的硬件、软件、协议的具体实现或系统安全策略上存在的缺陷, 可使攻击者能够在未授权的情况下以远程、短距离或接触的方式进行访问或破坏系统,造成人身、 财产的危害或有价值信息的泄漏等危害。

其次,针对漏洞类型,又分为汽车通用型漏洞和事件型漏洞,其中,通用性漏洞指影响不同车型的汽车漏洞、事件型指影响单一车型的汽车漏洞。

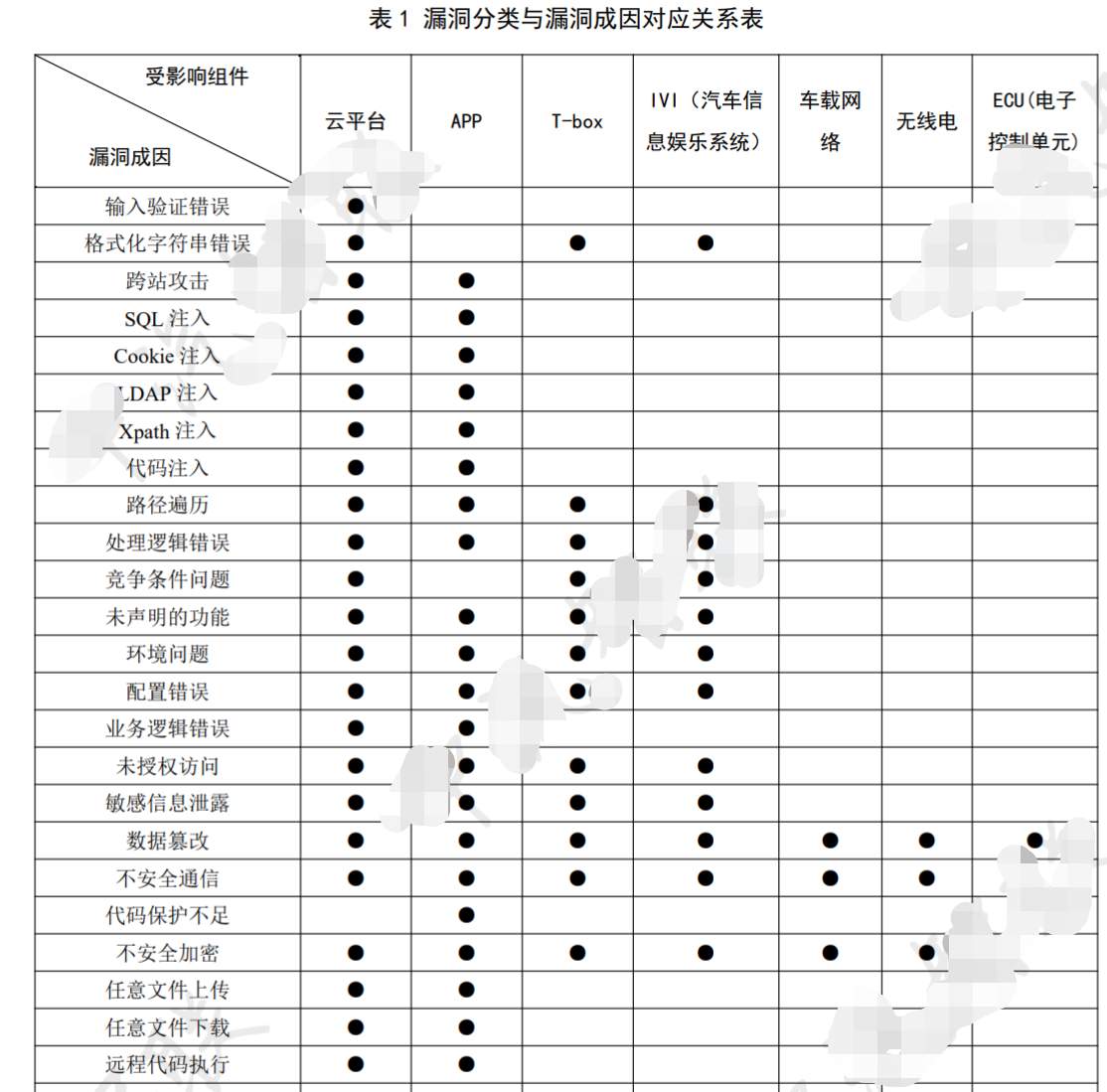

最后,针对漏洞分类,主要依靠受影响组件和漏洞成因两个方面来进行划分:

受影响组件包括云平台、APP、T-box、IVI、车载网络、无线电、ECU;

漏洞成因主要就是一个手段方案,如图所示:

对于漏洞的等级根据对汽车潜在危害程度分为了超危、高危、中危、低危四个等级,这四个等级依据评分进行定义,因此我们就来了解影响漏洞评分的因素。

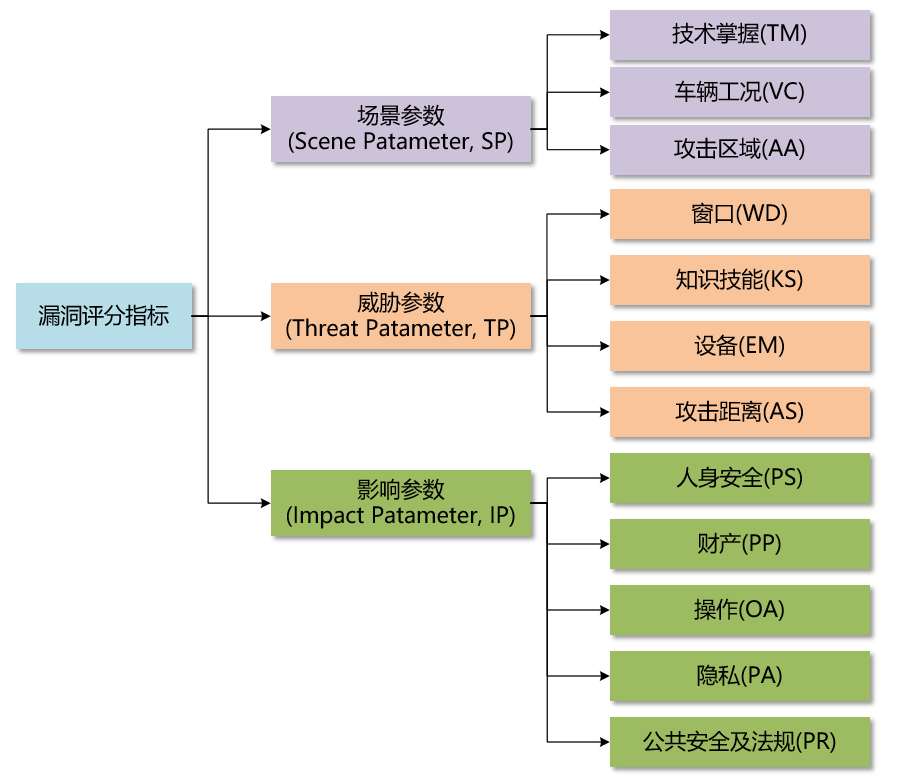

2.2 漏洞评分指标

在CAVD关于漏洞评分指标中提出了3大类(场景、威胁、影响),共计13小类指标,如下图:

2.3.1 场景参数

针对场景参数,需要通过技术掌握、车辆工况、攻击区域三个维度来进行评分,SP计算公式为:

SP = 1.951*TM+1.341*VC+1.342*AA

- 技术掌握TM:指攻击者对于漏洞的掌握程度和技术能力水平,分为低中高三个等级,对应废纸1、3、10;

- 车辆状态VC:指车辆行驶状态,分为停止(0)\低速(0-20)\中速(21-40)\相对高速(40-80)\高速(80以上),对应分值1、2、4、7、10;

- 攻击区域AA:指单车、单一车型、超过一种车型,对应分值1、7、10

2.3.2 威胁参数

威胁参数是指发起攻击时和漏洞相关的参数,可以分为窗口、知识技能、设备和攻击范围,总分

TP = 1.951 * WD + 0122 *KS +0.732* EM + 2.561*AS

- 窗口WD:指攻击途径,分为远程、近程、本地、物理接触,对应分值10、8、6、5;其中比较容易混淆的是本地和物理接触,本地指使用App本地登录,需要用户去下载授权恶意内容,物理接触指的是例如通过OBD口对总线进行攻击;

- 知识技能KS:发动攻击需要的知识技能程度,分为 业余、熟练、汽车安全专家、多领域专家,对应评分:10、5、2、1;举个例子,当一个漏洞需要攻击者不同专业领域的知识才能被利用,显而易见这个难度就很大了,评分相应比较低;

- 设备EM:发动攻击时所需要的设备,分为:公开软硬件、公开专用软硬件、定制软硬件、多种定制软硬件,对应评分:10、7、3、1

- 攻击范围AS:指利用漏洞攻击汽车电控组件的个数,分为单一、多个、几乎全部,对应评分1、7、10

2.3.3 影响参数

影响参数指代汽车收到攻击后产生危害的因素,包括人身安全、财产、操作、隐私、公共安全及法规五类,总分计算公式为:

IP = 3.789 * PS + 1.684 * PP + 1.158 * OA +1.158 * PA + 2.211 * PR

- 人身安全PS:分为无伤害、轻度、严重、生命威胁四类,对应0、3、7、10;

- 财产PP:汽车受到攻击后,对OEM、供应商、个人的财产损失综合,分为无、单车财损、多车财损、OEM\供应商\国家汽车行业巨大财损,对应0、2、6、10;

- 操作OA:指引发汽车功能方面意想不到的问题,分为无、对娱乐操作影响、对车身操作影响、对动力控制操作影响,对应0、2、4、10;

- 隐私PA:指漏洞对于个人隐私数据的影响,包括无隐私数据损失、侵犯个人账户隐私、侵犯多人账户隐私、侵犯车型、OEM甚至全部OEM相关账户隐私

- 公共安全及法规:指对周围公共安全造成危害,破坏法律法规引起的损失综合,分为不产生损失、不造成社会危害但破坏法律法规、造成轻微社会危害、造成严重社会危害且破坏法律法规,对应分值0、2、6、10

2.3 漏洞等级判定

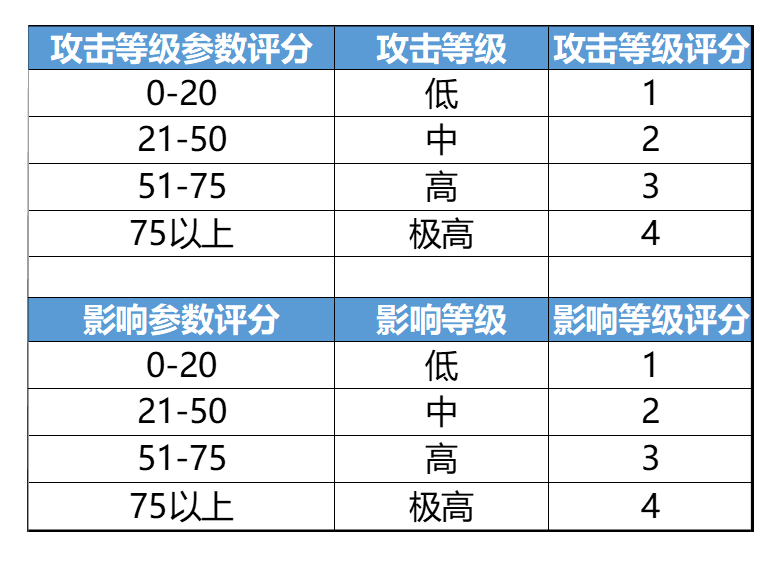

在CAVD中,漏洞等级判断是要依据汽车漏洞攻击等级和影响等级,综合判定,其中攻击等级计算是有场景参数SP+威胁参数TP组成,影响等级由影响参数IP组成,具体如下:

然后依据攻击等级评分和影响等级评分为矩阵,最终得出汽车漏洞等级评定:

3.小结

3.小结

针对识别出来的漏洞,那当然是必须修复的,而漏洞的响应和修复周期则与公司的响应团队息息相关,这里面包好了响应周期、问题定位和修复周期以及OTA召回周期,这方面的内容还需要继续收集信息,就酱!

这篇关于汽车网络安全 -- 漏洞该如何管理的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!