本文主要是介绍Linux 内核权限提升漏洞CVE-2024-1086三种修复方法,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

作者介绍:老苏,10余年DBA工作运维经验,擅长Oracle、MySQL、PG数据库运维(如安装迁移,性能优化、故障应急处理等)

公众号:老苏畅谈运维

欢迎关注本人公众号,更多精彩与您分享。

一、漏洞概述

漏洞成因:

Netfilter是Linux内核中的一个数据包处理模块,它可以提供数据包的过滤、转发、地址转换NAT功能。

2024年3月28日,监测到 Linux kernel权限提升漏洞(CVE-2024-1086)的PoC/EXP在互联网上公开,该漏洞的CVSS评分为7.8,目前漏洞细节已经公开披露。

Linux内核版本v5.14 – v6.6的netfilter 子系统nf_tables组件中存在释放后使用漏洞,由于在nft_verdict_init()函数中,允许正值作为hook判决中的丢弃错误,因此当NF_DROP发出类似于NF_ACCEPT的丢弃错误时,nf_hook_slow()函数可能会导致双重释放漏洞,本地低权限威胁者可利用该漏洞将权限提升为root。

二、漏洞影响范围

3.15<= Linux kernel < 6.1.76

5.2<= Linux kernel < 6.6.15

6.7<= Linux kernel < 6.7.3

6.8:rc1 = Linux kernel

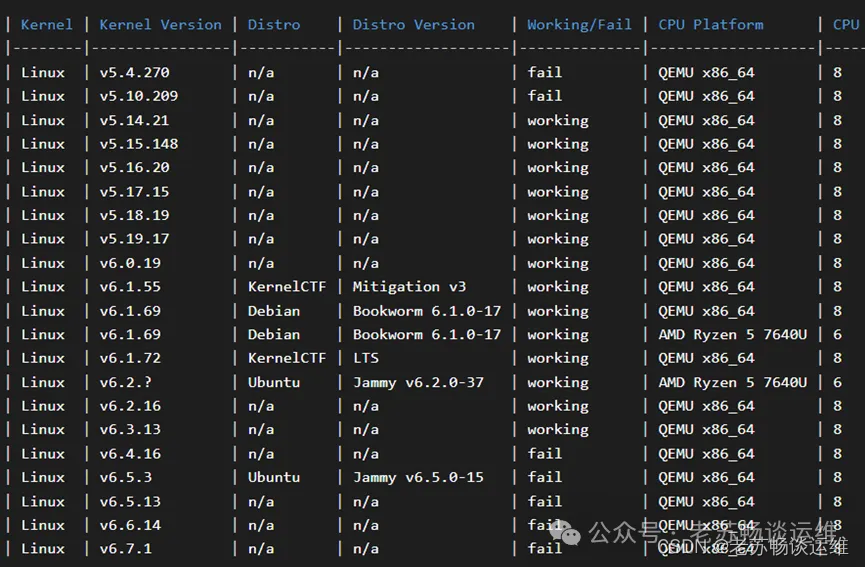

该漏洞影响了使用Linux内核版本v5.14 – v6.6 版本(不包括分支修补版本 v5.15.149、v6.1.76和v6.6.15)的大多数Linux系统/内核,包括CentOS、Debian、Ubuntu和KernelCTF等,部分测试内核版本及结果如下:

注意事项:

(1)该漏洞不适用于带有 kconfig 的 v6.4> 内核CONFIG_INIT_ON_ALLOC_DEFAULT_ON=y(包括 Ubuntu v6.5)

(2)该漏洞利用需要用户命名空间 (kconfig CONFIG_USER_NS=y),这些用户命名空间没有特权 (sh command sysctl kernel.unprivileged_userns_clone= 1),并且 nf_tables 已启用 (kconfig CONFIG_NF_TABLES=y)。默认情况下,这些在 Debian、Ubuntu 和 KernelCTF 上均已启用。其他发行版尚未经过测试,但可能也可以工作。此外,该漏洞仅在 x64/amd64 上进行了测试。

(3)在具有大量网络活动的系统上, 该漏洞可能非常不稳定

带有 WiFi 适配器的系统,当被高使用率 WiFi 网络包围时,会非常不稳定。

在测试设备上,请通过 BIOS 关闭 WiFi 适配器。

(4)运行漏洞后的内核恐慌(系统崩溃)是一种副作用,没有故意修复以防止恶意使用漏洞(即,漏洞利用尝试现在应该更引人注目,并且在实际操作中不切实际)。尽管如此,它仍然允许在实验室环境中进行有效的概念验证,因为根 shell 可以正常工作,并且可以通过磁盘进行持久化。

三、修复方法

主要有以下三种修复方法:

- 升级Linux内核版本修复漏洞。

- 若相关用户暂时无法进行更新,如果业务不需要,可以通过阻止加载受影响的 netfilter (nf_tables) 内核模块来缓解。

- 如果无法禁用该模块,可在非容器化部署中,对用户命名空间进行限制。

方法1:在线升级Linux内核版本

####以下是在centos7.9环境进行测试:1、更新yum源,具体版本可以去https://elrepo.org/linux/kernel/el7/x86_64/RPMS/ 这里找

yum -y update

rpm --import https://www.elrepo.org/RPM-GPG-KEY-elrepo.org

rpm -Uvh http://www.elrepo.org/elrepo-release-7.0-3.el7.elrepo.noarch.rpm 2、使用最新的内核查询kernet版本

yum --disablerepo="*" --enablerepo="elrepo-kernel" list available

yum --enablerepo=elrepo-kernel install kernel-ml -y--enablerepo 选项开启 CentOS 系统上的指定仓库。默认开启的是 elrepo,这里用 elrepo-kernel 替换3、设置 grub2 重启生效awk -F\' '$1=="menuentry " {print i++ " : " $2}' /etc/grub2.cfg0 : CentOS Linux (5.10.7-1.el7.elrepo.x86_64) 7 (Core)

1 : CentOS Linux (3.10.0-1160.11.1.el7.x86_64) 7 (Core)

2 : CentOS Linux (3.10.0-693.el7.x86_64) 7 (Core)

3 : CentOS Linux (0-rescue-df90baaeef85440fac1251df1c0e0371) 7 (Core)grub2-set-default 0

vi /etc/default/grub

GRUB_TIMEOUT=5

GRUB_DISTRIBUTOR="$(sed 's, release .*$,,g' /etc/system-release)"

GRUB_DEFAULT=0 #改为0

GRUB_DISABLE_SUBMENU=true

GRUB_TERMINAL_OUTPUT="console"

GRUB_CMDLINE_LINUX="crashkernel=auto rd.lvm.lv=cl/root rhgb quiet"

GRUB_DISABLE_RECOVERY="true"5、生成grub 配置文件

grub2-mkconfig -o /boot/grub2/grub.cfg6、重启reboot7、验证

# uname -r

5.10.7-1.el7.elrepo.x86_64# rpm -qa | grep kernel

kernel-3.10.0-693.el7.x86_64

kernel-ml-5.10.7-1.el7.elrepo.x86_64

kernel-tools-libs-3.10.0-1160.11.1.el7.x86_64

kernel-3.10.0-1160.11.1.el7.x86_64

kernel-headers-3.10.0-1160.11.1.el7.x86_64

kernel-tools-3.10.0-1160.11.1.el7.x86_648、删除多余的内核yum remove kernel-3.10.0-514.el7.x86_64 \

kernel-tools-libs-3.10.0-862.11.6.el7.x86_64 \

kernel-tools-3.10.0-862.11.6.el7.x86_64 \

kernel-3.10.0-862.11.6.el7.x86_64

方法二:阻止加载受影响的 netfilter (nf_tables) 内核模块

1、查询是否被加载:lsmod | grep nf_tables2、修改 /etc/modprobe.d/blacklist.conf或在/etc/modprobe.d/目录下创建<模块名>.conf文件我这里创建了一个名为nf_tables-blacklist.conf

vi /etc/modprobe.d/nf_tables-blacklist.conf内容是:

blacklist nf_tables3、重启服务器reboot4、查询netfilter (nf_tables)内核模块位置find / name | grep nf_tables5、测试加载模块加载该模块:insmod nf_tables.ko.xz 报错,发现无法加载,修复完成。# insmod nf_tables.ko.xz方法三:容器内系统禁用方法

如果无法禁用 nf_tables 内核模块,在系统上没有运行任何容器的情况下,可以通过禁用用户命名空间来缓解漏洞。在禁用之前,需要仔细评估并确认禁用所带来的影响,

例如:许多容器实现需要使用 user_namespaces 来增强安全性和隔离性。

RedHat/CentOS:# echo "user.max_user_namespaces=0" > /etc/sysctl.d/userns.conf# sysctl -p /etc/sysctl.d/userns.confDebian/Ubuntu:如果不需要,可禁用非特权用户创建命名空间的能力。临时禁用执行以下命令:# sudo sysctl -w kernel.unprivileged_userns_clone=0重启后仍然禁用:# echo kernel.unprivileged_userns_clone=0 | sudo tee /etc/sysctl.d/99-disable-unpriv-userns.conf

这篇关于Linux 内核权限提升漏洞CVE-2024-1086三种修复方法的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!