本文主要是介绍Web安全之SQL注入漏洞学习(八)-混淆注入,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

混淆注入的定义与原理

在普通的注入过程中注入动作过于明显,非常容易被识别检测到,此时就需要改变攻击手法,绕过系统的检查与过滤,这就是混淆注入。

混淆注入的实施

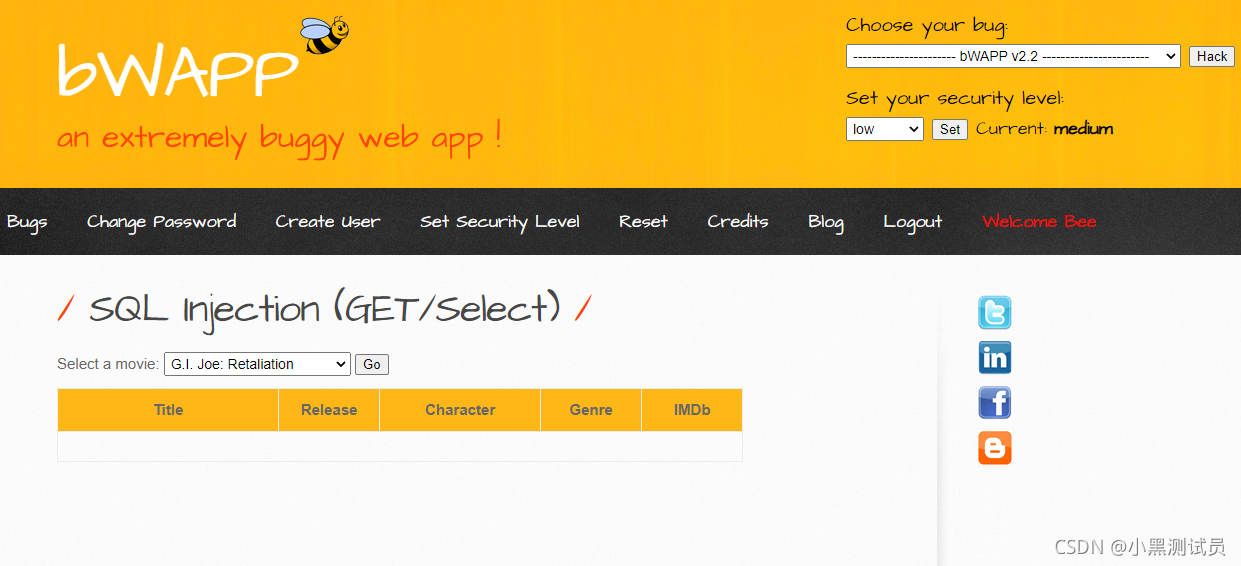

使用之前搭建的bWAPP平台进行演示,选择SQL injection(GET/SELECT)漏洞,级别选择中级

首先使用union方式进行注入测试

playload为:http://XX.XX.XXX.XXX:8080/sqli_2.php?movie=1%20union%20select%201,2,3,4,5,6,7%20limit%201,2--&action=go

从注入的返回错误信息中可以看出,union关键字被过滤掉了,由此我们可以猜测该应用可能是使用关键字的方式过滤用户的输入,即将用户输入的SQL语句关键词进行删除已达到SQL注入防御的目的。

使用关键词过滤的方式需要开发人员找出所有的关键词,如果开发过程中过滤不彻底就有可能存在注入漏洞。比如只过滤了小写关键字而SQL语句是支持大小写的,给基于此猜测我们进行验证。

基于上述注入,将union关键字的改成大写的方式进行注入。

测试结果正如猜测,成功完成了注入。

欢迎大家关注我的订阅号,会定期分享一些关于测试相关的文章,有问题也欢迎一起讨论学习!

这篇关于Web安全之SQL注入漏洞学习(八)-混淆注入的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!