本文主要是介绍热重启(硬重启)获取Bitlocker密钥取证,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

计算机内存(条)在系统运行时存储了大量敏感信息,当断电后,内存中的数据荡然无存。反之,当一直通电的情况下,内存中的一些敏感数据一直存在。当然,正如某些人了解的,当断电后,对内存条进行“冷氮保鲜”(Cold Boot Attack)也是有机会获取内存中敏感数据的。

系统在重启过程中,实际并没有关闭电源,内存条一直处于通电状态,因此存储在内存中的数据一直存在。

一般情况下,当我们点击Windows系统中的“重启”按钮后,系统在重启过程中,出于安全考虑,会清除存储在内存中的敏感数据信息,如Bitlocker VMK密钥等,这种重启系统的方式称之为“软重启”。软重启时,系统主动抹去敏感信息,此时即使重启过程中内存没有断电,内存中也不存在可用的敏感数据。

另外一种情况,当电脑存在Reset物理按钮,提供强制重启系统的功能,这种重启系统的方式称之为“硬重启”。此时,没有给Windows系统清理内存的机会,并且硬重启过程中,内存也是没有断电的,内存中的敏感信息在下次系统重新启动前会一直存在。这就给获取内存敏感信息以可乘之机。

Reset按键

为了实现获取内存中的敏感信息,需要在“硬重启”开始后,并且在下一次系统加载之前,对内存中的数据进行转储。如果在“硬重启”后启动了系统,那就导致内存中上一次保留的敏感数据被新的数据覆盖,无法获取有效的敏感信息。

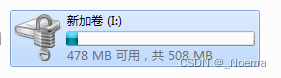

这里构造一个环境,模拟在内存中遗留敏感数据(VMK密钥)。在磁盘管理中,创建一个512MB大小的虚拟磁盘(VHD虚拟磁盘),这里之所以创建一个小一点的虚拟磁盘,是因为方便后面在加密磁盘时能快速加密完成,节省时间。虚拟机创建好后,初始化磁盘、创建分卷、格式化为NTFS文件系统,然后对其进行Bitlocker密码方式加密,如下图所示,可以看到Bitlocker已加密,并且当前该分区(新加卷(I:))处于解锁状态。

因为加密的分区当前处于解锁状态,所以,实际上在物理内存中缓存着该分区解密的密钥,如VMK密钥。此时,在开机状态下,获取系统的物理内存(DumpIt、Winpmemd等),然后通过内存分析软件的分析,是可以获取到该分区的VMK密钥的。

但是,本次并不是通过这种方式获取内存镜像,因为假设此时系统处于锁屏状态,并且我们没有系统用户的登录密码,无法登录进入系统,也就无法在开机状态下拿到目标系统的内存镜像。所以,本次将通过硬重启的方式获取物理内存镜像,然后提取VMK密钥。

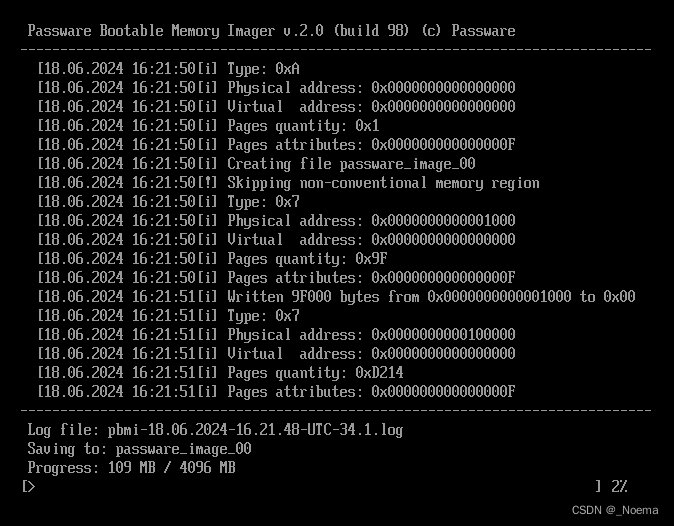

这里我们利用Passware提供的一个工具,Passware Bootable Memory Imager(简称PBMI),该工具实现一个小型系统,通过UEFI方式引导启动,这样就尽可能小的覆盖内存数据,防止内存中遗留的敏感数据被覆盖掉。小型系统启动后,读取物理内存数据,转储到文件中。

制作启动引导U盘

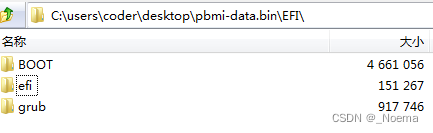

首先,找一个足够大的U盘或硬盘,因为现在的电脑配置的内存条容量都比较大,这里建议至少64GB,方便容下后面获取内存镜像文件。在U盘或硬盘中创建一个FAT32分区,然后将pbmi-data.bin中的EFI文件夹解压释放到FAT32分区跟目录中(pbmi-data.bin文件实际是一个zip压缩包文件,这里通过7zip打开),这样就实现了一个UEFI引导启动分区ESP。

pbmi-data.bin中EFI文件夹中的文件

然后,在目标系统处于锁屏状态时,按Reset物理按键,开始“硬启动”,当出现电脑Logo时按F8(不同电脑按键不同)进入启动项选择,选择从我们创建的启动盘启动,进入如下界面

选择“Run Passware Bootable Memory Imager” 按Enter回车键,开始读取内存数据转储到内存镜像文件,如下图所示

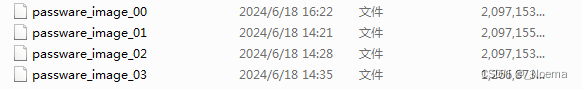

内存镜像获取完成后,在FAT32分区的根目录下生成了多个内存镜像文件,文件最大2GB。这是因为FAT32文件系统最大支持4GB文件大小,当物理内存大于4GB时,需要分片存储,才能完整保存所有的内存数据。

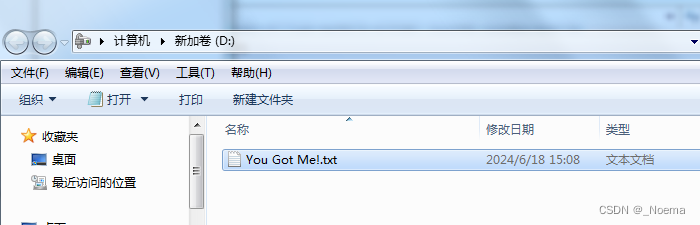

最后,通过自己开发的Bitlocker密钥(VMK密钥)分析工具、Bitlocker恢复密钥提取工具,挨个分析上面的内存镜像分片文件,成功提取到VMK密钥以及恢复密钥,得到Flag。

分析内存镜像提取VMK密钥

提取明文恢复密钥

这篇关于热重启(硬重启)获取Bitlocker密钥取证的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!