本文主要是介绍记一次护网通过外网弱口令一路到内网,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章中涉及的敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打码处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!

一次教育专题的护网,因为是教育专题,所以靶标都是学校或者教育局,学校嘛,外网是挺难找到口子的,但是找到口子内网就很脆弱了。所以就是要想办法进内网。

百无聊赖的一个个靶标找资产的时候,看到一个虚拟实验教学中心,本来只是想抓包看看返回包的,没想到弱口令直接登进去了(弱口令!好!)

但是里面就写的很好了,注入测了半天没有,文件上传是后缀白名单暂且不提,他会直接改上传的文件的名字,不带后缀的那种,遇到这种我是没什么办法了

所以就只能是在里面找找有没有什么有用信息,重点来了,里面记录了很多老师的名字以及序列号(后面测试知道是工号)

再往下就不是我的进展了,我还在里面测功能点的时候同事用里面的信息进入了学校的webvpn,账号是工号,口令是姓名加工号(默认口令!好!)

然后在办事大厅里面找到了一个SSLVPN的使用申请

里面记录了口令,既然没给新的账户,那账户大概率还是工号

果然没改直接登进去了

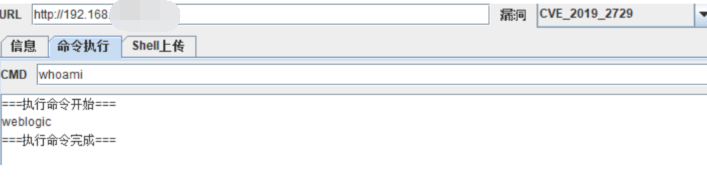

然后又在内网找到一台出网的weblogic,然后就是内网漫游了

这次主要就是通过获取信息然后进入内网,学校的外网漏洞实在少的可怜,学校的攻防主要以获取各种信息为主,找漏洞为辅。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

这篇关于记一次护网通过外网弱口令一路到内网的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!