本文主要是介绍冬令营线上直播学习笔记1——SQL注入原理及万能语句,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、什么是OWASP TOP 10?

OWASP(开放式Web应用程序安全项目)的工具、文档、论坛和全球各地分会都是开放的,对所有致力于改进应用程序安全的人士开放,其最具权威的就是“10项最严重的Web 应用程序安全风险列表” ,总结了Web应用程序最可能、最常见、最危险的十大漏洞,是开发、测试、服务、咨询人员应知应会的知识。

包括SQL注入、xss、CSRF、上传等;系统渗透:后门、木马、提权。

二、SQL注入理论知识

1.SQL注入的原理:

SQL注入就是指web应用程序对用户输入的数据合法性没有做过滤或者是判断,将传入的数据代入数据库的操作。

2.sql注入漏洞存在于动态的网页,因为动态网页可以与后台数据库进行交互和数据传递。

动态网页的扩展名是根据使用的脚本语言来命名的,常见的有:

.asp、.php、.jsp、.aspx。

静态网页是不存在SQL注入的。静态网页由HTML语言编写的,常见的扩展名有:.html、.htm、.shtml。

3.url地址由以下几部分部分:

①协议

②主机名(IP或域名),后面可跟端口号

③路径(网站的结构目录)

④访问的页面,可以根据根据扩展名判断出该网页的语言

⑤【?参数名=值】,“?”是用来将页面和要传递的参数隔开。

4.SQL注入产生的必要条件:

(1)传入的参数由攻击者来控制;

(2)传入的参数会被代入数据库进行操作,没有对输入的参数进行过滤和判断。

5.信息搜集的方式:

(1)御剑后台扫描:被动信息收集,需要通过枚举的方式,所以不一定全部能够扫描出来(因为如果字典里面没有的话就扫不出结果)

(2)主动信息收集:AWVS、appscan、openVAS、nessus等,但很容易被发现,因为是会给网站发送大量的特征码去匹配,容易把网站扫挂或者动静很大被管理员发现。

(扫描的意义就是,扫出页面,比如login.php啊之类的,然后就可以进行SQL注入了)

6.万能语句的原理:

【’or’1’=’1’#】

①代入数据库查询语句可以看到它实际上是where id=’ ‘or ‘1’=‘1’,假or真一定为真,所以即使我们没有输入参数的值,但我们依然能使这个查询语句正常执行并返回结果。

②代入#号以后,实际上的查询语句是#’"." and pass= ’ ‘,而#的作用是注释,所以我们把后面需要输入密码的查询语句给注释掉了,即实现了绕过密码。

注:【"."】是连接字段的意思。

③【where id=’ '"." and pass= ’ 'or ‘1’=‘1’】同样可以实现密码烧过,其原理是: 这句话翻译出来是“假and假or真”,而and的优先级大于or,所以会先比较and在比较or,即“假and假or真→假or真→真”,实现密码绕过。

7.SQL注入首先需要找到动态页面;如果是GET方法可以在URL中实现对参数的输入,如果是POST方法可以在表单中传参。

参数的类型有三种:数字型、字符型、搜索型。

三、实验

** 使用万能语句对grade网站和book网站进行注入攻击**

(注意:grade网站、book网站是搭建在虚拟机中的实验环境)

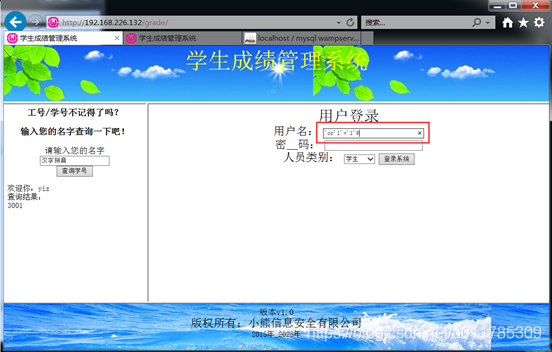

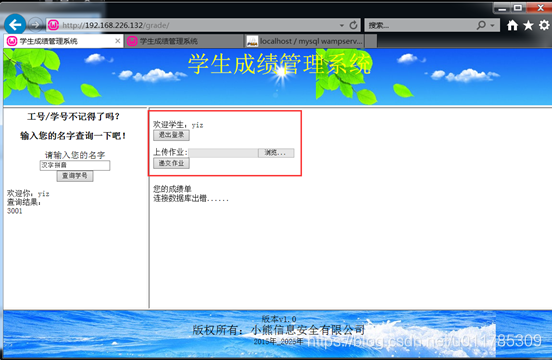

1.grade进行万能语句注入:

注入成功:

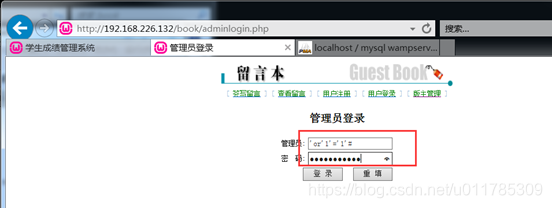

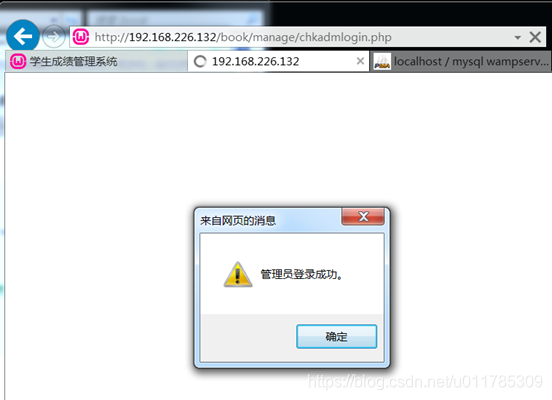

2.book进行万能语句注入,由于用户名和密码不能为空,所以这两个地方都输入万能语句:

注入成功:

这篇关于冬令营线上直播学习笔记1——SQL注入原理及万能语句的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!