本文主要是介绍HCIE-防火墙高级特性,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

防火墙高级特性

- 双机热备

- 简介

- 在网络中部署防火墙双机时面临的问题

- 防火墙双机热备关键组件

- 防火墙双机热备关键组件:VRRP与VGMP

- 防火墙双机热备关键组件:HRP及心跳线

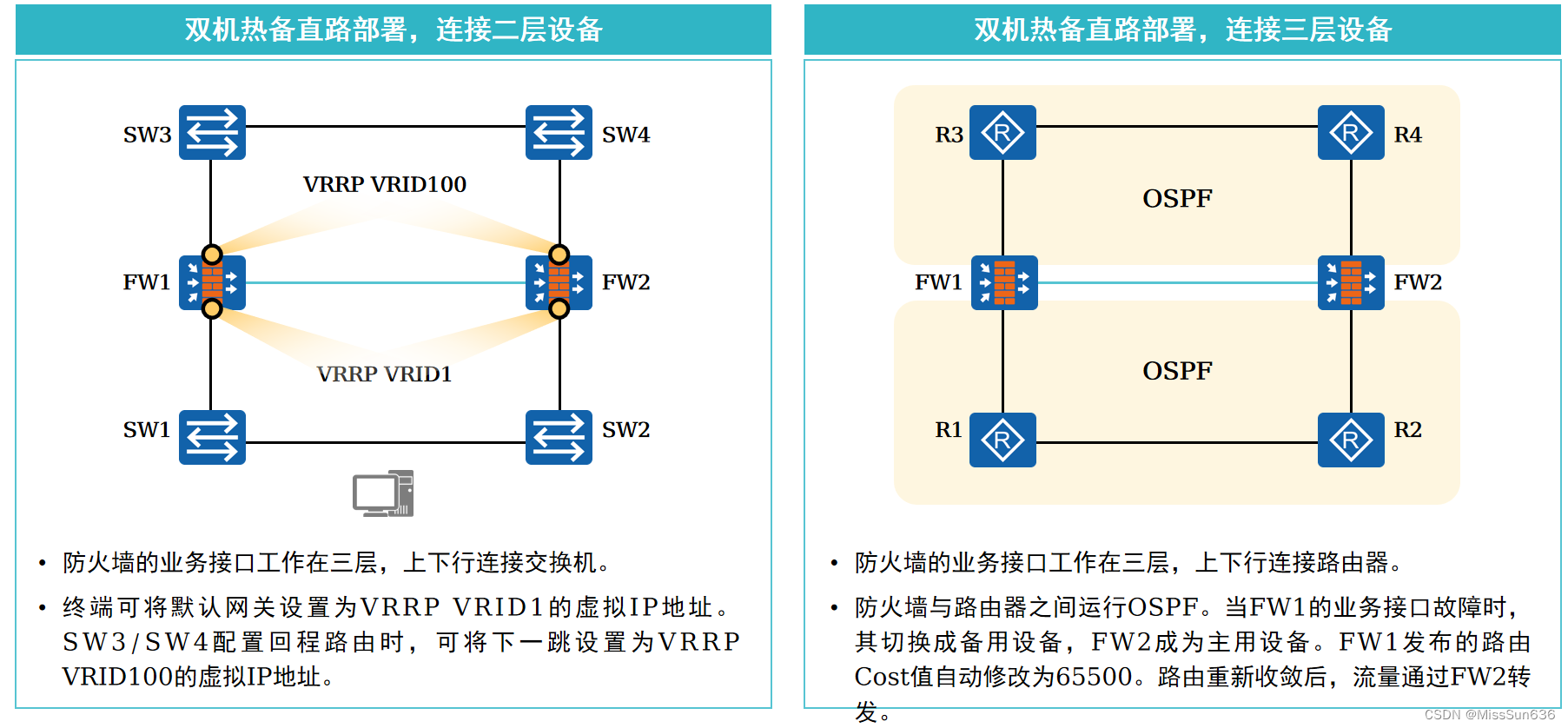

- 防火墙双机热备典型组网场景

- 实验

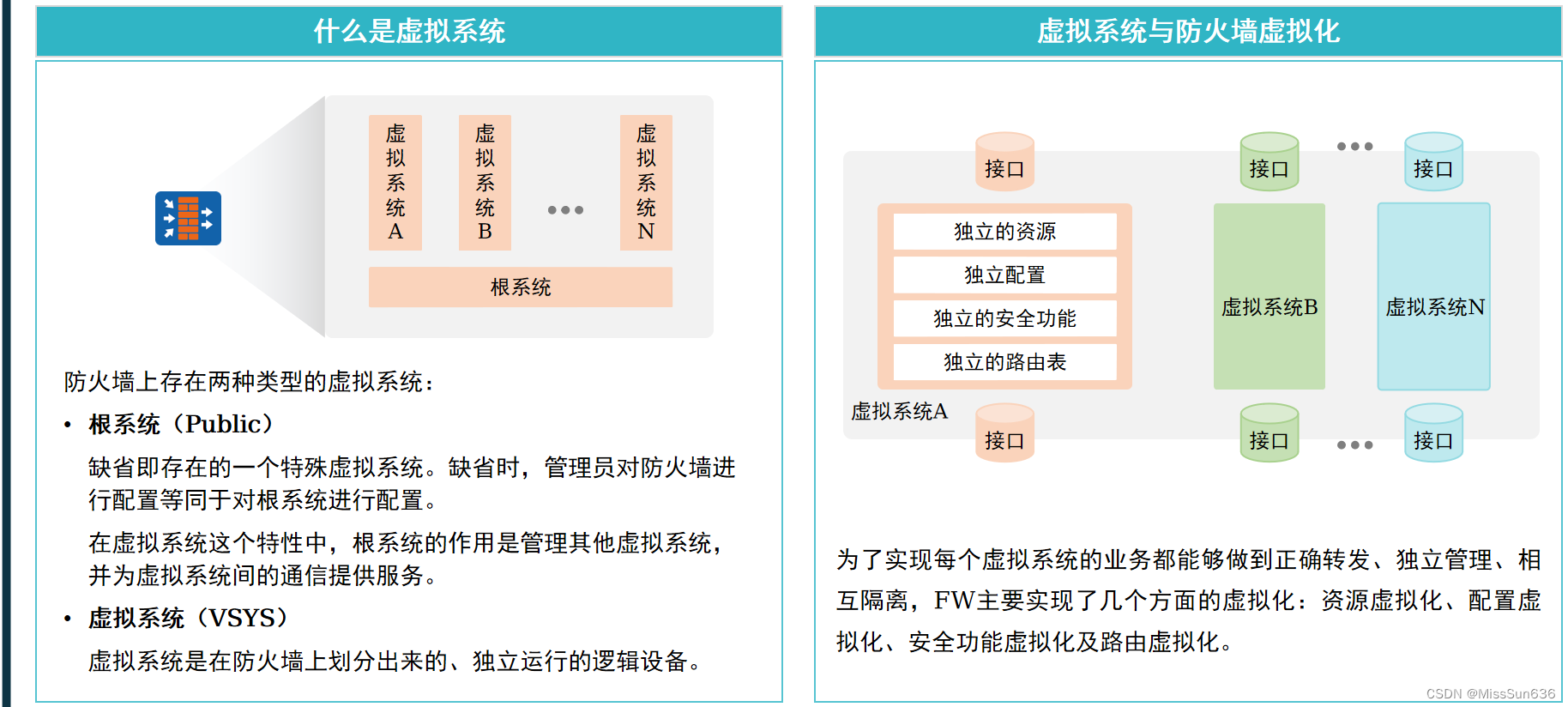

- 虚拟系统

- 防火墙虚拟系统的应用场景

- 防火墙虚拟系统概述

- 虚拟接口

- 虚拟系统访问根系统

- 两个虚拟系统之间直接互访

- 配置举例:虚拟系统间互访

- 实验

双机热备

简介

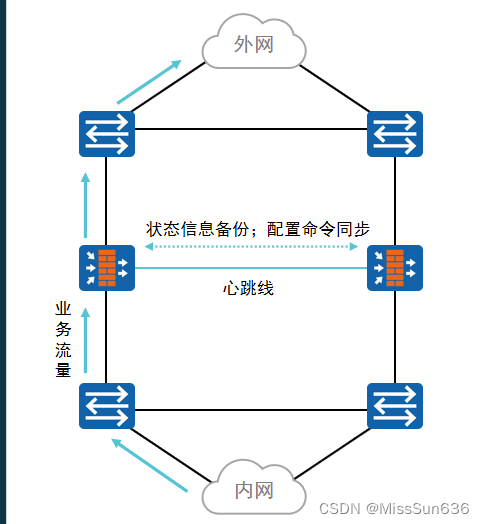

- 双机热备需要两台硬件和软件配置均相同的防火墙组成双机热备系统。防火墙之间通过独立的链路连接(心跳线),通过心跳线了解对端的健康状况,向对端备份配置和表项(如会话表、IPsec SA等)。

- 当一台防火墙出现故障时,业务流量能平滑地切换到另一台设备上处理,使业务不中断。

- 部署要求

- 目前只支持两台设备进行双机热备。

- 主备设备的产品型号和版本必须相同。

- 主备设备业务板和接口卡的位置、类型和数目都须相同,否则会出现主用设备备份过去的信息,与备用设备的物理配置无法兼容,导致主备切换后出现问题。

在网络中部署防火墙双机时面临的问题

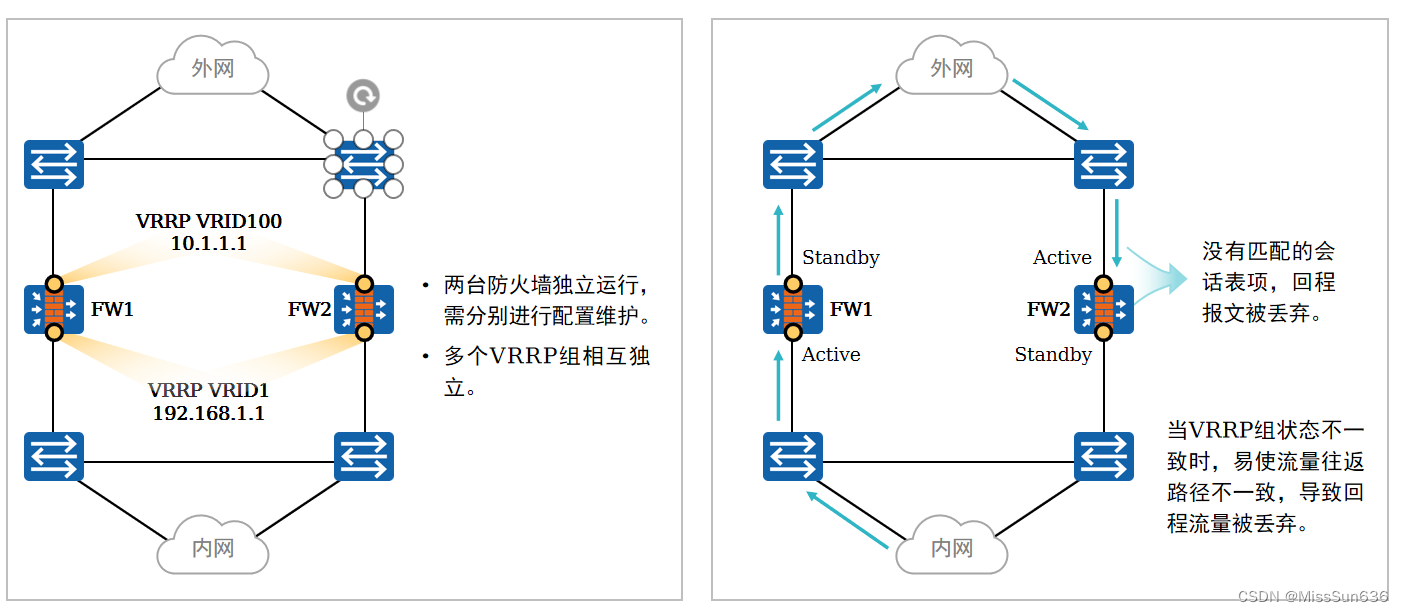

- 防火墙是状态检测设备,它会对一条流量的首包进行完整的检测,并建立会话来记录报文的状态信息(包括报文的源IP、源端口、目的IP、目的端口、协议等)。而这条流量的后续报文只有匹配会话才能够通过防火墙并且完成报文转发,如果后续报文不能匹配会话则会被防火墙丢弃。

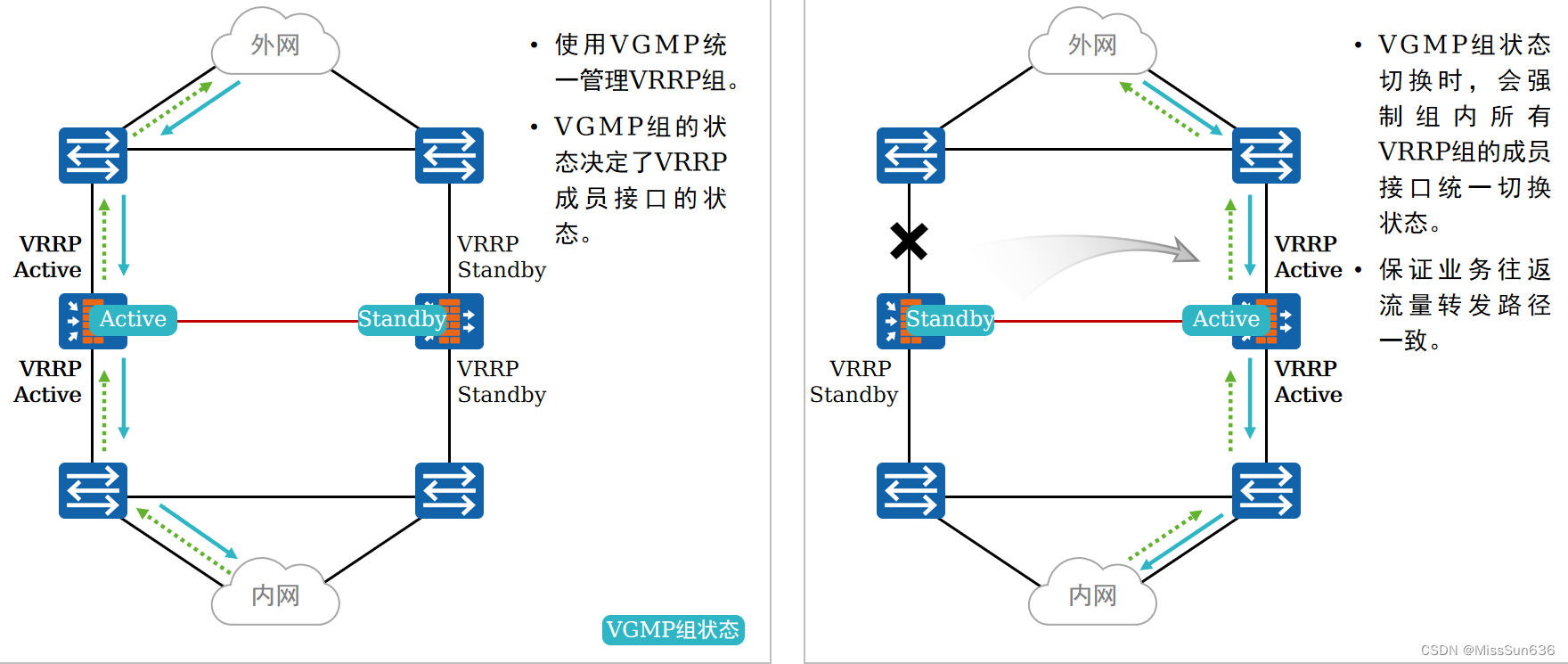

- 如果在网络出口处部署两台独立的防火墙,则两台防火墙独立运行,需分别进行配置维护。此外,以在防火墙的上行、下行部署VRRP为例,由于这两组VRRP相互独立,因此容易出现主备状态不一致的情况,此时内网访问外网的往返流量路径不一致,当回程流量抵达FW2时,由于FW2没有匹配的会话表项,因此这些流量将被丢弃。所以当防火墙双机部署时需要考虑两台防火墙之间的会话等状态信息的备份。

防火墙双机热备关键组件

防火墙双机热备关键组件:VRRP与VGMP

防火墙双机热备关键组件:HRP及心跳线

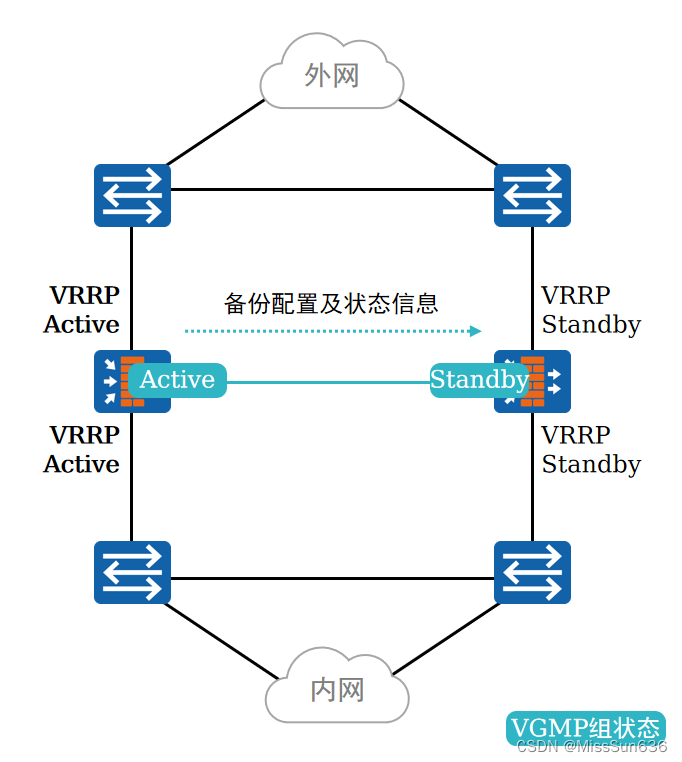

- 为了实现主用设备出现故障时备用设备能平滑地接替工作,必须在主用和备用设备之间备份关键配置命令和状态信息。

- 防火墙能够备份的配置如下:

- 策略:安全策略、NAT策略(包括NAT地址池)、NAT Server等。

- 对象:地址、地区、服务、应用、用户等。

- 网络:安全区域、DNS、IPsec、SSL VPN等。

- 系统:管理员、虚拟系统、日志配置。

- 防火墙能够备份的状态信息如下:

- 会话表、SeverMap表、黑名单/白名单、PAT方式端口映射表、NO-PAT方式地址映射表、二层转发表(静态MAC备份)、AAA用户表(缺省用户admin不备份)、在线用户监控表、PKI证书、IPsec备份等。

防火墙双机热备典型组网场景

实验

虚拟系统

防火墙虚拟系统的应用场景

防火墙虚拟系统概述

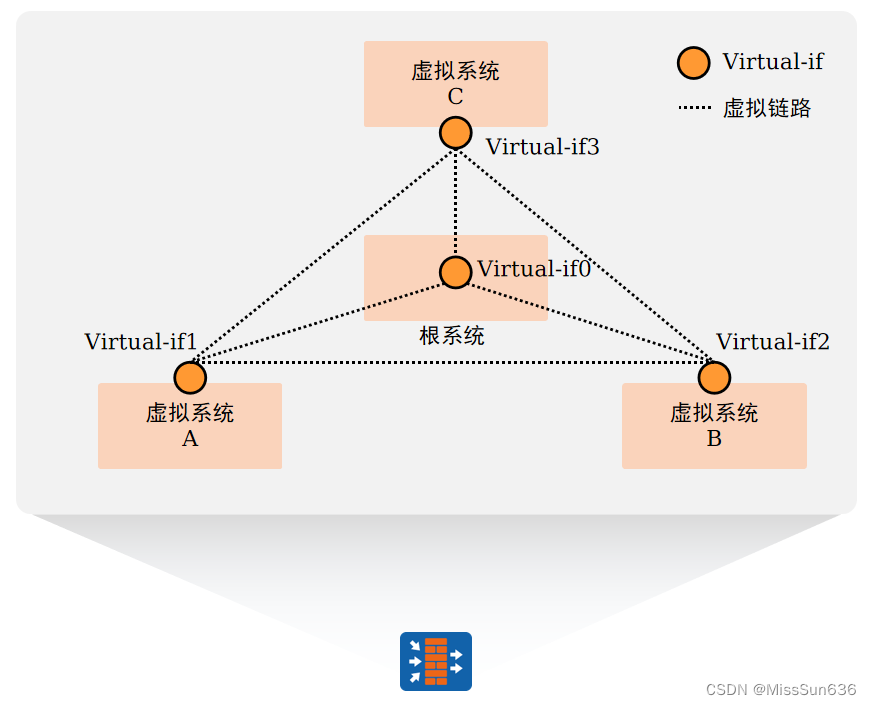

虚拟接口

- 虚拟系统之间通过虚拟接口实现互访。

- 虚拟接口是创建虚拟系统时设备自动为其创建的一个逻辑接口,作为虚拟系统自身与其他虚拟系统之间通信的接口。

- 虚拟接口必须配置IP地址,并加入安全区域才能正常工作。

- 虚拟接口名的格式为“Virtual-if+接口号”,根系统的虚拟接口名为Virtual-if0,其他虚拟系统的Virtual-if接口号从1开始,根据系统中接口号占用情况自动分配。

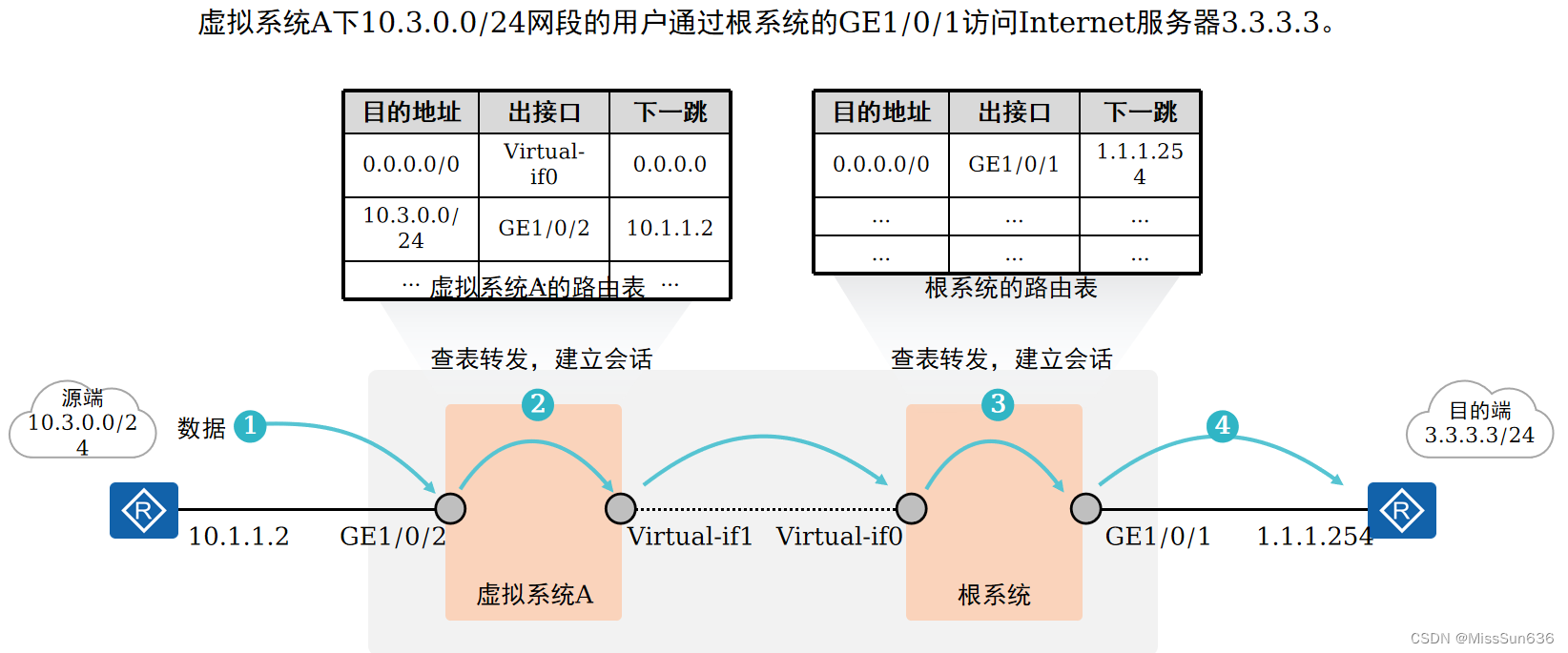

虚拟系统访问根系统

- 虚拟系统与根系统互访有两种场景:虚拟系统访问根系统、根系统访问虚拟系统。这两种场景下,报文转发的流程略有不同。

- 本页以虚拟系统访问根系统为例。因为虚拟系统和根系统都需要按照防火墙转发流程对报文进行处理,所以虚拟系统和根系统中要分别完成策略、路由等配置。

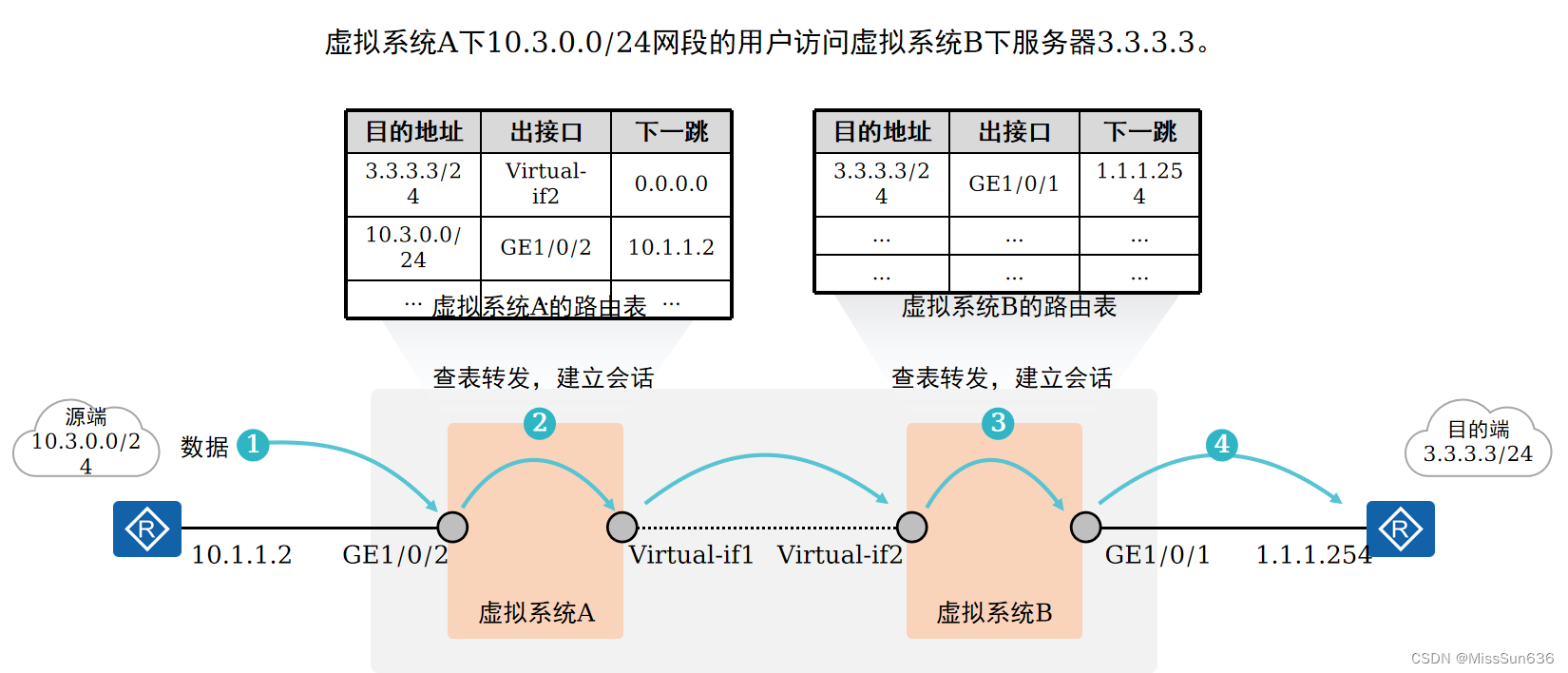

两个虚拟系统之间直接互访

- FW的虚拟系统之间默认是互相隔离的,不同虚拟系统下的主机不能通信。如果两个虚拟系统下主机有通信的需求,就需要配置策略和路由,使不同虚拟系统能够互访。该场景是虚拟系统A向虚拟系统B发起访问。报文先进入虚拟系统A,虚拟系统A按照防火墙转发流程对报文进行处理。然后报文进入虚拟系统B,虚拟系统B再次按照防火墙转发流程对报文进行处理。

- 因为两个虚拟系统都需要按照防火墙转发流程对报文进行处理,所以两个虚拟系统中要分别完成策略、路由等配置。

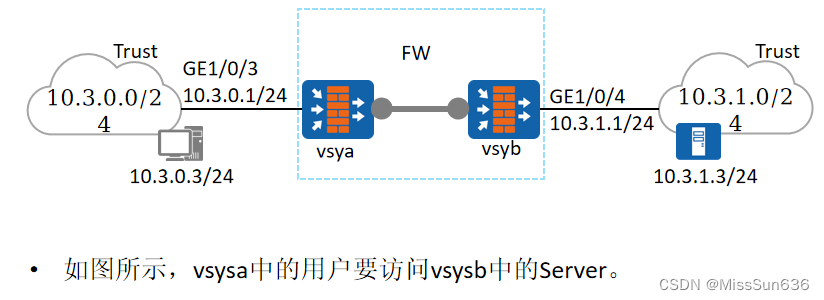

配置举例:虚拟系统间互访

- 在根系统中配置vsysa和vsysb互访的路由。

<FW> system-view

[FW] ip route-static vpn-instance vsysa 10.3.1.0 24 vpn-instance vsysb

- 为根系统的虚拟接口Virtual-if0配置IP地址,并将加入Trust区域。Virtual-if0接口上的IP地址可设置为任意值,保证不与其他接口上的IP地址冲突即可。

[FW] interface Virtual-if 0

[FW-Virtual-if0] ip address 172.16.0.1 24

[FW-Virtual-if0] quit

[FW] firewall zone trust

[FW-zone-trust] add interface Virtual-if0

[FW-zone-trust] quit

- 为vsysa的虚拟接口Virtual-if1配置IP地址,并将接口加入Untrust区域。Virtual-if1接口上的IP地址可设置为任意值,保证不与其他接口上的IP地址冲突即可。

[FW-vsysa] interface Virtual-if 1

[FW-vsysa-Virtual-if1] ip address 172.16.1.1 24

[FW-vsysa-Virtual-if1] quit

[FW-vsysa] firewall zone untrust

[FW-vsysa-zone-untrust] add interface Virtual-if1

[FW-vsysa-zone-untrust] quit

- 配置允许vsysa内用户访问vsysb内服务器的策略。

[FW-vsysa] security-policy

[FW-vsysa-policy-security] rule name to_server

[FW-vsysa-policy-security-rule-to_internet] source-zone trust

[FW-vsysa-policy-security-rule-to_internet] destination-zone untrust

[FW-vsysa-policy-security-rule-to_internet] source-address 10.3.0.0 24

[FW-vsysa-policy-security-rule-to_internet] destination-address 10.3.1.3 32

[FW-vsysa-policy-security-rule-to_internet] action permit

[FW-vsysa-policy-security-rule-to_internet] quit

[FW-vsysa-policy-security] quit

- 为vsysb的虚拟接口Virtual-if2配置IP地址,并将接口加入Untrust区域。Virtual-if2接口上的IP地址可设置为任意值,保证不与其他接口上的IP地址冲突即可。

[FW-vsysb] interface Virtual-if 2

[FW-vsysb-Virtual-if1] ip address 172.16.2.1 24

[FW-vsysb-Virtual-if1] quit

[FW-vsysb] firewall zone untrust

[FW-vsysb-zone-untrust] add interface Virtual-if2

[FW-vsysb-zone-untrust] quit

- 配置允许vsysa内用户访问vsysb内服务器的策略。

[FW-vsysb] security-policy

[FW-vsysb-policy-security] rule name vsysa_to_server

[FW-vsysb-policy-security-rule-vsysa_to_vsysb] source-zone untrust

[FW-vsysb-policy-security-rule-vsysa_to_vsysb] destination-zone trust

[FW-vsysb-policy-security-rule-vsysa_to_vsysb] source-address 10.3.0.0 24

[FW-vsysb-policy-security-rule-vsysa_to_vsysb] destination-address 10.3.1.3 32

[FW-vsysb-policy-security-rule-vsysa_to_vsysb] action permit

[FW-vsysb-policy-security-rule-vsysa_to_vsysb] quit

[FW-vsysb-policy-security] quit

- 配置验证。

PC>ping 10.3.1.3

Ping 10.3.1.3: 32 data bytes, Press Ctrl_C to break

From 10.3.1.3: bytes=32 seq=1 ttl=127 time=79 ms

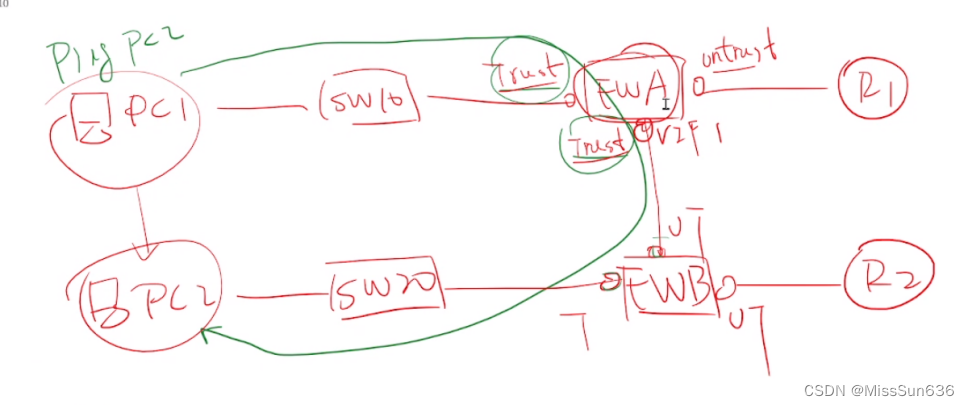

实验

这篇关于HCIE-防火墙高级特性的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!