本文主要是介绍(第24章)LinuxC本质中函数接口,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 一、基本概念

- 二、strcpy与strncpy

- 1.通过Man page来分析strcpy和strncpy

- (1)NAME和SYNOPSIS

- (2)DESCRIPTION

- 拷贝数组的越界问题

- (3)RETURN VALUE,CONFORMING TO,NOTES

- (4)BUGS, SEE ALSO,COLOPHON

- 写越界

- 段错误,缓冲区,缓冲区溢出overflow

- 三、malloc与free

- 1.全局数组是无法定义成可变长数组VLA的

- 2.malloc可在进程的堆空间动态分配内存

- 野指针

- 内存泄漏Memory Leak

- (3)malloc(0) 和ree(NULL)

- (4) malloc 和 free 的简单实现:基于环形链表

- 四、传入参数与传出参数

一、基本概念

(1) 函数接口的作用:

- 函数接口来描述, 即函数名, 参数, 返回值, 只要函数和参数的名字起得合理, 参数和返回值的类型定得准确,

- 至于这个函数怎么用, 调用者单看函数接口就能猜出八九分了。 函数接口并不能表达函数的全部语义, 这时文档就起了重要的补充作用, 函数的文档该写什么, 怎么写, Man Page为我们做了很好的榜样。

(1)初学者不喜欢看Man page的三个原因?

二、strcpy与strncpy

1.通过Man page来分析strcpy和strncpy

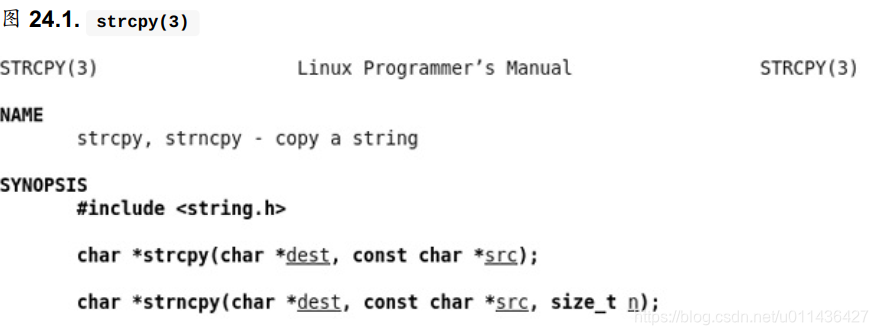

(1)NAME和SYNOPSIS

这个Man Page描述了两个函数, strcpy 和 strncpy , 敲命令 man strcpy 或者 man strncpy 都可以看到这个Man Page。 这两个函数的作用是把一个字符串拷贝给另一个字符串。

SYNOPSIS部分给出了这两个函数的原型, 以及要用这些函数需要包含哪些头文件。 参数 dest 、 src 和 n 都加了下划线。

有时候并不想从头到尾阅读整个Man Page, 而是想查一下某个参数的含义, 通过下划线和参数名就能很快找到你关心的部分。

- dest 表示Destination, src 表示Source, 看名字就能猜到是把 src 所指向的字符串拷贝到 dest 所指向的内存空间

- 这一点从两个参数的类型也能看出来, dest 是 char * 型的,而 src 是 const char * 型的, 说明 src 所指向的内存空间在函数中只能读不能改写,而 dest 所指向的内存空间在函数中是要改写的, 显然改写的目的是当函数返回后调用者可以读取改写的结果

- 因此可以猜到 strcpy 函数是这样用的:

char buf[10];

strcpy(buf, "hello");

printf(buf);

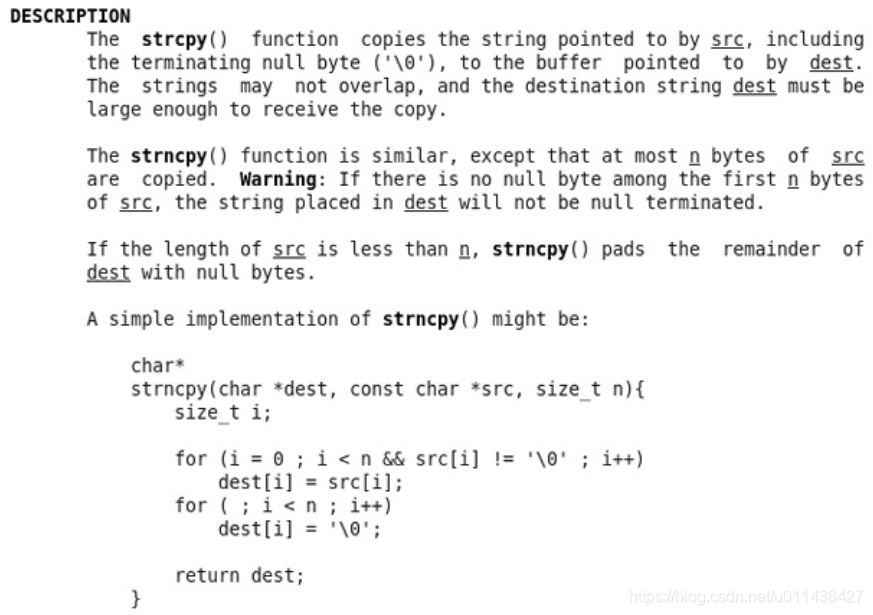

(2)DESCRIPTION

拷贝数组的越界问题

- 在文档中强调了 strcpy 在拷贝字符串时会把结尾的 ‘\0’ 也拷到 dest 中, 因此保证了 dest 中是以 ‘\0’ 结尾的字符串。

- 但另外一个要注意的问题是, strcpy 只知道 src 字符串的首地址, 不知道长度, 它会一直拷贝到 ‘\0’ 为止, 所以 dest 所指向的内存空间要足够大, 否则有可能写越界,

- 例如:

char buf[10] = "abcdefghij", str[4] = "hell";

strcpy(buf, str);

-

因为 strcpy 函数的实现者通过函数接口无法得知 src 字符串的长度和 dest 内存空间的大小, 所以“确保不会写越界”应该是调用者的责任。

-

调用者提供的 dest 参数应该指向足够大的内存空间, “确保不会读越界”也是调用者的责任, 调用者提供的 src 参数指向的内存应该确保以 ‘\0’ 结尾。

-

此外, 文档中还强调了 src 和 dest 所指向的内存空间不能有重叠。 凡是有指针参数的C标准库函数基本上都有这条要求, 每个指针参数所指向的内存空间互不重叠, 例如这样调用是不允许的:

-

strncpy 的参数 n 指定最多从 src 中拷贝 n 个字节到 dest 中, 换句话说, 如果拷贝到 ‘\0’ 就结束, 如果拷贝到 n 个字节还没有碰到 ‘\0’ , 那么也结束。

-

调用者负责提供适当的 n 值, 以确保读写不会越界, 比如让 n 的值等于 dest 所指向的内存空间的大小:

char buf[10];

strncpy(buf, "hello world", sizeof(buf));

- 然而这意味着什么呢? 文档中特别用了Warning指出, 这意味着 dest 有可能不是以 ‘\0’ 结尾的。

- 例如上面的调用, 虽然把 “hello world” 截断到10个字符拷贝至 buf 中, 但 buf 不是以 ‘\0’ 结尾的, 如果再 printf(buf) 就会读越界

- 如果你需要确保 dest 以 ‘\0’ 结束, 可以这么调用:

char buf[10];

strncpy(buf, "hello world", sizeof(buf));

buf[sizeof(buf)-1] = '\0';

- strncpy 还有一个特性, 如果 src 字符串全部拷完了不足 n 个字节, 那么还差多少个字节就补多少个 ‘\0’ , 但是正如上面所述, 这并不保证 dest 一定以 ‘\0’ 结束, 当 src 字符串的长度大于 n 时, 不但不补多余的 ‘\0’ , 连字符串的结尾 ‘\0’ 也不拷贝

char buf[10] = "hello";

strcpy(buf, buf+1);

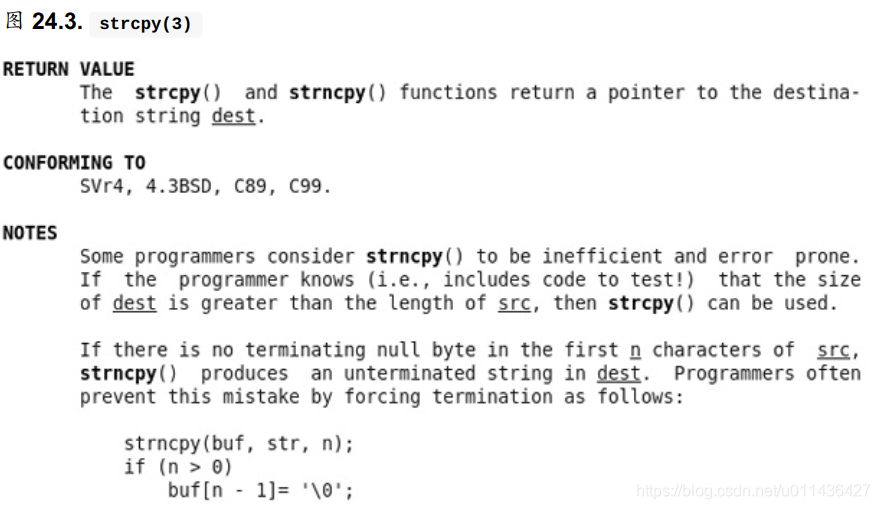

(3)RETURN VALUE,CONFORMING TO,NOTES

- 函数的Man Page都有一部分专门讲返回值的。 这两个函数的返回值都是 dest 指针。 可是为什么要返回 dest 指针呢?

dest 指针本来就是调用者传过去的, 再返回一遍 dest 指针并没有提供任何有用的信息。

之所以这么规定是为了把函数调用当作一个指针类型的表达式使用, 比如 printf("%s\n", strcpy(buf, “hello”)) , 一举两得, 如果 strcpy 的返回值是 void 就没有这么方便了。 - CONFORMING TO部分描述了这个函数是遵照哪些标准实现的。 strcpy 和 strncpy 是C标准库函数, 当然遵照C99标准。

- 以后我们还会看到 libc 中有些函数属于POSIX标准但并不属于C标准, 例如 write(2) 。

- NOTES部分给出一些提示信息。 这里指出如何确保 strncpy 的 dest 以 ‘\0’ 结尾, 和我们上面给出的代码类似, 但由于 n 是个变量, 在执行 buf[n - 1]= ‘\0’; 之前先检查一下 n 是否大于0, 如果 n 不大于0, buf[n - 1] 就访问越界了, 所以要避免。

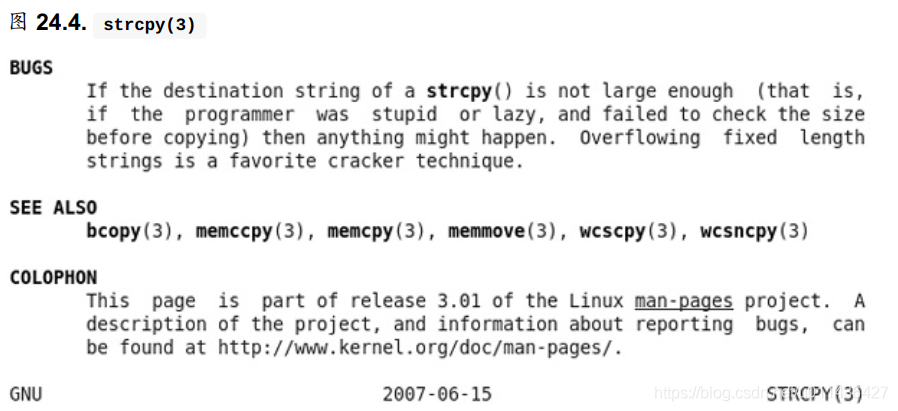

(4)BUGS, SEE ALSO,COLOPHON

写越界

- BUGS部分说明了使用这些函数可能引起的Bug, 这部分一定要仔细看。 用 strcpy 比用 strncpy 更加不安全, 如果在调用 strcpy 之前不仔细检查 src 字符串的长度就有可能写越界, 这是一个很常见的错误。

- 例如:

void foo(char *str)

{char buf[10];strcpy(buf, str);

...

}

段错误,缓冲区,缓冲区溢出overflow

- str 所指向的字符串有可能超过10个字符而导致写越界, 在第 4 节 “段错误”我们看到过, 这种写越界可能当时不出错, 而在函数返回时出现段错误, 原因是写越界覆盖了保存在栈帧上的返回地址, 函数返回时跳转到非法地址, 因而出错。

- 像 buf 这种由调用者分配并传给函数读或写的一段内存通常称为缓冲区( Buffer) , 缓冲区写越界的错误称为缓冲区溢出( BufferOverflow) 。

- 如果只是出现段错误那还不算严重, 更严重的是缓冲区溢出Bug经常被恶意用户利用, 使函数返回时跳转到一个事先设好的地址, 执行事先设好的指令, 如果设计得巧妙甚至可以启动一个Shell, 然后随心所欲执行任何命令, 可想而知, 如果一个用 root 权限执行的程序存在这样的Bug, 被攻陷了, 后果将很严重。

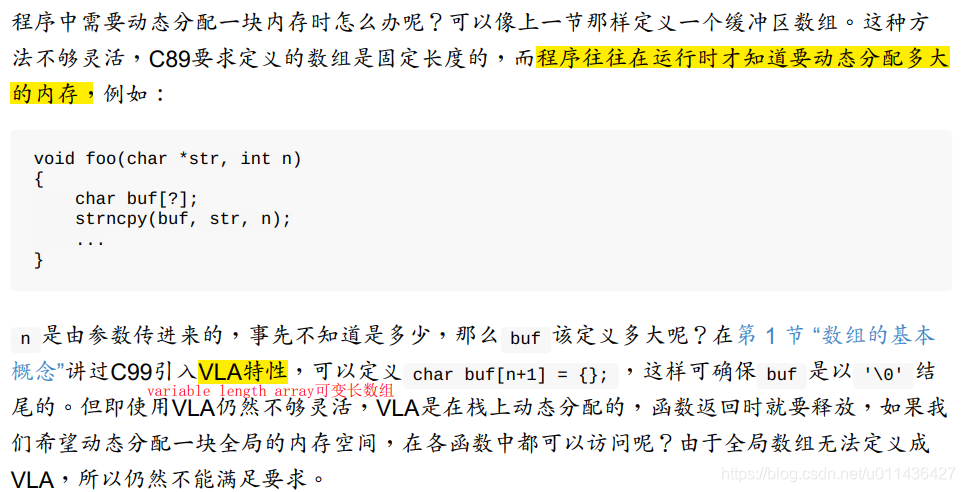

三、malloc与free

1.全局数组是无法定义成可变长数组VLA的

2.malloc可在进程的堆空间动态分配内存

(1)

- 其实在第 5 节 “虚拟内存管理”提过, 进程有一个堆空间, C标准库函数 malloc 可以在堆空间动态分配内存, 它的底层通过 brk 系统调用向操作系统申请内存。

- 动态分配的内存用完之后可以用 free 释放, 更准确地说是归还给 malloc , 这样下次调用 malloc 时这块内存可以再次被分配。

(2)

#include <stdlib.h>

void *malloc(size_t size);

返回值: 成功返回所分配内存空间的首地址, 出错返回NULL

void free(void *ptr);

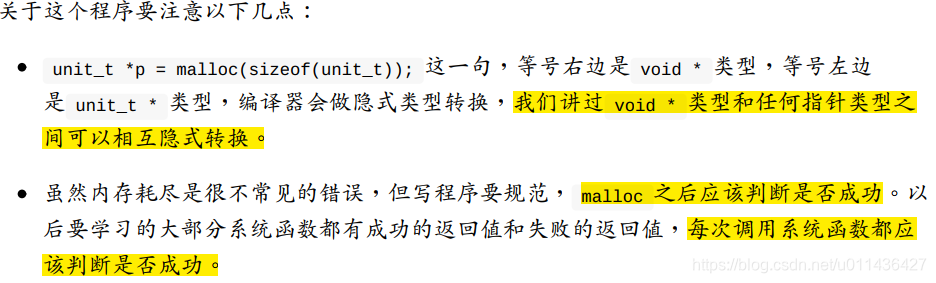

- malloc 的参数 size 表示要分配的字节数, 如果分配失败( 可能是由于系统内存耗尽) 则返回 NULL

- 由于 malloc 函数不知道用户拿到这块内存要存放什么类型的数据, 所以返回通用指针 void * , 用户程序可以转换成其它类型的指针再访问这块内存。

- malloc 函数保证它返回的指针所指向的地址满足系统的对齐要求, 例如在32位平台上返回的指针一定对齐到4字节边界, 以保证用户程序把它转换成任何类型的指针都能用。

- 动态分配的内存用完之后可以用 free 释放掉, 传给 free 的参数正是先前 malloc 返回的内存块首地址。

- 举例如下:

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

typedef struct {int number;char *msg;

} unit_t;int main(void)

{unit_t *p = malloc(sizeof(unit_t));if (p == NULL){printf("out of memory\n");exit(1);}p->number = 3;p->msg = malloc(20);strcpy(p->msg, "Hello world!");printf("number: %d\nmsg: %s\n", p->number, p->msg);free(p->msg);free(p);p = NULL;

return 0;

}

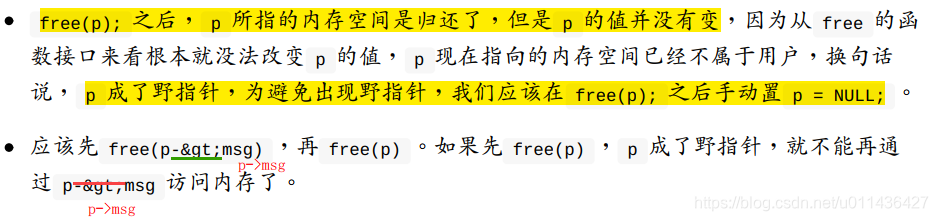

野指针

内存泄漏Memory Leak

- 上面的例子只有一个简单的顺序控制流程, 分配内存, 赋值, 打印, 释放内存, 退出程序。这种情况下即使不用 free 释放内存也可以, 因为程序退出时整个进程地址空间都会释放, 包括堆空间, 该进程占用的所有内存都会归还给操作系统。

- 但如果一个程序长年累月运行( 例如网络服务器程序) , 并且在循环或递归中调用 malloc 分配内存, 则必须有 free 与之配对, 分配一次就要释放一次, 否则每次循环都分配内存, 分配完了又不释放, 就会慢慢耗尽系统内存, 这种错误称为内存泄漏( Memory Leak) 。

- 另外, malloc 返回的指针一定要保存好, 只有把它传给 free 才能释放这块内存, 如果这个指针丢失了, 就没有办法 free 这块内存了, 也会造成内存泄漏。

- 例如:

void foo(void)

{char *p = malloc(10);...

}

- foo 函数返回时要释放局部变量 p 的内存空间, 它所指向的内存地址就丢失了, 这10个字节也就没法释放了。

- 内存泄漏的Bug很难找到, 因为它不会像访问越界一样导致程序运行错误,少量内存泄漏并不影响程序的正确运行, 大量的内存泄漏会使系统内存紧缺, 导致频繁换页, 不仅影响当前进程, 而且把整个系统都拖得很慢。

(3)malloc(0) 和ree(NULL)

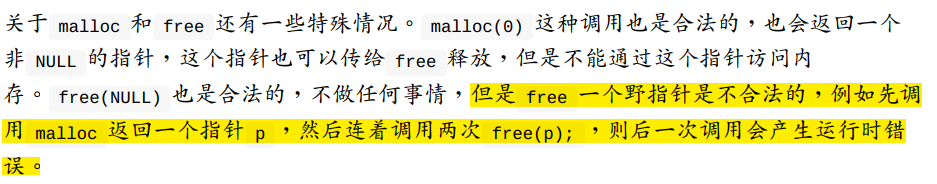

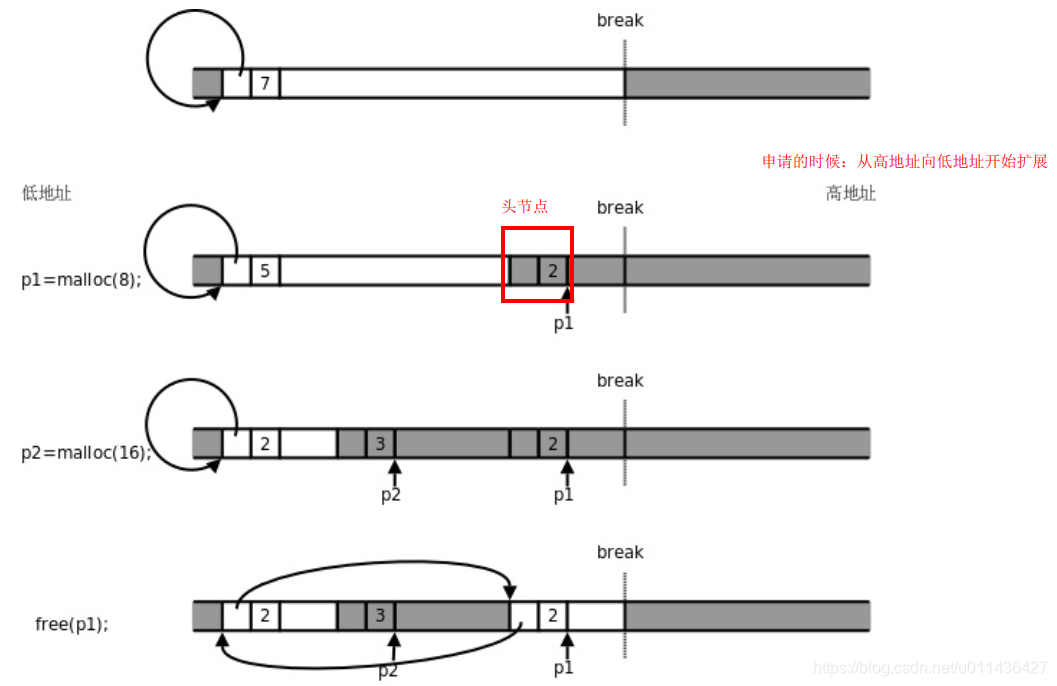

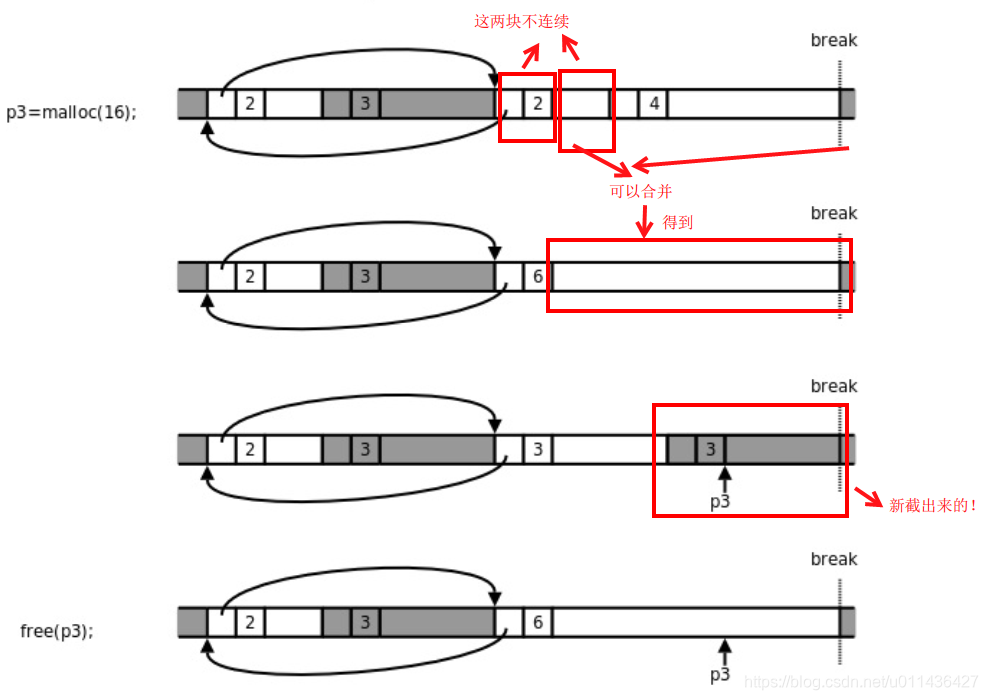

(4) malloc 和 free 的简单实现:基于环形链表

- 示如下, 目的是让读者理解 malloc 和 free 的工作原理。

- libc 的实现比这要复杂得多, 但基本工作原理也是如此。

- 读者只要理解了基本工作原理, 就很容易分析在使用 malloc 和 free 时遇到的各种Bug了。

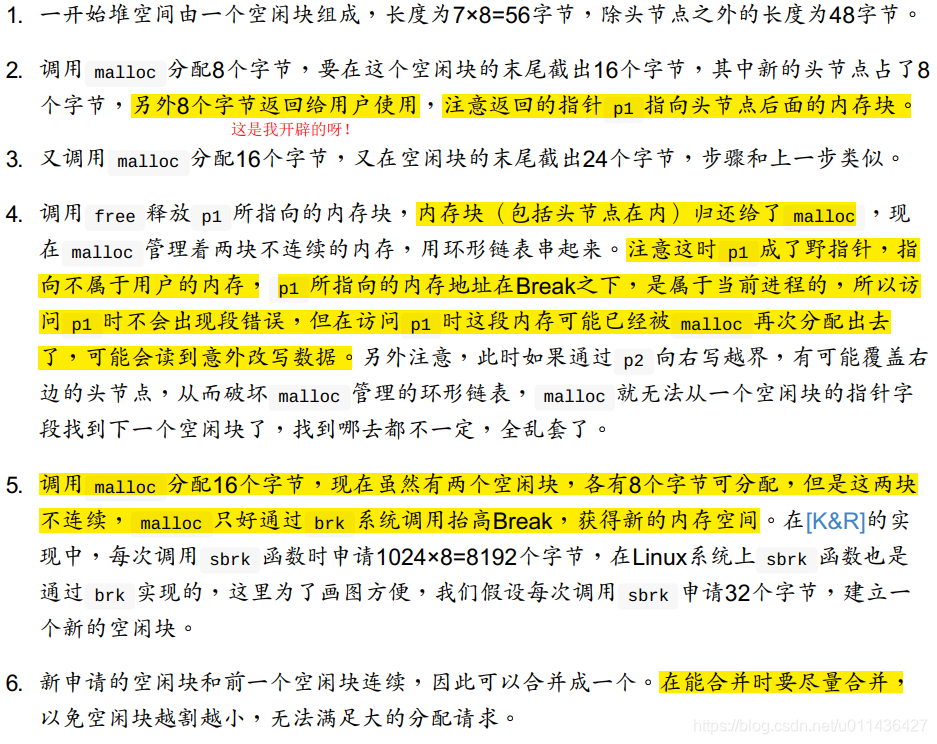

- 图中白色背景的框表示 malloc 管理的空闲内存块, 深色背景的框不归 malloc 管, 可能是已经分配给用户的内存块, 也可能不属于当前进程, Break之上的地址不属于当前进程, 需要通过 brk 系统调用向内核申请

- 每个内存块开头都有一个头节点, 里面有一个指针字段和一个长度字段, 指针字段把所有空闲块的头节点串在一起, 组成一个环形链表, 长度字段记录着头节点和后面的内存块加起来一共有多长, 以8字节为单位( 也就是以头节点的长度为单位) 。

四、传入参数与传出参数

这篇关于(第24章)LinuxC本质中函数接口的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!