本文主要是介绍记一次同站获得两张985EDU证书的经历,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

漏洞挖掘思路

搜集资产--->资产存活探测--->搜集脆弱资产--->漏洞挖掘

FOFA搜集资产

搜集大学资产,先在大学官网上面获取主域名,然后在FOFA上面直接搜索domain="zju.edu.cn",可以看到有三万多条资产。

当然这样获取的资产有很多都是无法访问的,可以添加设置status_code="200"或者去除vpn的网站。

资产存活探测

在将资产下载之后,面对海量的资产,我建议先进行一次资产存活探测,这里我建议使用httpx进行资产存活探测。

下载地址:

https://github.com/projectdiscovery/httpx探测存活命令如下:

通过这种方式可以快速获取资产的存活信息,当然httpx还有更多的功能,比如批量去访问后台路径,如果返回为200或者301,302则说明该网站大概率存在后台。

探测后台命令如下:

资产指纹探测

面对海量资产,为什么小白就利用不了nday,或者找到了存在nday的网站去提交发现早已经被大佬给提交过了,那么有什么方法可以快速定位可能含有nday的网站? 这边我建议使用Ehole指纹探测工具,可以在海量资产中快速找到OA,Thinkphp,Shiro等可能含有nday漏洞的网站。这里我推荐使用EHole!

下载地址:

https://github.com/EdgeSecurityTeam/EHoleEHole还有魔改版本,各位表哥们也可以选择魔改版本。

命令如下:

.\Ehole3.0-Win.exe -l .\XXX大学.txt下面加红的资产就属于是脆弱资产可能存在历史漏洞。

漏洞挖掘

在先进行两遍的资产探测后进行筛选,我发现了一个后台网站,该后台看着有一种"原始"的味道,感觉就有很多漏洞。

然后我就直接掏出我的admin,123456大法啪的一下打过去,发现登录失败

然后这肯定不能放弃啊,直接将数据包丢到intruder进行爆破,发现并没有错误次数验证,爆破出来是admin@123,直接进行登录。

中危漏洞+1

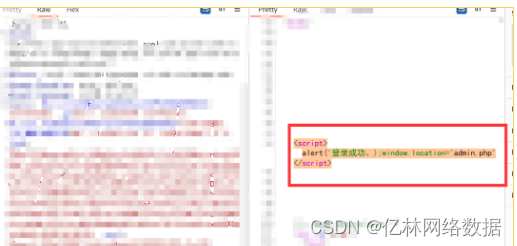

但是作为一个"很细"的人,咋能就这样草率结束了?再次退出网站,然后重新输入正确密码,抓取返回包,这里出现一个"登录成功",并且跳转到admin.php

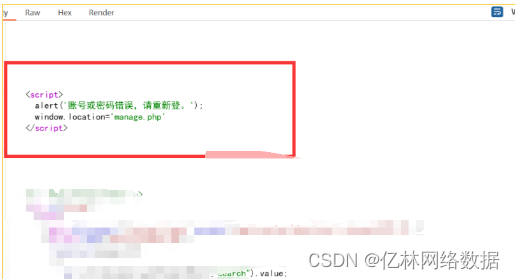

随后再退出账号,输入一个错误密码,再抓取返回包,发现两个数据包仅有一处不同,这里的是跳转的manage.php。

最后我将错误密码的返回包中的跳转manage.php部分,修改成admin.php再次成功登录。

中危漏洞+2

这篇关于记一次同站获得两张985EDU证书的经历的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!