本文主要是介绍重读php文档,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

不知不觉中已经在这个行业工作了两年,有人说技术的学习需要经历三个过程:把书读薄->把书读厚->把书读薄。工作了这么久之后才发现其实自己居然根本就没有把php文档认真的通读一遍,感觉自己基础一点都不牢靠,而在工作中大多使用框架进行开发,都是在使用框架封装好提供给你的方法做开发,久而久之,你甚至都忘了一些php原本的东西。这也就是笔者选择重看一遍php文档的原因。以下是在重看php文档时当时未重视或未清晰的理解的一些知识点的梳理:

1、自 PHP 5 起引进了新常量 E_STRICT,其值为 2048。它提供了对用户代码的协同性和向前兼容性的运行时 PHP 建议,有助于使用户保持最新和最好的编程风格。例如在使用已过时的函数时 STRICT 信息会提出警告。

2、不是所有有效的选项都能够用 ini_set() 来改变的。 这里有个有效选项的清单附录。

3、关于get_cfg_var和ini_get函数的区别:

<?php

var_dump(get_cfg_var('display_errors'));

var_dump(ini_get('display_errors'));ini_set('display_errors', '0');var_dump(get_cfg_var('display_errors'));

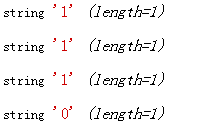

var_dump(ini_get('display_errors'));运行结果:

即get_cfg_var函数一直都是获取php.ini文件中的配置信息,而ini_get函数则是获取当前运行环境下的(也就是说当配置参数发生改变了,获取到的参数也会发生改变)配置信息。

未完待续。。。

这篇关于重读php文档的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!