本文主要是介绍被黑的 GCR 和被骗的卡戴珊继父,黑客正利用「名人效应」发起攻击,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

撰文:Yangz,Techub News

昨日,知名交易员 GCR 的 X 账户 @GCRClassic 被盗并发布了一系列有关其正在购买哪些代币的推文。其中一条称其「目前正重仓 ORDI」,致使 ODRI 短线从 38 USDT 附近拉升至 44.5 USDT 后回落。

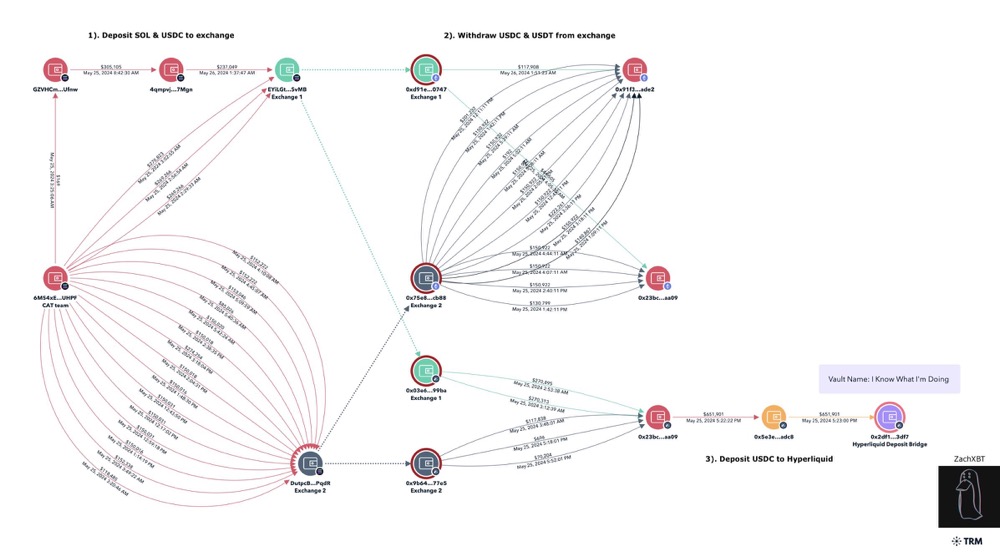

为此,ZachXBT 进行了一系列链上侦查,发现此事或与 Meme 币 CAT 团队 Sol 有关。ZachXBT 表示,「在黑客攻击前几分钟,一个与 Sol 团队有关的地址在去中心化衍生品交易平台 Hyperliquid 上开设了 230 万美元的 ORDI 和 100 万美元的 ETHFI 多头头寸。」

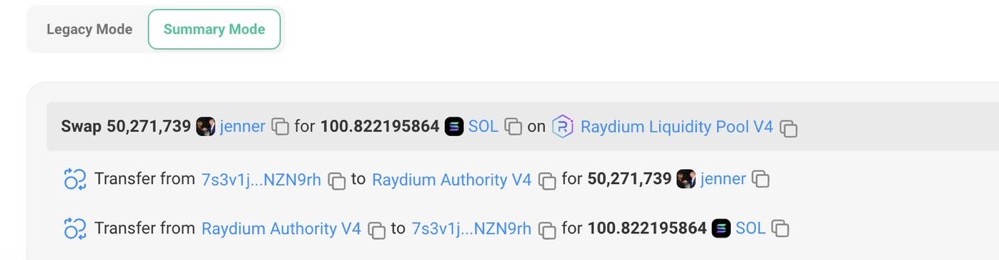

而据 Lookonchain 监测,该团队在发布 CAT 时,就曾通过老鼠仓地址,花费 1370 枚 SOL(价值约 23 万美元)买入 6.32 亿枚 CAT (占总供应量的 63.2%)。随后,该地址将部分 CAT 兑换成约 29525 枚 SOL(价值约 500 万美元)并转移至多个钱包。其中,6M54x 开头的地址从售出的 CAT 中收到约 1.5 万枚 SOL(价值约 250 万美元),并于 5 月 25 日开始向 Kucoin(4800 枚 SOL)和 MEXC(4800 枚 SOL 和 140 万枚 USDC)存入资金。

通过时间分析,ZachXBT 发现在上述交易发生后不久,以太坊和 Arbitrum 上也出现了类似金额的取款操作。

5 月 26 日凌晨 1 点 22 分,0x23bc 向 0x5e3e 转入 65 万枚 USDC。5 月 27 日凌晨 1 点 45 分到 56 分,0x5e3e 在 Hyperliquid 上开设了 230 万美元的 ORDI 多头头寸。

5 月 27 日凌晨 1 点 55 分,GCR X 账号 @GCRClassic 黑客发布关于其看好 ORDI 的帖子,称:「我目前重仓的一个币种是 ORDl。我相信,随着比特币在未来几周内接近 10 万的目标,我们将看到它的真正潜力。」推文发布后, ORDI 价格短线从 38 USDT 附近拉升至 44.5 USDT后回落。在此期间,也就是 1 点 56 分至 2 点间,0x5e3 陆续平仓,最终获利约 3.4 万美元。

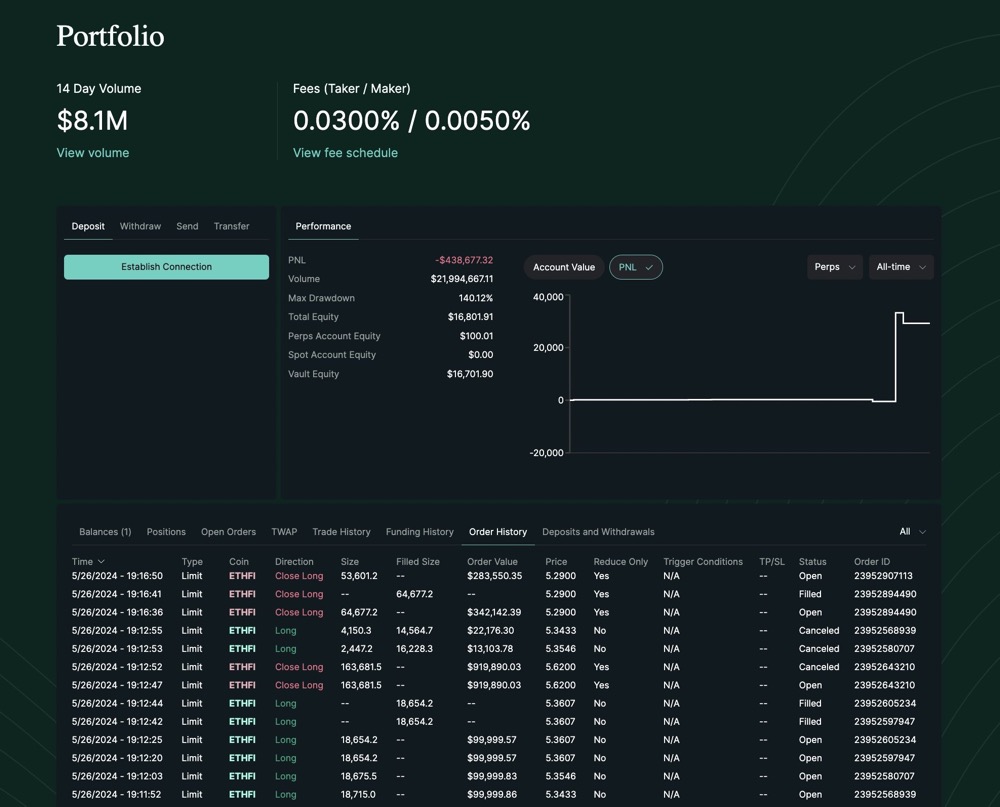

此外,5 月 27 日凌晨 3 点 04 分到 12 分期间,0x5e3e 在 Hyperliquid 开设了 100 万美元的 ETHFI 多头头寸。3 点 12 分,遭黑客入侵的 GCR 账户发布关于 ETHFI 的新帖子,称「ETH ETF 获批的故事才刚刚开始。在我看来,ETHFl 很适合中期持有。」然而,ETHFI 价格受此影响并不大,反而略有下跌。从 3 点 16 分到 3 点 45 分,0x5e3e 开始平仓,最终损失约 3500 美元。黑客可能并没注意到,GCR 已于凌晨 1 点 58 分通过另一个账户确认 @GCRClassic 遭到攻击。

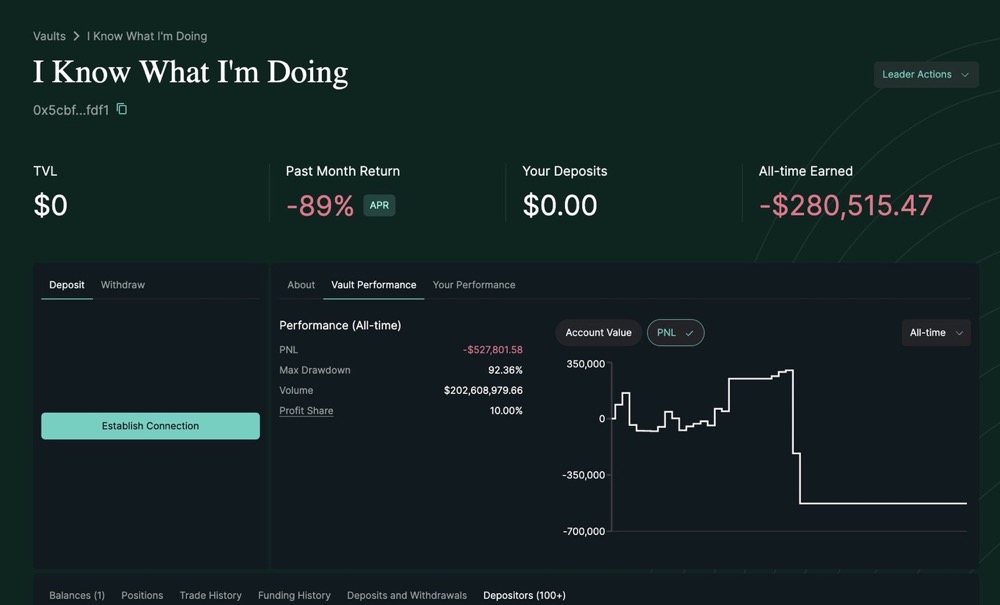

所以,黑客黑了账户就只赚了 3 万美元(不排除在 CEX 上交易永续产品的可能)?与大家一样,笔者也觉得奇怪。但在看了 ZachXBT 提供的黑客 Hyperliquid Vault 的成绩后,好像也没什么好惊讶的了。ZachXBT 更是讽刺其为「史上最伟大的交易者」,只是不知黑客给其 Vault 取名「I Know What I'm Doing」是什么意思,难道这一切都在掌控之中?

抛开黑客的意图,此次事件再次凸显了圈子内存在已久的问题。作为名声在外的传奇交易者,GCR 的影响力确实很大,但这种极致的影响力对行业而言是否有利?

除了 GCR 事件,卡戴珊继父 Caitlyn Jenner 发布 meme 币 JENNER 的「抓马」情节昨日也在 CT 上引发了激烈的讨论。由于此前甚少涉及加密货币领域,Caitlyn Jenner 此次的行动让不少投资者觉得困惑,怀疑是否也出现了 GCR 似的账号被盗的情况。然而,在 Caitlyn Jenner 团队一次次地辟谣之后,不少投资者还是冲了进去,JENNER 的价格也是过山车般地上涨下跌。

但 JENNER 是否真的是 Caitlyn Jenner 所发?链上侦探 Roxo 指出,Caitlyn Jenner 的账号并未被盗,而是遭到了 Sahil Arora 的「社会工程」操纵。

Roxo 表示,Caitlyn 团队对加密货币一无所知,Sahil Arora 作为「中间人」负责为 Caitlyn 发行代币。在推出 JENNER 并让 Caitlyn 进行推广后,Sahil 就将部署者钱包中的所有代币和他在费用销毁钱包中攫取的更多代币全部抛售。

那时的 Caitlyn 团队对此毫无头绪,其经济人甚至还在 Space 中说道,中间人会为其保管所有代币。直到今日上午,Caitlyn Jenner 才幡然醒悟,痛骂 Sahil。Jenner 表示,Sahil 已出局,团队将继续投资和推广 JENNER 代币。

除 Caitlyn Jenner 之外,Roxo 指出 ,本周 Sahil 已成功利用 KOL,策划并操纵了 5 起 Rug Pull,包括说唱歌手「Rich the Kid」的 RICH 代币,艺术家 Soul Ja Boy 的 SOULJA 代币,模特 Kazumi 及 Ivana Knöll 的 ZUMI 和 DOLL 代币。而据 Cointelegraph 报道,Sahil Arora 曾发推称有人泄露了他的 ID。Arora 在 5 月 27 日还主持了四场 Twitter Space,其中只有一场持续时间超过五分钟。他在活动前发帖称,将回答有关 SOL Scan 以及自己是如何被背叛的等问题。Cointelegraph 称,在其收听最长的一场播客时,谈话内容与 memecoins 无关。而几分钟后,该账号(@sahilsaysol)就被删除了。

所以 Sahil Arora 就是这些 Rug Pull 的实施者吗?答案仍未可知。

但抛开这些不谈,正如 ZachXBT 所总结的,这些事件给我们带来的教训是,黑客正在利用 KOL 发起攻击。此外,Meme 币的操纵程度或与 VC 币一样,甚至更高。尤其是那些借由名人推广的 Meme 币,投资者更应该留心。反观 KOL,也应注意自己的行为举止。彭博社此前就发文指出,近期出现的「KOL 轮融资」可能是一条新的暴富之路,也可能是下一个被 SEC 盯上的猎物。

这篇关于被黑的 GCR 和被骗的卡戴珊继父,黑客正利用「名人效应」发起攻击的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!