20161专题

BUUCTF--get_started_3dsctf_20161

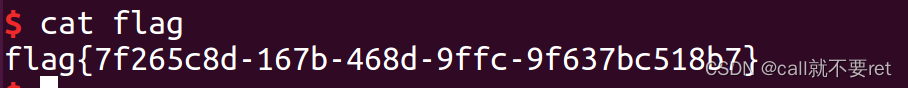

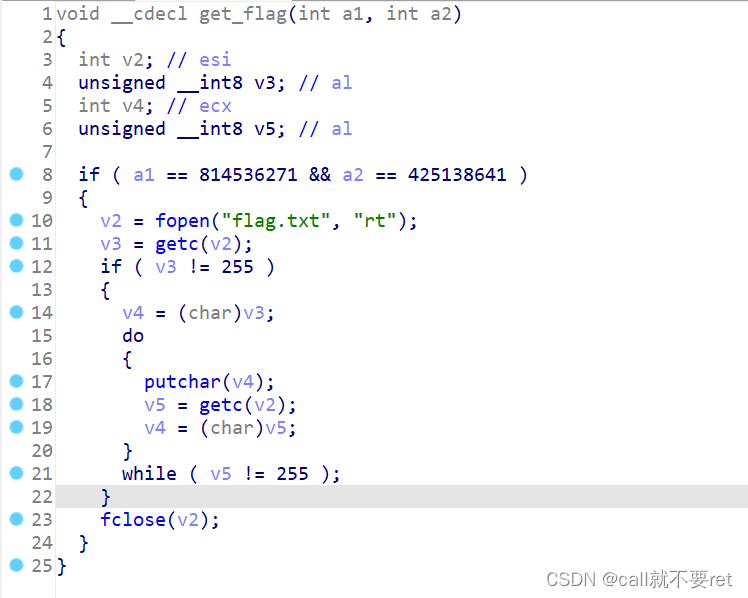

这题我本来以为是简单的ret2text.结果还是中了小坑。 先看保护: 32位程序,接下来测试下效果: 看看IDA中逻辑: 题目一进来有很多函数,盲猜是静态编译了。而且在函数堆中发现了个get_flag。信心慢慢的直接写代码返回get_flag地址。结果发现打不通。最终发现问题如下: 1.打远程的时候他将会判断参数是否合规,因此我们要构造get_flag的

3.[BUU]warmup_csaw_20161

1.checksec 检查文件类型 ELF-64-little ,无其他限权,直接用ida检查代码。 2.IDA进行反编译,进行代码审计 查看各个名称的内容: 了解基本攻击思路: 攻击思路:gets输入垃圾数据覆盖v5内容,再将sub_40060D的地址覆盖return_addr,使其调用“system”函数,执行“cat flag.txt”,输出flag,进而得到f

3.[BUU]warmup_csaw_20161

1.checksec 检查文件类型 ELF-64-little ,无其他限权,直接用ida检查代码。 2.IDA进行反编译,进行代码审计 查看各个名称的内容: 了解基本攻击思路: 攻击思路:gets输入垃圾数据覆盖v5内容,再将sub_40060D的地址覆盖return_addr,使其调用“system”函数,执行“cat flag.txt”,输出flag,进而得到f

BUUCTF刷题之路--ez_pz_hackover_20161

检查开启的保护: 32位程序,没有开启保护。看到这大概率猜到是可以利用shellcode。接着IDA查看下逻辑: 主函数: header函数: chall函数: 大致讲解下程序逻辑。首先会要求你输入一个名字。存入s这个缓冲区中。接着会输出你的名字。 我们看到缓冲区的大小有0X40c也就是1036个字节,但是允许输入的只有1023个字节。因此在这里我们无法溢出。接着

![3.[BUU]warmup_csaw_20161](https://img-blog.csdnimg.cn/direct/b0e1d94d4af946889260f8434a4c0c36.png)