18.3专题

集群 day-44 (集群介绍, 18.2 keepalived介绍, 18.3/18.4/18.5 用keepalived配置高可用集群 )

18.1 集群介绍 18.2 keepalived介绍 18.3 用keepalived配置高可用集群(上) 清空配置文件,粘贴模板 global_defs {notification_email {aming@aminglinux.com}notification_email_from root@aminglinux.comsmtp_server 127.0.0.1sm

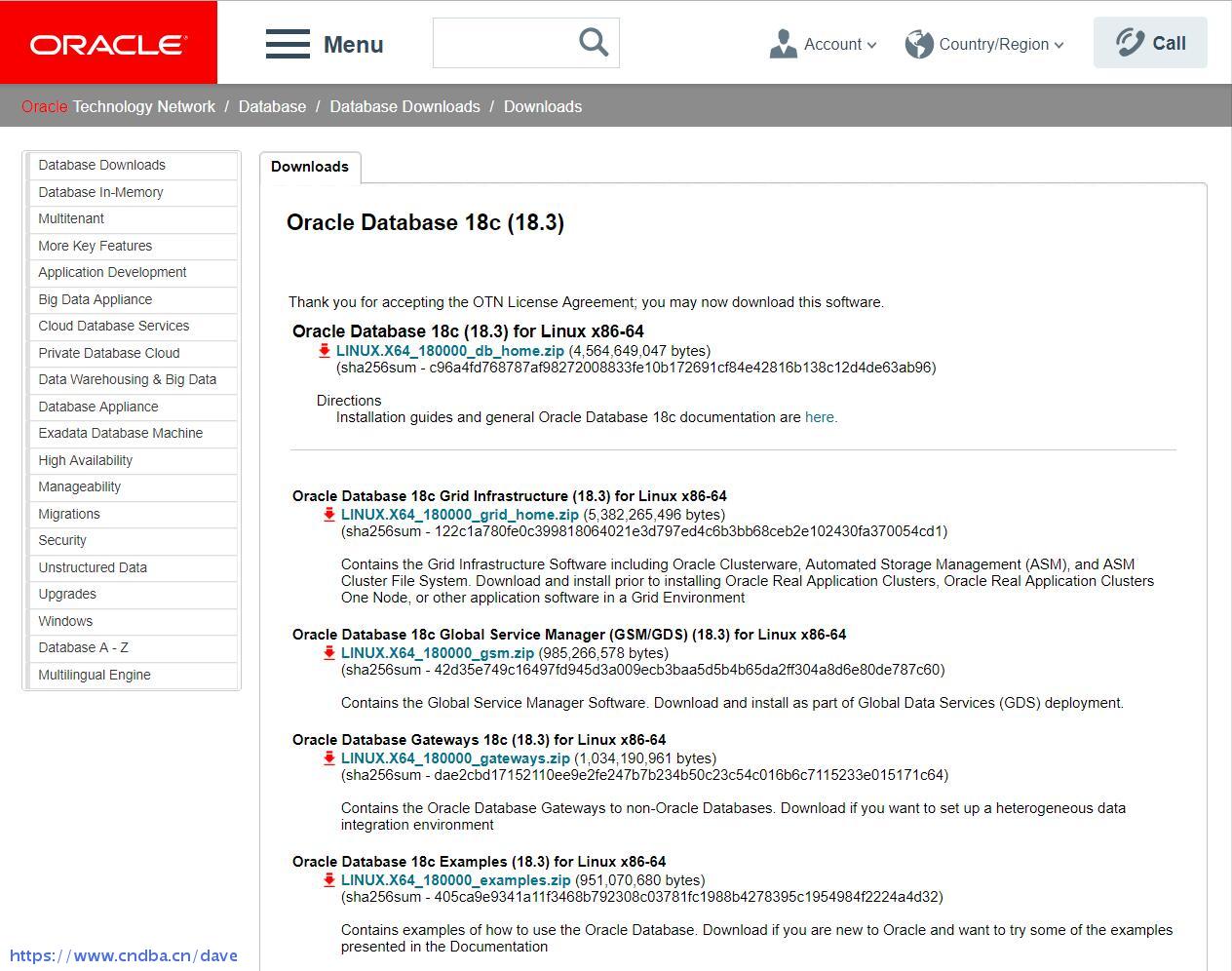

Oracle 18.3 正式发布了

Oracle 18c 的官方文档在年初的时候就已经发布了,但18c 的软件一直没有发布X86版的,目前在外面流传的也是XD版本,在使用的时候,也有一些限制,比如建库的时候,无法使用DBCA命令,只能手工建库。 之前小强的博客上描述了Oracle 产品发布的路线图,参考: 真正的18c要来了 https://www.cndba.cn/Expect-le/article/2898 根据O

18.3 OpenGL读取和复制像素:复制像素

复制像素 Copying Pixels 几个命令 在帧缓冲区的不同区域之间复制像素数据(参见第18.3.1节)。 或者在纹理和渲染缓冲区的不同区域之间复制像素数据(参见第18.3.2节)。 对于所有这些命令,如果源和目标相同或者是相同底层纹理图像的不同视图,并且如果源和目标区域在帧缓冲区、渲染缓冲区或纹理图像中重叠,那么复制操作产生的像素值是未定义的。 位块传输像素矩形 Blitting

docker部署禅道18.3及官方文档中未提及的问题处理

禅道部署方式 文档地址:https://www.zentao.net/book/zentaopms/38.html#61.拉取镜像 docker pull easysoft/zentao:18.3 2.创建网络 docker network create --subnet=172.172.172.0/24 zentaonet 3.启动容器 docker run --name zen

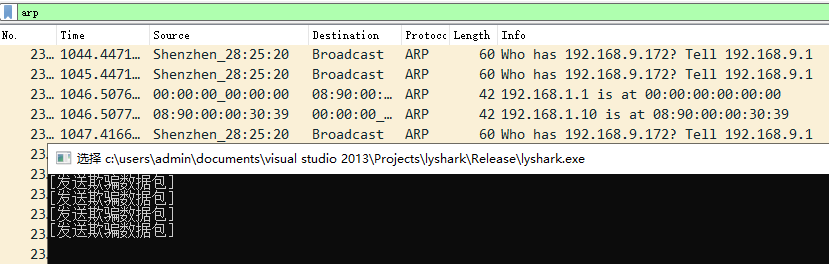

18.3 NPCAP 构建中间人攻击

ARP欺骗(ARP Spoofing)是一种网络攻击手段,其目的是通过欺骗目标主机来实现网络攻击。ARP协议是一种用于获取MAC地址的协议,因此欺骗者可以使用ARP欺骗来迫使其目标主机将网络流量发送到攻击者控制的设备上,从而实现网络攻击。 ARP欺骗攻击通常包括以下步骤: 攻击者在本地网络上广播ARP请求,请求目标主机的MAC地址。目标主机发送应答报文,包括其MAC地址。攻击者对目标主机和其它

Oracle Grid Infrastructure 18.3.0 更新 PSU 18.5.0

1 软件环境 OPatch:12.2.0.1.14 PSU:p28828717_180000_Linux-x86-64.zip 2 查看GI组件版本 set line 200col BANNER_FULL for a39col banner for a39col banner_legacy for a39select * from v$version; 3 查看OPatch版