15778专题

Linux下升级OpenSSH8.4p1修复CVE-2020-15778漏洞

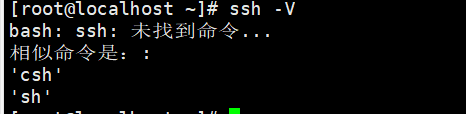

后记 升级到8.4p1后并没能修复该bug,临时解法:禁用scp命令 参考文章:禁用scp 实践环境 系统:CentOS 7.9,OpenSSH版本:7.4p1 #查看版本cat /etc/redhat-releasessh -V 一、安装Telnet登录 为防止升级OpenSSH8.4p1出现问题,造成无法远程登录,需要准备一个备用方案,这里选择telnet登录,如果有其他备用

OpenSSH_8.3-命令注入漏洞攻击与修复(CVE-2020-15778)

OpenSSH_8.3及如下-命令注入漏洞攻击与修复 漏洞:CVE-2020-15778 2020年6月9日发现漏洞,2020年7月18日公开漏洞。web 攻击原理 使用SCP中远程功能进行命令注入。shell 漏洞复现要求 OpenSSH版本 =<8.3p1安全 ssh链接密码bash 攻击环境 攻击方:kali:192.168.0.130 服务器 靶机: CentOS7:192.1

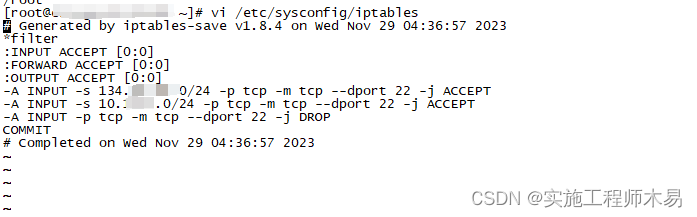

【Linux】OpenSSH 命令注入漏洞(CVE-2020-15778)(iptables屏蔽22端口方式)

背景 漏洞名称:OpenSSH 命令注入漏洞(CVE-2020-15778) 详细描述:OpenSSH(OpenBSD Secure Shell)是OpenBSD计划组的一套用于安全访问远程计算机的连接工具。该工具是SSH协议的开源实现,支持对所有的传输进行加密,可有效阻止窃听、连接劫持以及其他网络级的攻击。 OpenSSH 9.0p1及之前版本中的scp的scp.c文件存在命令注入漏洞。该漏洞