1472专题

CVE-2020-1472域渗透 NetLogon 权限提升漏洞

文章目录 一、漏洞描述二、影响版本三、漏洞编号四、漏洞环境0x01、漏洞利用(CVE-2020-1472)0x02、上线CS0x03、补充:配置代理过程0x04、远程域控免责声明 一、漏洞描述 在2020年8月份微软发布的安全公告中,有一个十分紧急的漏洞CVE-2020-1472 NetLogon 权限提升漏洞。通过该漏洞,未经身份验证的攻击者只需要能访问域控的135端口即可

udp包为什么最好不要大于1472字节

以太网(Ethernet)数据帧的长度必须在46-1500字节之间,这是由以太网的物理特性决定的。这个1500字节被称为链路层的MTU(最大传输单元)。但这并不是指链路层的长度被限制在1500字节,其实这个MTU指的是链路层的数据区.并不包括链路层的首部和尾部的18个字节。所以,事实上,这个1500字节就是网络层IP数据报的长度限制。因为IP数据报的首部为20字节,所以IP数据报的数据区长度最大为

TZC 1472 逆置正整数,去前导零 (java一句话秒杀)

逆置正整数 http://acm.tzc.edu.cn/acmhome/problemdetail.do?&method=showdetail&id=1472 时间限制(普通/Java):1000MS/10000MS 运行内存限制:65536KByte 描述 输入一个三位正整数,将它反向输出。 输入 3位

codeforces 1472 B. Fair Division Python

codeforces 1472 B. Fair Division Python 传送门 题意: 又又又是Alice和Bob ,这次改成了他们分糖果。每颗糖果1g或2g不定(后面会有输入每颗糖果的重量),父母随机给他们的,但是他们非常有爱的选择均分,你只需要帮忙判断能不能均纷就欧克了 解题思路: 就大概晓得什么情况什么分类就好了 1.总重量要是偶数 2.1g糖的数量要是偶数 3.2g糖的数量奇偶

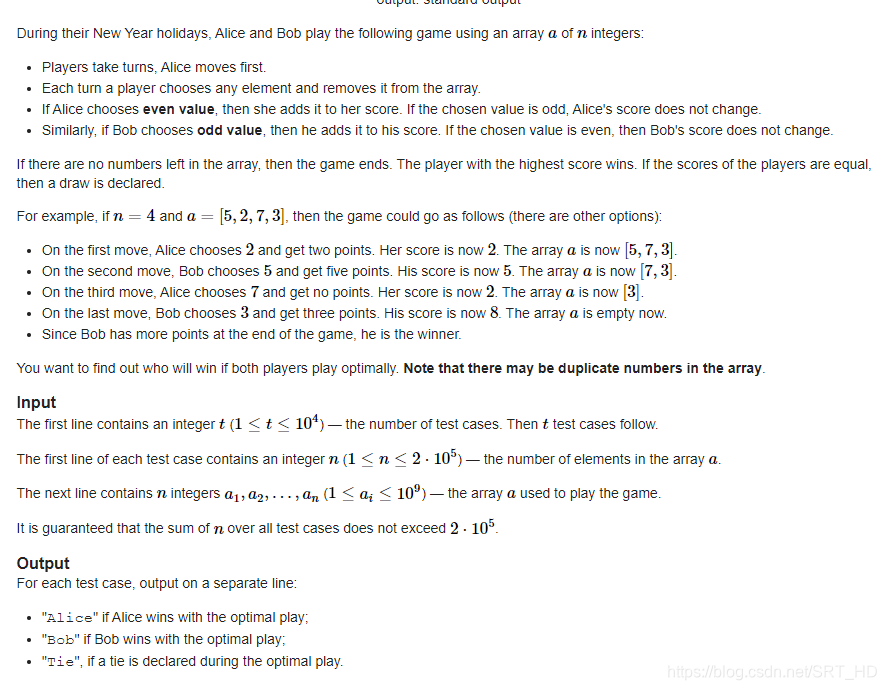

codeforces 1472 D. Even-Odd Game Python

codeforces 1472 D. Even-Odd Game Python 传送门 题意: Alice和Bob玩游戏,在一组数列里面任意抽取一个数,Alice先抽,若为偶数(even)则Alice的分数加上这个偶数,若为奇数(odd)则不加分,而Bob刚好相反,抽到奇数加分,偶数不加分。在两人都积极参与的情况下,所有数字抽完,谁分数高谁赢,若分数相同,则输出‘Tie’(平局) 解题思路

域渗透04-漏洞(CVE-2020-1472)

Netlogon协议: 想了解CVE-2020-1472,我们首先必须要了解Netlogon协议是什么: Netlogon 远程协议是 Windows 域控制器上可用的 RPC 接口。它用于与用户和计算机身份验证相关的各种任务,最常见的是方便用户使用 NTLM 协议登录到服务器。其他功能包括 NTP 响应的身份验证,特别是:允许计算机在域中更新其密码。RPC 接

Windows Update - How to manage the changes in Netlogon RPC associated with CVE-2020-1472

目录 1、技术概述 2、时间线 1)初始部署阶段(2020-08-11) 2)执行阶段(2021-02-09) 3、部署指南 - 部署更新并强制执行合规性 步骤 1:更新 - 部署 2020-08-11 的更新 步骤 2a:查找 - 使用事件 ID 5829 检测不合规设备 步骤 2b:地址 步骤 3a:启用 - 在 2021-02-09 更新之前转向强制模式 步骤 3b:执行